Fターム[5B089GA31]の内容

計算機、データ通信 (26,191) | 構成要素・ハードウェア (3,825) | ゲートウェイ、ブリッジ、ルーター (343)

Fターム[5B089GA31]に分類される特許

281 - 300 / 343

データ中継方法及びデータ中継システム

【課題】 Internet上のWebサービスを利用する際に、Webサービスの処理に時間が掛かると、サービス側でコネクションを一旦切断し、処理が終了した段階で、要求元に再接続を行うが、一般的に企業などでプロキシサーバを介して通信を行う場合では、Webサーバから組織内の端末には接続が許されない問題を解決する。

【解決手段】 プロキシサーバを介して内部ネットワーク上の情報処理装置と外部ネットワーク上の情報処理装置に接続されている際に、外部情報処理装置から接続中断要求があると、接続中断要求に含まれる接続識別情報を接続管理テーブルに保存して、外部情報処理装置との接続を切断する。外部情報処理装置から接続再開要求があると接続管理テーブルに保存された情報と接続再開要求に含まれる情報が一致すると、関連付けられた内部情報処理装置との接続を再開する。

(もっと読む)

帯域制御装置、帯域制御方法及び帯域制御プログラム

【課題】特定のアプリケーションレイヤレベルのトラフィックに対して自律的に規制をかけ、ネットワークリソースを公平に利用させることを可能とする帯域制御装置を提供する。

【解決手段】少なくとも1つの情報処理装置に接続される帯域制御装置であって、L4コネクションのデータ内容を基に規制対象となるデータを検知し、該検知した規制対象となるデータの通信規制の制御を行うことを特徴とする。

(もっと読む)

分散コンピュータ・ネットワークに接続されたデバイスへの保護エージェントの自動配備

ネットワーク・トラフィックを監視して、ネットワークの内部に所在するデバイスによって行われる当該ネットワークの外部に所在するリソースとの通信試行、及び、当該ネットワークの外部に所在するデバイスによって行われる当該ネットワークの内部に所在するリソースとのVPNセッションの確立試行を含む、試行されたインターネットワーク通信を検出する。試行されたインターネットワーク通信が検出されると、そのような通信の開始を担当するデバイスが識別される。次に、識別されたデバイスが有効な保護エージェントを実行しているかどうかが判定される。有効な保護エージェントを実行している場合には、試行されたインターネットワーク通信が許可される。有効な保護エージェントを実行していない場合には、試行されたインターネットワーク通信がネットワーク・セキュリティ・ポリシーに従ってブロックされ、識別されたデバイスは、指定された記憶ロケーションから保護エージェントをダウンロードしてインストールするよう促され、又は事前にインストールされた保護デバイスを活動化するよう促される。そのように促すプロンプトとしては、保護エージェントのダウンロードを開始するハイパーリンクを挙げることができる。

(もっと読む)

パケットを交換するためのネットワーク装置およびインターフェース装置

【課題】パケットを交換するためのネットワーク装置およびインターフェース装置を提供すること。

【解決手段】ネットワーク結合12〜14を介してインターフェース装置2〜4から、ソースアドレスと宛先アドレスとコードとを含む第1パケットおよび第2パケットを受信するネットワーク装置1は、コードの検出に応答して、パケットを処理するための異なるプロセス101a〜103a、101b〜103bを選択する検出器ユニット109を備え、該コードはインターフェース装置2〜4と端末装置5〜10の間の結合15〜20を定める。ネットワーク装置1は、異なる端末装置5、6を使用している異なる加入者を区別し、異なる端末装置を介して送出された異なるサービスと、同じネットワーク結合12を使用している全ての者とを区別する。異なるプロセスは、異なるルーティングまたは非認証および認証プロセスまたは非暗号プロセスおよび暗号プロセスを含む。

(もっと読む)

情報配信システム、情報配信方法、情報配信システムに含まれるノード装置および情報処理プログラム

【課題】 複数のノード装置が一のノード装置に集中してコンテンツを要求することによるコンテンツの品質低下等の不都合を解消したコンテンツ配信システム等を提供する。

【解決手段】 本発明は、ネットワークを構築して互いに接続された複数のノード装置を備えた情報配信システムSにおいて、コンテンツの所在を知っているルートノード装置が、コンテンツを記憶しているコンテンツノード装置1hの通信の局所的集中を表す通信繁忙度を認定し、当該装置の通信が非常に混雑している場合には、コンテンツの要求情報の送信元であるリクエストノード装置1j、1fに対し、コンテンツの既に受信した一部分のみを記憶している情報部分記憶ノード装置1zを示すIPアドレスを送信する。

(もっと読む)

コンピュータネットワーク上の通信セッションを記憶する方法

【課題】コンピュータネットワーク上で行われる通信セッションを記憶するための1つのシステムおよび方法を提供する。

【解決手段】コンピュータネットワーク上のデータパケットを受け取る。前記データパケットがセッションパケットであるか否かを決定するため前記各データパケットをフィルタリングする。前記データパケットがセッションパケットである場合、そのデータがセッションデータを含んでいるか否かを決定するためフィルタリングする。前記データがセッションデータを含んでいる場合、セッションデータを解析する。記憶されたセッションパケットは、通信セッションの一部を構成するように、セッションパケットを記憶する。

(もっと読む)

制御システム、制御装置、及び制御装置用プログラム

【課題】 ユーザ宅内に設置されており各種機器を制御可能な複数の制御装置を、ユーザが宅外のサーバ装置を介して遠隔制御するための制御システムであって、ユーザ宅内の制御装置群とそのユーザとを対応付ける情報の登録作業の負担を軽減し得る制御システムを提供する。

【解決手段】 制御システムを構成するサーバ装置は、1台の制御装置の装置IDとユーザIDとを予め登録している。ユーザ宅内でルータに接続された複数の制御装置各々は、自装置を他の制御装置と識別するための装置IDを記憶しており、ARP要求によりルータからルータMACアドレスを取得し、装置IDとルータMACアドレスとを含む通信データをサーバ装置に向けて送信し、サーバ装置は、受信した通信データに含まれるルータMACアドレスが同じものを同一のグループと分類してその装置IDを登録管理する。

(もっと読む)

複数のDHCPサーバ環境内で共通のデータベースからのサービス要求を実行する方法及び装置

【課題】 複数の動的ホスト構成プロトコル(DHCP)サーバ環境内で共通のデータベースからのサービス要求を実行するための有効な機構を提供すること。

【解決手段】 複数の動的ホスト構成プロトコル(DHCP)サーバ環境内で共通のデータベースからのサービス要求を実行する方法及び装置が提供される。共通データベースへの複数のDHCPサーバの同期化されたアクセスを実行するために、DHCP権限付与キャッシュが提供される。DHCP権限付与キャッシュは、各々がクライアント識別子、ISCSI DHCPルータ・ポインタ、代替ISCSI DHCPルータ・ポインタ、及びタイムスタンプを含む複数のエントリを保存する、複数の要素を含み、DHCP権限付与キャッシュは、最初にゼロに設定されるエントリ・ポインタを含む。

(もっと読む)

マルチキャスト配信方法及びシステム、コンテンツサーバ

【課題】 コンテンツをマルチキャストIPアドレスの形式で配信する機能を持つコンテンツサーバにおいて、コンテンツサーバに障害が発生した場合に、エンドユーザに対する影響を最小限に抑える。

【解決手段】 現用系及び待機系コンテンツサーバ102及び103を用意し、現用系ではマルチキャストコンテンツの配信を行い704、待機系では、当該マルチキャストグループに参加し705、現用系コンテンツサーバが送出するマルチキャストパケットを受信し707、現用系コンテンツサーバの配信状況を監視する709。コンテンツ毎に登録されている、コンテンツの配信終了情報(コンテンツ時間長、シーケンス番号情報、終了絶対時刻情報)を元に、コンテンツの配信終了予定以前に、現用系コンテンツサーバからマルチキャストパケットが到着しなくなったことを契機とし712、待機系コンテンツサーバにて、当該コンテンツのマルチキャスト配信を開始する715。

(もっと読む)

通信システム及び通信方法

【課題】ネットワークを介してファイルの送受信を行う際に、頻繁な更新作業等を必要とせずに、コンピュータウィルス等の悪意のあるプログラム等の侵入を効果的に排除することが可能な通信システム及び通信方法を提供する。

【解決手段】

ネットワーク2を介してファイルの送受信を行うための通信システム1であって、送受信されるファイルの通信データに対し、テキストデータは通過させ、それ以外のデータは削除するというフィルタリング処理を行う通信データのフィルタリング手段3を備える。

(もっと読む)

パケット中継装置及びパケット中継システム

【課題】パケット中継装置を流れるトラヒックは、悪意のない一般ユーザからのトラヒックもあれば、ウィルスに感染したユーザからのトラヒックや悪意のあるユーザからの不正トラヒックもあり、千差万別である。これらのトラヒックを一様にモジュールへ転送し監視するのでは、スループットを大きく損ね、また、悪意のない一般ユーザのトラヒックにとって非常に効率の悪い転送形態となってしまう。モジュールでの処理結果を見て、管理者が適宜、各ユーザの転送モジュールを変更すれば上記課題は解決できるが、人為的な設定では柔軟性に欠ける。

【解決手段】プラットフォームモジュールに存在する、各ユーザと転送アプリケーションモジュールとの対を記したテーブルに、セキュリティレベルを設定可能とする。このセキュリティレベルを各モジュールでの処理結果に応じて動的に変更することにより、各ユーザの転送先アプリケーションモジュールを柔軟に変更する。

(もっと読む)

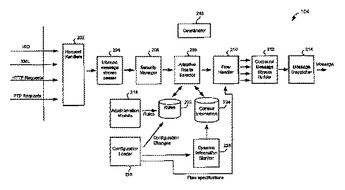

信頼度の低いネットワーク上で状況に基づくルールを用いてトランザクションおよびデータを切り替えるように適合されたゲートウェイ

ゲートウェイにおける、トランザクションのアプリケーション・レベルの切り替えが提供される。ゲートウェイは、アプリケーション・レベルの内容、伝送環境の現状、および/またはトランザクションの切り替えに関する動的なルールに基づいてトランザクションを切り替えるように構成されている。例えば、いくつかの考え得るプロバイダをトランザクションの種類に合わせて選択することができ、ゲートウェイは、様々な考え得るサービス・プロバイダについて、ネットワーク(単数または複数)を介した往復時間のみではなく、アプリケーション・レベルでトランザクションを完了して回答を返送するのに必要な時間についても監視することができる。アプリケーションは、ネットワークの送信側にて選択され、アプリケーション・レベルのフォーマッティングも同様に送信側にて行われる。  (もっと読む)

(もっと読む)

パケットフィルタ回路及びパケットフィルタ方法

【課題】正常アクセスのパケットのみを通過させ、不要な中継処理を省くことができるパケットフィルタ回路を提供する。

【解決手段】パケットフィルタ回路部200は、通過させたいパケットのヘッダ情報をエントリとして登録する通過設定テーブル220、通過設定テーブル220を参照して、パケットを通過させるか否かを判断する通過判定部210、通過不可と判断されたパケットがSYNパケットである場合、該SYNパケットに対するSYNACKパケットを代理応答するSYNACK代理応答部230、通過不可と判断されたパケットがACKパケットである場合、該ACKパケットのヘッダ情報を前記通過設定テーブルのエントリに追加する通過設定エントリ追加部250、通過設定エントリ追加部250がエントリを追加する際、前記ACKパケットの送信元に対してコネクション切断を通知するコネクション切断部240を有する。

(もっと読む)

攻撃トラヒック防御システムおよび方法

【課題】 攻撃トラヒック対処装置での輻輳発生を抑制する。

【解決手段】悪意・被疑トラヒック検出装置3041は、攻撃コンピュータ1から被攻撃コンピュータ2へ送られるトラヒックをサンプリングしたサンプリングデータ71、72をルータ31、32から受け取り、所定のアルゴリズムにより、トラヒックが悪意トラヒックか被疑トラヒックを判定する。悪意トラヒックの場合、ルータ31に悪意トラヒック廃棄指示を出し、ルータ31はトラヒックを廃棄する。被疑トラヒックの場合、該トラヒックはルータ32、33を通って攻撃トラヒック対処装置52に送られ、分析される。

(もっと読む)

ファイアウォールシステム

【課題】 保守管理が容易で不正なアクセスを防止することが可能なファイアウォールを実現する。

【解決手段】 不正なアクセスを防止するファイアウォールシステムにおいて、通信パケットを送信したプロセスを特定する情報であるプロセス情報を付加してネットワーク経由で送信するコンピュータと、前記ネットワーク経由で前記通信パケットを受信し、予め設定されている通過を許可する前記プロセス情報の一覧を検索して通信パケットに付加された前記プロセス情報が存在する場合に通過を許可するファイアウォールとを設ける。

(もっと読む)

情報通信装置、システム、および方法

【課題】 ブロードキャスト・マルチキャストがブロックされる状況でも、アドレスが変更した機器の検出を可能にする。効率的にブロードキャスト・マルチキャストの可否を判定する。ブロードキャスト・マルチキャストの可否に応じて、機器検出を効率よく行う。

【解決手段】 ブロードキャスト・マルチキャストを用いた第1の検出手段に加え、宛先アドレスを変化させたユニキャスト送信の繰り返しを用いた第2の検出手段を用いて、機器検出を行う。ユニキャスト通信を正常に行える時に、第1の検出手段を試みることにより、その時点でのブロードキャスト・マルチキャストの可否を判定する。また、可否判定の結果により、第1、第2の検出手段を選択する、または第1、第2の検出手段の順序を切り替える。

(もっと読む)

ピアツーピアネットワークのためのコンテンツ分散型オーバーレイネットワーク

ピアツーピアネットワークとともにコンテンツ分散型オーバーレイネットワークを動作させるための方法、システム及び構成が開示されている。方法はピアツーピアネットワークのリクエストノードからコンテンツノードにおけるコンテンツに対するリクエストを受け取るステップを含む。次に、オーバーレイネットワークのヘッドノードとしてコンテンツノードを識別するために、オーバーレイネットワークを参照する。方法は次にリクエストノードに対するコンテンツのトランスコードを行うキャパビリティを有すヘッドノードの最下位の子ノードを識別する。リクエストノードへ示すためのコンテンツのトランスコードを行うために、最下位の子ノードが割り当てられ、かつ、その子に対するコンテンツのトランスコードを行うために、オーバーレイネットワークの親が割り当てられる。最下位の子ノードは最下位の子ノードのフォーマットでその親からトランスコードが行われたコンテンツを受け取り、また、オーバーレイネットワークはピアツーピアネットワークとは独立している。本方法によれば、オーバーレイネットワークのノードはキャパビリティに応じて配置され、またヘッドノードはオーバーレイネットワークの最も高いキャパビリティを有する。  (もっと読む)

(もっと読む)

ネットワーク接続制御方法および装置

【課題】

ネットワークの安全性を維持するとともに、外部からのアクセス制限を緩和することのできるネットワーク接続制御方法および装置を提供する。

【解決手段】

アクセス要求監視部1が外部ネットワーク20からのアクセス要求から、アクセス元情報とアクセス先情報を取得し、アクセス元解析部2がアクセス元情報からアクセス元信頼度を算出し、アクセス先解析部3がアクセス先情報からアクセス先機密度を算出する。そして、アクセスフィルタ部4がアクセス元信頼度とアクセス先機密度に基づいて当該アクセス要求の通過の可否を判断する。

(もっと読む)

コンフィグ情報管理装置

【課題】 入力モードを意識することなく確実にコンフィグ情報を変更させる。

【解決手段】 コンフィグ情報抽出部12は、入出力制御部11によってコンフィグ情報出力要求信号が受信された場合にルータ30の識別IDに基づいて新たに設定されるコンフィグ情報と現在設定されているコンフィグ情報を抽出する。差分抽出部13は、入出力制御部11によって差分通知要求信号が受信された場合に新たに設定されるコンフィグ情報と現在設定されているコンフィグ情報の差分を抽出する。差分分類部14は、入出力制御部11によって差分分類要求信号が受信された場合に差分に含まれるコンフィグ情報の設定項目を入力モードごとに分類する。コマンド発行部15は、入出力制御部11によってコマンド投入要求信号が受信された場合に差分に含まれる設定項目に対応する入力コマンドとモード遷移コマンドとを発行する。

(もっと読む)

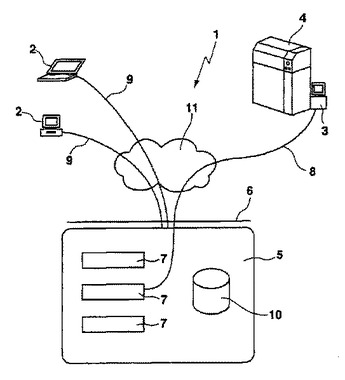

安全な遠隔アクセスのための装置

サービスPC(2)と機械制御部(3)との間の遠隔通信のためのシステム(1)が提供される。このシステム(1)は、少なくとも1つの中央コンピュータ(5)を有し、この中央コンピュータ(5)はファイアウォール(6)によって保護されており、且つ並列して実行可能な複数の仮想計算機(7)を有し、この仮想計算機(7)はそれぞれ機械制御部との同種または異種の通信コネクション(8)を確立し、サービスPC(2)は中央コンピュータ(5)とコネクション(9)を介して接続可能であり、中央コンピュータ(5)は機械制御部(3)に対応付けられている通信コネクション(8)を確立する仮想計算機(7)を介して機械制御部(3)と接続可能である。  (もっと読む)

(もっと読む)

281 - 300 / 343

[ Back to top ]