Fターム[5B089KB13]の内容

Fターム[5B089KB13]に分類される特許

61 - 80 / 425

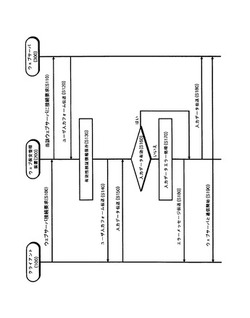

ウェブサーバとクライアントとの間の通信を監視するウェブ保安管理装置及び方法

【課題】ウェブサーバとクライアントとの間の通信を監視するウェブ保安管理装置及び方法を提供する。

【解決手段】クライアントから通信パケットが受信されると、通信パケットがウェブサーバに伝送する入力データを含む通信パケットであるか否かを検証し、該検証の結果、ウェブサーバに伝送する入力データを含む通信パケットであれば、入力データと関連したユーザ入力フォームの有効性検証情報を用いて入力データの有効性を検証し、該検証の結果、有効ではないデータであれば、入力データをエラー処理するウェブサーバとクライアントとの間の通信を監視する方法。

(もっと読む)

情報配信装置、情報配信装置の制御方法、及びコンピュータプログラム

【課題】 画像形成装置等の情報処理装置に不要なプログラムがインストールされることを従来よりも防止できるようにする。

【解決手段】 情報配信装置は、画像形成装置から入力されたシリアル番号と、画像形成装置に接続されている装置に関する情報を取得する。情報配信装置は、シリアル番号で特定される夫々のプログラムについて、配信の可否を決定する。

(もっと読む)

ウェブソケット通信の分散エミュレーションを通してウェブアプリケーションサポートを提供する企業クライアント/サーバーシステム及び方法

pre−HTML5適合ウェブブラウザクライアントにおけるクロス起点セキュリティ制約のためにアクセスできないサーバー間で分散ウェブアプリケーションのサービス通信を可能にするシステム。ウェブブラウザクライアントは、定義されたソース起点を有するソース起点サーバーから受け取られたクライアント側ウェブアプリケーションを実行し、そしてその定義されたウェブアプリケーションサービスへの接続を要求する。エミュレーションクライアントライブラリーを実行すると、ウェブブラウザクライアントと、ソース起点の範囲外のターゲット起点を有するゲートウェイサーバーとの間に、両方向HTTPベースの通信接続を確立し、要求識別ウェブアプリケーションサービスへのアクセスを与える。両方向HTTPベースの通信接続は、ソースとターゲット起点との間にセキュアな通信経路を与えるクロス起点通信ブリッジを含む。ゲートウェイサーバーは、要求識別ウェブアプリケーションサービスに対して規定の関係を有するターゲットサーバーによって提供されるターゲット定義サービスへのHTML5適合接続を確立することができる。 (もっと読む)

サービス不能攻撃制御システム、装置、および、プログラム

【課題】多くのマシンリソースを使用せず、かつ検出精度を落とさずに、サービス不能攻撃の検出および攻撃経路の特定、攻撃元の制御を可能とする。

【解決手段】監視対象のネットワークのパケットを検査し、宛先IPアドレス、攻撃の種類、上位ルータIPアドレスを含む攻撃情報を生成し、定期的に集約してコレクタに送信し、コレクタから制御依頼を受信してゲートウェイ装置を制御するエクスポータと、攻撃情報を受信し、送信元のエクスポータのIPアドレスを付加して格納し、与えられた宛先IPアドレスを監視対象のネットワークに含むエクスポータについて上位ルータIPアドレスを攻撃情報から取得した後、上位ルータを介して隣接するエクスポータについて上位ルータIPアドレスを攻撃情報から取得する処理を繰り返すことによって、エクスポータとゲートウェイ装置のIPアドレスのリストを生成して制御依頼を送信するコレクタと、を備える。

(もっと読む)

通信管理装置、通信管理方法及び通信管理プログラム等

【課題】ネットワークに接続されたサーバコンピュータ装置が不正なアクセスによる攻撃を受けた場合に、当該攻撃による被害の拡大を防止することができる通信管理装置、通信管理方法及び通信管理プログラム等を提供する。

【解決手段】セキュリティ監視装置記録収集手段120は、不正通信記録に基づいて不正な通信を受信したサーバコンピュータ装置等と、不正な通信が実行されたサーバコンピュータ装置等を特定し、装置検索手段130は、セキュリティ監視装置記録収集手段120によって特定された前記不正な通信が実行された端末装置が接続されているネットワークスイッチ装置を特定し、前記特定されたネットワークスイッチ装置に前記特定された端末装置と同じ種類の端末装置が接続されているかを検索し、特定し、ネットワークスイッチ装置接続遮断手段140は、装置検索手段130で特定したネットワークスイッチ装置700のポート700−2の使用状態722を「可能」から「不可」へ更新する。

(もっと読む)

パケット転送装置及び同装置に実行させるためのプログラム

【課題】特定のパケットを対象とする解析処理で不具合が発生するのを回避する。

【解決手段】転送されるべき受信パケットを対象とするパケット解析処理の実行中にパケット転送装置自身に不具合が発生し、その後当該転送装置が再起動されると、不具合パケット格納処理部135は、不具合の発生時にパケット解析処理の対象となっていた受信パケットを記憶部136に格納する。不具合パケット確認処理部134は、受信パケットに一致するパケットが不具合パケット記憶部136に格納されているかにより、当該受信パケットが不具合パケットであるかを、パケット解析処理に先行して判定する。パケット通過処理部132は、パケット解析処理の実行結果に基づいて受信パケットの転送を制御する。パケット通過処理部132は、受信パケットが不具合パケットであると判定された場合には、パケット解析処理の実行を抑止して、当該受信パケットを転送させる。

(もっと読む)

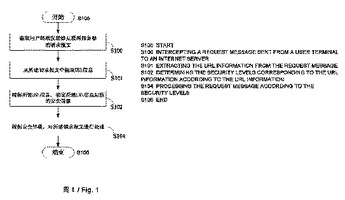

フィルタリング方法、システムおよびネットワーク機器

本発明はフィルタリング方法、システムおよびそのためのネットワーク装置を提供する。この方法は、ユーザ端末からインターネットサーバへ送信された要求メッセージをインターセプトしてその要求メッセージからUniform Resource Locator(URL)情報を抽出し、URL情報に従ってURLに対応するセキュリティ水準を判定し、セキュリティ水準に従って要求パケットを処理することを含む。本発明は、アンチウィルスソフトウェアをユーザ端末にインストールする必要がなく、それによるメモリとCPUリソースの消費がなくなり、アンチウィルスソフトウェアを容易にバイパスできる悪意のあるソフトウェアによるリスクを排除する。このように、悪意のソフトウェアの伝搬と攻撃が効果的に停止され、悪意のソフトウェアによるユーザ端末への脅威が低減し、ネットワークの安全性とユーザエクスペリエンスが改善される。  (もっと読む)

(もっと読む)

情報通信システム

【課題】通信回線を介してベンダの保守サーバによりメンテナンスされる場合に、その保守サーバに対応する情報端末以外の情報端末から情報が読み出されることを防ぐ。

【解決手段】ユーザ宅内に設置される複数の情報端末に接続される通信装置に対応し、通信装置と通信回線を介して接続される第1の保守サーバが、第2の保守サーバに対応する情報端末を宛先として送信される情報のみをフィルタリングして取り出すフィルタリング情報を通信装置に送信し、通信装置は、送信されるフィルタリング情報を記憶し、通信回線を介して受信する情報の宛先に対応付けられたフィルタリング情報を読み出し、読み出したフィルタリング情報が、その情報端末を宛先とする情報の中継を許可することを示す場合、情報を情報端末に送信し、許可しないことを示す場合、情報を情報端末に送信しない。

(もっと読む)

スキャン攻撃不正侵入防御装置

【課題】ネットワークに入ってくるパケットを解析し,LANスイッチのアクセス制御リスト(以降,ACLとする)を使って攻撃者のパケットを遮断することにより攻撃を抑制するシステムを提供する。

【解決手段】本発明のスキャン攻撃不正侵入防御装置は、受信解析部100と代理応答生成部200、ブラックリスト管理部300、ブラックリストのデータベース400、コマンド発行部500とからなり、スキャン攻撃の際に使用されるTCPコネクションを検知し、TCPコネクションへの応答を選択的に遅くするthrottlingを用いてスキャン攻撃を抑制するものである.

(もっと読む)

仮想計算機システム、仮想計算機システムの通信制御プログラム及び仮想計算機システムの通信制御方法

【課題】仮想計算機システムにおいて、DoS攻撃を回避可能なVM間通信方式を実現することを目的とする。

【解決手段】仮想計算機システム1では、複数のVM3(仮想計算機)が同時に動作し、各VM3は互いに仮想ネットワークを介して通信する。各VM3は、所定のVM3から自己へのデータ送信を許可することを示す許可情報を、所定のVM3が送信した送信データを受信する場合にVMアクセス権管理表20に設定する。また、各VM3は、VMアクセス権管理表20に自己から所定のVM3へのデータ送信を許可することを示す許可情報が設定されているか否かを、前記所定のVM3へ送信データを送信する場合に判定する。各VM3は、許可情報が設定されていると判定した場合に、前記所定のVM3へ送信データを送信する。

(もっと読む)

情報処理装置およびプログラム

【課題】リモートアクセスを行った通信装置以外との通信を抑制することができる情報処理装置およびプログラムを提供する。

【解決手段】通信制御テーブルには、外部の通信装置と行う通信に適用する制御内容が記録されている。システムコール管理部100は、リモートアクセスに係るプロセスがファイルにアクセスする際にOSのカーネルに発行するシステムコールを検出した場合に、リモートアクセスを行った通信装置のIPアドレスをプロセスから取得してファイル書き込み管理部121に渡す。ファイル書き込み管理部121は、そのIPアドレスを有する通信装置以外との通信を抑制することを示す制御内容を通信制御テーブルに記録する。通信制御部150は、通信制御テーブルの制御内容に従って、外部の通信装置と行う通信を制御する。

(もっと読む)

コンピュータ監視システム、コンピュータ、プログラム、記録媒体、及びコンピュータ監視方法

【課題】コンピュータが不正使用調査の対象であることを明確にする。

【解決手段】コンピュータ10及び情報収集管理装置20を含むコンピュータ監視システム1において、コンピュータ10は、コンピュータ10が監視対象である場合、起動時又はログイン時に不正使用調査の対象となりうる旨をユーザに警告する警告手段と、コンピュータ10が監視対象である場合、コンピュータ10の識別情報を情報収集管理装置20に送信する識別情報送信手段とを有し、情報収集管理装置20は、コンピュータ10から送信されるコンピュータ10の識別情報を記憶媒体に格納する格納手段と、その格納手段によって格納された情報を表示する表示手段とを有する。

(もっと読む)

認証エージェント、デバイスカスタマイズシステム、プログラム

【課題】

認証エージェントに格納されているユーザ情報に基づいてデバイスの環境や設定を変更することができる認証エージェント、デバイスカスタマイズシステム、プログラムを提供する。

【解決手段】

複数のデバイスと接続するネットワークを介して接続し、デバイスのカスタマイズに必要なユーザ情報を格納する認証エージェントと、ディレクトリサーバを設ける。そして、デバイスでユーザのアカウント情報を取得すると、認証エージェントは、ディレクトリサーバを用いてアカウント情報の検証を行うと共に、当該検証結果を受信する前に認証エージェントに既に格納されていたユーザ情報に基づいてカスタマイズ情報を作成し、カスタマイズ情報を受信したデバイスは、環境や設定の変更を行う。

(もっと読む)

攻撃トラヒック検出方法および攻撃トラヒック検出装置

【課題】複数の監視間隔で攻撃を監視し、その攻撃成否確率によって監視間隔別の閾値を設定することにより、攻撃パケットの誤検出、見逃しを減少させる。

【解決手段】監視間隔を複数保持し、当該監視間隔を短い順に、T1,T2,...,Tnとし、攻撃パケットレート数Rと攻撃持続時間Tに対して、攻撃成功確率がF(R,T)で与えられるときに、監視間隔Tiに対する閾値riとして、予め定められたパラメータai,eiに対して、F(ri,Ti+1×ai)<eiを満たすriを設定しておくとともに、取得したパケット数を監視間隔Tiで除算してレート数Riを計算し、複数の監視間隔のいずれかの監視間隔において、監視間隔内のレート数Riが閾値riを超過したときに攻撃トラヒックとして検出する。

(もっと読む)

通報装置及びエレベータかご

【課題】監視対象物の異常等をセンター装置等へ通報する非常通報装置であって、設置位置から他の場所に移動したことを検知し、通報を行うための手順等が示されているプログラムの解析をできないような処置を行う非常通報装置を実現する。

【解決手段】設置位置記憶部3が、非常通報装置1の設置位置を記憶し、非常通報装置1の電源が切断された後、再度電源が投入された場合に、測位部5が所在位置を測位し、位置比較部6が、測位部5により測位された所在位置と設置位置記憶部3に記憶されている設置位置を比較し、両者が不一致の場合は、制御部2が、プログラム記憶部4に記憶されている、通報を行うための手順等が示されているプログラムを消去する。

(もっと読む)

攻撃判定装置及び攻撃判定方法及びプログラム

【課題】監視対象ネットワークに対する攻撃の有無を精度よく判定する。

【解決手段】攻撃分類情報記憶部123が、攻撃があった場合にパラメータ値が閾値を超える評価パラメータのパターンが示される攻撃分類情報を記憶し、パラメータ検知情報受信部118が、異常検知装置112から、監視対象ネットワーク114でのトラフィック異常の検知を通知する検知情報116を受信し、ログ集計部119が、ルータ101等の監視対象ネットワーク114内の機器で生成されたログをログ収集装置109を介して取得し、特徴変化検出部120が、ログ集計部119でのログ集計結果に基づき、複数種の評価パラメータごとにパラメータ値が閾値を超えているか否かを判定し、攻撃判定部121が、特徴変化検出部120の判定結果と攻撃分類情報とを照合して、監視対象ネットワーク114に対する攻撃の有無を判定する。

(もっと読む)

情報処理装置、情報処理方法、及びプログラム

【課題】複数回のデータ通信により1つのメッセージの送信がなされるサービスに対するデータ通信の好適な通信制御を行う。

【解決手段】データ通信規制サービスに対して送信されるメッセージを、それぞれのセッションごとにメッセージ詳細情報として管理する。そして、新たにデータ通信規制サービスに対して送信されるデータ通信の中継を行う場合には、当該セッションで既に送信された情報も含めたメッセージ全体をデータ通信規制ルールに適用して、データ通信の中継の許可/拒否を判断する。

(もっと読む)

通信装置用の通信規則適用方法および装置並びに通信装置

【課題】コンテンツ転送要求の送出からコンテンツを含む応答が返されるまでの時間を短縮するための通信装置における通信規則適用技術を提供する。

【解決手段】クライアントからのコンテンツ転送要求を少なくとも一つの通信装置が宛先のコンテンツサーバに中継する過程で、コンテンツ転送要求に対する応答として返されるコンテンツをクライアントへ転送する処理に関連する可能性のある複数の通信規則候補を通信規則サーバから取得して、少なくとも一つの通信装置に保持させ、コンテンツを含む応答が少なくとも一つの通信装置によって転送される際に、複数の通信規則候補の中から、各通信装置において転送対象のコンテンツの内容に対応する通信規則を選択し、各通信装置において選択した通信規則に基づいて、転送対象のコンテンツについて転送の可否を判定する。

(もっと読む)

家電機器診断方法、および情報処理装置

【課題】家電機器のトラブルを解消するために必要のないユーザの個人情報を開示することなく、各メーカが家電機器のトラブルに対処することを可能にする。

【解決手段】ユーザ情報取得部103は、ユーザIDとルータ300のIPアドレスとを対応づけて記憶するユーザ情報記憶部110から、受付けられたユーザIDに対応するIPアドレスを取得し、家電機器情報取得部104は、取得したIPアドレスを用いて、ルータ300にアクセスし、ルータ300から、ローカルネットワーク500に接続している家電機器400−1〜400−nの家電機器情報を取得し、家電機器判定部105は、家電機器情報に含まれたアクセス情報を用いて家電機器400−1〜400−nの状態を診断し、トラブルが生じている家電機器を判定し、通信部102は、判定された家電機器のアクセス情報を、ネットワーク600に接続されたPC200に送信する。

(もっと読む)

利用許可装置、利用権管理システム、利用許可装置の利用許可方法および利用許可プログラム

【課題】マスタサーバ障害時の可用性を実現しつつ、ネットワーク障害時のセキュリティ違反を防止することを目的とする。

【解決手段】マスタサーバ100は利用権限情報のマスタを管理し、キャッシュサーバ300は利用権限情報の複製をキャッシュとして管理している。利用権限情報が更新された場合、マスタサーバ100はキャッシュサーバ300に更新後の利用権限情報を通知する。キャッシュサーバ300は、利用者端末400からライセンス要求を受けた場合、マスタサーバ100と監視応答装置200とに監視要求する。マスタサーバ100と監視応答装置200との少なくともいずれかから応答が有った場合、キャッシュサーバ300は、利用権限情報のキャッシュを用いてライセンスを発行する。マスタサーバ100と監視応答装置200とのいずれからも応答が無かった場合、キャッシュサーバ300は、ライセンスの発行を拒否する。

(もっと読む)

61 - 80 / 425

[ Back to top ]