Fターム[5B285AA01]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用防止 (6,974)

Fターム[5B285AA01]の下位に属するFターム

著作権・ライセンス管理 (478)

課金 (322)

Fターム[5B285AA01]に分類される特許

6,121 - 6,140 / 6,174

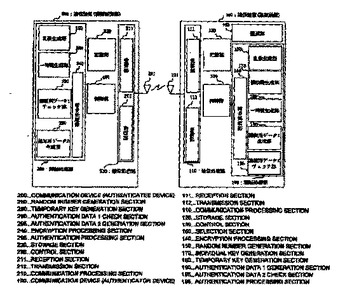

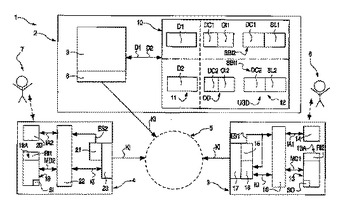

被認証装置及び認証装置及び認証方法

被認証装置200に、少なくとも1つのアルゴリズム識別子と少なくとも1つの暗号鍵識別子とを記憶する記憶部220と、上記記憶部220により記憶された少なくとも1つのアルゴリズム識別子と少なくとも1つの暗号鍵識別子とを認証装置100に送信する送信部212と、上記認証装置100から上記送信部212により送信された少なくとも1つのアルゴリズム識

別子と少なくとも1つの暗号鍵識別子との中から選択された所定のアルゴリズム識別子と所定の暗号鍵識別子とを受信する受信部211と、上記受信部211により受信された所定のアルゴリズム識別子と所定の暗号鍵識別子に基づいて上記認証装置100との間で認証処理をおこなう認証処理部296とを備えた。  (もっと読む)

(もっと読む)

継承セキュリティ属性を使用したセキュアネットワーク上のプロキシ要求を管理するためのシステム及び方法

継承セキュリティ属性を使用してセキュアネットワーク上でプロキシ要求を管理することを目的とする方法、装置、およびシステムである。プロキシ要求がセキュアトンネルのセキュア属性を継承するように、HTTPプロキシトラフィックのようなプロキシトラフィックは、セキュアトンネルを通じて通り抜けられる。セキュア属性は、プロキシがサーバにアクセスすることを可能とするために使用され、それによって、それを通じて通り抜けされたプロキシコネクションへのセキュアトンネルのセキュリティプロパティを拡張することが考えられる。セキュアトンネルサービスは、プロキシ要求をクライアントから受信し、セキュリティ属性を含むようにプロキシ要求を修正する。一実施形態において、セキュリティ属性は、プロキシサービスがもう一つのセキュリティ属性を決定するために使用できることを可能とする識別子である。プロキシサービスは、セキュリティ属性を使用することを可能とされ、前記セキュリティ属性は、クライアントがサーバへアクセスすることを認証するかを決定する。 (もっと読む)

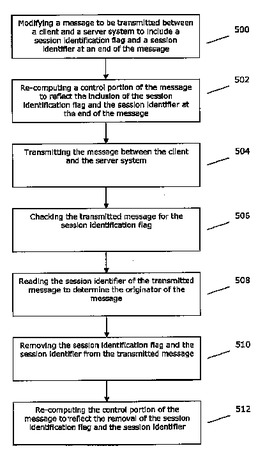

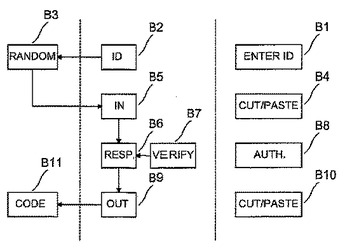

コンピュータトランザクションの発信者が本人であることを立証する方法と装置

クライアントとサーバシステムとの間で送信されるメッセージの発信者を識別する方法が提供される。方法は、クライアントとサーバシステムとの間で送信されるメッセージを、(例えば、メッセージの最後に)セッション識別フラグ及び/又はセッション識別子が含まれるように修正する段階(500)を含む。方法は、メッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが付加されたことを反映させる段階(502)、クライアントとサーバシステムとの間でメッセージを送信する段階(504)、セッション識別フラグについて送信メッセージを調べる段階(506)、送信メッセージのセッション識別子を読取ってメッセージの発信者を判断する段階(508)、セッション識別フラグとセッション識別子とを送信メッセージから除去する段階(510)、及びメッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが除去されたことを反映させる段階(512)の1つ又は複数をオプション的に含む。  (もっと読む)

(もっと読む)

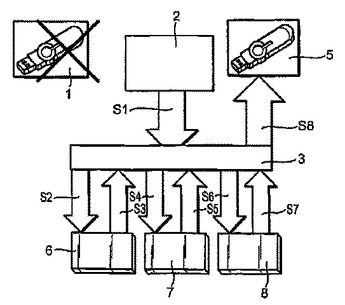

認証コードを復旧する方法

本発明は、ライセンサーによってライセンシーに割り当てられ、インターフェースを介してライセンシーのコンピュータに接続された、アクセス保護されたデータ処理装置(1)に記憶されている認証コードを復旧する方法に関する。ライセンシーのコンピュータには、ライセンスパラメータを含む、認証コードに属するバックアップファイル(2)が保存されている。次の各ステップが実行される。すなわち、バックアップファイル(2)から、ライセンサー(6,7,8)に属するパラメータが読み出される。ライセンスパラメータがライセンサー(6,7,8)へ送信される。受信された前記ライセンスパラメータに対応する認証コードがライセンサー(6,7,8)のところで復旧される。復旧された認証コードがライセンシーのコンピュータへ送り返される。復旧された認証コードが、ライセンシーのコンピュータに接続されているデータ処理装置(5)に保存される。  (もっと読む)

(もっと読む)

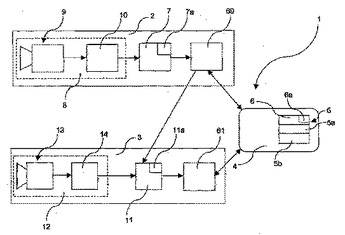

バイオメトリック識別技術の利用に基づいたユーザー認証方法及び関連のアーキテクチャー

本発明は、- 認証するユーザーの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、- 基準バイオメトリックテンプレートを身体的に分離し得る第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、- 第1と第2の基準バイオメトリックテンプレート部分に署名し暗号化するステップ、- 署名し暗号化した第1と第2の基準バイオメトリックテンプレート部分を異なるメモリに記憶するステップを含むバイオメトリック識別技術の使用に基づいたユーザー認証方法に関する。  (もっと読む)

(もっと読む)

個別化およびアイデンティティ管理のための方法および装置

個別化およびアイデンティティ管理のための方法およびシステムが開示される。一実施例においては、当該方法は、アクセスプロバイダからサービスプロバイダのためのメッセージを受信するステップを含み、当該メッセージは当該アクセスプロバイダのユーザの第1の識別子に関連付けられる。第2の識別子が得られ、第1の識別子がメッセージから分離され、第2の識別子が当該メッセージに関連付けられる。次いで、第2の識別子に関連付けられたメッセージがサービスプロバイダに送信される。  (もっと読む)

(もっと読む)

サーバ・ユニットの1つを使用しての後の作業のためのプロキシを使ったユーザ登録方法

本発明は、商業的アプリケーションにおいて使用されるデジタル・データ処理に関する。サーバ・ユニットの1つを使用しての後の作業のためのプロキシを使ったユーザ登録方法であって、プロキシによって保護された、銀行の処理センタを介するユーザ登録コントロール・バンク・サーバ(UR)と個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)とのリンク、銀行の発行済みカード・データベース・サーバ(BICD)と銀行の処理センタとのリンク、ユーザ登録コントロール・バンク・サーバ(UR)と上記サーバ・ユニットの少なくとも1つとのリンクとからなり、登録後、ユーザは少なくとも1つのコード・シンボル・セットを受け取り、当該セットは、ユーザからの上記サーバ・ユニットへの接続要求の際の上記サーバ・ユニットでのユーザ識別のため、上記サーバ・ユニットの少なくとも1つへも送信されるものとしたユーザ登録方法において、カードの詳細情報は、上記銀行の発行済みカード・データベース・サーバ(BICD)での追加的な照合のため、個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)において入力され、上記ユーザは、当該個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)において登録され、かつ少なくとも1つのコード・シンボル・セットを付与されること、また上記ユーザ登録コントロール・バンク・サーバ(UR)が即座に上記ユーザ登録の詳細情報を上記個々のサーバ・ユニットへ送信することを特徴とする。これにより、個々の銀行カード発行者の銀行の発行済みカード・データベース・サーバ(BICD)を使用しての登録が行われる。 (もっと読む)

ウェブ・サービス・インターメディアリ用のポート・タイプ不可知プロキシ・サポート

【課題】従来技術の追加の構成の複雑さを強制し、ウェブ・サービス・インターメディアリでの改善を提供すること。

【解決手段】ウェブ・サービス・インターメディアリのポート・タイプ不可知プロキシ・サポートが、通常は、ウェブ・サービス・インターメディアリでウェブ・サービス操作の実行に関する要求を受信することであって、前記要求は、前記操作をサポートするターゲット・サービスのエンドポイントをそれから識別できるパラメータ情報を含むことと、前記パラメータ情報に応じて、前記操作をサポートするターゲット・サービスの前記エンドポイントを識別することと、前記ターゲット・サービスの前記操作の実行に関するターゲット・サービス要求を作成することと、前記ターゲット・サービス要求を前記ターゲット・サービスに発行することとによって提供される方法、システム、および製品を開示する。例示的実施形態に、通常は、要求−応答処理のリターン経路と、前記インターメディアリ内で前記ターゲット・サービスからの応答を受信することと、前記インターメディアリ内で、前記ターゲット・サービスからの前記応答に応じて、前記インターメディアリからの応答を作成することと、前記インターメディアリからの前記応答を前記要求するクライアントに返すこととも含まれる。

(もっと読む)

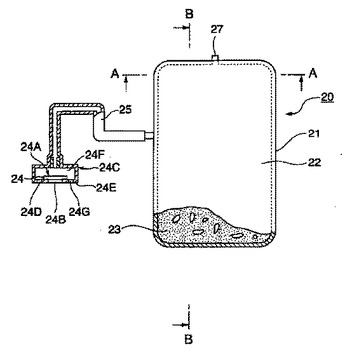

コンピュータシステムまたはプログラムへのアクセスを開放するための方法

発明は、コンピュータシステムまたはプログラムへのアクセスを、この目的のためだけのソフトウエアを端末(2)にインストールする必要なしに端末(2)を介してユーザに開放するための方法に関する。ユーザの携帯型データ記憶媒体(1)と端末(2)の間にデータ接続が確立される。ユーザの認証は携帯型データ記憶媒体(1)によって行われる。認証が合格であれば、データ接続を介する送信のためにコンピュータシステムまたはプログラムへのアクセスを開放するためのアクセスコードを携帯型データ記憶媒体(1)によって利用することが可能になる。

(もっと読む)

(もっと読む)

心音波形及び/又は呼吸波形パターンを利用した個人認証システム

心音の波形パターンを検出する波形検出手段と、この波形検出手段で検出された心音波形パターンと予め登録されている登録心音波形パターンとを比較し判別する手段と、を有して個人認証装置を構成し、上記検出された心音波形パターンと登録心音波形パターンとが一致したときに、同一人であることを認証するように構成することで、個人の意思ではコントロールが不可能な自律動である心音を、当該被認証者の予め登録された心音波形パターンに基づいてリアルタイムで照合させることができ、当該被認証者の個人認証を、迅速かつ非常に高精度で判別することができる全く新規な心音波形及び/又は呼吸波形パターンを利用した個人認証システムを提供する。  (もっと読む)

(もっと読む)

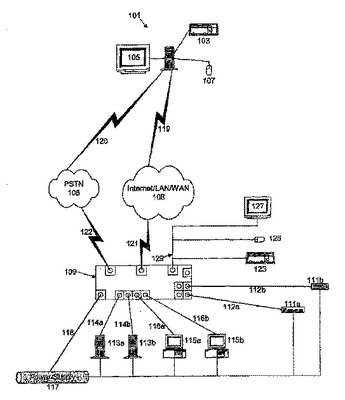

ネットワーク遠隔管理システム

開示されているのは一連の遠隔ドメインサーバ、ファイル/プリントサーバ、ヘッドレスサーバ、ネットワーク機器、シリアルIT装置、開閉器、ルータ、ファイアウォール、セキュリティインタフェース、アプリケーションサーバ、ロードバランサ、および環境制御装置を1台または複数台のユーザワークステーションに結合し、遠隔装置の選択的なアクセスを可能にするための遠隔管理システムである。該遠隔装置はすべて、各ユーザワークステーションを該遠隔装置に接続する遠隔管理装置に接続されている。各遠隔装置の電源は同様に制御可能な電源を通して該遠隔管理装置に接続されている。該遠隔装置のすべてのリストが入ったオプションメニューにより、ユーザはワークステーションから該遠隔装置のどれかを選択し、操作できるようになる。該オプションメニューは、該遠隔装置、サーバおよびコンピュータに対する電力を選択的に制御するためにも活用される。

(もっと読む)

(もっと読む)

認証システム

機器の認証システムにおいて、通信相手が有効か無効化を判断すために用いられるリストの入手及び更新を強制する。 パーソナルコンピュータ200は、保持しているリストHが古い場合に、最新版のリストH及び最新版のリストDを外部から取得し、取得した最新版のリストHにより、保持しているリストHを更新し、さらに、取得した最新版のリストDにより、保持しているリストDを更新する。 (もっと読む)

符号化されたデジタルデータを利用可能にする方法及び装置

符号化デジタルデータの望ましくない利用を回避する方法において、認証利用情報がデータシンク装置に利用可能とされ、認証利用情報は、デジタルデータとは別に利用可能とされ、データシンク装置によるデジタルデータの利用を認証するためのものであり、少なくともデジタルデータのさらなる利用性をブロックするブロッキング情報と復号化情報を有し、復号化情報は、デジタルデータと関連付けされ、デジタルデータを復号化するためのものであり、認証利用情報がデータシンク装置に利用可能にされる前、データソース装置に利用可能にされ、本方法では、復号化情報をデータソース装置に利用可能にすることの取り下げが行われる。  (もっと読む)

(もっと読む)

アップロードセキュリティ方式

互いに通信リンクしたユーザとサーバとの間でコンテンツを共有している間はアップロードセキュリティの必要性が生じる。1つの実施形態では、アップロードセキュリティの提供は、ユーザに宛てられたアップロードメッセージを送るモバイルデバイスを識別するサーバを包含する。アップロードセキュリティの提供は更に、ユーザによって予め決定されたオプトインパラメータにアクセスし、送信側のモバイルデバイスのアイデンティティがオプトインパラメータに含まれているかどうかを判定し、含まれている場合にはユーザのアカウントへのアップロードを許可し、それ以外の場合にはアップロードを阻止するサーバを包含する。オプトインパラメータは、ユーザのアカウントにデータをアップロードするためにユーザによって許可されているモバイルデバイスのアイデンティティを含む。1つの実施形態では、通信リンクは、アップロードメッセージが無線キャリアネットワークのアイデンティティに基づいてサーバに達する前にアップロードメッセージのセキュリティスクリーニングの機能を備えた無線キャリアネットワークを含む。 (もっと読む)

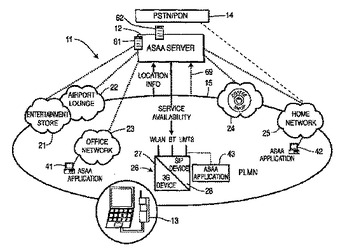

異なる種類のアクセス技術ネットワーク全体に対するアプリケーションサーバ自律アクセスのためのシステム

異なる種類のアクセス技術を採用する装置によって、無線インフラストラクチャへの自動アクセスを提供するASAA(Application Server Autonomous Access:アプリケーションサーバ自律アクセス)システム。本システムには、少なくとも1つのポリシーを格納するための関連データ格納装置を有するサーバ、およびサーバへのアクセスを提供するために、サーバに接続された複数のサブネットワークが含まれる。複数のサブネットワークは、少なくとも2つの異なった種類のアクセス技術を採用する。複数のWTRU(Wireless Transmit/Receive Unit:無線送受信ユニット)が、少なくとも1つのサブネットワークと無線で接続される。サーバは、この無線接続を監視し、かつ少なくとも1つのポリシーに基づき、異なるサブネットワークの間でWTRUを切り換える。

(もっと読む)

(もっと読む)

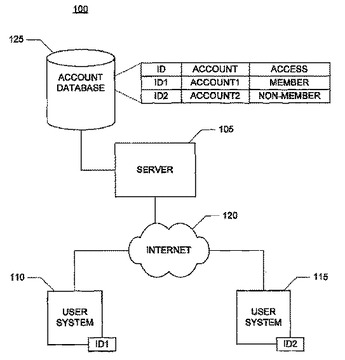

ネットワークアカウントのリンク

アカウント間でアクセス特権を共有するためにネットワークアカウントを管理及びリンクする方法並びにその装置。一実施例においてネットワークアカウントの管理方法は、メンバアクセスを有する第1のアカウントに一般アクセスを有する第2のアカウントをリンクするステップと、第2のアカウントが第1のアカウントにリンクされている間、メンバアクセスの少なくとも一部を第2のアカウントに付与するステップと、を有し、第1のアカウントは対応するサブスクリプションを有しており、一般アクセスは少なくとも1つの特権を付与し、メンバアクセスは、一般アクセスによって提供されない2以上の特権を付与する。  (もっと読む)

(もっと読む)

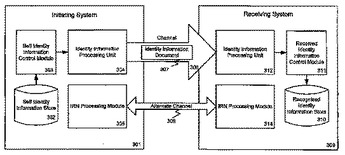

アイデンティティの認識のための方法およびシステム

様々な態様によれば、本発明は、アイデンティティ情報文書に含めるために自己アイデンティティ情報ストアからアイデンティティ情報を選択するステップを含むアイデンティティ情報文書を送信するための方法およびシステムに関する。選択されたアイデンティティ情報を自己アイデンティティ情報ストアから読み取る。選択されたアイデンティティ情報および1つまたは複数のキーを含めるためにアイデンティティ情報文書を生成し、アイデンティティ情報文書に含まれるキーの1つに関連付けられたキーを使用してサインする。次いでアイデンティティ情報文書を受信者に送信する。アイデンティティ情報文書を受信するステップは発信者からサインされたアイデンティティ情報文書を受信するステップを含む。アイデンティティ情報文書におけるアイデンティティ情報が信頼できるかどうかの判定を行う。アイデンティティ情報が信頼できると判定された場合、アイデンティティ情報を認識済みアイデンティティ情報ストアに保存する。アイデンティティ情報が信頼できないと判定された場合、送信者から検索されたアイデンティティ認識番号を、受信済みアイデンティティ情報文書における情報に基づいて受信者が生成したアイデンティティ認識番号と比較する。アイデンティティ認識番号が検証された場合、アイデンティティ情報を認識済みアイデンティティ情報ストアに保存する。

(もっと読む)

(もっと読む)

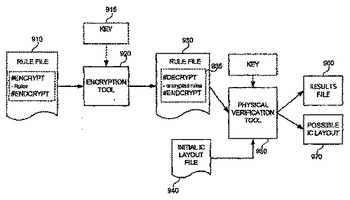

電子設計自動化における情報の安全な交換

電子設計自動化に関する情報を、安全に交換することができる。機密であるとみなされる情報、又は保護する価値があるとみなされる情報を、暗号化、難読化、その他のセキュリティ処置などの方法によって、保護することができる。保護された情報は、保護された情報の少なくとも一部を明らかにすることなく処理することができる。例えば、集積回路製造性に関する規則ファイルに選択的に注釈を付け、保護に値する規則ファイルの部分を示すことができる。暗号化ツールを使用して、電子設計自動化に関する情報を保護することができる。次いで、電子設計自動化ツールは、保護された情報を明らかにすることなく、それをロック解除し、使用することができる。一形態では、そのようなアクセス又は情報の安全な使用は、1つ又は複数の条件が満たされること(例えば、時間枠、幾つかの使用又はアクセス)に依存することができる。例えば、ツールは、1つ又は複数の集積回路レイアウトのうちの何れかが保護された規則のうちの1つ又は複数に違反する可能性があるかどうかを検証することのできる物理的検証ツールでよい。  (もっと読む)

(もっと読む)

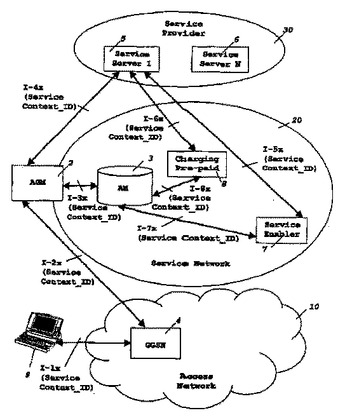

異なるドメイン間でのサービス進行を制御する装置及び方法

現在のところ、サードパーティサービスプロバイダによって提供されるサービスへアクセスするために、サービスネットワークオペレータのユーザを認可するための既存メカニズムは、リクエストと回答に基づくほとんどの既存サービスに対して有効であるが、いくつかのトランザクションを含むサービス配信のようなトランザクションサービスについて、既存の技術は、サービスの進行を完全に制御するには、オペレータにとって深刻な制約が存在している。この制約を解消するために、本発明は、サービスの進行を制御するための手段及び方法を提供する。このサービスは、ユーザが第2ドメインによって提供されるそのサービスを使用しながら、そのサービスが認可されている第1ドメインで、複数のトランザクションを必要とする。また、このサービスは、サービスネットワークオペレータとサービスプロバイダ間のサービスの使用を検証するための検証メカニズムを必要とする。  (もっと読む)

(もっと読む)

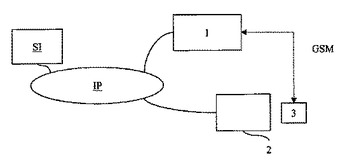

携帯機器を用いた電気通信網における認証の方法及びデバイス

この方法は、インターネット型ネットワークに接続している端末(2)のユーザ(U)を認証する方法において、

前記端末(2)の近傍にある前記ユーザ(U)の移動型機器(3)と、認証装置(1)との間に、安全な移動電話ネットワーク(GSM)における通信回路をセットアップするステップ(E15)と、

前記端末(2)が、前記認証装置(1)からオートランのデジタルコードをダウンロードするステップ(E30)と、

前記端末(2)が前記デジタルコードに基づいて生成(E35)した音声信号を、前記移動型機器が前記移動通信回路を介して前記認証装置(1)に送信するステップ(E40)と、

前記ユーザ(U)を、

前記移動通信回路(GSM)を介して受信(E40)された前記音声信号、及び

前記移動型機器(3)の識別子(GSM_No)

に基づいて認証するステップと、を備えている。  (もっと読む)

(もっと読む)

6,121 - 6,140 / 6,174

[ Back to top ]