Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

221 - 240 / 726

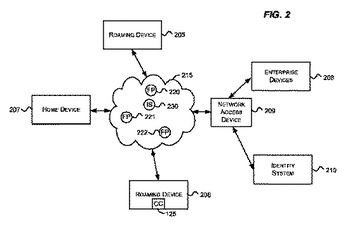

分散セキュアコンテンツ管理システムに対する認証

本発明は、分散セキュアコンテンツ管理システムのための認証に関する。いくつかの態様において、インターネットを介して利用可能なリソースにアクセスする要求が、セキュリティコンポーネントにルーティングされる。セキュリティコンポーネントは、インターネット全体に分散される複数のセキュリティコンポーネントのうちの1つであり、企業に関連するエンティティの認証に責任を負う。セキュリティコンポーネントは、エンティティに使用する認証プロトコルを判定し、次に、エンティティを認証する。エンティティが認証されると、エンティティは、フォワードプロキシを使用することが許可される。  (もっと読む)

(もっと読む)

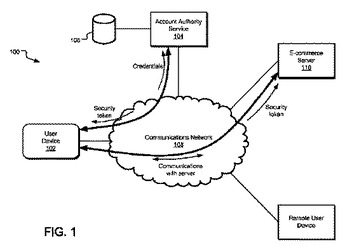

信頼できる機器に限定した認証

認証システムは、機器の資格情報の検証をユーザーの資格情報の検証と組み合わせて、ユーザーにとって利便で、企業の境界を越えて有効である、より強固な認証機構を提供する。一実施では、ユーザーの資格情報の検証と機器の資格情報の検証が組み合わせられて、利便な2要素認証を提供する。このようにすると、アカウント権限サービスまたは他の認証提供者は、両要素を検証し、ユーザーがアクセスしようとしているアカウントネットワークリソースのセキュリティポリシーに従ってセキュリティトークンを提供する。対象のアカウントネットワークリソースによって付与される特権のレベルは、アカウント権限サービスで検証される要素の数および種類に応じて異なることができる。  (もっと読む)

(もっと読む)

盗難防止機能を有する電子機器及び電子機器の盗難を防止するための方法

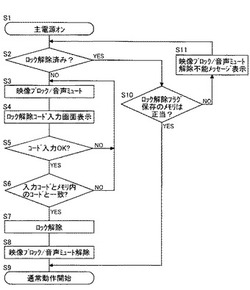

【課題】ロック解除フラグを含むデータをコピーして不正にロックを解除しようとする行為に対する防御機能を有し、優れた盗難防止効果を奏することができる電子機器を提供する。

【解決手段】電子機器は、第1のロック解除コードを含む第1のロック解除コード保存メモリと、ロックが解除されたか否かを示すロック解除フラグを含むロック解除フラグ保存メモリと、前記第1のロック解除コードと入力装置によって入力される第2のロック解除コードとを比較する比較部と、前記比較部での比較結果が一致したときにロックを解除し電子機器の正常動作を許可する制御部と、前記ロック解除フラグ保存メモリが正当なものであるか否かを判定する判定部とを備えている。

(もっと読む)

ネットワーク・ノードを分類する情報処理装置、情報処理システム、情報処理方法およびプログラム

【課題】ネットワーク・ノードを分類する技術を提供すること。

【解決手段】情報処理装置126は、アクセスログからスパマー報告アクションとして指定されるアクセスログを抽出し、スパマー報告アクション履歴集合を生成するアクション履歴取得部210と、スパマー報告アクションに関連したノード集合およびリンク集合を生成する関連ノード取得部220と、ノード集合およびリンク集合から同一のノードを有するリンクを枝とし、リンクとリンク重付け値とを対応付けて登録し、無向グラフを生成する、無向グラフ生成部230と、無向グラフを形成するノードを、要素ノードが重複しない2集合へと、2集合の間を張るリンクにより規定される指標値を最大化させてユーザ属性を分類する、最大カット計算部240とを含んでいる。

(もっと読む)

サーバーの脆弱点を点検するためのシステム及びその方法

【課題】サーバーの脆弱点を点検するためのシステムの提供

【解決手段】外部の攻撃対象となるサービスサーバーから,予め設定された命令語に対する応答情報を収集し,これを基にサービスサーバーの脆弱点を点検及び分析する点検サーバー,前記点検及び分析結果をディスプレイする管理端末機及び,サービスサーバーごとにそれに相応する脆弱点に対するパターン情報を保存管理するデータベースを含むシステム。点検サーバーがサービスサーバーごとにそれに相応する脆弱点に対するパターン情報をデータベースに保存して管理する段階,点検サーバが外部の攻撃対象になり得るサービスサーバーから,前記命令語に対する応答情報を収集し,これを基に前記サービスサーバーの脆弱点を点検及び分析する段階及び管理端末機がサービスサーバーの脆弱点を点検及び分析した結果をディスプレイする段階を含む方法。

(もっと読む)

アクセスレベル保安装置及び保安システム

アクセスレベルでの保安装置及び保安システムが開示される。アクセスレベルでの保安遮断装置は、多層分析部と、プロセッサと、を備える。多層分析部は、スイッチファブリックを通じて入力されるパケットデータのヘッダを統計的方法で分析し、その分析結果を出力する。プロセッサは、多層分析部の分析結果に応答して、パケットデータを遮断するか否かを決定する1次保安ルールフィルターを生成し、1次保安ルールフィルターに基づいて、スイッチファブリックを制御する遮断命令を出力し、パケットデータを伝送するIPアドレスを確認して外部に出力し、遮断するIP情報を有するIP管理命令に応答して、遮断命令を出力する。 (もっと読む)

携帯型通信端末及び通信制御方法

【課題】、安価な構成で、DNSの信頼性が保証されていない通信網経由でアプリケーションのダウンロード及び通信を安全に行うことができる。

【解決手段】DNSの信頼性が保証されている第1の通信網に接続するための無線部Aと、DNSの信頼性が保証されていない無線部Bを備える携帯型通信端末1において、無線部A又は無線部Bを介してアプリケーションをダウンロードするダウンロード手段と、前記アプリケーションのダウンロードに利用した通信部の情報を記憶する記憶手段と、前記ダウンロードしたアプリケーションを実行する実行手段と、無線部Bを介してダウンロードされたアプリケーションの実行により発生する無線部Aを介した通信を拒否する通信制御手段と、を備える。

(もっと読む)

設備情報管理装置

【課題】設備データの不正改竄の危険性を発見しシステム管理者へ通知できる設備情報管理装置を提供することである。

【解決手段】設備情報を管理する管理装置20と入力装置10とを通信ネットワーク11を介して接続し、入力装置10から設備情報の更新を行う設備情報管理装置であり、管理装置20は、管理する設備情報を保存する設備データ部22と、設備情報の更新の履歴として少なくとも更新ユーザと更新日時と更新設備とを含む更新履歴情報を保存する履歴データ部23と、入力装置からの設備情報の更新要求の度に設備データ部に更新後の設備情報を保存するともに履歴データ部に更新履歴情報を保存する入出力部21と、履歴データ部から更新履歴情報を更新ユーザ単位及び更新日時でソートし一定時間内に大量の更新履歴情報がある場合にはシステム管理者へ注意情報を提供する大量更新検査部25とを備える。

(もっと読む)

自動判別システム、自動判別方法、及びプログラム

【課題】通信端末の使用者によらず、captive portal環境下である事を認識し、ファイアウォールのHTTP接続の制限を一時解除する。

【解決手段】captive portal判定手段は、captive portalを介して接続されたネットワーク上のサーバに対してGETリクエストを送信し、サーバの代わりにcaptive portalからGETレスポンスを受信し、GETレスポンスがリダイレクトを指示する内容であるかどうか確認し、GETレスポンスがリダイレクトを指示する内容であれば、captive portal環境下であると判定する。ファイアウォールは、captive portal判定手段の配下にあり、通信端末のネットワーク接続を制限し、captive portal判定手段からcaptive portal環境下であると通知された場合、通信端末のネットワーク接続の制限を一時解除する。

(もっと読む)

仮想分散セキュリティシステム

【課題】分散セキュリティシステムを提供すること。

【解決手段】この分散セキュリティシステムは、トランスポートとセキュリティプロトコルに依存せず、さらに暗号技術から独立しているポリシー言語で記述されたセキュリティポリシーを使用する。このセキュリティポリシーは、その言語を使用して表現し、様々なセキュリティコンポーネントを作成し、より高いスケーラビリティと柔軟性を可能にする。基礎となるプロトコルと技術を抽象化することにより、複数の環境およびプラットフォームをサポートする。

(もっと読む)

スパム判定補助装置、スパム判定装置及びコンピュータプログラム

【課題】“ワードサラダ”に対する耐性を向上させたスパム判定を実現する。

【解決手段】一般に利用される単語と差別化可能なおとり単語を生成し(S3)、該おとり単語を含む記事をブログサイトに投稿して通信ネットワーク上で公開させ(S8)、該公開済みのおとり単語と該公開場所の情報とを組にして記録し、該記録に基づいてスパム判定処理を行う。

(もっと読む)

設計書作成支援装置、設計書作成支援方法及び設計書作成支援プログラム

【課題】設計書を作成する労力を低減させる設計書作成支援装置を提供する。

【解決手段】第1識別子を有する第1構成要素と、第2識別子を有する第2構成要素と、第1構成要素と第2構成要素とが関連していることを示す第3識別子を有し、第1構成要素と第2構成要素とが関連している根拠を含む第3構成要素とを備える設計書から、第1識別子に基づいて第1構成要素を抽出してマップの第1ノードとし、第2識別子に基づいて第2構成要素を抽出してマップの第2ノードとする抽出手段と、第3識別子に基づいて第1ノードと第2ノードとをつなぐ枝をマップに付与し、第3構成要素に含まれる根拠を枝と関連付けてマップに付与して関連性マップを生成する関連性分析手段とを具備する。

(もっと読む)

情報処理端末および該情報処理端末の管理サーバ

【課題】情報処理端末において高いセキュリティを確保した状態で、ユーザのニーズに応じた様々な作業環境を提供する。

【解決手段】HDD13cを有する情報処理端末1cに、HDD13cにおける一部の領域を、情報処理端末1cの起動または終了に際して初期化される一時領域82として確保する一時領域確保部27と、情報処理端末1cを使用するユーザまたは情報処理端末1cを識別するための識別情報を管理サーバ1sに送信する識別情報送信部21と、識別情報に係る情報処理端末1cまたはユーザに応じたソフトウェアを管理サーバ1sから受信するソフトウェア受信部28と、ソフトウェア受信部28によって受信されたソフトウェアを一時領域82に記録する一時領域記録部29と、ソフトウェアを一時領域82から読み出して実行することで、ソフトウェアの機能を、情報処理端末1cを使用するユーザに提供するソフトウェア実行部31と、を備えた。

(もっと読む)

送信者認証情報を公開していない送信サイトを認証する仕組み

【課題】 送信者認証技術は、送信してきた相手が正当な所から発信されたものかを調べる仕組みであり、迷惑メールを判別する、より精度の高い方法と言えるが、いくら受信サイトで送信者認証技術を利用する機能(プログラム)を用意したとしても、送信サイトで送信者認証情報を公開していなければ、利用出来ない技術と言える。これらの送信者認証情報を公開していないサイトにも送信者認証技術により送信者を認証し、迷惑メールの判断に活用しようとするものである。

【解決手段】 本発明は、送信者認証情報を公開していない送信サイトを認証するため、送信者認証情報をローカルなDNSサーバに登録し、この情報により送信者を認証し、迷惑メールの判断に活用する。

(もっと読む)

受信制限システム、通信制御サーバ、及び受信制限方法

【課題】通信端末が外部から取得しようとする情報を制限する際の作業負担を軽減すること。

【解決手段】WEBサイト構成装置1とユーザ用携帯端末2と通信事業者サーバ3とを含んで構成された受信制限システムであって、通信事業者サーバ3は、ユーザ用携帯端末2が受信制限リストに示されたWEBサイト構成装置1から情報を受信しようとする際に、要求信号をユーザ用携帯端末2から受信する要求受信部31と、当該要求信号を受信した旨を示す受信信号を保護者用携帯端末4に送信する信号送信部35と、保護者用携帯端末4から、当該情報の受信制限の解除可否を示す解除可否信号を受信する解除可否受信部36と、解除可否信号が当該情報の受信制限の解除を指示する場合に当該情報の受信制限を解除するとともに、解除可否信号が当該情報の受信制限を指示する場合に当該情報の受信制限を行う解除制御部37とを備える。

(もっと読む)

情報処理制限システム、情報処理制限装置、および情報処理制限プログラム

【課題】情報サービスを利用するときに、情報漏洩を未然に防止することのできる情報処理制限システム、情報処理制限装置、および情報処理制限プログラムを提供する。

【解決手段】情報処理サービスを提供する情報処理サーバ計算機103と、情報処理サーバ計算機103に接続し、情報処理サービスを利用する端末101とを備え、計算機101は、情報処理サービスを利用するときに、当該情報処理サービスの利用に要求されるセキュリティ状態に基づいて、当該情報処理サービスの利用を制限する。

(もっと読む)

サーバ装置およびセキュリティ制御方法

【課題】サーバ装置にアクセスを行うクライアント端末に検疫ソフトウェアがインストールされていない場合でもサーバ装置が管理するドメインリソースのセキュリティを確保することが可能なサーバ装置およびセキュリティ制御方法を提供する。

【解決手段】クライアント端末21からネットワーク14を介してログイン要求を受けると、ログオンユーザをアクセス制限のある所定のグループに登録させる。クライアント端末21にインストールされている検疫ソフトウェアからクライアント端末21内の検疫結果を受信し、受信された検疫結果が合格したと判別された場合は、所定のグループから離脱させる。

(もっと読む)

通信制御方法、通信制御プログラムおよび情報処理装置

【課題】複数の情報処理装置の各々でアプリケーションプログラムが実行される場合に、両者間の認証を速やかにかつ確実に行なうことができる通信制御方法、通信制御プログラムおよび情報処理装置を提供する。

【解決手段】接続依頼元は、認証指示メッセージに従って、入力データをアプリケーション1に入力し(ステップS6)、処理指示に従って処理を実行する(ステップS8)。そして、接続依頼元は、認証指示メッセージに含まれる計算エリア指定指示に従い、メモリ上の特定位置の値を抽出し、特定識別値を生成する(ステップS10)。接続依頼元は、特定識別値に自己の署名を施して暗号識別値を生成する(ステップS12)。接続依頼先は、接続依頼元の特定識別値と、自己の生成した特定識別値とを比較し(ステップS26)、両者の一致/不一致に基づいて、接続許否を判定する(ステップS28)。

(もっと読む)

セキュリティポリシー制御システム、セキュリティポリシー制御方法、及びプログラム

【課題】各種セキュリティツールが未導入である端末から導入済端末に対する通信の防御を実施する。

【解決手段】検疫エージェントを導入している通信制御端末装置のセキュリティポリシーを管理しているポリシー管理サーバからセキュリティポリシーを受信する。検疫エージェントは、通信制御端末装置自体に対し、セキュリティポリシーを基にセキュリティチェックを行う。通信制御端末装置がセキュリティチェックで適合と判定された場合、自ネットワーク全体に適合通知情報を出力し、同じくセキュリティチェックで適合と判定されている自ネットワーク上の適合端末から、出力された適合通知情報に対する応答を受信し、応答の送信元である適合端末の識別情報を通信許可端末リストに登録する。検疫エージェントは、通信許可端末リストに識別情報を登録された適合端末に対する通信制限を解除し、他の端末に対する通信制限を行う。

(もっと読む)

周辺装置ロッキングメカニズム

ホスト装置と、少なくとも1つのクライアント装置であって、クライアント装置内のデータの改変を阻止するために使用されるロックを有する少なくとも1つのクライアント装置と、を有するコンピューティングシステムを開示する。ホスト装置からのロッククリア信号は、クライアント装置に、クライアント装置の少なくとも保護されている部分に格納されているデータの改変を阻止するために使用されるロックをクリアさせ、クライアント装置は完全に動作可能なままである。  (もっと読む)

(もっと読む)

221 - 240 / 726

[ Back to top ]