Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

281 - 300 / 726

ウィルス検出装置

【課題】コンピュータウィルスを検出して適切にフィルタリングする技術を提供する。

【解決手段】通信制御装置10は、コンピュータウィルスが含むデータのパターンを格納した第1データベース50と、データファイルを含む通信データを取得し、データファイルにコンピュータウィルスが感染したときにコンピュータウィルスのデータが挿入される位置のデータが含まれるように、取得した通信データの所定位置から所定長のデータを比較対象データとして抽出する位置検出回路32と、抽出された比較対象データのうち、コンピュータウィルスのデータが挿入される位置のデータ以外のデータをマスクするマスク回路380と、マスクされた比較対象データに含まれるデータのパターンを第1データベース50から検索する検索回路30と、取得したデータファイルにパターンが含まれる場合、そのデータファイルをフィルタリングする処理実行回路40と、を備える。

(もっと読む)

ウェブページ安全性判定システム

【課題】ブラックリストを用いたシステムよりも、認証情報に対する安全性を確保すること。

【解決手段】利用者端末(1)は、ログイン情報リスト(40)やサービスグループ情報リスト(50)を参照して第1〜第3妥当性レベルを判断し、入力認証情報(81)と第1〜第3妥当性レベルにおけるログイン履歴情報の認証情報とを照合して照合結果を生成する。そこで、第1又は第2妥当性レベルにおけるログイン履歴情報の有無と、上記の照合結果と、に基づいて、入力認証情報(81)に対する規定の複数の処理の中から該当する処理を選択して実行する。これにより、1度もヒットしない可能性があるブラックリスト(30)を用いた判定よりも、認証情報に対する安全性を確保することができる。また、信用性や安全性の調査に限界があるホワイトリストを用いた判定よりも、認証情報に対する安全性を確保することができる。

(もっと読む)

データベースアクセス制御装置

【課題】データベースへのアクセスを適切に制御する技術を提供する。

【解決手段】データベースサーバに格納されているデータの識別子と、そのデータに対するアクセスの許否に関する情報とを対応付けて格納したデータベースと、データベースサーバのデータにアクセスするための通信データに含まれるデータの識別子をデータベースから検索する検索回路と、検索回路の検索結果に応じてデータに対するアクセスの許否を判定する処理実行回路と、を備える通信制御装置10において、PHY処理部5aは、宛先のアドレスが自装置のアドレスであるか否かを確認する処理を省略して、取得した通信データを検索回路へ供給する。

(もっと読む)

会計管理装置

【課題】取引に関する通信データを適切にフィルタリングする技術を提供する。

【解決手段】ログ出力制御装置145は、取引に関する通信データをフィルタリングする通信制御装置から出力されるログに含まれるデータと、そのデータを含むログを出力する方法とを対応づけて格納したデータベースと、ログを他の装置へ出力するための複数のログ出力ポート143と、通信制御装置からログを取得し、そのログに含まれるデータをデータベースから検索する検索回路と、検索回路の検索結果に応じて、ログを出力する方法をデータベースから取得し、その方法にしたがってログを出力するログ出力ポート143を決定し、そのログ出力ポート143からログを出力する出力部と、を備える。

(もっと読む)

試験装置

【課題】ファイルアクセス制御装置を適切に試験する技術を提供する。

【解決手段】試験装置900は、ファイルサーバに格納されたファイルに対するアクセスを制御するファイルアクセス制御装置として機能する通信制御装置10を試験する。試験装置900は、通信制御装置10へデータを出力する出力部904と、通信制御装置10へ出力するデータと通信制御装置10から出力されるべきデータとを対応づけて保持する保持部950と、通信制御装置10から出力されるデータを入力する入力部906と、通信制御装置10が正常に動作しているか否かを検査する検査部908と、データベースの更新に伴って保持部950に保持されたデータを更新する更新部952とを備える。出力部904は、保持部950に保持されたデータのうち、更新部952により更新されたレコードのデータを選択して通信制御装置10へ出力する。

(もっと読む)

セキュリティ評価方法、情報処理装置

【課題】保護対象の資産が格納されている端末にアクセスする経路上の端末から保護対象資産を不正に取得された場合の損害を反映したセキュリティ評価値を、各端末毎に算出するセキュリティ評価方法、情報処理装置を提供する。

【解決手段】正規アクセス確率を入力する正規アクセス確率入力工程と、不正取得確率を入力する不正取得確率入力工程と、資産損害度入力工程と、不正取得確率と正規アクセス確率と資産損害度と、に基づいて対策を突破した場合の対策突破損害度を算出する対策突破損害度算出工程と、脅威発生頻度を入力する脅威発生頻度入力工程と、防御性能を入力する防御性能入力工程と、対策突破損害度または資産損害度と脅威発生頻度と防御性能と、に基づいて対策を突破した場合のセキュリティ評価値を算出するセキュリティ評価値算出工程と、を有することを特徴とするセキュリティ評価方法。

(もっと読む)

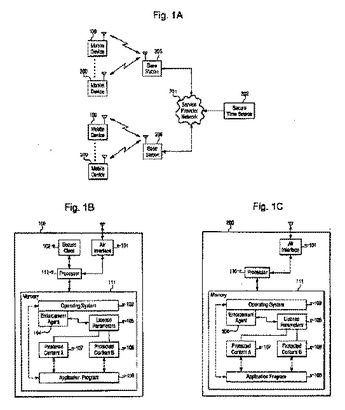

モバイルデバイス上で時間ベースライセンスのポリシーを管理するための方法および装置

方法およびデバイスは、時間ベースライセンスを用いてゲーム、媒体、データ、または他のソフトウェアを保護するためにフレキシブルなデジタル著作権管理ライセンスポリシーを生成、管理、変更、および/または執行することを提供する。実施形態は、特に、時間ソースが入手できないか、信用できないか、または信頼できない状況に向けられる。ライセンスは、少数のパラメータによって定義される。パラメータ値は、保護コンテンツまたはアプリケーションによって定義され、それとともに含められることができる。パラメータ値は、使いやすさとセキュリティ特性との間の所望の妥協レベルを定義し、執行するように選択されることができる。  (もっと読む)

(もっと読む)

話者認識システム及びコンピュータプログラム

【課題】話者認識システムにより、例えば話者認識における成りすまし或いは詐称を好適に回避し或いは予防する。

【解決手段】話者認識システム(1)は、話者認識を行う認識手段(132、14)と、認識手段において一のユーザに係る話者認識が所定回数に亘って連続して失敗したか否かを検知する検知手段(60)とを備える。更に、該検知手段により話者認識が所定回数に亘って連続して失敗したことが検知された場合に、話者認識が失敗した旨を示す失敗情報を、一のユーザに対して通報する通報手段(70)を備える。

(もっと読む)

コンテンツ提供方法及びコンテンツ提供システム

【課題】利用者に提供されるコンテンツ等のソースコードの秘匿性を維持して不正なプログラムの解析等を防止することが可能なコンテンツ提供方法及びそのシステムを提供する。

【解決手段】SWFファイルを変換して画像ファイルを生成する第1ステップと、FLASHコンテンツ実行処理に応答し、対応する前記画像ファイルと上記画像ファイルから上記SWFファイルのSWF情報を抽出し、上記SWF情報に基づく上記FLASHコンテンツの実行処理を遂行させる変換用SWFファイルとを提供する第2ステップと、を含む。

(もっと読む)

ネットワークシステムおよびネットワーク接続確立方法

【課題】ネットワーク環境においてクライアントプログラムの正常動作を確保する。

【解決手段】

ネットワーク10において、ネットワーク端末Bはネットワーク端末Aへ参加要求メッセージM1を送信する。ネットワーク端末Aはチェック処理部25をネットワーク端末Bへ送信する。ネットワーク端末Bは受信したチェック処理部25を起動する。起動されたチェック処理部25は端末の情報を収集しネットワーク端末Aへ送信する。端末の情報を受信したネットワーク端末Aはネットワークの参加の許否を判断し結果を送信する。参加許可の結果を受け取った場合、チェック処理部25はネットワーク端末Bのメイン処理部を起動する。起動されたメイン処理部は参加要求メッセージM2を送信する。参加要求メッセージM2を受信したネットワーク端末Aはネットワーク端末Bを自身の信頼された端末リストに加える。

(もっと読む)

セキュリティ運用管理システム、方法、及び、プログラム

【課題】システム構成に依存しない脅威対策知識を用いて情報システムのリスク分析を行う。

【解決手段】リスク値計算システム構成情報反映手段102は、システム構成情報に依存しない共通脅威対策知識に、システム構成情報をあてはめることで、システム構成情報を反映したリスク値を計算するための計算式を導出する。リスク分析手段104は、計算式とシステム構成情報とを用いて情報システムのリスクを分析する。

(もっと読む)

管理システムおよび管理プログラム

【課題】経営者,管理者,利用者のセキュリティに対する意識を高め、企業等におけるシステムについて安全な環境を確保・維持する。

【解決手段】複数の利用者端末と、該複数の利用者端末と相互に通信可能に接続され、該複数の利用者端末を管理する管理サーバと、該複数の利用者端末のそれぞれにおける環境情報を、各利用者端末から該管理サーバに収集する環境情報収集手段と、をそなえ、該管理サーバが、各利用者端末から収集された環境情報に基づいて、各利用者端末の管理条件を判断する判断手段と、該管理条件に応じてセキュリティについての電子教育を該利用者端末に実行させる電子教育制御手段と、をそなえて構成され、該複数の利用者端末のそれぞれが、前記管理条件判断結果が記録され、外部からの読み出し要求に応じて前記管理条件判断結果を送信するICタグをそなえて構成されている。

(もっと読む)

クライアント装置およびサーバ装置

【課題】ダウンロードしたプログラム間で、セキュリティを保ちながら、サーバ装置を介さず直接通信する。また、ダウンロードしたプログラム間で、セキュリティを保ちながら、データを配布しあう。

【解決手段】クライアント装置において、通信要求先の他プログラムが、自装置が実行中のプログラムと同じ組織の管理下にあることを確認し、この確認が取れた場合に限りプログラム間での通信を許可する。

(もっと読む)

サーバアクセスシステム、サーバ装置及びそれらに用いるサーバアクセス方法

【課題】 サーバのアプリケーションが常に待機していなければならないという資源の無駄遣いや非効率な動作をなくすことが可能なサーバアクセスシステムを提供する。

【解決手段】 複数のクライアント(#1〜#3)2−1〜2−3が一つのサーバ1に多重にアクセスするサーバアクセスシステムにおいて、サーバ1が、クライアント(#1〜#3)2−1〜2−3からのアクセスを検出した時に当該クライアント(#1〜#3)2−1〜2−3との接続処理を起動している。

【効果】 本発明は、クライアント各々において通信のための特別な処理が不要となり、他のクライアントからの通信に影響を受けることのない安全で確実な通信を実現することができる。

(もっと読む)

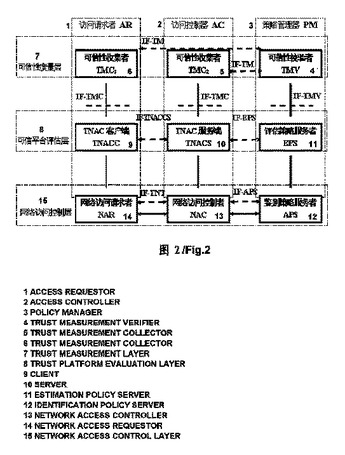

3値同等識別に基づく、信頼されているネットワークアクセス制御システム

3値同等識別に基づく、信頼されているネットワークアクセス制御システムを提供する。システムは、アクセスリクエスタ(AR)と、アクセス制御装置(AC)と、ポリシーマネージャ(PM)と、それらの間のプロトコルインターフェースとを含む。ARおよびAC間のプロトコルインターフェースは、信頼されているネットワーク送信インターフェース(IF−TNT)と、TNACクライアントおよびTNACサーバ間のIF−TNACCSとを含む。ACおよびPM間のプロトコルインターフェースは、識別ポリシーサービスインターフェースIF−APSと、評価ポリシーサービスインターフェースIF−EPSと、信頼測定インターフェースIF−TMとを含む。ARおよびPM間のプロトコルインターフェースは、信頼測定インターフェースIF−TMを含む。  (もっと読む)

(もっと読む)

端末及びセキュリティシステム及び端末プログラム及びセキュリティ情報管理方法

【課題】インターネット上で公開されているセキュリティ情報を有効活用し、セキュリティインシデントの発生を予防することを目的とする。

【解決手段】IP端末101において、情報収集部103はインターネット上の公共機関サイト118などにアクセスしてセキュリティ情報を示す複数のセキュリティデータを取得する。情報収集部103は各セキュリティデータの提供元の信頼度を判定し、各セキュリティデータの信頼度を当該提供元の信頼度に応じて計算する。検出部105は通信装置124から通信データを受信し、複数のセキュリティデータの中から当該通信データの特徴と同じ特徴を定義するセキュリティ情報を示すセキュリティデータを検出する。対策部106は当該セキュリティデータの信頼度に応じて所定の情報を表示することで、通信装置124との通信を中止するか否かを判断することをユーザに促す。

(もっと読む)

ログ監視システムおよびログ監視方法

【課題】ログを多重化する際に必要なリソースを低減するとともに、管理者によるログの改ざんに対応することができるようにする。

【解決手段】業務サーバ10と、業務監視サーバ20とは管理者が異なる。業務サーバ10は、業務ログ記憶部151を監視し、条件を満たす業務ログが登録された場合、業務ログを監視ログとして監視ログ記憶部152に登録し、監視ログを業務監視サーバ20に送信する。業務監視サーバ20は、業務サーバ10から送信される監視ログを受信し、監視ログを監視ログ記憶部253に登録し、業務サーバ10の監視ログ記憶部152に記録されている監視ログと、業務監視サーバ20の監視ログ記憶部253に記憶されている監視ログとが一致するかどうかにより、監視ログに対する改ざんの有無を判定する。

(もっと読む)

記憶制御装置、ストレージシステム及び記憶制御装置の制御方法

【課題】本発明の記憶制御装置は、複数世代で差分バックアップを行う場合に検出される更新ブロックに基づいて更新ファイルを特定し、更新されたファイルについてのみ、ウィルススキャンを行うことができる。

【解決手段】プライマリボリューム2Cとバックアップボリューム2Dとの間に生じる差分データは、各世代別の差分ボリューム2Eで管理される。差分データの記憶された更新ブロック4Cに基づいて、ホスト3Aにより更新されたファイル5Bが特定される。この更新ファイルについて、最新のウィルスパターンファイルを用いたウィルススキャンが実行される。さらに、更新ファイルに関する検索用情報を生成し、この検索用情報を保存することもできる。

(もっと読む)

通信端末及びアクセス制御方法

【課題】認証処理を行うためのドングルを紛失等した場合であっても、紛失したドングルを特定可能な通信端末を提供する。

【解決手段】 携帯端末10は、主記憶部19と、記憶部11と、ドングル30が接続されたPC20から、ドングルIDの情報を含むアクセス信号を受信する送受信部12と、アクセス信号に含まれるドングルIDの情報に基づいて、所定の認証処理を行い、認証に成功した場合、ドングルIDの情報を記憶部11へ記憶させる書込み制御部16とを有する。

(もっと読む)

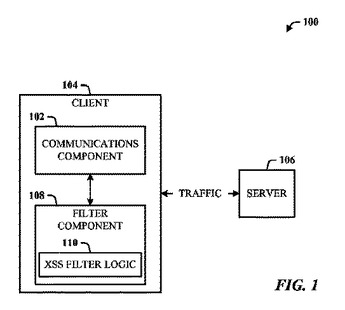

クロスサイトスクリプティングフィルタ

折り返し型クロスサイトスクリプティング(XSS)脆弱性を抑制するクライアント側フィルタをインストールすることによって完全にクライアント側で実装され得る折り返し型XSS軽減技術である。完全にクライアント側で実行されるXSSフィルタリングは、十分なXSS軽減技術手段を適切に有していないだろうサーバに関連するXSSに対しての防御をウェブブラウザに可能とさせる。この技術は、注意深く選択されたヒューリスティクスを使用しかつURL及びPOSTデータの疑わしい部分と折り返されたページコンテンツとをマッチングさせてXSS攻撃を正確に認識する。フィルタによって使用される技術は、安全と見なされるトラフィックを迅速に認識してこれを通過させ、フィルタによるパフォーマンスインパクトを最小限に維持する。非HTML MIME型は、迅速に通過させられ得、同一サイトのリクエストであり得る。残りのリクエストに対しては、XSSヒューリスティクスがHTTPリクエストURLまたはPOSTデータにおいてマッチングしない限り、正規表現はHTTPレスポンス全体に亘っては実行されない。  (もっと読む)

(もっと読む)

281 - 300 / 726

[ Back to top ]