Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

341 - 360 / 726

通信制御システム

【課題】クライアントPCの操作ログを分析し、自動的にスパイウェア/アドウェアによる情報漏えいを防止する通信制御システムを提供することを目的とする。

【解決手段】通信制御装置1は、内部ネットワーク16から外部ネットワーク17へのパケットを監視し、当該パケット内に通信チェックシート11に指定された文字列を含む場合に、内部ネットワーク16に有する送信元クライアントPC7の操作ログ13を読み込み、操作ログ13が制御ポリシー12の条件に該当するかを判断し、制御ポリシー12の条件に該当する場合に制御ポリシー12に規定された通信の許可/拒否の制御を行う処理を行うことで上記課題を解決する。

(もっと読む)

オンライン上での有害情報を遮断するためのシステム及び方法

【課題】ウェブサーバーとクライアントが相互連結されたコンピューターネットワークにおいて、オンラインでコンピュータウイルスなどの有害情報を診断、治療及び遮断するシステム及び方法を提供する。

【解決手段】ウェブサーバーがコンピューターネットワークを通じてクライアントシステムから接続要請を受信し、ウェブサーバーがクライアントシステムに有害情報遮断コードモジュールを伝送し、有害情報遮断コードモジュールの伝送完了後、クライアントシステムにおいて有害情報遮断コードモジュールが自動的に実行され、コンピュータウイルスを含む有害情報をリアルタイムで遮断する。

(もっと読む)

操作検知システム

【課題】利用者による、悪意のある操作又は疑わし操作を検知する操作検知システムを提供することを目的とする。

【解決手段】ログ分析サーバ2は、クライアントPC3の操作ログ14及び情報資産管理サーバ4/各種情報システム5のアクセスログ/設定変更ログ15を収集し、正規化し、不正操作パターンDB12の不正操作パターンに基づき正規化ログを分析し、不正操作パターンと正規化ログのマッチング度が予め定めた一定以上の場合、操作の内容を通報する処理を行うことで上記課題を解決する。

(もっと読む)

ウイルスチェック装置

【課題】ウイルス監視にハードウェアを用いることにより、ネットワーク或いはストレージデバイスを介して取得されるディジタルデータから高速に有害データ(ウイルス)を検出する。

【解決手段】サーバ装置と通信ネットワークを介して通信可能に接続される情報処理端末を備える。サーバ装置は、ウイルス定義ファイルと、該ウイルス定義情報に基づいて生成される制御データを送信する制御データ送信部とを備える。ウイルスチェック装置は、ストレージデバイスから上記情報処理端末への入力データから、ウイルスをチェックするハードウェア回路を備え、該ハードウェア回路は、上記サーバ装置からの制御データに基づいて、該入力データと照合されるウイルスパターンを更新する制御部を有する。

【選択図】図15  (もっと読む)

(もっと読む)

脆弱性情報流通システムおよび方法

【課題】組織や仕様の変更に伴って脆弱性情報の通知先や内容が変化する環境においても、脆弱性情報の迅速かつ適切な伝達を実現する。

【解決手段】脆弱性情報流通システムは、情報システム製品の脆弱性に関わる少なくとも一つの構成要素を示すキーワードを含む脆弱性情報が格納される脆弱性情報DB210と、ユーザが必要とする脆弱性情報の種類を示すキーワードと宛先情報とを含むユーザプロファイルが格納されるコンタクトポイントDB120と、脆弱性情報データベース210に格納された脆弱性情報について、該脆弱性情報に含まれるキーワードと合致するキーワードを含むユーザプロファイルを、コンタクトポイントDB120から検索し、該検索したユーザプロファイルの宛先情報を参照して、暗号化された通信によりWeb画面を提示し、該Web画面にて該脆弱性情報の通知を行う脆弱性情報通知部240とを有する。

(もっと読む)

管理装置及びネットワークシステム及びプログラム及び管理方法

【課題】管理対象に適用すべきセキュリティポリシーが変化した場合であっても、正しいセキュリティポリシーを適用して、管理対象がセキュリティポリシーに適合しているかをチェックする。

【解決手段】ポリシー記憶部121(セキュリティポリシー記憶部)は、セキュリティ条件情報を記憶する。セキュリティ条件情報は、管理対象が満たすべき条件を記述する。抽出条件記憶部133は、管理対象抽出条件情報を記憶する。管理対象抽出条件情報は、条件を満たすべき管理対象を抽出する条件を記述する。属性記憶部141は、管理対象属性情報を記憶する。管理対象属性情報は、管理対象の属性を記述する。管理対象抽出部113は、管理対象属性情報に基づいて、管理対象抽出条件情報が記述した条件を満たす管理対象を抽出する。ポリシー違反抽出部115は、セキュリティ条件情報が記述した条件を、管理対象抽出部113が抽出した管理対象が満たすかチェックする。

(もっと読む)

データ処理システム及びデータ処理方法

【課題】ユーザがサービスデータを広告データの配信に関連付けて容易に取得できると共に、不正に流用されることを防止する。

【解決手段】広告識別データと共に広告データを配信し、広告データを受信装置30に表示し、受信装置30の第1リーダ/ライタ60でICカード50のユーザ識別データを読み出し広告識別データと共に管理装置20に送信し、管理装置20でユーザ識別データを広告識別データに関連付けて登録し、広告識別データに関連付けられたサービスデータをユーザ識別データで暗号化して受信装置30に送信し、受信装置30でICカード50に格納し、店舗端末装置70の第2リーダ/ライタ80でICカード50よりユーザ識別データと暗号化サービスデータとを読み出し、店舗端末装置70よりユーザ識別データを管理装置20に送信、認証し、店舗端末装置70で、ユーザ識別データを用いてICカード50の暗号化サービスデータを復号する。

(もっと読む)

物理的に複製不可能な機能を用いて電子機器のセキュリティを電子的に確保する方法およびシステム

【課題】 本発明は、物理的に複製不可能な機能(PUF)を生成する回路またはその他の構成要素を利用してRSA公開鍵または秘密鍵等のセキュリティワードを生成することにより、電子機器に使用される集積回路チップのセキュリティを確保するシステムを目的とする。PUFは、その名称および構成の通り、複写または複製が実質的に困難な機能を実行する。これにより、本発明は固有且つ極めて安全な認証システムを提供することができる。動作時において、保存されたパラメータを用いて、高負荷なセキュリティ鍵生成プロセスを実行する必要なく、且つ機器のセキュリティのレベルを犠牲にすることなく、より効率的且つ迅速に機器を認証することができる。そのようなシステムを用いて、ユーザーが電源投入時または他のアクセス時点で機器を認証する必要がある場合に、セキュリティ鍵を生成するための時間をほぼなくすことができる。  (もっと読む)

(もっと読む)

検査システム、サーバ装置、クライアント装置、及びプログラム

【課題】個人用パソコンの検査に関し、検査結果を収集可能にすること。

【解決手段】サーバ装置10において、キーワードと、データファイルを構成する複数のファイル構成情報のうち検出対象とする1又は複数のファイル構成情報を示す検出対象ファイル構成情報と、の入力を受け付ける入力受付部110と、上記キーワードと上記検出対象ファイル構成情報とを含む検索ツールを生成する検索ツール生成部111と、検出手段により検出されたデータファイルを示す検出結果データを取得する報告書取得部113と、を含むことを特徴とする。

(もっと読む)

情報処理装置と情報処理方法とプログラム

【課題】 パスワードの漏洩と不正な過度のアクセスによるサービスの停止を防止する。

【解決手段】 アクセス制御部は、S2でパケットを入力すると、S3で認証部へ認証情報を送り、S5で認証結果を受け取ると、S6で認証結果とホスト情報を脅威判定部へ送り、ステップ11で脅威判定結果を受け取ると、S12で脅威判定結果に基づいて、脅威中の状態なら、アクセス元のホストコンピュータのアクセス要求を拒否する判定をし、監視中の状態なら、アクセス元のホストコンピュータのアクセス要求を許可する判定をし、アクセス要求を許可する判定をした場合、S13でSNMP処理部へSNMP処理を依頼し、S15で応答パケットを受け取り、アクセス元のホストコンピュータへ返送するようにする。また、アクセス元のホストコンピュータのアクセス要求を拒否する判定をしたら、S18で、受信したパケットを読み捨て、応答パケットを返送しないようにする。

(もっと読む)

情報端末の認証方法

【課題】信用情報提供者の個人情報より高い水準の認証を小さなコストで実現する方法を提供する。

【解決手段】認証者が直接認証した信用情報提供者が、被認証者を認証したという事実を、信用情報提供者の認識票、被認証者の認識票のハッシュまたは被認証者の認識票と信用情報提供者の認識票の演算結果のハッシュ値と、さらに信用情報提供者が被認証者を認証した際の付加情報またはその付加情報を被認証者の認識票で暗号化した暗号化付加情報と、さらに正か負の認証であることを示すフラグ情報と、を関連づけたレコードとして認証者の端末が受信し、信用情報を認証者の端末から出力することで、認証者が高い水準で容易に被認証者を認証できる。

(もっと読む)

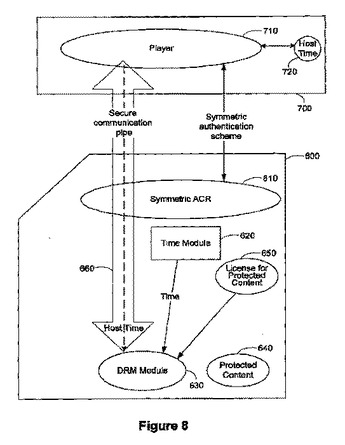

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置上のアプリケーションが、ホスト装置上で実行しメモリ装置によって認証されるエンティティから、時間本位操作の実行要求を受信する。アプリケーションは、時間本位操作の実行にあたって、メモリ装置上のタイムモジュールからの時間の代わりにホスト装置からの時間を選択し、かつ時間本位操作の実行にあたってホスト装置からの時間を使用する。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

記憶されているデータに対する分散的ウィルススキャン

【課題】ウィルスおよび他の悪質なもしくは望まざる内容を調べる技術を提供する。

【解決手段】本発明は、サーバに保存されたオブジェクトに対するリクエストを受け取るステップと、リクエストに応じて、クラスタ装置に、オブジェクトと関連するデータに対する操作を実行させるか否かの決定をするステップと、オブジェクトが別のユーザによってロックされている場合に、サーバが、クラスタ装置に操作を実行させるためにクラスタ装置がオブジェクトへアクセスすることを許可するステップを含んでいる、クラスタ装置に操作を実行させるステップと、クラスタ装置から操作の結果を受け取るステップと、操作の結果に基づいて、ユーザに対し、オブジェクトへアクセスすることを許可するステップ、を有する方法である。

(もっと読む)

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。メモリ装置は、一実施形態において、メモリ装置に蓄積され、新規タイムスタンプの必要性を指定するタイムスタンプ更新方針(TUP)に対応付けられた、DRMライセンスの検証要求を受信する。メモリ装置は、DRMライセンスの検証を試みる前に、DRMライセンスに対応付けられたTUPに基づき、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてDRMライセンスの検証を試みる。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

ウイルスチェックシステム

【課題】ウイルス監視にハードウェアを用いることにより、ネットワーク或いはストレージデバイスを介して取得されるディジタルデータから高速に有害データ(ウイルス)を検出する。

【解決手段】サーバ装置と通信ネットワークを介して通信可能に接続される情報処理端末を備える。サーバ装置は、ウイルス定義ファイルと、該ウイルス定義情報に基づいて生成される制御データを送信する制御データ送信部とを備える。ウイルスチェック装置は、通信ネットワーク或いはストレージデバイスから上記情報処理端末への入力データから、ウイルスをチェックするハードウェア回路を備え、該ハードウェア回路は、上記サーバ装置からの制御データに基づいて、該入力データと照合されるウイルスパターンを更新する制御部を有する。

(もっと読む)

Webサービス提供システム検査装置及びWebサービス提供システム検査プログラム

【課題】 脆弱性検出の確実性向上に寄与することができるWebサービス提供システム検査装置を提供する。

【解決手段】 パラメータ変形部11は、ポジティブリクエスト生成部13とネガティブリクエスト生成部14に、正当なリクエスト中のパラメータを変形したポジティブリクエストとネガティブリクエストを生成させる。ステータス抽出部22〜特殊文字列抽出部25は、リクエスト送信部15がWebサービス提供システム60に送信し、レスポンス受信部21が受信したポジティブリクエストとネガティブリクエストに対する各々のレスポンス中の特徴的な情報のパターンを抽出する。レスポンス情報比較部27は、ネガティブレスポンスに対する全てのレスポンスのパターンが、ポジティブレスポンスに対するどのレスポンスのパターンにも一致しない場合には脆弱性ありと判定する。

(もっと読む)

情報処理装置、および情報処理システム

【課題】認証処理に係わる情報が平文でネットワーク上に流れることを防止する。

【解決手段】パケット解析部21は、ユーザ用仮想マシン6Bから送信されたパケットを解析し宛先およびプロトコルを検出する。そして、サーバ100に送ることが検出された場合に、パケット変換部22は、検出されたプロトコルをデータを暗号化するプロトコルに変換してサーバ100に送信する。

(もっと読む)

部分利用可能なコンテンツのアンチウィルス・スキャニング

クライアント装置は、ネットワーク環境において、サーバーに対してゲートウェイ経由で要求を送信する。要求は、ダウンロード・プロセスの一部として送信されるべき、サーバー上のファイルの特定部分を示す。ゲートウェイは、ファイルの要求された部分をメモリーに受信し、受信された部分を組み立てファイルに組み立てる。ゲートウェイは、受信された部分がクライアント・コンピューターに供給される前の、ファイルの要求された部分が受信されて利用可能となる期間に、前記組み立てファイルにおける最大の連続した部分を、ウィルスについて連続的にスキャンする。新しい部分が利用可能となる期間に最大の連続した部分をスキャンすることにより、スキャンを完成するための時間が短縮され、それにより、ゲートウェイのスループットが向上する。  (もっと読む)

(もっと読む)

処理装置

【課題】 通信機能を備えたウィルスを的確に検出する。

【解決手段】 要約部が送信ファイル情報から要約情報を生成すると、要約情報管理部は保持部の要約情報と生成した要約情報を比較し、一致すると該要約情報の生成回数を設定し、不一致であると生成した要約情報を保持部に格納し、判定部は要約情報の所定時間内の生成回数が基準値より大きいと対応する送信ファイル情報にウィルスが含まれると判定する。

(もっと読む)

オフライン装置のためのオンライン認証書の検証装置および方法

オフライン装置のためのオンライン認証書の検証装置および方法を提供する。オフライン装置のためのオンライン認証書の検証装置はノンス(nonce)を生成して、前記生成されたノンスを含み、認証しようとする目標(target)オンライン装置に対する認証書の検証を要請する認証書の検証要請メッセージを生成するノンス生成部、前記生成されたメッセージをオンライン装置に伝送して、前記オンライン装置から前記目標オンライン装置に対するOCSP(online certificate statue protocol)応答メッセージを受信する送受信部、および前記受信された応答メッセージからノンスを抽出して、前記抽出したノンスを前記生成されたノンスと比較して、前記受信した応答メッセージの信頼の有無を判断する認証書検証結果判断部を含む。 (もっと読む)

341 - 360 / 726

[ Back to top ]