Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

121 - 140 / 754

軌跡に基づく認証

【課題】特定の環境内での人物または機器の動的な位置、経路、または軌跡を追跡することによって認証および特権の承認を行う認証方法を実現する。

【解決手段】認証システムは、物理的環境内での機器の軌跡を検出することによって当該機器を認証する。機器は、物理的環境内に分散して設けられているセンサと通信する無線送信器を備えている。機器が物理的環境内を移動すると、センサが認証システムに位置情報を送る。認証システムは、機器の軌跡または動的な位置を追跡して、観察された機器の軌跡が予測された軌跡または挙動に一致するか否かに基づいて、機器を認証する。

(もっと読む)

行動パターン検出装置、行動パターン検出方法及び行動パターン検出プログラム

【課題】利用者の行動に関するログ情報などから、ログ情報の順序性を考慮して特定の行動パターンを効率よくかつノイズに対してロバストに検出することができるようにする。

【解決手段】所定の行動パターンによって生成される検出対象パターン及びログデータに含まれる非数値情報を、数値情報に変換する数値変換部13と、数値情報に変換されたログデータのなかから、数値情報に変換された検出対象パターンに類似する部分シーケンスを、両者の類似度を用いて検出する、類似部分シーケンス検出部15とを備える。

(もっと読む)

ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理

【課題】ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理を目的とする。

【解決手段】広域ネットワークで遠隔管理する方法及び装置は、コンピュータ装置のアウトオブバンド(OOB)・プロセッサを使用して、広域ネットワーク(WWAN)でショートメッセージを受信することを含む。OOBプロセッサは、コンピュータ装置のインバンド・プロセッサの動作状態にかかわらず、WWANで通信可能である。コンピュータ装置は、ショートメッセージを受信したことに応じて、少なくとも1つの動作をOOBプロセッサで実行する。

(もっと読む)

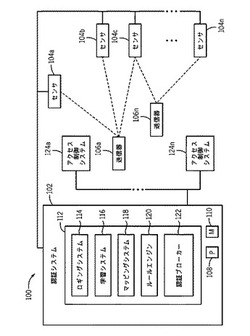

複数モバイル装置上での協働的なマルウェア検出および防止

【課題】専用の管理コンソールおよび/またはアドミニストレータを使うことなく、複数のモバイル装置にセキュアな実行環境を提供する。

【解決手段】モバイル装置100は、プロセッサ102、セキュア・メモリ155およびセキュア回路150を有しており、モバイル装置100を攻撃する悪意のあるプログラムを検出するセキュリティ脅威検出アプリケーション128を実行する。セキュア・メモリ155は、少なくとも一つの協働する装置に対応するデータを含む協働者データベース172をホストし、セキュア回路150は、プロセッサ102上で走っているセキュリティ脅威検出アプリケーション128が正しく動作しているかどうかを判定する。セキュリティ脅威検出アプリケーション128の動作に異常が検出されると、セキュア回路150はさらに、協働者データベース172内のデータに基づいて、協働する装置にセキュリティ脅威通知を送信する。

(もっと読む)

不正利用判定サーバ及び方法

【課題】不正利用に対する監視を容易に実現可能な不正利用判定サーバ及び方法を提供する。

【解決手段】不正利用判定サーバ1は、ユーザIDを含む所定のサービスのログアウト要求を受信したことに応じてユーザIDに対応付けてログアウト履歴を記憶するログアウト履歴記憶手段12と、所定のサービスへのログイン要求を受信したことに応じてログイン/ログアウト履歴DB21を参照して直近のログアウト履歴が存在するか否かを判定し、直近のログアウト履歴が存在しない場合には、アクセス履歴DB22を用いてログイン要求に係るユーザIDに対応付けて直前に記憶されたアクセス履歴を直近のログアウト履歴とみなして補完するログアウト履歴補完手段14と、記憶されたログアウト履歴及び補完されたアクセス履歴に基づき所定のサービスの不正利用をしているか否かを判定する不正利用判定手段15と、その判定結果を出力する判定結果出力手段16とを備える。

(もっと読む)

プログラム、電子機器、サーバシステム及び情報提供システム

【課題】受信時と送信時で情報を異ならせた上で、各ノードにおいて暗号化されていないコンテンツが現れてしまうのを抑止できるプログラム、電子機器、サーバシステム及び情報提供システムを提供すること。

【解決手段】プログラムは、送信元ノードから第1の二重暗号化情報を受信する受信部112と、第1の二重暗号化情報を送信元ノードの固有鍵で復号化し、コンテンツ固有暗号化情報を取得する復号化部118と、コンテンツ固有暗号化情報を自身の固有鍵で暗号化し、第2の二重暗号化情報を生成する暗号化部116と、第2の二重暗号化情報を記憶する記憶部140として、コンピュータを機能させる。コンテンツ固有暗号化情報は、コンテンツ情報をコンテンツに対応するコンテンツ固有鍵で暗号化した情報であり、第1の二重暗号化情報はコンテンツ固有暗号化情報を送信元ノードの固有鍵で暗号化した情報である。

(もっと読む)

クロールシステム、サーバ及び有害URLリスト更新方法

【課題】端末ごとの有害判定を行いつつ、迅速なレスポンスをも考慮したクロールシステム、サーバ及び有害URLリスト更新方法を提供する。

【解決手段】クロールシステム100は、属性情報を含むクエリで取得したWebページが有害である場合にWebページのURLを登録し、取得したWebページのURLをクロールサーバ1に送信する複数のユーザ端末3と、ユーザ端末3が送信したURLを受信するURL受信手段11と、URLをクロール先リスト21に登録するクロール登録手段12と、登録されたURLをクロール先リスト21から読み出して属性情報のないクエリでWebページを取得するクロール手段13と、Webページが有害か否かを判定する有害判定手段14と、有害と判定されたことでWebページのURLを有害URLリスト23に登録する有害URLリスト登録手段15とを有するクロールサーバ1とからなる。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービスを提供する。

【解決手段】ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

ファイル配信装置及びシステム並びにファイル配信プログラム

【課題】簡単な構成で、不正ファイル配信を止めてユーザの負担を軽減する。

【解決手段】画像形成装置からスキャン画像ファイル101と共に、送信元装置ID及び送信元ユーザIDを含む関連情報ファイル102を受信し、セキュリティ管理部104は、この関連情報ファイル102が存在せず又はこれら送信元装置ID及び送信元ユーザIDが送信元参照情報105に含まれていない場合に、画像ファイル101を配信せずに削除する。ファイル関連情報ファイル102は、解析部106において、ファイル振分情報としても用いられる。送信元装置IDを定期的にランダムに更新してもよい。

(もっと読む)

発信源追跡システム、パケット特定情報記録装置、追跡管理装置、通信装置のプログラム及び追跡管理装置のプログラム

【課題】攻撃に用いられたパケットの発信源を特定する場合に、同一セッション内で攻撃端末から送信されたパケットの特定することを可能としたままパケットの誤検知率を低く抑える。

【解決手段】パケットハッシュ記録装置La、Lbは、パケットを傍受し、パケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して記憶する。トレースバックマネージャ装置Mが、追跡対象パケットを用いパケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して、通過確認要求メッセージをパケットハッシュ記録装置La、Lbに送信する。パケットハッシュ記録装置La、Lbは、パケットから得たパケット特定情報と、追跡対象パケットから得たパケット特定情報とを比較して、追跡対象パケットの通過の有無を判断する。

(もっと読む)

検証対象抽出プログラム、検証対象抽出装置、および検証対象抽出方法

【課題】セキュリティ上の問題を有するおそれのあるウェブアプリケーションの検証対象となる非表示属性項目を効率よく抽出する。

【解決手段】検証対象抽出装置1は、リクエストデータ21a、21bからリクエストパラメータ24を抽出し、レスポンスデータ22a、22bから非表示属性項目23を抽出する。さらに、検証対象抽出装置1は、抽出した非表示属性項目23のうちから、リクエストパラメータ24に含まれていない値を有する非表示属性項目を未入力非表示属性項目25として抽出する。そして、検証対象抽出装置1は、第1のメッセージデータ20aと第2のメッセージデータ20bとで重複するものについて、検証対象非表示属性項目26として抽出する。

(もっと読む)

検査装置、サーバ装置及び検査プログラム

【課題】Webサーバによって攻撃コードを含む文書が出力されるのを防止すること。

【解決手段】検査装置1は、マークアップ言語で記述された文書における各ブロックのデータの出所を示す出所情報ごとに、当該出所情報に関する検査ルールを対応付けて記憶する検査ルール記憶部2を有する。さらに、検査装置1は、マークアップ言語で記述された文書を出力するアプリケーションの実行結果として、ブロックごとに出所情報が付加された文書を受け付ける文書受付部3を有する。また、検査装置1は、文書受付部3により受け付けた文書の各ブロックから出所情報を抽出し、検査ルール記憶部2に記憶された検査ルールのうち出所情報に対応の検査ルールを参照し、ブロックごとに攻撃用文字列が含まれているか否か検査する検査部4を有する。

(もっと読む)

通信装置、通信方法およびプログラム

【課題】 利用者毎のサービスの利用可否を決定できる通信装置を提供する。

【解決手段】 携帯端末10は、第1のネットワークまたは第2のネットワークからリクエストを受け取り、リクエストに応じたレスポンスを返す通信手段と、通信手段がリクエストを第1のネットワークから受信したとき、リクエストが第2のネットワークからアクセスするための識別情報を含まない場合は該識別情報を生成してレスポンスに含め、通信手段がリクエストを第2のネットワークから受信したとき、識別情報を生成しないCookie生成手段14と、通信手段が第2のネットワークから受け取ったリクエストが、識別情報を含むときはリクエストに応じたサービスをレスポンスに含め、含まないときはサービスの利用の不許可をレスポンスに含めるHTTPサーバ手段13とを備える。

(もっと読む)

アンチウイルス保護システム及び方法

【課題】モバイルデバイスの制限されたメモリとCPUリソースを最小限に使用することによって、ユーザがグローバル地域へ移動する際にも安全なデバイス使用を保障できるようにする。

【解決手段】データサーバ300a、300bのアドレスをユーザから受け取り、ユーザから受け取ったアドレスを含むリクエストメッセージを作成してサービスサーバ100a〜100cに送信し、サービスサーバ100a〜100cがリクエストメッセージに含まれたアドレスを有したデータサーバ300a、300bにリクエストメッセージを作成して送信し、データサーバ300a、300bからデータを受信して、データに悪性ウイルスが含まれているか否かを判断する。

(もっと読む)

管理オペレーティングシステムからネットワーク接続を監視及び制御するシステム、方法、及びコンピュータプログラム製品

【課題】高い可用性、迅速な故障回復、帯域外条件のシグナリング、及び/又はネットワーク環境における他のサービス品質保証及びセキュリティをサポートする。

【解決手段】処理システム101に、デュアルカーネル又はマルチカーネルソフトウェアオペレーティングシステムを提供するステップを含む。オペレーティングシステムは、管理オペレーティングシステム104と、ユーザアプリケーションにネットワーク機能を提供する二次オペレーティングシステム106とを含む。方法は、更に、管理オペレーティングシステムに、ネットワーク制御ソフトウェア(NCS)110を提供するステップを含む。NCSは、二次オペレーティングシステム内のネットワーク動作をトランスペアレントに監視及び制御するように構成される。

(もっと読む)

不正侵入操作阻止機能を持つ情報処理手段

【課題】データ又は情報(例:メール)に潜む不正コマンド(命令)や不正プログラムによる不正侵入操作(サイバー・テロ、ネット犯罪)を、その手口の変化やそのコンピュータ・ウイルス等の変異・強力化やセキュリティ・ホール等に関係無く阻止する手段を提供する。

【解決手段】外部「データ又は情報」と外部「プログラム又はコマンド」を別々の入口から入力。後者が通過できないフィルタを前者の入口に設置。その為に多値技術等を用いて例えば情報処理手段1は「1つ又は複数の『2値表現と区別できる様に[v0〜v2の各電位と1対1ずつ対応する3値]で表現された命令』から成るプログラム」等を実行し、「『v0〜v1の各電位と1対1ずつ対応する2値』で表現されたデータ又は情報」を処理する。その外部データ等の入力の際クランプ・ダイオード2は入出力線3の電位を電位v1にクランプし、その外部データ等の2値以外の部分を除去し、無害化する。

(もっと読む)

伝送装置及び伝送方法

【課題】電子商取引などにおいて、電子商取引のトランザクションの証跡を第三者が証明できる伝送装置及び伝送方法を提供することを目的とする。

【解決手段】伝送装置301は、特定の変換方式を使用して伝送データを照合用データに変換し、且つ該変換方式で被証明データを被照合用データに変換する変換回路12と、前記伝送データの通信情報を同定できる同定用情報と変換回路12で変換された前記照合用データとを組み合わせた組合せ情報を保管する蓄積回路13と、蓄積回路13が保管する前記組合せ情報の中から、前記被証明データに添付される被証明同定用情報と同じ内容の前記同定用情報が組み合わされている前記照合用データを取り出し、前記被証明データが変換回路12で変換された前記被照合用データと取り出された前記照合用データとを比較する比較回路14と、を備える。

(もっと読む)

プロセス制御システムのための一体型統合脅威管理

【課題】プロセス制御システムでネットワークセキュリティを強化する。

【解決手段】関連ネットワークトラヒックを受信するように設定され、外部ソースから受信されたルールセットを含むネットワーク装置を備える。ルールセットは受信したネットワークトラヒックを受入れ又は拒否する条件を定義する1つ以上のルールを含む。ネットワーク装置の状態はプロセス制御オブジェクト又は変数としてプロセス制御システムに組込まれ、状態、他のUTMS、構成要素ネットワーク装置、パラメータ、変数をグラフィックプロセス制御システム環境の中でワークステーションのオペレータに表示できる。ネットワーク装置は、更に最新のセキュリティ脅威、脅威パターン及びネットワーク内に存在することが分かっている又は予測される制御システムの脆弱性に対応するため装置に積極的にルールセットを提供する恒久的なサービスと通信できる。

(もっと読む)

プロセス検疫装置、検疫システム、ファイル処理方法、及びプログラム

【課題】サンドボックス技術によって検疫対象プロセスに対して制限が与えられている場合に、ネットワークでのセキュリティを確保しつつ、利用者が検疫対象プロセス上での作業を継続して実行できるようにし得る、プロセス検疫装置、検疫システム、ファイル処理方法、及びプログラムを提供する。

【解決手段】プロセス検疫装置100は、サンドボックス検疫装置140による制限の対象となっている検疫対象プロセス106の起動を検知した場合に、検疫対象プロセス106によって使用される検疫ファイルが格納された検疫ファイル空間を、検疫ファイル空間領域103に設定するプロセス起動検知部110と、検疫対象プロセス106の実行が終了した場合に、外部からの指示に応じて、検疫ファイルの内容を、実体ファイル空間領域104に格納されている実体ファイルに反映させるファイル反映部130とを備えている。

(もっと読む)

DNSトラフィックデータを利用したボット感染者検知方法およびボット感染者検知システム

【課題】従来の技術で生成されたシグネチャデータベースのみでは捕えきることのできないボット感染者を発見できる技術を提供する。

【解決手段】スコア計算部12が、既存のシグネチャデータベース14を用いて、DNSトラフィックデータに含まれるユーザから、ボットに感染しているユーザを抽出する。スコア計算部12が、ボットに感染しているユーザがDNSサーバへ問い合わせるDNSトラフィックデータに含まれるドメイン名に対し、スコア付けを行う。スコア計算部12が、ステップ2で付けたスコアが予め定めた値よりも大きければ、そのドメイン名を新たに悪性ドメイン名と判定し、新たに判定した悪性ドメイン名を追加した新たなシグネチャデータベース14を作成する。ボット感染者検知部13が、新たなシグネチャデータベース14を用いて、ボットに感染しているユーザを発見する。

(もっと読む)

121 - 140 / 754

[ Back to top ]