Fターム[5B285BA07]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | ファイル/データ (4,074)

Fターム[5B285BA07]の下位に属するFターム

認証用情報 (982)

コンテンツ・著作物(画像、音楽等) (937)

個人情報 (481)

Fターム[5B285BA07]に分類される特許

201 - 220 / 1,674

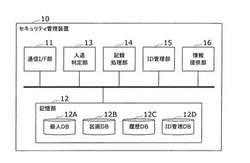

セキュリティ管理装置および方法

【課題】大きな作業負担を必要とすることなく、複数のセキュリティ管理システムから履歴情報を収集して一元管理する。

【解決手段】記録処理部14で、入退判定ごとに、入退判定対象となる利用者の個人IDをID管理部15により論理層IDへ変換し、得られた論理層IDを含む当該入退に関する履歴情報を履歴DB12Cへ記録し、情報提供部16で、通信網NWを介して接続された管理端末31からの履歴情報取得要求に応じて、当該履歴情報取得要求に含まれる論理層IDに関する履歴情報を履歴DB12Cから取得して管理端末31へ提供する。

(もっと読む)

端末データ管理システム

【課題】

法人利用の携帯電話のデータは企業の持ち物であり,会社が認めた携帯電話およびICカードデバイスに限り,データを回収し,データを回収した後確実に削除し,さらに、新たな携帯電話に回収したデータをコピーする仕組みが必要である。

【解決手段】

携帯電話の通常利用時には,業務サーバ装置からダウンロードした業務データは,配付暗号化し保存しておく。携帯電話の紛失時に、回収センタ装置(モバイルキャリア)は,暗号化されて携帯電話内に保存されている業務データをコピーする。コピーに成功すれば,携帯電話内の業務データを削除し,削除した証拠となる削除済みトークンを生成する。新たな携帯電話が準備できたら,回収センタ装置から、暗号化データおよび削除済みトークンを,業務サーバ装置に転送する。業務サーバ装置は削除済みトークン内に含まれる端末ID,デバイスIDから復号鍵を再生し,暗号化データを復号する。

(もっと読む)

情報処理装置、文書管理装置、印刷出力方法、及びコンピュータプログラム

【課題】ネットワーク上に設けられた、文書を管理する装置が管理している文書を、公共の場所に設置されている出力デバイスからセキュリティを確保しつつ印刷する。

【解決手段】中間サーバ102が画像形成装置103の要求に応じ、ユーザ装置104に提供される印刷要求URLと認証キーを生成する。中間サーバ102が文書管理装置101が認証したユーザ装置104から印刷データURLを取得し印刷要求URLと対応付ける。中間サーバ102が画像形成装置103から印刷データ取得要求を受け、この要求に対応する印刷データURLと認証キーを文書管理装置101に送信する。文書管理装置101が、受信した印刷データURLと認証キーと、認証されたユーザ装置104からの要求に応じて生成した印刷データURLと印刷データURLに対応する認証キーとに基づいて印刷データ取得要求の認証を行い、印刷データを画像形成装置103に送信する。

(もっと読む)

ジョブ履歴情報監査システム、情報処理装置、印刷装置、および、監査方法

【課題】ジョブ履歴情報監査システムにおいて、自組織外部に持ち出された文書データの印刷ジョブは、自組織のジョブ履歴情報監査システムには、ジョブ履歴情報を記録できない。

【解決手段】可搬メディアに保存するなど、文書管理サーバ外部に持ち出す文書データは暗号化して、文書パスとグローバルIDと一緒に保存する。可搬メディアを複合機に接続し、印刷を実行しようとした場合、インターネット上のサーバを介して、文書データを復号化するための復号キーを入手しなければ印刷できないように制御する。グローバルIDを基に、複合機が可搬メディアから取得した文書パスと、複合機が生成したジョブ履歴情報、ユーザ情報を自組織の文書管理システムに送信する。文書管理システムは文書パスで指定された文書データと、受信したジョブ履歴情報をジョブ履歴情報監査システムに送信し、ログ保存が成功した場合に、復号キーを複合機へ送信する。

(もっと読む)

アクセスキー管理装置

【課題】モジュールの使用権限を適切に管理できるようにしつつ、その管理に用いるアクセスキーを、複数の装置の間で容易に移動させられるようにする。

【解決手段】 貸し出すアクセスキー及び貸出先装置を特定した貸出指示があった場合に(S31)、その貸し出すアクセスキーについて、貸出元装置がマスタアクセスキーとスペアアクセスキーの両方を記憶していることを条件に(S32)、そのスペアアクセスキーを上記貸出先装置に移動させ(S33,S34)、返却するアクセスキー及び返却先装置を特定した返却指示があった場合に、返却元装置が対応するマスタアクセスキーを記憶しておらず、返却先装置が対応するマスタアクセスキーを記憶していることを条件に、返却するアクセスキーについてのスペアアクセスキーを上記返却先装置に移動させるようにした。

(もっと読む)

サポートシステムおよび方法

【課題】電子機器のユーザの問い合わせに応じて、問い合わせを受けたサポート側からの電子機器のサポートを可能にする。

【解決手段】第1の端末は、第2の端末に自己の固有情報を送信するとともに、自己および第2の端末の固有情報を電子機器に送信する。電子機器は、受信した第1の端末および第2の端末の固有情報、および自己を識別する識別情報を管理サーバに送信する。第2の端末は、第1の端末および自己の固有情報を管理サーバに送信する。管理サーバは、受信した第1の端末の固有情報および電子機器の識別情報が、端末情報サーバに記憶されている場合に端末認証を行う。また、管理サーバは、電子機器および第2の端末それぞれから受信した第1の端末および第2の端末の固有情報が一致するか照合する。第2の端末は、管理サーバが端末認証および照合ができた場合に、管理サーバから受信した電子機器の固有情報に基づいて、電子機器に接続する。

(もっと読む)

画像形成システム、画像形成装置及びプログラム

【課題】着脱可能に装着される外部記憶装置に画像データを記憶させることが可能な画像形成装置において、外部記憶装置に記憶させた画像データのセキュリティ性を低下させることなく、画像形成装置のデータ形式の画像データを他の装置においても利用可能にすること。

【解決手段】装着された外部記憶装置に対して前記画像形成装置において画像データを取り扱う場合に用いられるデータ形式で画像データを記憶し、端末装置において実行されるアプリケーションにおいて、画像データの利用を制限するための制限情報を記憶し、更にアプリケーションを端末装置に転送するアプリケーション転送する画像形成装置と、制御部がアプリケーションを実行して画像データを利用する場合に、制限情報に基づいて画像データの利用の可否を判定する端末装置とを有する。

(もっと読む)

ユーザ認証システム

【課題】入力装置で行う操作内容を非正規ユーザに見られてしまうことによりデータが漏洩してしまう危険性を排除でき難い。

【解決手段】カメラ装置230は表示装置210に併設され、表示装置210に対面するユーザを撮影することができる位置に設置される。一方、カメラ装置240は入力装置220に併設され、入力装置220への入力内容を視認することのできるユーザを撮影することができる位置に設置される。カメラ装置230、カメラ装置240は、撮影したユーザの顔画像を情報処理端末200に送付し、ユーザID、パスワードと共に認証サーバ300におけるユーザの認証に使用することができる。

(もっと読む)

画像形成装置及びユーザ認証方法

【課題】ユーザ認証を行う際に、簡易な構成で、画像データの漏洩を防止し、高いセキュリティを実現できる画像形成装置を提供する。

【解決手段】画像形成装置1は、画像データを登録する画像記憶部160と、画像形成装置1を使用するユーザを認証する第1の認証手段と、認証されたユーザに対して画像データへのアクセス権限の有無を判定する判定手段と、判定手段による判定結果に基づいて画像データにアクセスするユーザを認証する第2の認証手段とを備え、これら第1の認証手段、判定手段、及び第2の認証手段は、CPU10により実現される。第2の認証手段は、判定手段によりユーザにアクセス権限が有ると判定された場合、ユーザの認証情報を入力するための認証情報入力画面を表示させ、判定手段によりユーザにアクセス権限が無いと判定された場合、認証情報入力画面を非表示とする。

(もっと読む)

導出鍵を用いたセキュアメッセージングシステム

【課題】対称鍵を使用した暗号システムを提供すること。

【解決手段】対称メッセージ鍵を使用して送信者と受信者との間で安全なメッセージ送信を行うことができる。対称メッセージは組織において鍵生成器を使用してマスター鍵から導出することができる。ゲートウェイは導出鍵を使用して発信メッセージを暗号化することが可能である。組織内の送信者は組織の顧客である受信者にメッセージを送信することができる。受信者は予め制定した信用証明書を使用して組織内の暗号解読サーバーに対して認証を行うことができる。受信者には暗号化メッセージを解読するための導出鍵のコピーが提供される。階層的アーキテクチャは、組織においてスーパーマスター鍵生成器が組織の異なるユニット内の委譲鍵生成器に対するマスター鍵を導出するのに使用することが可能である。組織は非顧客の対称メッセージ鍵を生成するポリシーサーバーを有することが可能である。

(もっと読む)

アプリケーション判定システムおよびプログラム

【課題】アプリケーションの異常性を判定することができるアプリケーション判定システムおよびプログラムを提供する。

【解決手段】パーミッションリスト記憶部11は、アプリケーションの種別を示す第1の種別情報と、当該第1の種別情報が示す種別の正常なアプリケーションが機能およびデータにアクセスする権限を示す第1の権限情報とを対応付けて記憶する。パーミッション抽出部12は、第2の権限情報を含む判定対象のアプリケーションの実行ファイルから第2の権限情報を抽出する。パーミッション比較部13は、判定対象のアプリケーションに対応する第2の種別情報と一致する第1の種別情報に対応する第1の権限情報と、抽出された第2の権限情報とを比較する。判定部14は、権限比較部が行った比較の結果に基づいて、判定対象のアプリケーションが異常であるか否かを判定する。

(もっと読む)

処理装置及びプログラム

【課題】電子ペン用帳票に記入された記入情報を処理する際に、不正な第三者による処理を防止することができる処理システムを提供する。

【解決手段】処理システム100において、正規の利用者は予め隠し項目50の存在や位置を知らされている。利用者は、電子ペン10により電子ペン用帳票3aに記入する際、隠し項目にチェックマークを記入する。サーバ5aは、電子ペンから取得した記入情報に含まれる座標情報に基づいて定義情報を参照することにより、当該記入情報から隠し項目50に記入された認証記入情報を抽出する。サーバ5aは、認証記入情報を抽出することができた場合、隠し項目50にチェックマークが記入されていると判断し、当該記入情報を正規の利用者による正規データであると認証する。そして、サーバ5aは、正規データであると認証された記入情報に基づいて所定の処理を実行する。

(もっと読む)

アクセス制御方法、アクセス制御システムおよびアクセス権管理サーバ

【課題】既存のWebシステムの改造を行うことなくアクセス権の判定処理を詳細化できるアクセス制御方法、アクセス制御システムおよびアクセス権管理サーバを提供する。

【解決手段】アクセス権管理システム1は、ユーザからのWebシステムAへの転送サービスへのリクエストをユーザ端末2から受信し、リクエストを送信したユーザのアクセス権設定情報をアクセス権設定情報記憶部12から取得して、リクエストを送信したユーザにアクセス権限があるかどうかを判定し、アクセス権がある場合のみサービス対応情報記憶部15から転送先Webシステム、転送先サービス、パラメータ変換ルールを取得し、ルールに従ってパラメータ変換して転送リクエストを組み立て、WebシステムAにリクエストを転送し、WebシステムAから返却されたレスポンスを受信し、ユーザ端末2にレスポンスを返却する。

(もっと読む)

コンテキスト制限された共有秘密

【課題】2つの通信エンティティが、プライベートすなわち機密の通信セッションを求める通信システムで、信頼関係を確立する。

【解決手段】信頼関係は、コンテキスト情報から生成される共有秘密の決定に基づく。コンテキスト情報は、通信セッションの周囲の環境から導かれる。例えば、コンテキスト情報は、トポロジ情報、時間ベース情報、及びトランザクション情報を含むことができる。共有秘密は、自己生成されるか、あるいは、共サードパーティから受信されうる。何れにせよ、共有秘密は、通信エンティティ間で使用される暗号プロトコルのためのキーマテリアルとして使用することができる。

(もっと読む)

情報処理装置、電子会議システム、学習システム、情報処理方法及びサーバー

【課題】

会議や講義等の円滑な進行を妨げることなくデータへのアクセス権限を変更することができる情報処理装置を提供する。

【解決手段】

本発明の一実施例に示される情報処理装置は、各ユーザーのアクセス権限に基づいてデータへのアクセスを制御する情報処理装置であって、前記各ユーザーから特定されたユーザーが前記データへアクセスすることにより、前記データへのアクセス権限を変更する制御部101を備えているので、前記特定ユーザーからのアクセスにより前記データのアクセス権限を変更することができる。

(もっと読む)

ファイル管理システム、ストレージサーバ、クライアント、ファイル管理方法およびプログラム

【課題】ユーザの秘密情報(ユーザのパスワードやファイル暗号鍵の復号鍵として用いる秘密鍵)が漏洩した場合であっても、事後的に当該ユーザの秘密情報を用いた不正アクセスを抑止することのできるファイル管理システムの提供。

【解決手段】ストレージサーバは、予め定められたファイル暗号鍵(FEK;File Encryption Key)を用いて暗号化されたファイルを格納する暗号化ファイル記憶部と、ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵を用いて、前記ファイル暗号鍵(FEK)を暗号化した暗号化ファイル暗号鍵(E−FEK)を格納する暗号化ファイル暗号鍵記憶部と、を備え、前記ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵の有効性を確認してから、前記クライアントまたはサービスインスタンスに対し、暗号化ファイル暗号鍵(E−FEK)を払い出す。

(もっと読む)

ファイルのアップロード遮断システム及びファイルのアップロード遮断方法

【課題】ウェブコンテンツの改ざんを防止するために、ファイルのアップロード遮断システム及びファイルのアップロード遮断方法を提供する。

【解決手段】ウェブ(Web)サーバにファイルをアップロードするためのFTPサーバ10とコンピュータネットワーク60を介して接続されたFTPクライアントコンピュータ20の間にFTPプロキシサーバ30を備えている。

FTPプロキシサーバ30は、判定エンジン33が、URL格納データベースと、レピュテーションデータベース、ブラックリストデータベース、ホワイトリストデータベースと接続され、URL抽出エンジン32で抽出されたURL情報と、レピュテーションデータベースDB2と、ブラックリストデータベースBLと、ホワイトリストデータベースWLのいずれかを参照して、URLの信頼度情報をもとにファイルのウェブサーバへのアップロードの可否を行なう。

(もっと読む)

操作装置、データ処理装置、転送装置、操作システム、操作装置の制御方法、データ処理装置の制御方法、転送装置の制御方法、制御プログラム、およびコンピュータ読み取り可能な記録媒体

【課題】サービスを提供する装置へのアクセスの安全性を確保しつつ、サービスを享受し始めるまでの所要時間を低減する。

【解決手段】操作装置300は、実行すべき処理を指定した処理指定情報と、該処理指定情報の変更を検知するための認証情報とを含み、かつ、サービス識別子を付加可能であり、上記処理指定情報には、アクセス処理装置からのアクセスを、サービス識別子にて識別されるサービスを提供するサービス提供装置へ転送する転送装置にアクセスする処理が記述された雛形アクセス命令を、雛形アクセス命令記憶部352から取得するとともに、該取得した雛形アクセス命令に、サービス識別子を付加して専用アクセス命令を生成する専用アクセス命令生成部333と、専用アクセス命令をアクセス処理装置に送信する専用アクセス命令送信部334とを備える。

(もっと読む)

URLフィルタリングシステム、システム制御方法およびシステム制御用プログラム

【課題】URLフィルタリングによるネットワークの負荷を低減させる。

【解決手段】キャッシュメモリ32を有するコンテンツ表示用端末30と、代理サーバ部41を含んだURLフィルタリング装置40を備え、このURLフィルタリング装置40は、ダウンロードしたファイルに規制対象サイトのURLがあった場合に、そのURLを規制対象サイト以外に置換するhtmlファイル変換部43を備える。代理サーバ部41で受信したダウンロードファイルをhtmlファイル変換部43でURLが記述されているか検索し、記述されている場合はURL評価部42が規制対象サイトURLDB51に一致するURLがあるか検索し、検索の結果規制対象URLだった場合に、この規制対象URLをエラー画面位置DB62にファイル形式ごとに定義されたURLに置換することを特徴とする。

(もっと読む)

モバイルデバイスからコンピュータへのセキュアな遠隔での起動、ブート、およびログイン方法およびシステム

【課題】許可されたユーザに、遠隔にセキュアにコンピュータを起動、ブートさせて、ログインさせる方法およびシステムを提供する。

【解決手段】ユーザおよびコンピュータは、ショートメッセージサービス(SMS)を利用して互いと通信してよい。ユーザは、スマートフォン等のモバイルデバイスを利用してコンピュータと通信してよい。ユーザは最初に起動メッセージをコンピュータに提供してよく、これに対してコンピュータは1以上のブートパスワード要求を返信してよい。これらブートパスワードは、BIOSパスワードであってよい。コンピュータはさらに、オペレーティングシステム(OS)ログインパスワードを要求してよい。全てのパスワードを暗号化された形式でコンピュータに提供してよい。さらに、正当なユーザであることを確かめるために認証技術を利用することができる。

(もっと読む)

201 - 220 / 1,674

[ Back to top ]