Fターム[5B285CB58]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証情報の生成・登録 (6,439) | 認証情報の変更 (428)

Fターム[5B285CB58]の下位に属するFターム

鍵の変更 (64)

Fターム[5B285CB58]に分類される特許

341 - 360 / 364

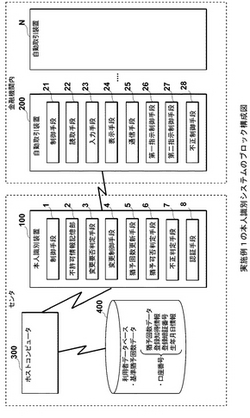

本人識別システム

【課題】第三者に容易に推測される暗証番号を用いた利用者のセキュリティを確保する。

【解決手段】識別情報毎に暗証番号として利用者の登録を防止すべき不許可番号が格納された記憶部と、暗証番号の変更猶予回数を示す猶予回数データが格納された記憶部と、利用者が暗証番号の変更を猶予可能な回数を示す基準猶予回数データが格納された記憶部とを備え、識別情報に基づいて不許可番号を取得すると共に、入力暗証番号と取得された不許可番号とを比較し、両番号が一致すると、暗証番号を変更要と判定し、利用者に対し新たな暗証番号及び暗証番号の猶予依頼信号のいずれかの入力を指示し、新暗証番号が入力されると、暗証番号の変更要否を判定し、猶予依頼信号が入力されると、猶予回数データを更新し、猶予回数データ及び基準猶予回数データを比較し、暗証番号の変更猶予可否を判定し、変更猶予不可と判定すると、暗証番号を使用不可にする。

(もっと読む)

ドメイン管理方法及びそのための装置

本発明はドメイン内でデジタルコンテンツを保護する方法及び装置に係り、ドメインに登録された任意のデバイスが前記ドメインから脱退するにつれて、前記脱退前に使われたドメインキーは、脱退したデバイスが使用できないドメインキーにアップデートし、脱退したデバイスに露出されていないかかるドメインキーは、現在ドメインに登録されているデバイスに伝送して、ドメインに登録されたデバイスのみ最新のドメインキーを持つようにすることによって、ドメイン内で共有されるデジタルコンテンツを、ドメインに属していないデバイスはもとよりドメインに属していて脱退したデバイスも、現在ドメイン内で共有されているデジタルコンテンツを使用不可にする。また、ホームドメインから脱退したデバイスは、ホームドメインから脱退する前に正当にダウンロードしたデジタルコンテンツを利用できる。

(もっと読む)

(もっと読む)

生体認証機能を有するクライアント・サーバシステムの生体認証不可能時の救済方法

【課題】従来の生体認証機能を有するクライアント・サーバシステムでは、不正利用者を追跡はできるが、パスワード盗み見などで不正にログインされるのを排除出来ないし、装置コストが増大し、特定の生体認証に特化できないことから処理も複雑化する。

【解決手段】生体認証機能を有するクライアント・サーバシステムの生体認証不可能時の救済方法において、生体認証以外の代替手段である救済パスワードを、サーバ2の内部で定期的、かつ自動的に生成する手段を持ち、クライアント1とサーバ2間で該パスワードを共有し、代替手段で救済パスワードを使う場合は、クライアント1でパスワード入力することなく、サーバ2からリモートで救済パスワードを比較することで、クライアント1の利用を認める。

(もっと読む)

通信装置、通信ネットワークおよびデータベース更新方法

【課題】 認証データベースの同期化は新規登録単位に行われ、端末の移動とは非同期に行われていた。このため端末が移動した際には、移動先での認証データベースと移動前の認証データベースが同一であるという保証はできなかった。

【解決手段】 端末の移動信号をきっかけに認証データベースの交換を行う。また新規登録データは、差分データとして認証データベースへ蓄える。この結果、新規に情報登録を行った端末のうち、少なくとも1台がドメインを移動した時点で認証データベースの同期化処理が発生する。このため、端末が移動先に到達した時点には、移動先の認証データベースに自身の登録データが転送されており、移動先で改めて新規登録をすることなく通信を開始することができる。

(もっと読む)

サーバ及びプログラム

【課題】どのようなATMにも容易に採り入れることができ、極めて低コストでキャッシュカードの不正使用を防止すること。

【解決手段】銀行サーバ10は、認証サービスサーバ11が、認証用顧客データベース12を参照してATM端末15利用の際の本人確認用パスワードを自動的に生成し、生成したパスワードを携帯電話網20を経由して顧客の携帯電話機31に送信する。キャッシュカード40が紛失・盗難にあっても、顧客の個人情報を元にパスワードを類推したりスキミングなどの不正使用は不可能になり、セキュリティを飛躍的に高めることができる。

(もっと読む)

カード情報変更システム、カード情報変更方法、およびカード情報変更プログラム

【課題】本発明は、ユーザIDやパスワード等のアカウント情報を管理するサーバと連携して既に発行済みのカードを回収することなく、アカウント等のカード内情報の書換を実現する技術を提供する。

【解決手段】ネットワークを介してカードの情報を変更するシステムであって、認証サーバ2において、管理者による変更内容が格納された変更情報ファイル100と既発行の情報が格納されたカード発行情報ファイル200からそれぞれの情報を取得し、2つのファイルからの取得情報から変更内容をチェックして変更許可の申請許可ファイル300を生成し、ユーザ端末4において、カード6を使って認証サーバ2へログオンした時に、申請許可ファイル300から変更情報を取得して、当該カード情報の書換を行うシステム。

(もっと読む)

ネットワークシステム、サーバ装置、不正利用検出方法、ならびに、プログラム

【課題】 正規ユーザの自由度を高めつつ、第三者による不正利用を適切に防止することのできるネットワークシステム等を提供する。

【解決手段】 ログイン情報受信部203は、端末13から送られるログイン情報を受信する。そして、ユーザ認証部204は、ログイン情報に含まれる被認証情報と、認証情報記憶部201に記憶された認証情報との関係に基づいて、ユーザを認証する。ユーザが認証されると、履歴情報記憶部202には、ログイン情報に含まれる固有情報が記憶される。そして、端末認証部205は、履歴情報記憶部202に記憶された固有情報の履歴に基づいて、端末13を認証する。この際、たとえば、異なる固有情報が10台分に達している場合に、端末認証部205は、第三者による不正利用を検出する。

(もっと読む)

アカウント管理方法及びシステム

【課題】より安全性・利便性の高い方法でパスワードの自動更新と複数ID・パスワードの統合を実現する。

【解決手段】アカウントサーバはユーザの新しいパスワードPn+1を生成し、新しいパスワードPn+1と現在のパスワードPnと第2の関数Gを用いてΔPn+1を算出し、Pn+1を現在のパスワードとして登録し、ΔPn+1を同期サーバへ送信する。同期サーバはアカウントサーバから受信したΔPn+1と現在の同期データSnと第3の関数Hを用いて新しい同期データSn+1を算出し、Sn+1を現在の同期データとして登録する。クライアント端末は同期サーバから現在の同期データSn+1を取得し、ユーザによって入力されるメインパスワードMと同期データSn+1と第1の関数Fを用いて現在のパスワードPn+1を算出する。

(もっと読む)

変更済バイオメトリック特徴によってユーザを識別する方法およびその方法を実現するためのデータベース

本発明は、ユーザを識別する方法に関し、この方法は、各ユーザに関して、少なくとも1つの未変更のバイオメトリック特徴(E1,i)と、未変更のバイオメトリック特徴からアクセスすることができる、変更済の少なくとも1つのバイオメトリック特徴(E2,i)と、第2バイオメトリック特徴に行った変更を識別するコードからアクセスすることができる少なくとも1つの識別データ(D)と、を収納するユーザの個人データを収納するデータベースによって実現される。この方法は、ユーザから読み取った第1バイオメトリック特徴(e1,i)及び第2バイオメトリック特徴とデータベースの中の特徴とを比較することによって、どのような変更が行われたかを決定し(5)、これによって前記変更を識別するコードを推定するステップと、こうして推定したコードによって識別データを抽出する(6)ステップと、を備える。また、本発明によれば、この方法を実現するためのデータベースが提供される。  (もっと読む)

(もっと読む)

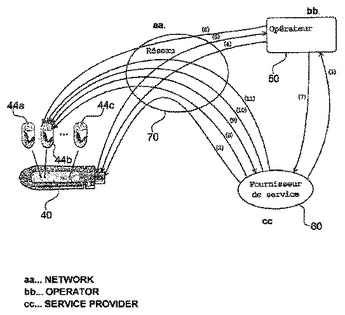

安全な情報記憶デバイスと少なくとも1つのサードパーティとの間の通信、対応するエンティティ、情報記憶デバイス、及びサードパーティのための方法及びシステム

本発明は、安全な情報記憶デバイス(40)と、情報が交換される少なくとも1つのサードパーティ(60)との間の通信のための方法に関する。エンティティ(50)は、前記情報記憶デバイスが関連する複数の安全な情報記憶デバイスの管理を保証する。本発明の方法は、前記情報記憶デバイス内に割り当てられ、所与のサードパーティに特有の安全なコンテナ(44b)内に、以下のステップ、前記エンティティが、安全なコンテナと、前記所与のサードパーティとの間の通信の許可を与えること(6)と、前記エンティティが、前記所与のサードパーティに、前記情報記憶デバイスの識別子、前記情報記憶デバイスのアドレス、前記安全なコンテナの識別子、及び前記通信の許可を送ること(7)と、前記所与のサードパーティが、前記情報記憶デバイスのアドレス、前記情報記憶デバイスの識別子、前記安全なコンテナの識別子、及び前記通信の許可を用いて安全なコンテナとの通信の設定を試みること(8)と、前記通信を許諾する前に、前記情報記憶デバイスが、前記サードパーティによって送信された通信許可が、前記安全なコンテナ内にエンティティによって以前に与えられた通信許可と照らし合わせて許諾可能であることを確認すること(9)を備える。  (もっと読む)

(もっと読む)

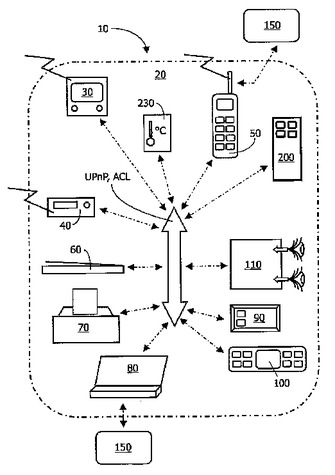

セキュリティ許可を確立する方法

互いに結合された複数の装置(30、40、50、60、70、80、100、120、200)を有する通信ネットワークが記載される。ネットワーク(10)は、(a)任意選択でユーザ動作可能制御部に関連する第1の装置と、(b)ユーザ動作可能制御部に関連する第2の装置とを有する。この第2の装置のこのユーザ動作可能制御部でのユーザ入力に応じて、第2の装置は、限定期間中に、受信した署名付きの未許可命令をバッファリングする。第1の装置は、この期間中に、アクティベートされたときに、第2の装置で受信するために署名付きの命令を送信する。第2の装置は、この期間中に蓄積された署名付きの未許可命令を分析し、命令が単一の発信元から生じているか否かを決定し、発信元を認証する。第2の装置は、限定期間中に受信した全てのバッファリングされた署名付きの命令が認証された発信元から生じる場合に、特定された発信元に対応する第1の装置を有効にする許可を発行することを支援する。  (もっと読む)

(もっと読む)

ユーザ・デバイスへのアクセス・コード・セットの提供

【課題】 OTAC(ワンタイム認証コード)のセキュアな格納と配布および随時どこでもOTACへの便利なアクセスを可能にすること。

【解決手段】 ユーザ・デバイスで、暗号鍵および識別コードを格納するステップと、識別コードを含むメッセージを通信ネットワークを介してサーバに送信するためのステップとを有する、ユーザ・デバイスにアクセス・コード・セットを提供するための方法。サーバでは、暗号鍵はユーザ・デバイスに格納された鍵に対応して格納され、ユーザ・デバイスからの識別コードの受信時にアクセス・コート・セットを割り振る。ストレージから鍵を取り出すために、メッセージ内で受信された識別コードに基づいてルックアップ機能が実行される。取り出された鍵を使用してアクセス・コード・セットが暗号化され、暗号化セットが生成される。暗号化セットを含むメッセージがネットワークを介してユーザ・デバイスに送信される。ユーザ・デバイスでは、サーバから受信された暗号化セットがストレージ内の鍵を使用して復号され、復号されたアクセス・コード・セットはユーザ・デバイスのユーザが使用するために格納される。  (もっと読む)

(もっと読む)

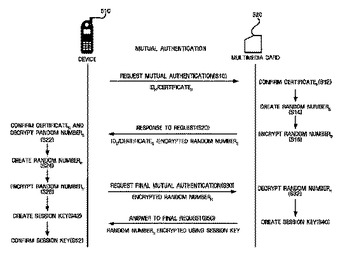

データ更新システム

【課題】 本発明は、更新対象のICカードを間違えることなくネットワークを介してICカードのデータを更新できるデータ更新システムを提供する。

【解決手段】 サーバ1が、発生させた乱数と共通鍵をクライアントに送信し、クライアント4から受信した機器識別子を共通鍵で復号し、機器識別子に対応する公開鍵で受信した乱数を復号し、復号された乱数と発生させた乱数とを比較照合して機器認証を行い、クライアント4が、サーバ1からの乱数と共通鍵をICカード6に出力し、ICカード6からの乱数と暗号化された機器識別子をサーバ1に送信し、ICカード6が、クライアント4からの乱数を秘密鍵で暗号化し、機器識別子を共通鍵で暗号化し、暗号化された乱数及び機器識別子をクライアント4に出力し、クライアント4からの更新データを秘密鍵で復号して、更新データでICカード6内の書き替えを行うデータ更新システムである。

(もっと読む)

受信装置、認証サーバ、方法、及び、プログラム

【課題】 DoS(サービス妨害)攻撃を処理するためには、高い負荷が必要だった。

【解決手段】 端末103は、ポート番号情報を含む接続許可コマンドS203を認証サーバ102から受信し、接続許可コマンドS203を受信した以降、接続要求端末101からの接続要求に対して、受信された接続許可コマンドに含まれるポート番号情報により特定されるポートで、接続を許可する。

(もっと読む)

認証書廃棄目録を利用したデジタル著作権管理方法及び装置

本発明は、認証書廃棄目録を利用したデジタル著作権管理方法及び装置に係り、本発明によるデジタル著作権管理方法は、携帯型保存装置がデバイスと認証書廃棄目録をアップデートするステップと、アップデートされた認証書廃棄目録にアクセスしてデバイスの認証書の有効性有無を判断するステップと、デバイスの認証書が有効であると判断された場合に携帯型保存装置がデバイスとの通信を維持するステップと、を含む。

本発明によれば、デバイスと携帯型保存装置のデジタル著作権管理に保安性を強化できる。

(もっと読む)

(もっと読む)

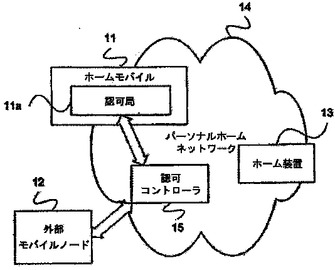

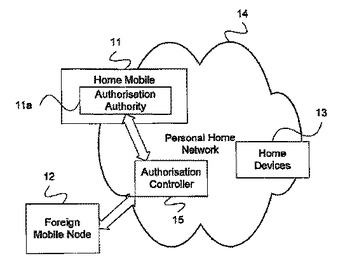

アドホックアクセス環境を提供するネットワークシステムおよび方法

アドホックアクセス環境を提供するネットワークシステムおよび方法。アドホックアクセス環境を提供できるネットワークシステムが、ネットワークに接続されて装置からアクセス要求を受信するコントローラユニットと、コントローラユニットに認可アサーションを提供する権限ユニットとを備える。コントローラユニットは、それが権限ユニットとコンタクトし且つ権限ユニットが認可アサーションを提供する基礎となる少なくとも一つの規則を含むアクセス制御ポリシーに基づいて認可プロセスを行う。

(もっと読む)

(もっと読む)

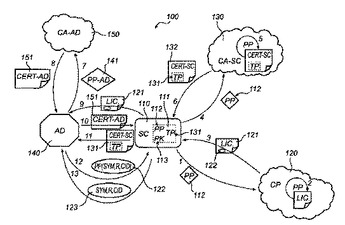

プライバシーを保護する情報配布システム

情報配布システムにおいて、情報の要求を管理する間、ユーザーの身元を秘密に保つシステム、装置および方法。ユーザーの身元は、ユーザー同定装置と関連付けられている持続的仮名および一時的仮名の使用によって秘密に保たれる。情報配布のプロセスは、ライセンスおよび証明書の使用によって向上される。ライセンスおよび証明書を、ユーザーは、持続的仮名を用いて自らを代表させることによって入手する。要求した情報にアクセスする間、ユーザーは一時的仮名によって代表される。  (もっと読む)

(もっと読む)

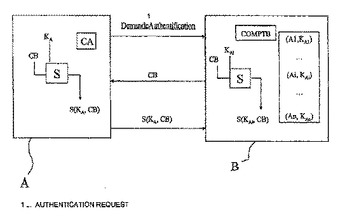

匿名認証方法

本発明は、各々が、特定されるべきクライアントエンティティ(Ai)と関連付けられる、いくつかの秘密鍵(KAi)を有する認証エンティティ(B)による、クライアントエンティティ(A)の認証方法に関する。本発明の方法は、認証要求の後に、認証エンティティ(B)からクライアントエンティティ(A)に認証カウンタ値(CB)を送信するステップと、クライアントエンティティの側において、受信されたカウンタ値が、クライアントエンティティに記憶されるカウンタ値(CA)より厳密に大きいことを検証するステップと、クライアントエンティティの側において、カウンタ署名(S(KA,CB))を算出し、それを認証エンティティに伝送するステップと、クライアントエンティティによって記憶されるカウンタ値(CA)を認証カウンタ値(CB)に更新するステップと、認証エンティティ(B)の側において、対応するカウンタ署名(S(KAi,CB))が受信されたカウンタ署名(S(KA,CB))に一致する、特定されるべきクライアントエンティティ(Ai)を探すステップと、認証カウンタ(COMPTB)を増加させるステップとを有する。

(もっと読む)

(もっと読む)

ユーザ認証

ユーザ認証のための、コンピュータプログラム製品を含む方法及び装置に関する。例えば、方法には、割当認証シンボルと一時認証シンボルとの間の動的なマッピングを生成する工程と、電子デバイス上に動的なマッピングを提示する工程と、1つ以上の一時認証シンボルを特定する選択信号を受信する工程とが含まれる。  (もっと読む)

(もっと読む)

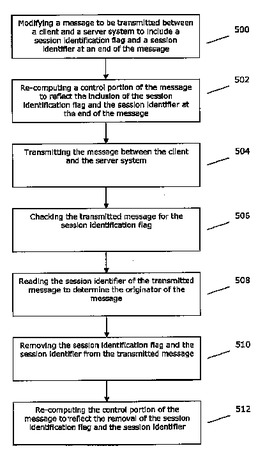

コンピュータトランザクションの発信者が本人であることを立証する方法と装置

クライアントとサーバシステムとの間で送信されるメッセージの発信者を識別する方法が提供される。方法は、クライアントとサーバシステムとの間で送信されるメッセージを、(例えば、メッセージの最後に)セッション識別フラグ及び/又はセッション識別子が含まれるように修正する段階(500)を含む。方法は、メッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが付加されたことを反映させる段階(502)、クライアントとサーバシステムとの間でメッセージを送信する段階(504)、セッション識別フラグについて送信メッセージを調べる段階(506)、送信メッセージのセッション識別子を読取ってメッセージの発信者を判断する段階(508)、セッション識別フラグとセッション識別子とを送信メッセージから除去する段階(510)、及びメッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが除去されたことを反映させる段階(512)の1つ又は複数をオプション的に含む。  (もっと読む)

(もっと読む)

341 - 360 / 364

[ Back to top ]