Fターム[5B285CB62]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証情報保管手段 (6,964) | サーバ (3,549)

Fターム[5B285CB62]に分類される特許

3,341 - 3,360 / 3,549

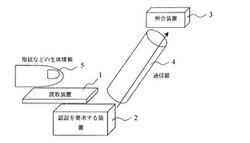

生体情報を利用した認証システム

【課題】

照合装置側の「なりすまし」を防ぐことによって、生体認証情報の盗聴を防ぐこと、また、不正な読取装置を利用することによって生体情報が盗まれてしまうことを防ぐことができる認証システムを提供することを目的とする。

【解決手段】

信用の出来ない生体情報読取装置によって生体情報が盗まれないように、生体情報を取得する読取装置1を認証を要求する装置2と分離し、認証を受けるユーザごとに持たせるようにした。また、照合装置3のように振る舞い、読取装置1に認証処理を要求し、生体情報を盗むような装置に対する予防策として、照合装置3から読取装置1への情報には照合装置3の秘密鍵によりデジタル署名を付加するようにした。これにより、読取装置1は受信した情報が改変されていないこと、送信元が照合装置3であることを特定できる。

(もっと読む)

ランタイム・ユーザ・アカウント作成オペレーションのための方法、装置、およびコンピュータ・プログラム

【課題】フェデレーテッド・コンピューティング環境内で対話する異なる企業のコンピューティング・システムをサポートするための、方法、システム、装置、およびコンピュータ・プログラム製品を提示すること。

【解決手段】フェデレーテッド・シングル・サインオン・オペレーションは、たとえユーザがシングル・サインオン・オペレーションの開始に先立ってフェデレーション・パートナでユーザ・アカウントを確立していない場合であっても、ユーザに代わってフェデレーション・パートナのコンピューティング・システムで開始することができる。たとえばアイデンティティ・プロバイダは、ユーザに代わって制御リソースへのアクセスを取得するように試行しながら、サービス・プロバイダでシングル・サインオン・オペレーションを開始することができる。アイデンティティ・プロバイダからのシングル・サインオン・オペレーションを可能にする、ユーザに関するリンク済みユーザ・アカウントを有していないことをサービス・プロバイダが認識した場合、サービス・プロバイダはローカル・ユーザ・アカウントを作成する。サービス・プロバイダは、ユーザ・アカウント作成オペレーションを実行するために、必要に応じてアイデンティティ・プロバイダからユーザ属性を収集することもできる。

(もっと読む)

パスワード認証システム及びパスワード認証方法

【課題】 パスワードを集中管理する管理装置に障害が発生しても認証を行うことを可能とするとともに、従来よりもセキュリティ性を高める。

【解決手段】 管理装置20は、ユーザ端末装置10からアクセスされる度に新規に認証情報を発行し、発行された認証情報に基づいて新規にパスワードを生成する。管理装置20は、ユーザ認証装置30内の古いパスワードを更新し、該新規に生成されたパスワードと、該パスワードの生成に用いられた認証情報とをユーザ端末装置10に通知する。ユーザ端末装置10は、管理装置20から認証情報及びパスワードが通知されると、認証情報記憶手段12に記憶されている古い認証情報を更新する。ユーザ端末装置10は、管理装置20に対するアクセスを試行しても該管理装置20から認証情報及びパスワードが通知されないと、記憶手段12内の認証情報に基づいて、管理装置20にて生成したのと同一のパスワードを生成する。

(もっと読む)

認証装置、認証システムおよび画像形成装置

【課題】 IDカードによる認証と、人体の特徴を利用した認証とを組み合わせることにより、他のユーザによる不正行為を防止する。

【解決手段】 ICタグと圧力センサ0とを備えた無線カード10を持ったユーザが認証を依頼すべく、圧力センサ0を押圧する。これにより、認証装置20には識別IDが送信され、この識別IDに対応した特徴情報Cを記憶エリア30Eから読み出す。そして、カメラ22で取得したユーザの顔画像からの特徴量と特徴情報Cとを照合して認証を行う。これにより、正規のユーザが無線カード10を所有していないと、肯定な認証が得られず、認証精度を向上できる。

(もっと読む)

バイオメトリクス情報を用いたデジタル署名・検証システムおよび方法ならびにそのためのプログラム

【課題】 非公開鍵を持ち歩くことなくデジタル署名を生成することが可能で、、バイオメトリクス情報によるデジタル署名を行う際、バイオメトリクス情報の盗難・偽造を防止し、デジタル署名の真正性を保証することを可能にすること。

【課題を解決するための手段】 公開鍵32,42、非公開鍵33,43、認証局(CA)より発行されたデジタル証明書34,44をバイオメトリクス情報入力装置30,40に対して予め組込んでおく。デジタルコンテンツにデジタル署名を付与する際には、バイオメトリクス情報によるハッシュ値を付与したのち、バイオメトリクス情報入力装置によるデジタル署名を付与し、デジタル署名検証時には、バイオメトリクス情報入力装置10によるデジタル署名の検証を行う。有効性が保証された場合、バイオメトリクス情報によるハッシュ値とデジタルコンテンツに付与されているハッシュ値とを比較することによってデジタル署名の検証を行う。

(もっと読む)

通信システム及び通信方法

第1の通信装置1は、第1のサービスを受けるためにユーザによって登録された第1の顧客情報を記憶する。第2の通信装置2は、第2のサービスを受けるためにユーザによって登録された第1の顧客情報を記憶する。第3の通信装置3の送信手段3aは、第1のサービスを受けることを要求する要求情報をユーザの識別情報と共に第1の通信装置1に送信する。受信手段3bは、要求情報の送信に応じて、第1のサービスのユーザ登録に必要な顧客情報を第1の通信装置1から受信する。表示手段3cは、第2の顧客情報内にすでに第1のサービスのユーザ登録に必要な顧客情報が含まれていると、ユーザ登録用の入力画面に第2の顧客情報内の顧客情報を表示する。従って複数の通信装置にユーザ登録をする場合にユーザの顧客情報の入力を簡単にすることができる。  (もっと読む)

(もっと読む)

計算機システム及び記憶装置とコンピュータ・ソフトウエア並びにストレージ制御における管理者の認証方法

【課題】 論理ボリュームの管理操作を行うユーザを認証し、ユーザの権限に応じて論理ボリュームの管理操作命令や管理操作対象を制限することができる計算機システムを提供する。

【解決手段】 計算機40と、計算機40とネットワーク30を介して接続される記憶装置1とからなる計算機システムにおいて、計算機40は、記憶装置1上の特定の論理ボリューム21の特定の領域にユーザ認証情報を書き込むよう送信し、記憶装置1は、特定の論理ボリューム21の特定の領域に格納した計算機40上のユーザの認証情報をもとに、ユーザを認証する。

(もっと読む)

通行制御システム、および通行制御装置

【課題】利用者の利便性を低下させることなく、また利用者がスムーズに通行できる通行制御装置を提供する。

【解決手段】遠距離無線装置3は、自動改札機1に近づいてきている利用者が所持している携帯端末2の端末IDを遠距離無線通信により取得し、センタ4に送信する。センタ4は、この端末IDについて自動改札機1の通路の通行を許可するかどうかを判定し、通行を許可すると判定した端末IDと、この端末IDに対応する利用者の生体情報を自動改札機1に送信する。自動改札機1は、利用者が通路に進入したとき、該利用者が所持している携帯端末2の端末IDを近距離無線通信により取得し、該端末IDについてセンタ4が通路の通行を許可しているかどうかを判断し、センタが許可している端末IDあれば、利用者の生体情報の入力を受け付け、通路の通行可否を最終的に判断する。

(もっと読む)

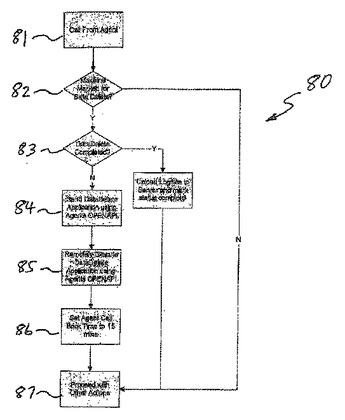

永続的サービスエージェント

様々なサービス(例えば、データ削除、ファイアウォール保護、データ暗号化、位置追跡管理、メッセージ通知、及びソフトウェアの更新)を提供する改竄防止サービスエージェントは、OSと無関係にPOSTの際ロードして制御を得るローダモジュール(CLM)と、適応インストーラモジュール(AIM)と、通信ドライバエージェント(CDA)とを含む複数の機能モジュールを備える。一旦制御がCLMに渡されると、CLMはAMをロードし、AMはCDAの位置の特定、確認、圧縮解除、及び検出されたOS環境に適応させる。CDAは、完全または最新のCDAが装置上のどこかに存在するかを決定し、存在しない場合、ネットワークから全機能CDAをロードするミニCDAと、装置と監視サーバとの間の全ての通信を担当する全機能CDAとの2つの形態で存在する。サービス機能は遠隔サーバによって制御してもよい。  (もっと読む)

(もっと読む)

アクセス制御システム及びこれを用いた情報処理システム

【課題】 安全性、かつ、利便性の高いアクセス制御システムを提供すること。

【解決手段】 アクセス対象装置2に対するユーザのアクセス状態が異なる複数のアクセス権のうち、所定のアクセス権をユーザに許可するか否かを判定するアクセス制御システム1であって、ユーザから認証に用いる特徴データを取得する特徴データ取得手段11と、特徴データからユーザを認証する基準となるユーザ認証データが予め記憶されたユーザ認証データ記憶手段15と、この記憶されたユーザ認証データと取得した特徴データとを比較してユーザであることの認証確率を算出するユーザ認証手段12,13と、認証確率に応じて許可されるアクセス権が予め設定されたアクセス基準データを記憶するアクセス基準データ記憶手段16と、この記憶されたアクセス基準データに基づいて算出されたユーザの認証確率に対応するアクセス権を判定するアクセス権判定手段14と、を備えた。

(もっと読む)

物理的な位置に基づくネットワークセキュリティシステム

本発明は、ネットワークログインの物理的な位置を監視し、追跡し、及び許可するためのネットワークセキュリティシステム及び方法に関するものである。特に、本発明は、許可されたネットワークユーザの記録を保持し、それらのユーザがその位置からコンピュータネットワークにアクセスすることを許可される物理的な位置を監視し、追跡し、及び許可するシステムに関するものである。  (もっと読む)

(もっと読む)

生体認証システム

【課題】生体的特徴データの比較・照合にかかるサーバの負荷を軽減し、鍵の管理・配布に問題のある共通鍵や、計算量に問題のある公開鍵を用いない暗号化方式による生体認証システムを提供する。

【解決手段】端末がICカードから利用者のIDと秘密鍵を読み取るステップと、読み取ったIDをサーバへ送信するステップと、サーバが受信したIDをキーにしてデータベースから事前に登録した暗号化された生体特徴データを読み取るステップと、読み取った生体特徴データを端末へダウンロードするステップと、端末が受信した生体特徴データを秘密鍵で復号化するステップと、センサで生体情報を取得するステップと、生体特徴データを抽出するステップと、抽出した生体特徴データと復号化した生体特徴データとを比較・照合して本人の正当性を検証するステップとを経て、利用者の本人認証を行う。

(もっと読む)

第三者による不正操作の検知システム、及び検知方法

【課題】指定されたユーザによる入力操作が許可された操作画面に対して、第三者による不正な入力操作を検知する。

【解決手段】本発明の不正操作検知システム10は、指定されたユーザが操作画面を操作することによってなされた入力を取得する取得部14と、取得部14によって取得された入力を記憶装置18に蓄積する蓄積部16と、操作画面が操作され、入力がなされる毎に、取得部14によって取得された入力を、記憶装置18に蓄積された共通点のある入力と比較する比較部20と、比較部20による比較結果から、取得部14によって取得された入力が、共通点のある入力の傾向と異なる場合には、なされた入力操作を、第三者によってなされたものと判定する判定部22とを備える。

(もっと読む)

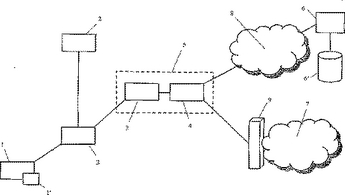

通信ネットワーク内での相互認証の方法及びソフトウエアプログラムプロダクト

加入者の端末(1、1’)で乱数を生成する加入者と通信ネットワークとの相互認証の方法。この乱数は、例えば加入者の識別子と共に、ネットワークへのアクセスのために加入者の認証を管理する認証サブシステム(6、6’)に送られる。認証サブシステムでは、加入者のクレデンシャルを調べるために識別子を用いる。認証プロセス中、加入者の識別子に関係するパラメータが認証サブシステムで生成され、これらのパラメータを用いて形成されたセッション鍵により乱数が暗号化される。次に、セッション鍵を再構成するために端末に必要な情報と共に、暗号化された乱数が加入者の端末に送り返される。セッション鍵を再構成した後、加入者の端末は乱数を復号化し、生成した乱数との照合を調べる。これら2つの数の照合により、加入者が接続しているアクセスポイント(2)が偽のアクセスポイントではないことを加入者が検証できる。  (もっと読む)

(もっと読む)

表示装置、表示方法及び表示制御プログラム

放送コンテンツに関するリスト情報を検索して表示させる場合に、複雑なキー操作を行わずにその前/後に放送された番組に対応するリスト情報を表示させることが可能な表示装置を提供する。情報サーバ2は、端末装置1からの日付・時間帯等の検索キーに基づいて、その時間帯に放送された楽曲のリストを端末装置1に送信する。端末装置1は、受信した楽曲リストを表示部1aに表示させる。このとき、楽曲リストと共に、その前後の時間帯に放送された楽曲のリストをそれぞれ表示させるための指示項目を表示しておく。ユーザは、楽曲リスト内の楽曲に対する選択操作から一連の操作で指示項目を選択するだけで、他の画面に戻る、あるいは検索条件を再指定する等の操作を行うことなく、前又は後の時間帯に放送された楽曲のリストを表示させることができる。  (もっと読む)

(もっと読む)

セキュリティポリシーを管理するための方法及びシステム

本発明は、ネットワークの異種のインフラストラクチャ及びコンピュータ装置のセキュリティポリシーを管理する方法、マシン及びシステムに関する。セキュリティポリシーリポジトリは、実施のために適切なセキュリティイネーブル装置(ポリシーエンハンスメントポイント(PEP))にポリシーデシジョンポイントPDPによりネットワークを通してプッシュされるセキュリティポリシーを収容する。閉じたフィードバックループを使用して、ポリシーフィードバックポイント(PFP)は、様々なPEP又はPEPから生成される侵入、警告、侵害、及び他の異常な振る舞いによるデータを収集及び処理する。このデータは、ポリシーリポジトリへのフィードバックとして送出される。PDPは、データを検出し、(動的かつ自動的とすることができる)ポリシーの更新が適応的に行われPEPに動的に送出されるかを判定するために分析する。また、PDPは、コンソールメッセージを送出し、コンソール又は管理者に警告することもできる。 (もっと読む)

クライアントのI/Oアクセスを制限する方法、プログラム、システム

【課題】 システムに接続されるクライアントのデータ漏洩、盗難を防止するために、クライアントのI/Oアクセスを制限し、さらに、このクライアントがサーバと通信不可能であるときであっても、この制限を所定の条件で解除させる、クライアントのI/Oアクセスを制限する方法を提供する。

【解決手段】 クライアントのI/Oアクセスをロックするステップと、クライアントが、ネットワークを経由してサーバに接続可能であるかを判断する接続判断ステップと、接続可能であることに応答して、サーバによりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップと、接続可能でないことに応答して、携帯認証装置をクライアントに接続して、携帯認証装置によりクライアントを認証し、クライアントのI/Oアクセスのロックを解除するステップとを含む方法。

(もっと読む)

暗証番号/パスワード見直し喚起案内方法、システム、および装置

【課題】端末装置側で暗証番号変更の必要性を判定し、変更が必要と判定された場合のみ、顧客に暗証番号/パスワード見直しの喚起案内をする方法、システム、および装置を提供することを目的とする。

【解決手段】端末装置は、利用者IDを取得して上位装置に送信し、利用者IDを受信した上位装置は、利用者IDに対応する個人情報を端末装置に送信し、利用者IDに対応する個人情報を受信した端末装置は、利用者に暗証番号/パスワード入力を促し、暗証番号/パスワードが入力された場合、該入力された暗証番号/パスワードと、該受信した個人情報とを比較し、該入力された暗証番号/パスワードと個人情報とが類似している場合は、暗証番号/パスワードの変更を促す。

(もっと読む)

ID管理システム及びID管理方法

【課題】ネットワーク上にサーバを増設する場合も含め、複数のシステムの認証情報を効率的かつより安全に管理可能とする。

【解決手段】ネットワーク上のユーザ端末20A〜20Mとアプリケーションシステム10とアプリケーションシステム10に提携サービスを提供する提携サービス提供システム30A〜30N、がネットワーク40を介して接続され、アプリケーションシステム10に新たなアプリケーションサーバが増える場合、各提携サービス提供システム30A〜30Nの利用が許可されたグリッド管理サーバ12が、新たなアプリケーションサーバの認証情報を生成し、各提携サービス提供システム30A〜30Nにその登録を要求する。各提携サービス提供システム30A〜30Nは、グリッド管理サーバ13からの要求を受け付けると、会員情報データベース33の会員情報に基づき要求発信元の正当性を確認し認証情報を会員情報データベース33に登録する。

(もっと読む)

医療機器の機能へのアクセスを制御するためのシステム及び方法

アクセスキーは、医療機器機能の操作に必要である。制御プログラムは、医療機器の操作機能へのアクセスの制御に用いられる。医療機器の全プログラムは、単独で又はあらゆる連結により、医療機器の全ての機能の操作に対し認証される。しかし、医療機器の機能の利用、または連結機能の利用へのアクセスは、制御プログラムによって認識されるアクセスキーを必要とする。ポンプは、アクセスキーの入力がなくても基本操作設定で使用できるが、より高度な機能を使用する場合は、オペレーターが一つ以上の機能を有効にするために正しいアクセスキーを入力しなければならない。有効な機能をオペレータが入力すると、その機器が認容されるが、無効な機能に対しオペレータが入力しても認容されない。無効の機能は表示されないし、その情報についても表示されない。本発明によれば、医療機器及びその制御プログラム全部が、製造中に、全使用及び全操作モードに対し十分に有効であると確認されているが、アクセスキーに対する必要条件によって、ユーザーは所定の機能の使用が制限される。 (もっと読む)

3,341 - 3,360 / 3,549

[ Back to top ]