Fターム[5B285CB94]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | チャレンジ&レスポンス (298)

Fターム[5B285CB94]に分類される特許

181 - 200 / 298

コンピュータシステムへのアクセスを制御し媒体ファイルに注釈を付ける方法及び装置

【課題】

【解決手段】本発明は、コンピュータシステム(12)へのアクセスを制御し、媒体ファイルに注釈付ける方法及び装置に関する。一実施例は、ユーザにチャレンジを生成する工程(30)を含み、チャレンジは認証部分と読出し部分を含む。方法は又、ユーザにチャレンジの認証部分とチャレンジの読出し部分の両方を解くように促す工程(32)、ユーザからの入力を受信する工程(34)、チャレンジの認証部分に関するユーザからの入力が、チャレンジの認証部分についての既知の答えと一致しているかを判断する工程(36)、チャレンジの認証部分に関するユーザからの入力が、チャレンジの認証部分についての既知の答えと一致していれば、チャレンジの読出し部分に関するユーザからの入力を、チャレンジの読出し部分への答えとして認識する工程(38)を有する。

(もっと読む)

記憶装置及びそのアクセス制御システム

【課題】

記憶装置の特定領域に格納されるデータの改ざんを防止する。

【解決手段】

サーバは、端末がアクセス先として正当であると認識した場合、アクセスを許可する管理認証情報を生成する。端末は、所定の条件が満たされた場合にアクセスが許可される、記憶装置内に設定された特定領域を有し、サーバで生成された管理認証情報を取得して、管理部で管理する。サーバ又は他のアクセス元からこの特定領域へアクセスする要求があった場合、管理部で管理される管理認証情報を参照してアクセスの許可を認証する。

(もっと読む)

ドメイン・ログオンの方法、およびコンピュータ

【課題】レジストリのキャッシュを利用したドメイン・ログオンを可能にしつつ、悪意のあるユーザにパスワードなどを取得される危険性を小さくする。

【解決手段】ウィンドウズ(登録商標)の一部であるGINAがセキュアな記憶領域からユーザ識別情報に対応した加工されたパスワード情報を読み出し、レジストリに書き込む。そして、ドメイン・ログオンに係る認証が完了した後に、レジストリに書き込まれたパスワード情報は消去される。このことにより、当該ユーザのパスワード情報はレジストリに残らず、システム・ファイルとして保存されることもなくなる。

(もっと読む)

公開鍵基盤を利用したチャレンジ・レスポンス認証方法

【課題】PKIの秘密鍵を安全に管理し、安全且つ便利性の高いPKIを利用したチャレンジ・レスポンス認証方法を提供する。

【解決手段】暗号化秘密鍵及び公開鍵証明書がユーザ端末にアップロードしてから、ユーザ端末から認証サーバにアクセス要求をし、認証サーバはチャレンジコードを生成し、生成したチャレンジコードをユーザ端末に送付し、ユーザ端末はユーザの指紋画像を用いて暗号化秘密鍵を復号化し、ユーザ端末は復元された秘密鍵を用いてチャレンジコードを暗号化することによりレスポンスコードを生成し、生成したレスポンスコード及び公開鍵証明書を認証サーバに送付し、認証サーバは公開鍵証明書正当性の検証が成功した場合、その公開鍵でレスポンスコードを復号化し、認証サーバはチャレンジコードと、レスポンスコードを復号化した情報とが一致するか否かを判断することにより、ユーザを認証する。

(もっと読む)

記録デバイス、集積回路、アクセス制御方法、プログラム記録媒体

【課題】電子端末をブートさせることができる記録メディアの、データへのアクセスの利便性を高める。

【解決手段】電子端末30は、セキュア領域を備える記録メディア10が挿入されると記録メディア10から所定のプログラムを読み出す。このプログラムの処理の結果、記録メディア10は、電子端末30に挿入された時における電子端末30の起動状況を判定する。判定の結果、電子端末30の起動直後から記録メディア10が挿入された場合は、セキュア領域へのアクセスの制限を緩くする。記録メディア10の挿入時点が、電子端末30の起動完了に近づくほど、記録メディア10は、セキュア領域へのアクセス制限を厳しくする。

(もっと読む)

RFID装置とのデータ・アクセス制御

RFID装置(230)とのデータ・アクセスを制御する方法を開示する。それにより、RFID装置(230)がRFID読み取り装置(210b)と通信する前に、RFID読み出し装置(210b)は自身をRFID装置230に認証させる。RFID装置(230)は、物理的にクローン化不可能な機能(237)を備えられ、予め定められたチャレンジ信号(C1、C2)を受信すると、固有であるが予測できないレスポンス信号(R1、R2)を生成する。RFID装置の記録中に、第1のチャレンジ信号(C1)と一意的に関連付けられている第1のレスポンス信号(R1)は、RFID装置(230)のメモリー(238)に格納される。第1のチャレンジ信号(C1)は、RFID装置(230)との更なるデータ通信を開始するためのパスワードを表す。RFID読み取り装置が第2のチャレンジ信号(C2)でRFID装置(230)に問い合わせるとき、RFID装置(230)は、対応するレスポンス信号R2を、記録中に格納されたレスポンス(R1)と比較する。また、一致した場合のみ、自身の識別子(ID)で応答する。  (もっと読む)

(もっと読む)

情報処理システム、情報処理装置、および情報処理方法

【課題】最先端の高度な演算を実現する環境を常に維持するのは困難である。

【解決手段】情報処理システム100において携帯端末10a、10b、サーバー12、ソフトウェア提供PC14、演算能力提供PC16a、16bはネットワーク8にそれぞれ接続している。演算能力提供PC16a、16bは所有者による通常処理が行われない間、サーバー12に利用可能PCとして登録する。携帯端末10aはサーバー12に問合せを行うことにより代行処理を依頼できる演算能力提供PC16aのアドレスを取得し、代行処理を依頼する。必要に応じてソフトウェア提供PC14から演算能力提供PC16aへソフトウェアを転送し、演算能力提供PC16aは要求された代行処理を行い、その結果を携帯端末10aへ送信する。代行処理においては管理デバイス18a、18c、18dなどが、相互認証、暗号化、復号化などを行う。

(もっと読む)

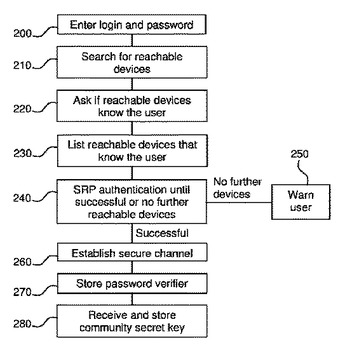

第1装置と第2装置とを関連付ける方法及び装置

装置関連付け方法及び装置。ユーザは、到達可能な装置を検索する第1装置にログイン及びパスワードを入力する。第1装置は、到達可能な装置に、好ましくはログインのソルトハッシュを送信することによって、ログインを知っているか問い合わせる。ログインを知っている装置は、肯定的に応答し、第1装置は、応答した装置をリストに入れる。その後、第1装置は、認証が成功するまで又はリストにさらなる装置がなくなるまで、リストの各装置とSRPを連続的に実行する。SRP認証は、第1装置がログインを知っており、他方の装置がパスワードベリファイアを知っていることを、傍受装置により当該情報の復元を可能にする知識を送信することなく保障する。その後、認証された装置は、コミュニティ秘密キーが転送されるセキュアチャネルを確立し、第1装置はまたパスワードベリファイアを計算及び格納する。  (もっと読む)

(もっと読む)

装置状態を確認する方法

【課題】

本発明は、装置が信頼され得るものであることを装置のウォークアップユーザのために確認する方法及び装置を提供することを目的とする。

【解決手段】

ウォークアップユーザは、装置が依然として、該装置が以前に動作していたのと同一の状態(“従前状態”)で動作していることを確認し得る。装置の従前状態は、装置が信頼できるものであることが保証された先行する如何なる装置状態であってもよい。この従前状態は、例えば、装置が管理者によって配備又は設定されたときの状態に相当する。従前状態は装置のセキュリティ状態又は動作状態としてもよい。ウォークアップユーザは、装置により提供される物理的なインターフェースを介して、あるいは装置に動作的に接続される可搬式装置を用いて、装置状態を確認し得る。

(もっと読む)

ディジタルデータの変換方式、装置、システム、コンピュータプログラム、及びそれを記憶した記憶媒体

【課題】 ユーザによって入力された、ユーザ識別子から、変換処理によってユーザ認証用データを生成するデータ変換装置において、従来の方式より処理速度が高速であり、従来の方式よりも少ない記憶容量で処理可能なデータ変換装置を提供する。

【解決手段】 ユーザから入力されたパスワード等のユーザ識別子から、HMAC・ハッシュ関数等の変換関数を通して、MAC認証用或いは鍵データに類推するデータを出力する変換装置において、ユーザ識別子の入力長に応じて、上記変換関数の構成の一部を除去する。

(もっと読む)

情報システム、認証方法、情報処理装置、およびプログラム

【課題】簡易かつ確実に装置間の認証を実現する。

【解決手段】第1装置は、第2装置との間でデータを送受信する第1通信部と、所定データの書き込みを要求し、所定データの書き込み完了後に所定データの読み出しを要求し、書き込みを要求したデータと読み出されたデータが一致したときに第2装置の自装置への接続を許可する制御部を有し、第2装置は、第1装置との間でデータを送受信する第2通信部と、データを格納するメモリと、第1装置から送信された書き込み要求にしたがって受信したデータをメモリに格納し、第1装置から送信された読み出し要求にしたがってメモリに格納されているデータを読み出す入出力制御部と、を有する。

(もっと読む)

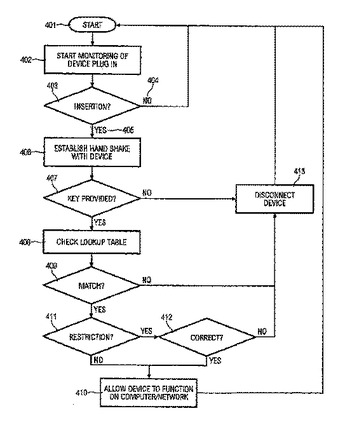

外部記憶装置の認証の方法、装置およびシステム

ホストコンピュータ(10)のポートに動作的に接続されている外部記憶装置(16)の認証の方法では、ホストコンピュータ(10)が外部記憶装置(16)と外部記憶装置からの認証鍵を求めるハンドシェイクを行う。ホストコンピュータ(10)は、認証鍵が不正であるか、または、所定の期間内に供給されないならば、ホストコンピュータ(10)から外部記憶装置(16)を電気的に切り離す。ホストコンピュータ(10)は、認証鍵が正しく、所定の期間内に供給されるならば、外部記憶装置(16)によるホストコンピュータ(10)へのアクセスを許可する。対応する装置およびシステムもまた開示されている。  (もっと読む)

(もっと読む)

認証システム及び認証方法

【課題】認証回路に対する第三者からの不正な解析を防ぎつつ、従来構成の利点である回路規模の小ささを維持した認証システムを提供する。

【解決手段】制御回路110は乱数rを発生させ、アクセサリ機器200内の認証回路210と、本体機器100内の認証回路120に送信する(S1、S6)。認証回路210は、乱数rに対して同じ演算処理を2回施すことによりアクセスキーを生成する(S2、S4)。また、認証回路120は、乱数rに同じ演算処理を2回施すことにより外部演算結果zを生成する(S6、S10)。認証回路210は、アクセスキーと外部演算結果zとを比較し、両者が同一の場合に、本体機器100を認証する(S13)。

(もっと読む)

ICカード、端末機のデータ盗難防止法

【課題】

ICカードや端末機のデータを盗むことを難しくする。正当な利用者であることを確認できるようにする。サーバをエミュレートされた場合でも、有効なデータが外部に流出しないで安全性を高める。

【解決手段】

端末機等とサーバが最後に通信した際に暗号キーと、利用者照合データをそれぞれの記憶装置に記録する。次回通信する際にサーバから確認データを送り端末機等がその確認データと記録されている利用者照合データを記録されている暗号キーで暗号化して一つのデータとして送り返す。サーバでそのデータを復号し確認する。

盗難の疑いがある場合は使用不可能にして暗号キーが解読できないようにする。

(もっと読む)

安全なオンライン取引を容易にするシステム及び方法

本発明の態様による、クライアント及びサーバを相互に認証する方法及びシステムが提供される。方法は、サーバからクライアントへトークンを送信することから始まる。その後、方法は、サーバとクライアントの間に安全なデータ転送リンクを確立することで続行する。サーバ証明書は、安全なデータ転送リンクの確立中に、クライアントへ送信される。方法は、応答パケットをサーバへ送信することで続行され、応答パケットは、受信時に、サーバによって検証される。システムは、安全なデータ転送リンクを始動させて応答パケットを送信するクライアント認証モジュールと、トークンを送信して、応答パケットを検証するサーバ認証モジュールとを含む。  (もっと読む)

(もっと読む)

エレクトロニック・サービス要求を実行しようとしているユーザを認証するための方法、システム、およびプログラム

【課題】エレクトロニック・サービス要求を実行しようとしているユーザを認証するための方法を提供する。

【解決手段】エレクトロニック・サービスを要求しているユーザから受信したユーザIDデータを検証し、ユーザに関連する1組のユーザ・プロファイル・データに基づいて任意の差異が見つかったかどうかを検出し、任意の差異が見つかったかどうかならびにその任意の特性に基づいてエレクトロニック・サービスについてリスク・レベルを識別し、見つかった任意の差異を処理するために、1つまたは複数のビジネス・ポリシーまたはルールを適用する。この方法は、顧客関係管理システムを使用して、要求されたエレクトロニック・サービスについて識別されたリスク・レベルに対応するチャレンジをユーザに対して発行し、正しいレスポンスが受信された場合のみ、要求されたエレクトロニック・サービスを実行することをユーザに認可する。

(もっと読む)

認証処理システム、認証処理方法、および認証デバイス、並びにコンピュータ・プログラム

【課題】安全で確実な個人認証を可能とする認証処理システムを提供する。

【解決手段】ユーザの装着した認証デバイスが、バイオメトリクス情報の読み取り、照合による個人認証を実行し、個人認証が成立したことを、外部機器(例えばサーバ)との認証の開始条件とし、バイオメトリクス情報に基づく個人認証、および外部機器(例えばサーバ)と認証デバイス間の相互認証の両認証が成立したことを条件としてその後の決済処理等のデータ処理を実行する。本構成により、不正な第三者が盗難した認証デバイスを利用しても外部サーバあるいはPCとの認証の開始条件をクリアできないので、不正な取引等の発生が効果的に防止可能となる。

(もっと読む)

アクセス装置の権限データを更新する方法およびサービスセンタ

【課題】アクセス装置の権限データの更新を改善することである。

【解決手段】アクセス装置(ZAO)の権限データ(BD)を更新するための方法において、前記権限データの正当なユーザの通信端末機器(KE_B)とサービスセンタの通信装置(KE_SZ)との間で通信接続が通信ネットワーク(KN)を介して形成された後、前記ユーザが一義的に識別され、これに基づき、無線通信ネットワーク(KN_2)を介してサービスセンタの通信装置(KE_SZ)から前記アクセス装置(ZAO)の制御装置(SG)の通信装置(KE_SG_1)への通信接続が形成され、前記サービスセンタ(SZ)が前記アクセス装置(ZAO)の制御装置(SG)によって一義的に識別され、更新要求(AA)が伝送された後、前記権限データ(BD)の更新がアクセス装置(ZAO)の制御装置(SG)で行われる、ことを特徴とする方法。

(もっと読む)

認証装置および認証方法

【課題】予めユーザ登録や機器登録がなされていない機器からも、宅内ネットワークへアクセスすることができる認証装置および認証方法を提供すること。

【解決手段】アクセス受付許可部101は、宅外のネットワークに接続される外部デバイスからのアクセスを受付け、そのアクセスが正当なものであれば許可を行なう。固有情報取得部104は、宅内ネットワークに接続されたデバイスが持つ情報またはデバイスが保持するコンテンツに記載された情報を取得する。質問生成部103は、固有情報取得部が取得した情報をもとに、または組みあわせて1つ以上の質問を生成し、質問実行部102は、外部デバイスを介して生成された質問をユーザに提示し、質問に対するユーザからの回答に対する正誤を判定し、アクセス受付許可部101は、回答が正答の場合に、当該アクセスを許可する。

(もっと読む)

通信システムと管理装置と情報処理装置

【課題】 従来にない斬新な手法でパスワードの変更を行なえる通信システムを提供すること。

【解決手段】 通信システム2は、管理装置10と情報処理装置25を備える。管理装置10は、旧データD1と新データD2を入力する。暗号化手段16は、旧データD1をキーとして新データD2を暗号化する。新データ出力手段18は、暗号化された新データE(D2,D1)を情報処理装置25に出力する。情報処理装置25は、暗号化された新データE(D2,D1)を入力する。旧データ記憶手段30は、旧データD1を記憶している。復号手段34は、暗号化された新データE(D2,D1)を、旧データ記憶手段30に記憶されている旧データD1をキーとして復号する。更新手段36は、旧データ記憶手段30に記憶されている旧データD1を、復号手段34によって復号された新データD2に更新する。

(もっと読む)

181 - 200 / 298

[ Back to top ]