Fターム[5B285CB94]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | チャレンジ&レスポンス (298)

Fターム[5B285CB94]に分類される特許

221 - 240 / 298

不正分析用スマートクッキー

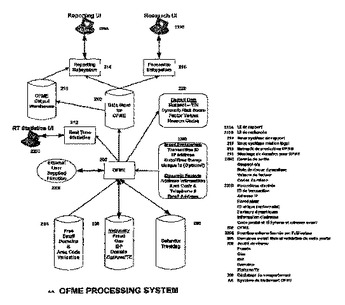

不正業務トランザクションアプリケーション(FBTA)は、不正トランザクションを監視するために、本発明の実施形態において提供される。顧客がインターネット業務トランザクションを実行するために、アカウントアクセス情報を供給する場合、FBTAは、フィッシング侵入およびID窃盗を検出するために、オンライン不正緩和エンジンを用いる。実施形態はまた、不正トランザクションを決定するために有用である、進行速度およびトランザクション頻度の計算のために提供される。さらなる実施形態は、クライアントデバイス上に格納されたクッキーと、サーバ上に格納された挙動プロファイルとを用いて、トランザクションを認証するために提供される。  (もっと読む)

(もっと読む)

情報処理装置及び情報処理方法

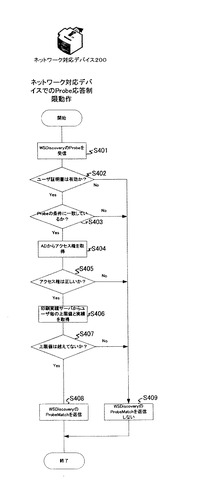

【課題】 サービスを受けるユーザの権限に応じたソフトウェアのインストール制御を行う。

【解決手段】 ネットワーク対応デバイスは、クライアントデバイスを使用するユーザの識別情報を含む探索情報を受信し(ステップS401)、当該ユーザがサービスを受ける権限を有するか否かを確認する(ステップS402、S403、S405、S407)。そして、ネットワーク対応デバイスは、当該ユーザがサービスを受ける権限を有すると判定した場合、クライアントデバイスからの要求に応じて、クライアントデバイスがサービスに対応するソフトウェアをインストールするための属性情報を送信する(ステップS408)。

(もっと読む)

データベースなしのノイジーな低電力PUF認証

本発明は、認証装置210で、物理トークン102を有するデバイス101,201を認証する方法、認証を実行するシステム、及び測定可能なパラメタを提供する物理トークンを有するデバイスに関する。本発明の基本的なアイデアは、物理クローン不可関数PUFの形式で物理トークン102を有する例えばRFIDタグといった低電力デバイス101,201が、暗号化処理又は処理能力の観点から負担の大きい他の処理から解放されるような安全な認証プロトコルを提供することにある。このため、認証されることになるPUFデバイス101,201が、実際に認証された認証装置から問い合わせを受けているかどうかを確認する。例えば、PUF102を有するRFIDタグが、銀行が認証を行いたい紙幣に配置されることができる。この認証は、暗号化されたデータを復号化する銀行のユニークな能力に基づかれる。暗号化されたデータは、例えば、そのRFIDタグ(又は実際にはPUF)が銀行に登録される登録フェーズにおいて作成されたデータである。ここで、認証装置に送られるレスポンスデータを作成するためRFIDタグは再度、PUFにチャレンジする。認証装置は、そのレスポンスデータが正しいかどうかチェックし、もし正しければ、その物理トークンを有するデバイスを認証する。なぜなら、そのデバイスは、登録フェーズで暗号化されて格納されたレスポンスデータに対応するレスポンスデータを生成できることになるからである。  (もっと読む)

(もっと読む)

通信ネットワークシステム、ミドルボックス及び通信ネットワークシステムの認証方法

【課題】通信端末の利用者がID・パスワードを入力するなど、コンピュータに慣れていないユーザへの負荷を低減する。

【解決手段】通信端末10がネットワーク30に接続され、通信端末10はネットワーク30を介して通信を行う通信ネットワークシステムにおいて、通信端末10とネットワーク30との間に、通信端末10がネットワーク30に接続する際に行うことを行うミドルボックス20が設けられた。ミドルボックス20がネットワーク30接続の際の認証を行う。ミドルボックス20は、通信端末10とネットワーク30とが接続したか否かを検知し、認証は、検知をトリガーとして行う。

(もっと読む)

ユーザ認証システム、およびその方法

【課題】パスワード漏洩の危険性を減少させたマトリクス認証システムを提供する。

【解決手段】認証を受けるユーザに提示パターンを提示し、それに含まれる特定の位置の要素に適用することによりワンタイムパスワードを生成するためのルールをパスワードとするユーザ認証システムであって、認証サーバは、ユーザIDと組み合わされて提示パターンをユニークに決定する値であるパターンシード値を発生させて認証要求クライアントに送信し、認証要求クライアントは、入力されたユーザIDと受信したパターンシード値とに基づいて、所定のパターン要素列生成規則により提示パターンを生成して表示させ、ユーザからワンタイムパスワードの入力を受け付けて認証サーバに送信し、認証サーバは、提示パターンを再現して検証コードを生成し、それとワンタイムパスワードとを比較してユーザ認証を行う。

(もっと読む)

被認証装置、被認証プログラム、被認証方法、WebブラウザプラグインおよびWebブラウザブックマークレット

【課題】ネットワーク上に複数の認証装置が存在する場合でも、シングルサインオンを簡易に実現することを課題とする。

【解決手段】サーバおよび認証装置にネットワークを介してそれぞれ接続され、サーバにアクセスして受信した認証要求情報(例えば、乱数であるチャレンジデータなど)を認証装置へ転送する被認証装置であって、サーバがチャレンジデータを認証装置アドレス情報(例えば、URLなど)と対応づけて利用者に提示する手法と異なり、認証要求情報が特定の認証装置と対応付けられることなく含まれる認証要求ページをサーバから受信し、所定の認証装置にアクセスするための認証装置アドレス情報を保持し、認証装置アドレス情報で指定する認証装置に対するアクセス要求が行われた場合に、認証要求ページから認証要求情報を抽出し、認証要求情報が抽出された場合に、認証要求情報をアクセス要求が行われた認証装置に転送する。

(もっと読む)

設備機器の操作端末

【課題】 一定のセキュリティ性を確保して簡易な入力操作で、インターネット上の種々の情報を閲覧可能な設備機器の操作端末を提供する。

【解決手段】 インターネット上の特定サーバにアクセスする際のユーザ認証を行うユーザ認証部6と、ユーザ認証に用いるパスワード及びパスワード不要期限を管理するパスワード管理部7を備え、特定サーバへのアクセス要求を受け付けると、ユーザ認証部6が、アクセス時点がパスワード不要期限以前である場合はユーザ認証を無条件に行い、アクセス時点がパスワード不要期限後である場合は、パスワード入力を促す表示出力を行い、入力されたパスワードの照合によってユーザ認証を行い、ユーザ認証を通過した場合にのみ、外部情報送受信制御部5が、通信インターフェイス4を介して特定サーバに対し操作端末に固有の端末識別情報とユーザ認証済みである旨のフラグまたはパスワードを付加して出力要求を送信する。

(もっと読む)

認証システム、認証サーバ、無線タグ

【課題】アクティブ型の無線タグを用いて多数の拠点におけるアクセス管理を行なう場合でも、無線タグのセキュリティ性を確保しつつ、簡単な構成によって実現できる認証システムを提供する。

【解決手段】アクティブ型の無線タグ1と、無線タグ1から送信された情報を受信するレシーバ2と、レシーバ2が受信した情報に基づいてアクセス可否の認証を行なう認証サーバ3とを備えたシステムであって、無線タグ1は暗号化されたタグIDをレシーバ2へ送信し、レシーバ2は受信したタグIDにレシーバIDを付加して認証サーバ3へ送信する。認証サーバ3は、受信したタグIDを復号するとともに、タグIDとレシーバIDとアクセス対象とが関連付けて記憶されているテーブルを参照して、レシーバIDに対応するアクセス対象へのアクセスを許可するか禁止するかを判定し、判定結果に応じた信号を出力する。

(もっと読む)

チャレンジ・レスポンスを保存するために一時的にSIMを提供される装置の認証のための方法、装置、ソフトウェア

【解決手段】 第1装置、例えばホーム・ネットワーク(1)のハブ装置(2)が、一時的にSIM(20)を提供されてチャレンジ・レスポンスを保存し、次いで、第1装置(2)が保存されているチャレンジ・レスポンスを用いて第2装置、例えば携帯電話(12)に応答指令信号を送信して第1装置が以前に提供されたSIMを今は第2装置が有していることを認証するプロセスが提供される。第2装置が、第1装置から第2装置に供給された1つ以上のチャレンジ・レスポンス対のうちのレスポンスが、第1装置から以前に受信したチャレンジ・レスポンス対のチャレンジを用いて第2装置がSIMに応答指令信号を送信した際にSIMから第2装置が受信したレスポンスと同じであることを確認することによって、第1装置が以前にSIMにアクセスしたことを認証するさらなるプロセスが提供される。 (もっと読む)

サーバから医療データを取得するためのデジタル権利管理

本発明はサーバから医療データを取得するための方法及びシステムに関する。前記方法は、認定されていないクライアントによって前記サーバから前記医療データをリクエストするステップ、前記認定されていないクライアントに認定されたデジタル権利管理サービスをインストールするステップ、並びに前記インストールされた認定されたデジタル権利管理サービスに従って前記リクエストされた医療データを管理して、これにより前記サーバから前記医療データを取得するステップ、を有する。前記システムは、認定されていないクライアントによって前記サーバから前記医療データをリクエストする手段、前記認定されていないクライアントに認定されたデジタル権利管理サービスをインストールする手段、及び前記インストールされた認定されたデジタル権利管理サービスに従って前記リクエストされた医療データを管理して、これにより前記サーバから前記医療データを取得する手段、を有する。  (もっと読む)

(もっと読む)

加入者の認証

【課題】信頼性の高いカスタマイズされた認証を与えること等である。

【解決手段】信頼性の高いカスタマイズされた認証を与えるために、認証に使用されるべきパラメータがオペレータに対して定義される。例えば、加入者認識モジュールに記憶されるシークレットが、オペレータパラメータ及び加入者キーから計算される(404)。認証に使用されるべきチャレンジ及びシークレットから、認証応答が一方向ファンクションで計算される(405)。

(もっと読む)

ユーザ情報のプライバシーを保護しながら、トランザクションを管理し完了するためのシステム及び方法

【課題】ユーザ情報のプライバシーを保護しながら、トランザクションを管理し完了する。

【解決手段】クライアントコンピュータがコンテンツを要求する(1102)。ディストリビュータ・サーバはクライアントコンピュータがコンテンツをレンダリングするためにセキュリティモジュールを有する必要があることを通知する(1104)。クライアントコンピュータがトランザクション・アグリゲータにセキュリティモジュールを要求する(1106)。トランザクション・アグリゲータはクライアントコンピュータの同一性を確認し、固有のセキュリティモジュールを生成し、クライアントコンピュータに戻す(1110)。

(もっと読む)

端末装置、サーバ装置及びデジタルコンテンツ配信システム

【課題】通信切断対策用の通信管理情報を記録する頻度を少なくする。

【解決手段】ライセンスを発行するライセンスサーバ101と、発行されたライセンスに基づいてコンテンツの利用を制御するユーザ端末103を含むデジタルコンテンツ配信システムであって、ライセンスサーバ101は、発行するライセンスの内容に応じて、通信切断対策用の通信管理情報の記録要否を判定し、それをユーザ端末に通知する。これにより、ユーザ端末103において通信管理情報を記録する頻度を少なくすることが可能となる。

(もっと読む)

ネットワークベースの不正および認証サービスのシステムと方法

アイデンティティ保護サービスを提供するシステムおよび方法である。実施形態にしたがって、バリデーションサーバが、ネットワークを通して、ユーザに関係する信用証明書からの応答を受け取り、1つのネットワークサイトの代わりに、バリデーションサーバによって信用証明書応答を確認して、不正検出サーバが、ネットワークを通して、1つのネットワークサイトにおけるユーザに関係するトランザクションに関連する情報を受け取り、1つのネットワークサイト以外の、ネットワーク上の1つ以上のサイトにおける1つ以上のトランザクションに関連し、不正検出サーバに提供された情報に少なくとも部分的に基づいて、不審なアクティビティに対するトランザクション情報を評価し、信用証明書応答は、認証のための要素として信用証明書を受け入れる、ネットワーク上の複数のサイトうちの1つに対してユーザを認証するために、ユーザによって提供される。 (もっと読む)

情報処理装置、携帯端末装置及び情報処理実行制御方法

【課題】秘匿情報を情報機器へ書込みするなどの特定の情報処理実行を制限することにより不正利用を防止することができる情報処理装置を提供する。

【解決手段】所定の情報処理アプリケーションを実行する情報処理装置であって、情報処理装置を一意に特定可能な固有情報を取得する固有情報取得手段35と、固有情報を第1の暗号化処理により暗号化してレジストリキーを生成する第1の暗号化処理手段37と、レジストリキーを予め登録する記憶手段と、情報処理アプリケーションを起動する際に、固有情報取得手段35により情報処理装置に固有な情報を取得し、取得した固有情報から第1の暗号化処理手段37によりレジストリキーを生成し、該レジストリキーと、記憶手段に登録されているレジストリキーとを照合する照合手段と、照合手段の照合結果に基づいて、情報処理アプリケーションの実行を制限する実行制限手段とを備える。

(もっと読む)

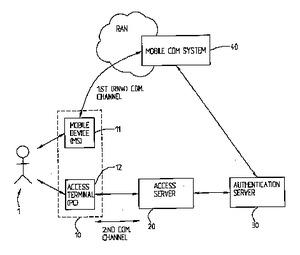

エンドユーザ認証システム、装置及び方法

本発明は、保護情報へのアクセスを要求するユーザ局構成(10)のエンドユーザの認証システムであって、アクセスサーバ手段(20)及び認証手段(30)を含み、ユーザ局構成(10)が無線ネットワーク(40)の第1の通信チャネルを介する認証手段(30)との通信をサポートするシステムに関する。ユーザ局構成(10)は、第2の通信チャネルを介する認証手段(30)との通信を更にサポートする。認証手段(30)は、ユーザ局構成(10)から保護情報へのアクセス要求を受信した場合に、ユーザ局構成(10)が第1の通信チャネルを介して到達可能であるかを確認するように構成される。前記認証手段(30)は、第1の認証モード及び前記第2の通信チャネルを介する第2の認証モードをサポートするように構成され、保護情報へのアクセスを要求するユーザ局構成(10)に対して第1の認証モード又は第2の認証モードが使用されるか否か及び/又は使用される時点を選択する決定手段を更に具備する。  (もっと読む)

(もっと読む)

電子システム、電子装置及びユニット

【課題】電子装置に対して装着される着脱可能なユニットの認証処理において、バースト誤りに基づく認証誤りを低減する。

【解決手段】プリンタ装置100は、サブデータ802の終了位置を表すための終了識別子805を付加することで固定長のパケットを生成する。プリンタ装置100は、パケットをユニット120へと送信する。このパケットを受信したユニット120は、終了識別子805によって、バースト誤りを検出する。

(もっと読む)

組み込みデバイスへの電子的アクセスのための保護ポート

ユーザによる組み込みデバイス(102)へのアクセスを制御するシステム及び方法。組み込みデバイスと一体化される保護アクセスポート(110)は、アクセスマネージャ(114)と、レベルコントローラ(112)とを含む。アクセスマネージャは、ユーザデバイスからのリクエストに応答して、チャレンジフレーズを組み込みデバイスの公開鍵を使用して発行することにより、組み込みデバイスにアクセスし、チャレンジフレーズに対するユーザによる応答の信憑性を判断する。保護サーバは、組み込みデバイスの公開暗号鍵に対応する秘密鍵を格納し、ユーザ信用証明情報を認証して、組み込みデバイスの秘密鍵に応じたチャレンジフレーズへの応答を発行するように動作可能である。  (もっと読む)

(もっと読む)

移動コンピューティング・デバイスを構成するためのシステム及び方法

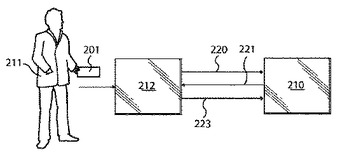

【課題】移動コンピューティング・デバイスを構成するためのシステム及び方法を提供し、移動コンピューティング・デバイスの動作を円滑にする。

【解決手段】システムは、ハンドヘルド移動コンピューティング・デバイス(12)と、前記移動コンピューティング・デバイスと通信している外部記憶媒体(14)と、を含み、前記記憶媒体(14)は、システム事前構成されたユーザ情報と、事前構成されたセキュリティ情報と、を格納している。

(もっと読む)

認証システム、認証端末及び被認証端末

【課題】端末間においてピアツーピアの関係で認証を行う際に、被認証端末を特定することなく匿名認証が行える認証システムを提供する。

【解決手段】携帯端末は、端末に依存せず、取得したチケット種別により購入証明書であるパターンデータを生成する電子チケット購入証明書格納手段を具備し、情報端末から受信した認証データとパターンデータから一意に決定される認証キーであるパスワードへの変換を行う。情報端末では、携帯端末から受信した認証キーと、取得したパターンデータに基づいて自らで変換、生成した認証キーとを比較照合して認証を行う。

(もっと読む)

221 - 240 / 298

[ Back to top ]