Fターム[5B285DA03]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | 公衆回線 (1,207) | 電話回線 (1,023) | 移動体通信網利用 (800)

Fターム[5B285DA03]に分類される特許

581 - 600 / 800

ユーザ端末認証プログラム

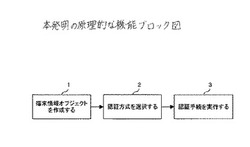

【課題】ネットワークシステムにおけるユーザ端末認証方式に係り、端末の性能を最大限に活用できる認証方式を、複数の認証方式候補の中から、簡単かつ動的に選択可能とする。

【解決手段】認証を行うプログラムが、端末からのサービスリクエストに対応して端末認証に関するデータを示し、機種に依存しない統一形式の端末情報オブジェクトを動的に作成する手順と、そのオブジェクトの内容に対応して、端末に適する認証方式を選択する手順と、選択された認証方式を用いて端末に対する認証手続きを実行する手順とを計算機に実行させる。

(もっと読む)

認証システム、認証計算機及びプログラム

【課題】本発明は、安全性及び利便性の高い個人認証システムを提供することを目的とする。

【解決手段】個人認証システムは、複数のクライアント計算機と、前記複数の計算機に接続される認証計算機を備え、前記クライアント計算機から認証要求を受信すると、当該認証計算機が受信可能なメールアドレスを、当該受信した認証要求の送信元であるクライアント計算機に割り当て、電子メールを受信すると、当該受信した電子メールから、送信先のメールアドレス及び送信元のメールアドレスを特定し、ユーザ情報を参照して、前記特定された送信元のメールアドレスに対応するユーザを特定し、認証用メールアドレス対応情報を参照して、前記特定された送信先のメールアドレスに対応するクライアント計算機を特定し、前記特定されたクライアント計算機から受信した認証要求では、前記特定されたユーザによって認証が要求されていると判断する。

(もっと読む)

携帯電話における時間同期方式OTP発生装置と方法

本発明は、携帯電話における時間同期方式ワンタイムパスワード(OTP)発生装置と方法に関する。本発明は、OTP発生のためのシリアル番号と秘密キーが暗号化されて記憶されているICチップを、携帯電話のバッテリー装着部に備えられたICインタフェースに装着し、携帯電話内には、前記ICチップのシリアル番号と秘密キーを解読する暗号解読部と、基地局から提供される時間情報をカウントする時間カウンターと、前記時間情報、前記シリアル番号および前記秘密キーをOTPプログラムのキー値として適用してOTP番号を発生させるOTP発生モジュールとを含むように構成する。本発明によれば、ユーザが別途のOTP発生用端末機を携帯しなくても良いようにするのは勿論、ハッキングが不可能なICチップにシリアル番号と秘密キーを記憶させることによりOTP番号のハッキングに対する不安感を解消することができ、衛星から提供されて基地局を介して伝送される時間情報を用いてOTP番号を発生させることにより金融機関サーバーとの時間誤差が発生しなくなって、発生した時間同期方式OTP番号の誤りを解消することができる。 (もっと読む)

デジタルメディアサーバ及びホームネットワーク対応機器

【課題】ホームネットワーク対応機器において、特定の個人のみに、インターネットを経由したホームネットワーク上のコンテンツの閲覧を可能とする。

【解決手段】ホームネットワーク対応機器1は、ホームネットワーク2とインターネット3の間に接続される。ホームネットワーク2には、ホームネットワーク対応機器1に加え、例えば、別の複数のコンテンツ記憶機能を有するホームネットワーク対応機器7a、7b、及び別の複数のコンテンツ再生機能を有するホームネットワーク対応機器8a、8bが接続される。ホームネットワーク対応機器1は、モバイル端末4からインターネット3経由で受信した指紋データがホームネットワーク対応機器1、7a、7b、8a、8bのいずれかに登録されている場合に、ホームネットワーク対応機器1、7a、7bに記憶されているコンテンツをインターネット3を介してモバイル端末4に送信可能とする。

(もっと読む)

コンピュータ通信装置、複号情報生成装置、プログラム

【課題】コンピュータネットワーク上での盗聴、及びネットワークコンピュータに対する不正侵入からデータの漏洩を簡易な手段でしかも確実に防止する。

【解決手段】コンピュータ通信装置1はネットワーク接続された通信用端末1bとネットワーク非接続の閲覧用コンピュータ1aからなり、両者の間は搬送部24aのフロッピー(登録商標)ディスク1cでデータ移送を行う。閲覧用コンピュータ1aのファイル作成部19は、作成したテキストデータを文字単位に分断して、分断したデータ毎に乱数を添付して順番を並べ替えたシャッフルデータファイルを形成し第1記憶部14に記録する。シャッフルデータファイルはインターネットで送信し、乱数表15aは非ネットワーク手段で事前に受信側に移送しておく。受信側は乱数表を用いてシャッフルデータファイルを複号する。

(もっと読む)

通信端末装置

【課題】パーソナルコンピュータ(PC)などに記憶したサービスデータを、利用者に負担をかけず通信端末装置に出力すること。

【解決手段】利用者は通信端末装置100を操作して、PC200に対しPC200が提供可能なデータのアドレスと認証情報との送信を要求する。PC200はその画像表示部207に、該当通信端末装置100に対し提供可能なデータのアドレスと認証情報とをQRコードで、複数組を表示する。利用者の操作により通信端末装置100は、QRコードを撮像し認識し、データのアドレスと認証情報とを取得し、PC200に利用者所望データの送信を要求する。これにより、通信端末装置100の利用者は、提供を受けたいサービスのデータのアドレスと認証情報をマニュアルで入力することなく取得し、PC200から認証制御されているデータを簡便、確実に取得する。

(もっと読む)

無線通信を保護するための方法およびシステム

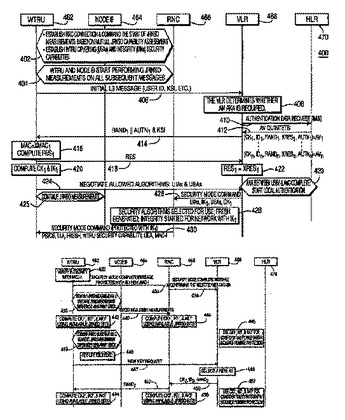

無線送受信ユニット(WTRU)およびノードBはそれぞれ、WTRUおよびノードBの間のチャネル推定に基づいて、第三者と共有されないジョイントランダム性(JRNSO)ビットを生成するためにJRNSO測定を実行する。その後、WTRUおよびノードBは、調停手順を実行して、共通JRNSOビットを生成する。ノードBは、共通JRNSOビットをサービスネットワークに送信する。WTRUおよびSNは、共通JRNSOビットを使用して、(インテグリティ鍵、暗号鍵および匿名鍵などの)セッション鍵を保護する。JRNSO測定は、持続的に実行され、セッション鍵は、新しい1組の共通JRNSOビットを使用して更新される。JRNSOビットは、疑似乱数生成器(PNG)または窓技法を使用して拡張することができる。JRNSOビット生成速度を増すために、ハンドオーバが意図的に引き起こされることもある。  (もっと読む)

(もっと読む)

電子ファイル管理システムおよび電子ファイル管理プログラム

【課題】端末装置の既存構成を用いて利用者本人を高い確度で特定認証できるようにするとともに、他人の端末装置においても、セキュリティを確保しながら暗号化ファイルを利用できるようにして、利便性の大幅な向上をはかる。

【解決手段】利用者が端末装置10bにおいて携帯型憶装置30a,30bから暗号化ファイルを読み出して復号化する際、利用者は、携帯型記憶装置30a,30bの表示部32を参照し、その表示部32に表示されているワンタイムパスワードを端末装置10bから入力する。入力されたワンタイムパスワードは、管理サーバ20Aに認証情報として送信され、管理サーバ20Aにおいて、端末装置10bからの認証情報と管理サーバ20Aで生成されたワンタイムパスワードとが比較され、これらが一致した場合、復号鍵が他の端末装置に送信され、端末装置10bにおいて暗号化ファイルが復号化される。

(もっと読む)

サーバシステム

【課題】パスワード等によらない、新たな個体の真正保証方式を実現することである。

【解決手段】サーバ100は、携帯電話機300から所定の発信間隔Tで発信される、各携帯電話機300に固有な端末IDを、受信する。そして、受信した端末IDの発信元である携帯電話機300の位置情報(発信位置)を取得するとともに、受信時刻と対応付けて、端末ID毎に蓄積・記憶する。

それとともに、サーバ100は、端末ID毎に、蓄積・記憶された受信時刻、及び発信位置に基づき、当該端末IDを発信する携帯電話機300が複数存在するか否かを判定する。そして、複数存在する場合には、それぞれの真贋(“本物”であるか否か)を判定する。

(もっと読む)

複数の認証(MULTIPLEAUTHENTICATIONS)を結び付けるための方法および装置

ピアに関する複数の認証を結び付けるための技術が、説明される。一設計では、ピアに関する複数の認証は、ピアに関する一意識別子に基づいて結び付けられることが可能である。この一意識別子は、擬似乱数であることが可能であり、中間者攻撃を防止するために、ピアと、認証サーバと、オーセンティケータとの間でセキュアに交換されることが可能である。一意識別子によって結び付けられるすべての認証に関するデータは、これらの認証のすべて、またはサブセットによって生成された1つまたは複数の暗号鍵に基づいて、セキュアに交換されることが可能である。別の設計では、複数のレベルのセキュリティが、ピアに関する複数の認証に関して使用されることが可能である。ピアは、第1の認証サーバとの第1の認証を実行して、第1の暗号鍵を獲得することができ、さらに、第1の認証サーバ、または第2の認証サーバとの第2の認証を実行して、第2の暗号鍵を獲得することもできる。その後、ピアは、ネスト化されたセキュリティを使用するこの2つの鍵を使用してデータをセキュアに交換することができる。  (もっと読む)

(もっと読む)

IP網を用いた認証システム

【課題】管理者側の負担の減少にも繋がるものにするとともに、利用者にとって簡単な作業で認証を行えるIP網を用いた認証システムを提供する。

【解決手段】発信者が所持するデジタル通信端末(例えば携帯電話16)と、サーバ17と、がIP網を介して電気的に接続されている認証システムにおいて、サーバ17が発信者のデジタル通信端末の電話番号を用いて発信者の認証を行い、認証結果を外部へ送信している。発信者の所持するデジタル通信端末からサーバ17へ送信される認証要求データには、IP網を介してサーバを識別するサーバ識別情報と、発信者の認証要求に関する認証識別情報とが含まれており、この認証識別情報によって発信者の認証要求を特定する。

(もっと読む)

遠隔操作システムおよびそのシステムを構成する車載端末装置

【課題】認証を受けた操作者の操作端末から送信される遠隔操作要求を所定の場合に限り操作者の再認証なしに受け付け遠隔操作の使い勝手を向上させることができる遠隔操作システムを提供すること。

【解決手段】操作端末Mからの遠隔操作要求に応じて車載装置V4、V5の遠隔操作を実行させる遠隔操作システム100は、操作端末Mを操作する操作者の認証を行う認証手段V10と、認証された操作者による1の遠隔操作要求に応じて遠隔操作を実行させる遠隔操作実行手段V11と、認証された操作者による他の遠隔操作要求に対して再度の認証が必要か否かを判定する認証要否判定手段V12とを備え、遠隔操作実行手段V11は、認証要否判定手段V12により認証が必要ないと判定された場合に、操作者の認証を行うことなく、他の遠隔操作要求に応じて遠隔操作を実行させる。

(もっと読む)

メッセージングサービスへの簡単化されたアクセス

本発明は、メッセージング・サービス・プロバイダのサーバ(12)においてメッセージ処理領域を直接プロビジョニング可能とするための方法、携帯通信装置及びコンピュータプログラムに関する。当該方法において、携帯通信装置(10)のユーザ入力部(26、16、18)は、メッセージング・サービス・プロバイダへ接続するために利用される機能と関連づけられ(32)、ユーザのためにメッセージング処理領域を設定するために、ユーザがユーザ入力部(26、16、18)を作動(34)させるのに応じて要求がメッセージング・サービス・プロバイダへ送信され(36)、ユーザのために生成されたメッセージ処理領域を識別するための識別子が、当該領域にログインするためのログインデータと共にメッセージング・サービス・プロバイダから受信され(38)、ユーザにより選択された場合に(46)メッセージ処理領域にユーザを直接アクセスさせる(48)ためのメッセージ処理領域にアクセスする機能がユーザ入力部と関連づけるられる(42)。 (もっと読む)

車両情報通信システム、管理サーバ、車載端末及び車両情報通信方法

【課題】車両情報通信サービスの利用者に煩わしさを感じさせずに、車両のユーザが車両情報通信サービスの契約が継続していることを認識できる車両情報通信システム、管理サーバ、車載端末及び車両情報通信方法を提供すること。

【解決手段】ユーザが使用する情報端末4から管理センタを介して車載装置5と通信可能な車両情報通信システムにおいて、車載装置5が以前と異なる情報端末4を検出した場合、管理センタ2が車両のユーザを確認するためのユーザ確認処理を行う、ことを特徴とする。

(もっと読む)

無線認証

保護されたリソースへのアクセスを許可する前にユーザを認証するための無線認証システムがここで説明される。認証デバイスは、保護されたリソースへのアクセスの意図の指示を受け取る。認証デバイスは鍵の要求を送る。無線ユーザデバイスおよび認証デバイスは鍵交換を採用できる。認証デバイスは、鍵交換を介して取得された1または複数の鍵が有効であるかどうかを判定し、1または複数の鍵が有効である場合に保護されたリソースへのアクセスを許可できる。認証デバイスは、鍵保有者検証などのユーザの識別のさらなる検証を要求できる。鍵および鍵保有者検証が有効である場合に、認証デバイスは、保護されたリソースへのアクセスを許可できる。  (もっと読む)

(もっと読む)

認証システム及び方法

【課題】既存システムとの親和性が高く、各装置での処理負担が軽い認証システムを提供する。

【解決手段】認証システムは、第1の通信網経由で通信する第1の通信端末と、第2の通信網経由で通信する第2の通信端末と、第1の通信端末の固有情報に基づき第1の通信端末の認証を行い、第1の通信網及び第2の通信網と接続する認証サーバとを備えており、第2の通信端末は、認証サーバによる認証のため第1の通信端末を認証サーバへ接続させる手段を有し、認証サーバは、第1の通信端末にアクセスキーを送信し、送信したアクセスキーを第2の通信端末から受信すること、又は、第2の通信端末にアクセスキーを送信し、送信したアクセスキーを第1の通信端末から受信することと、第1の認証手段による前記第1の通信端末の認証成功とを、第2の通信端末の認証成功の条件とする。

(もっと読む)

認証システム

【課題】電子商取引等を行う上でセキュリティを高め、かつ簡易な構成で使用可能な認証システムを提供する。

【解決手段】生体情報を取得する取得部と、取得した生体情報と個人識別情報を暗号化して認証サーバに送信し、認証サーバからサービス許可情報を受信する認証通信部と、赤外線通信を行う通信部と、サービスを行うための識別情報を記憶するサービス機能部とを有する携帯端末と、ネットワークを介して携帯端末に接続され、予め生体情報及び個人識別情報が対応付けて登録される認証サーバとからなる認証システムであって、認証サーバは生体情報及び個人識別情報を携帯端末から受信し、予め登録された生体情報及び個人識別情報と照合し、合致した場合にサービス許可情報を携帯端末に送信し、携帯端末がサービス許可情報を受信した場合に、認証通信部はサービス機能部が記憶する識別情報を用いて赤外線通信によりサービスを行うことを特徴とする。

(もっと読む)

可搬型基地局装置

【課題】 筐体の不正な開封がなされても、耐タンパ性を十分に確保できる可搬型基地局装置を提供する。

【解決手段】 可搬型基地局装置1では、筐体2の不正な開封がなされると、サービス管理サーバ20にユーザID等が送信され、不正を試みたユーザが特定される。特定されたユーザをブラックリストに登録することで、当該ユーザによる可搬型基地局装置1のその後の使用を排除できる。また、可搬型基地局装置1では、ユーザIDの送信と共に、通信制御プログラム7を通信制御モジュール6から削除するので、筐体2内がブラックボックス化され、通信制御プログラムに対する改造や不正使用を抑止できる。これらの結果、可搬型基地局装置1では、筐体2が不正に開封されても、耐タンパ性を十分に確保できる。

(もっと読む)

サービス提供管理システム

【課題】携帯装置を用いて各種サービスの提供を受ける際のリスクを最小限に抑える。

【解決手段】携帯電話装置10がサービス提供手段61,71に対するアクセスを行なった際に、携帯電話装置10の第1通知手段12によって通知された第1位置と生体データ検出携帯端末装置20の第2通知手段255によって通知された第2位置との間の距離が所定範囲内であって、サービス提供手段61,71側が生成したワンタイムパスワードと携帯電話装置10から返信されたワンタイムパスワードとが一致した場合、サービス提供手段61,71による所定サービスの提供が許可される。ここで、生体データ検出携帯端末装置20は、携帯電話装置10が所定の距離内に存在する場合に、ワンタイムパスワードを表示する。

(もっと読む)

顔認識システム

【課題】顔認識を行う利用者が特徴量を抽出する対象となる顔の部位を自分で選択することができ、マスクや眼帯を着けていたり、髪型が変わったりした場合であっても、選択した部位の特徴量を重視して他の部位の特徴量を軽減することによって、適切に顔認識を行うことができるようにする。

【解決手段】利用者の顔画像を取得する画像入力部と、登録人物の顔の部位の特徴量を保存したデータベースと、前記利用者の顔画像から顔の部位の位置を検出する顔位置検出部と、顔の部位の特徴量を抽出する特徴量抽出部と、該特徴量抽出部が抽出した顔の部位の特徴量と、前記データベースに保存された登録人物の顔の部位の特徴量とを比較して、前記利用者を認識する認識部とを有する顔認識システムであって、特徴量を抽出する顔の部位を前記利用者が選択する。

(もっと読む)

581 - 600 / 800

[ Back to top ]