Fターム[5J104EA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 暗号鍵の管理 (4,483)

Fターム[5J104EA04]の下位に属するFターム

Fターム[5J104EA04]に分類される特許

221 - 240 / 3,960

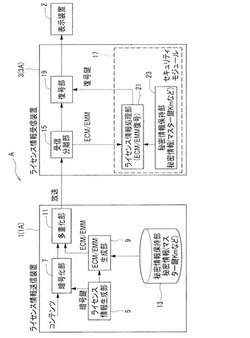

ライセンス情報受信装置、ライセンス情報受信プログラムおよびライセンス情報受信方法

【課題】生産コストおよび運用コストを増加させることなく、ライセンス情報を安全に受信することができるライセンス情報受信装置、プログラム、方法を提供する。

【解決手段】ライセンス情報受信装置3Cは、通信ネットワークを介してMAC情報付加暗号化メッセージを受信すると共に、乱数を発生させてライセンス受信装置1Cに送信する通信部33と、秘密情報および乱数に基づいてセッション鍵およびMAC鍵を生成し、MAC鍵を用いてMAC情報付加暗号化メッセージから暗号化メッセージを検出してセッション鍵で復号し、暗号化ライセンス情報を取得するメッセージ解析部37と、多重化コンテンツから暗号化コンテンツと暗号化ライセンス情報を分離する受信分離部15と、何れかの暗号化ライセンス情報を秘密情報によって復号するライセンス情報処理部21と、暗号コンテンツを復号鍵で復号する復号部19と、を備えた。

(もっと読む)

コンピュータシステム

【課題】悪意のある第三者による動的共有ライブラリの改ざんを防止するための機能を、汎用OS上で実現するコンピュータシステムを得る。

【解決手段】KEY生成プログラム32により、動的共有ライブラリ13のCRCと秘密鍵312からハッシュ計算によりKEY311を算出し、動的共有ライブラリに埋め込んで動的共有ライブラリ33とし、これを使用するアプリケーション31は、ファイル本体の改ざん検出機能301により、秘密鍵312を用いて、動的共有ライブラリ33の改ざんを検出するとともに、メモリ空間上イメージの改ざん検出機能302により、メモリ空間上にロードされた動的共有ライブラリ33のイメージと、メモリ空間上の動的共有ライブラリ13のイメージとを比較することにより、動的共有ライブラリ33のイメージに対する改ざんを検出するようにした。

(もっと読む)

量子鍵配布システムと送信装置、量子鍵配布システムにおける伝送信号生成方法

【課題】 ランダムに光子が発生するCWの伝令型量子鍵配付システムにおいて、伝令信号と量子信号が時間的に重なってしまうことによるクロストーク雑音を低減する。

【解決手段】 エンタングル光子対の一方をエンタングル光子対の他方の到着を知らせる伝令信号として用いる量子鍵配布システムであって、送信装置は、エンタングル光子対を発生する光子対発生源と、エンタングル光子対の一方を検出する光検出器と、光検出器が検出することにより伝令信号を発生する伝令用レーザー光源と、エンタングル光子対の他方である量子信号を遅延させる遅延調整器と、伝令信号発生手段により発生した伝令信号と、遅延調整器により遅延した量子信号とを波長多重して伝送路へ送出する波長多重フィルタと、を備え、遅延調整器における遅延時間が、伝送路内での量子信号に対する伝令信号の遅れを、光子検出器のデッドタイム以下とするものである。

(もっと読む)

認証システム、認証システムの認証方法、測位装置および測位プログラム

【課題】位置情報に基づく認証処理において偽造された位置情報を否認できるようにすることを目的とする。

【解決手段】モバイルPC200に携帯電話機300を接続する。暗号化データを復号する場合、モバイルPC200は、携帯電話機300から現在地を表す第1の現在地データを取得し、取得した第1の現在地データを認証局サーバ400へ送信する。認証局サーバ400は、モバイルPC200に接続されているはずの携帯電話機300と通信して第2の現在地データを受信する。そして、認証局サーバ400は、第1の現在地データと第2の現在地データとが一致する場合に復号鍵データをモバイルPC200へ送信する。モバイルPC200は、認証局サーバ400から復号鍵データを受信し、受信した復号鍵データを用いて暗号化データを復号する。

(もっと読む)

ブロードキャストされたランダム雑音を使用して無線デバイスの暗号化能力を向上させるための方法およびシステム

【課題】無線デバイスの暗号化能力を向上させる。

【解決手段】通信デバイスは公開ランダム・ストリームを受信(310)する一方で無線チャネル測定(320)とJRNSO生成(325)を行う。JRNSO測定がなされると同時に公開ランダム・ストリームがサンプリングされる。共有された共通のシークレットに従って、特定のビットが抽出され、より長いシークレット・ストリームを作成される(335)。共有された共通のシークレットは、JRNSOの技法で生成されるか、通信セッションに先立って送受信ユニットに供給される。送受信ユニットの1つを任意の潜在的盗聴者よりも強力であると仮定すると、強力な送受信ユニットは公開ランダム・ストリームをブロードキャストし、より弱い送受信ユニットは、強力な送受信ユニットに選択したビット番号を送出し、強力な送受信ユニットは、乱数を使用し、より弱い送受信ユニットにより生成された鍵を作成する。

(もっと読む)

クライアント・プラットフォーム上のコンテンツを保護する方法

【課題】受信側コンピュータ・システム上のマルウェアからコンテンツが保護されることを確実にするクライアント・セキュリティ管理レイヤ及びコンテンツ・プレイヤを提供する旨の命令を備えた方法、コンピュータ・システム、及びコンピュータ読み取り可能な媒体。

【解決手段】クライアント・セキュリティ管理レイヤは、コンピュータ・システムのプロセッサ上で実行する、コンテンツ・プレイヤなどの構成部分に代わってコンピュータ・システムのメモリの保護部分に対するアクセスを制御する。クライアント・セキュリティ管理レイヤは、上記構成部分から暗号化コンテンツ鍵を受け取り、構成部分のインテグリティを確認し、暗号化コンテンツ鍵を復号して復号コンテンツ鍵を供給し、構成部分のインテグリティの確認に応じて復号コンテンツ鍵をメモリの保護部分に入れる。他の実施例を明細書及び特許請求の範囲に記載している。

(もっと読む)

データ受信装置、通信装置、及び通信処理方法

【課題】暗号化処理が施されているコンテンツを利用する際の利便性を向上させる。

【解決手段】データ受信装置は、通知手段と、受付手段と、送信手段と、受信手段と、取得手段と、復号手段と、を備える。通知手段は、通信装置に対して、自装置を識別する識別情報を通知する。受付手段は、データの取得先を示す取得先情報と、識別情報で識別される装置に対して当該データの利用が許可されたことを示すライセンス情報と、を含んだ通知を通信装置から受け付ける。送信手段は、ライセンス情報を、ネットワークを介して送信する。受信手段は、ライセンス情報の送信先から、暗号化されたデータを復号する復号鍵情報を受信する。取得手段は、取得先情報により示される取得先から、暗号化が施されているデータを取得する。復号手段は、取得手段が取得したデータに対して、復号鍵情報で復号する。

(もっと読む)

暗号通信路復帰方法、暗号通信装置及び暗号通信システム

【課題】仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供することを目的とする。

【解決手段】仮想的な暗号通信路が切断されたときに自動復帰させる暗号通信路復帰方法であって、仮想的な暗号通信路を利用する為に必要な情報を、端末1と端末2とに記憶する情報記憶ステップと、情報を管理装置3へ登録する情報登録ステップと、端末1と端末2とに記憶されている情報のうち少なくとも一方が使用不能となり、仮想的な暗号通信路が切断されたときに、情報が使用不能となった端末1又は端末2の少なくとも一方が、管理装置3から情報を読み出す情報読出ステップと、管理装置3から読み出した情報を使用して仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップとを有することにより上記課題を解決する。

(もっと読む)

無線制御セキュリティシステム

【課題】既存の基地局と認証サーバからなる無線移動体セキュリティシステムでは、処理負荷の点で大規模化に適していない。また、多重系構成の場合、障害などで停止していた片側の装置を立ち上げるような処理については、考慮されていない。

【解決手段】列車などの移動体を安全に制御する運用時において、基地局側をAP、APM、地上制御装置の3階層で構成し、セキュリティ処理負荷を軽減し、大規模システムへの拡張を可能とし、後方の装置である地上制御装置がセキュリティ状態を生成することで多重系の端末立ち上げ処理が容易な無線制御セキュリティシステムを提供できる。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】仮想化環境下において、ゲストOSで用いられる鍵を安全に管理でき、信頼性の高い暗復号処理を行える情報処理システムを提供する。

【解決手段】ゲストOS60の暗号利用アプリケーション62が暗復号APIを呼び出すと、暗復号要求が拡張暗号化提供部61に送られる。拡張暗号化提供部61は、暗復号要求を受けると、ゲストOS60とホストOS50との間に、セキュアな通信チャネルを構築し、暗復号処理をホストOS50に委託する。ホストOS50の暗復号制御部51は、鍵管理部53から暗号鍵を検索し、検索された暗号鍵を用いて、ゲストOS60が要求する暗復号処理に対応する暗復号処理を実施し、処理結果をゲストOS60の拡張暗号化提供部61に送り、拡張暗号化提供部61は、この処理結果を暗号利用アプリケーション62に送信する。

(もっと読む)

電子キー登録システム

【課題】電子キーを紛失しても暗号鍵のセキュリティ性を確保することができ、紛失キーの代わりに新規キーを車両に追加登録可能とする場合でも、車両側のメモリを予め大きくとっておかずに済ますことができる電子キー登録システムを提供する。

【解決手段】車両1に登録された電子キー2を紛失したとき、紛失した電子キーの代わりに新規キーを車両1に登録する。このとき、ユーザは、車両1において登録開始操作を行う。登録開始判断部24は、車両1で登録開始操作があったことを確認すると、車両1をキー登録モードにする。そして、登録実行部25は、紛失キーのIDコードをそのまま使用しつつ、車両登録済みの暗号鍵の最大値に「1」を加算した値を、新規キーの暗号鍵として車両1に登録する。

(もっと読む)

鍵管理システム

【課題】厳重に管理された環境下でなくても、鍵を安全に管理することが可能な鍵管理システムを提供することにある。

【解決手段】マスター鍵管理装置は、第1の記憶手段に記憶されている第1の秘密鍵および3の公開鍵を用いて、第2の記憶手段に記憶されている第1の公開鍵で暗号化された第2の秘密鍵を第3の公開鍵で暗号化された第2の秘密鍵に再暗号化するために用いられる再暗号化鍵を生成する再暗号化鍵生成手段を含む。鍵管理サーバ装置は、マスター鍵管理装置と鍵管理サーバ装置とが接続された状態で再暗号化鍵生成手段によって生成された再暗号化鍵を当該マスター鍵管理装置から受信する受信手段と、受信手段によって受信された再暗号化鍵を記憶する第3の記憶手段とを含む。マスター鍵管理装置と鍵管理サーバ装置との接続は、再暗号化鍵が第3の記憶手段に記憶された後に切断される。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】タグ情報を安全に管理できるようにする。

【解決手段】端末装置41は、固有暗号鍵Ko323で暗号化されたKo暗号済タグ情報341をIDカード121から取得する。固有暗号鍵Ko323は、端末装置41により生成される。したがって固有暗号鍵Ko323を有していない他の端末装置がタグ情報182−11を取得することを制限することができる。また端末装置41は、固有認証鍵Kcを用いて情報集約カード42と相互認証を行い、認証が成功した場合に情報集約カード42にタグ情報182−11を書き込む。したがって、固有認証鍵Kc321−11を有していない他の端末装置から情報集約カード42への書き込みを制限することができる。本発明は、例えばICカードのリーダライタに適用できる。

(もっと読む)

半導体集積回路

【課題】記憶装置に記憶された機密データが容易に改ざんされたり読み出されたりすることを防止することが可能な半導体集積回路を提供すること。

【解決手段】本発明にかかる半導体集積回路10は、複数のCPU暗号キーを格納するCPU暗号キー格納部60と、複数のCPU暗号キーのうち何れかのCPU暗号キーをCPU暗号キー格納部60の中から選択して出力するCPU30と、CPU30によって選択されたCPU暗号キーと、外部から供給された外部暗号キーと、に基づいて内部暗号キーを生成する内部暗号キー生成回路40と、CPU30から出力されたアドレス信号A0〜Anを内部暗号キーに基づいて変換し、アドレス信号B0〜Bnとして出力するアドレス変換回路50と、を備える。

(もっと読む)

無線装置およびそれを備えた無線通信システム

【課題】干渉源からの干渉が存在する環境においても、干渉を抑圧して秘密鍵を生成可能な無線通信システムを提供する。

【解決手段】無線装置10は、チャネルを変動するための振幅位相制御ウェイト<WS>,<WA>と、干渉を抑圧するための干渉抑圧ウェイト<W>と、無線装置10,20間のチャネルを示すチャネル行列<H>とを用いて無線装置20からの既知情報を受信し、その受信信号に基づいて振幅位相制御ウェイト<WS>,<WA>、干渉抑圧ウェイト<W>およびチャネル行列<H>が相互に乗算された乗算結果に基づいて秘密鍵Ks1を生成する。無線装置20も、無線装置10と同様にして秘密鍵Ks2を生成する。

(もっと読む)

認証システム

【課題】正規品を精度よく判別可能な認証システムを提供する。

【解決手段】本体ホストは、認証チップマスタに対して認証開始を指示する(S2)。本体ホストは、認証開始の実行の指示とともに、タイマカウンタに指示してタイマカウントを開始する(S12)。認証チップマスタは、本体ホストの認証開始の実行の指示に応答して、チャレンジコードを認証チップスレーブに対して出力する(S4)。認証チップスレーブは、チャレンジコードに対して暗号化処理を実行する(S6)。その結果をレスポンスコードとして出力する(S8)。そして、レスポンスコードの一致判断処理を実行する(S9)。認証チップマスタは、当該認証結果を本体ホストに出力する(S10)。認証結果に応答して、タイマカウントを停止(S14)し、検証処理を実行する。

(もっと読む)

メール送受信装置、プログラムならびに方法

【課題】暗号化鍵の有効期限切れによる、暗号化メールの送信遅延や、暗号化されないメール送信を防止することが可能なメール送受信装置を提供する。

【解決手段】メール送受信装置300は、送信先アドレスに対応させて暗号鍵と有効期限を格納する鍵記憶部40と、端末からメールを取得して、前記鍵記憶部に格納している取得したメールの送信先アドレス(メール送信アドレス)に対応する有効期限を取得する期限取得部32と、前記メール送信アドレスに対応する前記有効期限が期限切れの場合、前記メール送信アドレスに、鍵更新要求を送付し、暗号鍵と有効期限を含む鍵更新情報を受信し、前記鍵更新情報で前記鍵記憶手段40を更新する要求送信部33とを有する。

(もっと読む)

ログ採取システム、ストレージ装置及び採取ログ検査方法

【課題】情報漏洩を確実に防止するとともに、外部記憶装置へ記憶したログの内容をユーザが容易に検査すること。

【解決手段】ストレージ装置は、記憶装置を検出した場合、保存するログを暗号鍵で暗号化し、暗号化ログを記憶装置に保存する。情報処理装置は、ストレージ装置から暗号化ログを復号する復号鍵を取得する。情報処理装置が暗号化ログを保存した記憶装置を検出した場合、情報処理装置は復号鍵を用いて暗号化ログを復号し、当該復号した暗号化ログを出力する。

(もっと読む)

鍵管理装置及び暗号処理システム及びコンピュータプログラム及び鍵管理方法

【課題】暗号処理に使用する鍵の漏洩を防ぐとともに、鍵の更新を容易にする。

【解決手段】鍵・パスワード生成管理装置100は、業務アプリケーション装置500の利用する鍵の生成および管理用のパスワード情報を作成する。キーストア装置200は、パスワードにより保持する鍵情報へのアクセス制御を行う。パスワードストア装置300は、パスワードにより保持するパスワード情報へのアクセス制御を行う。鍵・パスワード生成管理装置100は、管理者・開発者にも入手が困難な業務アプリケーション装置500の呼び出し情報(コールスタック等)と管理者の入力するパスワード情報からキーストアパスワードを作成する。鍵・パスワード生成管理装置100は、作成した鍵情報からパスワードストアパスワードを作成する。

(もっと読む)

印刷装置及び印刷装置のSA確立方法

【課題】IPsec通信を迅速に再開させることができる印刷装置及び印刷装置のSA確立方法を提供する。

【解決手段】本発明の印刷装置1及び印刷装置1のSA確立方法においては、SA削除パラメータ・セットが不揮発性記憶部4に恒久的に保存されている。また、揮発性記憶部3にSAパラメータ・セットが保存されておらず、かつ、不揮発性記憶部4にSA削除パラメータ・セットが保存されている状態になった場合に、SA削除通知メッセージ作成手段7がSA削除パラメータ・セットに基づいて作成したSA削除通知メッセージをSAパラメータ交換手段2が相手側通信装置10に対して送信するようになっている。

(もっと読む)

221 - 240 / 3,960

[ Back to top ]