暗号通信路復帰方法、暗号通信装置及び暗号通信システム

【課題】仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供することを目的とする。

【解決手段】仮想的な暗号通信路が切断されたときに自動復帰させる暗号通信路復帰方法であって、仮想的な暗号通信路を利用する為に必要な情報を、端末1と端末2とに記憶する情報記憶ステップと、情報を管理装置3へ登録する情報登録ステップと、端末1と端末2とに記憶されている情報のうち少なくとも一方が使用不能となり、仮想的な暗号通信路が切断されたときに、情報が使用不能となった端末1又は端末2の少なくとも一方が、管理装置3から情報を読み出す情報読出ステップと、管理装置3から読み出した情報を使用して仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップとを有することにより上記課題を解決する。

【解決手段】仮想的な暗号通信路が切断されたときに自動復帰させる暗号通信路復帰方法であって、仮想的な暗号通信路を利用する為に必要な情報を、端末1と端末2とに記憶する情報記憶ステップと、情報を管理装置3へ登録する情報登録ステップと、端末1と端末2とに記憶されている情報のうち少なくとも一方が使用不能となり、仮想的な暗号通信路が切断されたときに、情報が使用不能となった端末1又は端末2の少なくとも一方が、管理装置3から情報を読み出す情報読出ステップと、管理装置3から読み出した情報を使用して仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップとを有することにより上記課題を解決する。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、暗号通信路復帰方法、暗号通信装置及び暗号通信システムに係り、特に確立された仮想的な暗号通信路が切断されたときに仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法、暗号通信装置及び暗号通信システムに関する。

【背景技術】

【0002】

例えばIPsec等のセキュアプロトコルを利用した暗号通信では、暗号通信を始める前に暗号化方法や暗号鍵などのセキュリティアソシエーション(SA)情報を交換・共有して、仮想的な暗号通信路であるIPsecトンネルを確立する。IPsecは、IPレベル(ネットワーク層)で暗号化や認証を行うセキュアプロトコルである。IPsecにおけるSA情報は、鍵交換プロトコルであるIKE(Internet Key Exchange)によってネゴシエーションされる。IPsecではネゴシエーションが終了すると、IPsecトンネルによる暗号通信が可能となる。特許文献1にはIPsecを利用した暗号通信の一例が記載されている。

【発明の概要】

【発明が解決しようとする課題】

【0003】

ところで、他の端末との間でIPsecトンネルを確立した端末は、電源断などの理由によりSA情報を消失してしまうことがあった。この場合、SA情報を消失していない他の端末は、IPsecトンネルが確立したままであると認識している。従って、SA情報を消失していない他の端末は、暗号通信相手の端末がSA情報を消失した後であってもIPsecトンネルによる暗号通信を行おうとする。

【0004】

一方、SA情報を消失した端末はIPsecトンネル経由で暗号化されたデータを受信したとしても、SA情報を消失している為、暗号化されたデータを復号できないという問題があった。従来、IPsecトンネルによる暗号通信では、IPsecトンネルを確立した端末の何れかがSA情報を消失した場合、再び、鍵交換プロトコルであるIKEによってネゴシエーションする必要があり、暗号通信を開始するまでに時間が掛かるという問題があった。

【0005】

本発明は、上記の点に鑑みなされたもので、仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明は、通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法であって、第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶ステップと、前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録ステップと、前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出ステップと、前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップとを有することを特徴とする。

【0007】

また、本発明は、前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、前記情報読出ステップは、前記第1の端末の前記情報が使用不能となった後、前記第2の端末から前記仮想的な暗号通信路を利用した暗号化されたデータを受信し、且つ前記第1の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されているとき、前記情報が使用不能となった前記第1の端末が、前記管理装置から前記情報を読み出すことを特徴としてもよい。

【0008】

また、本発明は、前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、前記情報読出ステップは、前記第2の端末の前記情報が使用不能となった後、前記第2の端末から前記第1の端末へ前記仮想的な暗号通信路を利用した暗号化されたデータを送信するとき、前記第2の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されていれば、前記情報が使用不能となった前記第2の端末が前記管理装置から前記情報を読み出すことを特徴としてもよい。

【0009】

また、本発明は、前記仮想的な暗号通信路を利用する為に必要な情報は、鍵交換プロトコルを使用して取り決めた認証及び暗号化に関する情報であることを特徴としてもよい。

【0010】

また、本発明は、前記仮想的な暗号通信路は、ネットワーク層で認証及び暗号化を行うセキュアプロトコルを利用して確立されることを特徴としてもよい。

【0011】

なお、本発明の構成要素、表現または構成要素の任意の組合せを、方法、装置、システム、コンピュータプログラム、記録媒体、データ構造などに適用したものも本発明の態様として有効である。

【発明の効果】

【0012】

本発明によれば、仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供可能である。

【図面の簡単な説明】

【0013】

【図1】本発明による暗号通信システムの一例の構成図である。

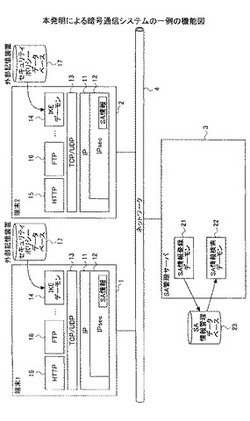

【図2】本発明による暗号通信システムの一例の機能図である。

【図3】端末の一例のハードウェア構成図である。

【図4】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のシーケンス図である。

【図5】端末1のSA情報の一例を表した模式図である。

【図6】端末2のSA情報の一例を表した模式図である。

【図7】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のフローチャートである。

【図8】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した他の例のシーケンス図である。

【発明を実施するための形態】

【0014】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。なお、本実施例では、セキュアプロトコルであるIPsecを例に説明しているが、仮想的な通信路(トンネル)を確立するプロトコルであるL2TP(Layer2 Tunneling Protocol)や、暗号通信を行うプロトコルであるSSL(Secure Socket Layer)への適用も可能である。例えばSSLでは秘密鍵及び暗号鍵がIPsecのSA情報に対応する。

【0015】

図1は本発明による暗号通信システムの一例の構成図である。図1の暗号通信システムは複数の端末1,2及びSA(セキュリティアソシエーション)管理サーバ3が、LANやインターネット等の公共ネットワーク4と通信可能に接続されている。なお、端末1及び端末2は、IPsecを利用した暗号通信が可能なPC,複合機等である。

【0016】

端末1及び2は、IPsecを利用した暗号通信を始める場合、暗号化方法や暗号鍵などのSA情報を交換・共有する為のネゴシエーションを行い(IKEフェーズ)、IPsecトンネル5を確立する。IPsecトンネル5が確立されると、端末1及び2は、IPsecトンネル5を利用した暗号通信を開始する(IPsecフェーズ)。

【0017】

SA管理サーバ3は、端末1及び2の何れか一方又は両方から後述のように登録されるSA情報を管理する。SA管理サーバ3は、端末1及び2の何れか一方又は両方から後述のようにSA情報の問い合わせがあると、問い合わせ元の端末1及び2の何れか一方又は両方にSA情報を提供する。

【0018】

図2は本発明による暗号通信システムの一例の機能図である。端末1及び2は、IPsec機能部12を有するIP機能部11,TCP/UDP機能部13,IKEデーモン14,HTTP機能部15,FTP機能部16を含むように構成されている。IPsec機能部12を有するIP機能部11は、ネットワーク層に含まれる。TCP/UDP機能部13は、トランスポート層に含まれる。IKEデーモン14,HTTP機能部15及びFTP機能部16は、アプリケーション層に含まれる。なお、HTTP機能部15はアプリケーション層に属するプロトコルの一例であって、他のプロトコルであってもよい。

【0019】

IKEデーモン14はセキュリティポリシーデータベース(SPD)17によって管理されているIPsecポリシーの確認、取得の他、IPsecを利用した暗号通信の開始をSPDに記録しておくこともできる。なお、図2ではSPDを端末1及び2の外部記憶装置によって実現している例を示しているが、端末1及び2の内部記憶装置(例えば補助記憶装置)によって実現してもよい。

【0020】

端末1及び2のIKEデーモン14は暗号化方法や暗号鍵などのSA情報を交換・共有する為のネゴシエーションをIKEの標準手順に従って行う。端末1及び2はSA情報を主記憶装置としてのRAMに格納しておく。このように、SA情報は端末1及び2のRAM上に存在するため、端末1及び2の電源断により消失する。

【0021】

SA管理サーバ3は、SA情報登録デーモン21,SA情報検索デーモン22を含むように構成されている。SA情報登録デーモン21は、端末1及び2の何れか一方又は両方から保存要求のあったSA情報を、SA情報管理データベース23に登録する。図2ではSA情報管理データベース23をSA管理サーバ3の外部記憶装置によって実現している例を示しているが、SA管理サーバ3の内部記憶装置(例えば補助記憶装置)によって実現してもよい。SA情報検索デーモン22は、端末1及び2の何れか一方又は両方から検索要求のあったSA情報を、SA情報管理データベース23から検索する。

【0022】

次に、端末1及び2がPCであるときのハードウェア構成について簡単に説明する。図3は端末の一例のハードウェア構成図である。

【0023】

端末1及び2は、バスBで相互に接続されている入力装置31,出力装置32,ドライブ装置33,補助記憶装置34,主記憶装置35,演算処理装置36,インターフェース装置37を含むように構成される。

【0024】

入力装置31はキーボードやマウスなどで構成され、各種情報を入力するために用いられる。出力装置32はディスプレイ装置などで構成され、各種ウインドウやデータ等を表示するために用いられる。インターフェース装置37は、モデム,LANカードなどで構成されており、公共ネットワーク4に接続する為に用いられる。

【0025】

端末1及び2を制御する各種プログラムは、例えば記録媒体38の配布や、公共ネットワーク4からのダウンロードなどによって提供される。各種プログラムを記録した記録媒体38は、CD−ROM、フレキシブルディスク、光磁気ディスクなどの様に情報を光学的,電気的或いは磁気的に記録する記録媒体、ROM、フラッシュメモリ等の様に情報を電気的に記録する半導体メモリ等、様々なタイプの記録媒体を用いることができる。

【0026】

各種プログラムを記録した記録媒体38がドライブ装置33にセットされると、各種プログラムは記録媒体38からドライブ装置33を介して補助記憶装置34にインストールされる。公共ネットワーク4からダウンロードされた各種プログラムはインターフェース装置37を介して補助記憶装置34にインストールされる。

【0027】

補助記憶装置34は、インストールされた各種プログラムを格納すると共に、各種プログラムの実行に必要なファイル,データ等を格納する。主記憶装置35は、コンピュータの起動時に補助記憶装置34から各種プログラムを読み出して格納する。そして、演算処理装置36は主記憶装置35に格納された各種プログラムに従って、後述するような各種処理を実現している。

【0028】

図4は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のシーケンス図である。ステップS1に進み、端末2は自端末のSPD17によって管理されている端末1宛のIPsecポリシーを取得する。端末2は、ステップS2に進み、端末1宛のIPsecポリシーに応じたIPsec開始要求を、端末1に送信する。

【0029】

端末2からIPsec開始要求を受信すると、端末1はステップS3に進み、自端末のSPD17によって管理されている端末2宛のIPポリシーを検索する。端末2宛のIPポリシーがSPDから検索されれば、端末1はステップS4に進み、端末2宛のIPsecポリシーに応じたIPsec開始受付を、端末2に送信する。

【0030】

ステップS4までの処理により、端末1及び2には図5及び図6に示すSA情報が主記憶装置35としてのRAMに格納される。図5は端末1のSA情報の一例を表した模式図である。図6は端末2のSA情報の一例を表した模式図である。

【0031】

図5及び図6のSA情報は、項目(Field)及び値(Value)から成る。項目には、ID,src,dst,mode,protocol,direction,SPI,auth key,encrypt key,recoveryが含まれる。

【0032】

項目「ID」は、SA管理サーバ3で管理する為のユニークな識別子である。項目「src」は送信元のIPアドレスである。項目「dst」は宛先のIPアドレスである。項目「mode」は「トランスポートモード」又は「トンネルモード」の何れかを指定するものである。項目「protocol」は暗号化の機能を提供するプロトコルを指定するものである。項目「direction」は自端末から見た入力/出力方向を指定するものである。

【0033】

項目「SPI」はセキュリティパラメータインデックスと呼ばれる、SA情報を管理する為の識別子である。項目「auth key」は認証鍵を表している。項目「encrypt key」は暗号鍵を表している。項目「recovery」はSA情報の復旧可否を指定している復旧可否フラグである。

【0034】

ステップS5に進み、端末2は図6に示すようなSA情報をSA管理サーバ3へ保存する為のSA情報登録要求をSA管理サーバ3へ送信する。SA管理サーバ3は、SA情報登録要求を受信するとステップS6に進み、SA情報をSA情報管理データベース23へ登録する。

【0035】

なお、図4のシーケンス図では端末2がSA情報をSA情報管理データベース23へ登録する例を表したが、端末1がSA情報をSA情報管理データベース23へ登録するようにしてもよいし、端末1及び2がSA情報をSA情報管理データベース23へ登録するようにしてもよい。図5及び図6のSA情報から明らかな様に、端末1及び端末2のSA情報は少なくとも一方のSA情報が分かれば、他方のSA情報を作成することができる。

【0036】

端末1及び2は、IPsecを利用した暗号通信の開始を自端末のSPD17に記録しておく。ステップS7に進み、端末2は確立されたIPsecトンネル5経由で暗号化されたIPsecパケットを端末1へ送信する。ステップS8に進み、端末1は受信したIPsecパケットを図5のSA情報に基づき復号する。そして、端末1はステップS7で端末2から受信したIPsecパケットに対する応答を行う。

【0037】

ステップS8の後、端末1は電源が切断されたものとする。ステップS9に進み、端末2は確立されたIPsecトンネル5経由で暗号化されたIPsecパケットを端末1へ送信する。このとき、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0038】

IPsecパケットに対する応答を受信することなく、ステップS9から所定の時間が経過すると、端末2はステップS10に進み、ステップS9で端末1へ送信したIPsecパケットを再送する。しかし、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0039】

ステップS10の後、端末1は電源が投入されたものとする。IPsecパケットに対する応答を受信することなく、ステップS10から所定の時間が経過すると、端末2はステップS11に進み、ステップS9及びS10で端末1へ送信したIPsecパケットを再送する。

【0040】

しかし、端末1は端末2との間でIPsecトンネル5を確立したあと、電源が切断された為、RAMに格納していたSA情報を消失している。したがって、端末1は受信したIPsecパケットを復号できない。

【0041】

そこで、端末1はステップS12に進み、自端末のSPD17を確認し、IPsecを利用した端末2との暗号通信の開始が記録されているかを判定する。SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていれば、端末1はステップS13に進み、電源が切断される前に端末2との間で暗号通信を行っていたと判定し、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0042】

なお、SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていなければ、端末1は電源が切断される前に端末2との間で暗号通信を行っていなかったと判定し、端末2から受信したIPsecパケットを破棄する。

【0043】

ステップS14に進み、SA管理サーバ3は端末1から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、ステップS15に進み、SA管理サーバ3は検索した端末1のSA情報をSA情報管理データベース23から読み出して端末1へ送信する。

【0044】

端末1は受信したSA情報の項目「recovery」を参照し、SA情報の復旧可否に復旧が指定されていれば、SA情報をRAMに格納して使える状態とするSA復帰処理を行う。その後、端末1はステップS11で受信したIPsecパケットを、復帰した図5のSA情報に基づき復号する。そして、端末1はステップS11で端末2から受信したIPsecパケットに対する応答を行う。

【0045】

なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0046】

図7は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のフローチャートである。

【0047】

ステップS22では、端末2が端末1宛のパケット送信要求を受ける。ステップS22に進み、端末2は自端末のSPD17によって管理されている端末1宛のIPsecポリシーを検索して取得する。端末2は、ステップS23に進み、端末1宛のIPsecポリシーに応じたIPsec開始要求を、端末1に送信する。

【0048】

ステップS24では、端末1がIPsec開始要求を待っている。端末2からIPsec開始要求を受信すると、端末1はステップS24からステップS25に進み、自端末のSPD17によって管理されている端末2宛のIPポリシーを検索する。

【0049】

端末2宛のIPポリシーがSPDから検索されれば(S26においてYES)、端末1はステップS27に進み、端末2宛のIPsecポリシーに応じたIPsec開始受付を端末2に送信する。端末2宛のIPポリシーがSPDから検索されなければ(S26においてNO)、端末1はステップS24に戻り、次のIPsec開始要求を待つ。

【0050】

ステップS27までの処理により、端末1及び2には図5及び図6に示すSA情報が主記憶装置35としてのRAMに格納される。ステップS28では、端末2がIPsec開始受付を待っている。端末1からIPsec開始受付を受信すると、端末2はステップS28からステップS29に進み、図6に示すようなSA情報をSA管理サーバ3へ保存する為のSA情報登録要求をSA管理サーバ3へ送信する。

【0051】

ステップS30では、SA管理サーバ3が端末1又は2からの要求を待っている。端末2からSA情報登録要求を受信すると、SA管理サーバ3はステップS30からステップS31に進み、SA情報をSA情報管理データベース23へ登録する。ステップS32に進み、SA管理サーバ3は再び、端末1又は2からの要求を待つ。

【0052】

なお、ステップS33において、端末1はIPsecを利用した端末2との暗号通信の開始を自端末のSPD17に記録しておく。一方、ステップS34において、端末2はIPsecを利用した端末1との暗号通信の開始を自端末のSPD17に記録しておく。

【0053】

ステップS35に進み、端末2は確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末1へ送信する。ステップS36に進み、端末1は受信したIPsecパケットを図5のSA情報に基づき復号する。そして、端末1は端末2から受信したIPsecパケットに対する応答を行う。

【0054】

ステップS36の後、端末1は電源が切断される。ステップS37に進み、端末2は確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末1へ送信する。このとき、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0055】

ステップS37の後、端末1は電源が投入される。IPsecパケットに対する応答を受信することなく、ステップS37から所定の時間が経過すると、端末2はステップS38に進み、ステップS37で端末1へ送信したIPsecパケットを再送する。ステップS39では、端末1がIPsec開始要求を待っている。

【0056】

確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末2から受信すると、端末1はRAMからSA情報を読み出そうとする。しかし、RAMにSA情報が格納されていない為、端末1はステップS39からステップS40に進み、自端末のSPD17を確認し、IPsecを利用した端末2との暗号通信の開始が記録されているか検索する。

【0057】

SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていれば(S41においてYES)、端末1はステップS42に進み、電源が切断される前に端末2との間で暗号通信を行っていたと判定して、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0058】

なお、SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていなければ(S41においてNO)、端末1は電源が切断される前に端末2との間で暗号通信を行っていなかったと判定し、端末2から受信したIPsecパケットを破棄したあと、ステップS39に戻り、IPsec開始要求を待つ。

【0059】

ステップS43に進み、SA管理サーバ3は端末1から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、SA管理サーバ3は検索した端末1のSA情報をSA情報管理データベース23から読み出して端末1へ送信する。

【0060】

ステップS44に進み、端末1はSA管理サーバ3から受信したSA情報の項目「recovery」を参照する。SA情報の復旧可否に復旧が指定されていれば、端末1はSA情報の復旧が必要と判定し、ステップS45に進む。ステップS45では、端末1がSA情報をRAMに格納して使える状態とするSA復帰処理を行う。

【0061】

その後、端末1はステップS38で受信したIPsecパケットを、復帰した図5のSA情報に基づき復号する。そして、端末1はステップS46に進み、ステップS38で端末2から受信したIPsecパケットに対する応答を行う。なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0062】

図8は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した他の例のシーケンス図である。なお、ステップS51〜S58の処理は、図4のステップS1〜S8と同様である為、説明を省略する。

【0063】

ステップS58の後、端末2は電源が一旦切断されたあと、再び電源が投入されたものとする。端末2は端末1宛のパケット送信要求を受ける。しかし、端末2は端末1との間でIPsecトンネル5を確立したあと、電源が切断された為、RAMに格納していたSA情報を消失している。

【0064】

そこで、端末2はステップS59に進み、自端末のSPD17を確認し、IPsecを利用した端末1との暗号通信の開始が記録されているかを判定する。SPD17にIPsecを利用した端末1との暗号通信の開始が記録されていれば、端末2はステップS60に進み、電源が切断される前に端末1との間で暗号通信を行っていたと判定し、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0065】

なお、SPD17にIPsecを利用した端末1との暗号通信の開始が記録されていなければ、端末2は電源が切断される前に端末1との間で暗号通信を行っていなかったと判定し、端末1宛のパケットを破棄する。

【0066】

ステップS61に進み、SA管理サーバ3は端末2から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、ステップS62に進み、SA管理サーバ3は検索した端末2のSA情報をSA情報管理データベース23から読み出して端末2へ送信する。

【0067】

端末2は受信したSA情報の項目「recovery」を参照し、SA情報の復旧可否に復旧が指定されていれば、SA情報をRAMに格納して使える状態とするSA復帰処理を行う。

【0068】

端末2は、復帰した図6のSA情報に基づきIPsecパケットを暗号化し、IPsecトンネル5経由で端末1へ送信する。そして、端末1はステップS63で端末2から受信したIPsecパケットに対する応答を行う。

【0069】

なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0070】

本発明による暗号通信システムでは、電源断などの理由によりSA情報を消失したとしても自端末のSPDにIPsecを利用した暗号通信の開始が記録されており、且つSA情報をSA管理サーバ3へ保存しておくことにより、IPsecトンネル5が切断されたとき、再度、IKEによってネゴシエーションすることなく、迅速にIPsecトンネル5を自動復帰させることが可能である。

【0071】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。

【符号の説明】

【0072】

1,2 端末

3 SA(セキュリティアソシエーション)管理サーバ

4 公共ネットワーク

5 IPsecトンネル

11 IP機能部

12 IPsec機能部

13 TCP/UDP機能部

14 IKEデーモン

15 HTTP機能部

16 FTP機能部

17 セキュリティポリシーデータベース(SPD)

21 SA情報登録デーモン

22 SA情報検索デーモン

23 SA情報管理データベース

31 入力装置

32 出力装置

33 ドライブ装置

34 補助記憶装置

35 主記憶装置

36 演算処理装置

37 インターフェース装置

38 記録媒体

B バス

【先行技術文献】

【特許文献】

【0073】

【特許文献1】特開2003−115834号公報

【技術分野】

【0001】

本発明は、暗号通信路復帰方法、暗号通信装置及び暗号通信システムに係り、特に確立された仮想的な暗号通信路が切断されたときに仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法、暗号通信装置及び暗号通信システムに関する。

【背景技術】

【0002】

例えばIPsec等のセキュアプロトコルを利用した暗号通信では、暗号通信を始める前に暗号化方法や暗号鍵などのセキュリティアソシエーション(SA)情報を交換・共有して、仮想的な暗号通信路であるIPsecトンネルを確立する。IPsecは、IPレベル(ネットワーク層)で暗号化や認証を行うセキュアプロトコルである。IPsecにおけるSA情報は、鍵交換プロトコルであるIKE(Internet Key Exchange)によってネゴシエーションされる。IPsecではネゴシエーションが終了すると、IPsecトンネルによる暗号通信が可能となる。特許文献1にはIPsecを利用した暗号通信の一例が記載されている。

【発明の概要】

【発明が解決しようとする課題】

【0003】

ところで、他の端末との間でIPsecトンネルを確立した端末は、電源断などの理由によりSA情報を消失してしまうことがあった。この場合、SA情報を消失していない他の端末は、IPsecトンネルが確立したままであると認識している。従って、SA情報を消失していない他の端末は、暗号通信相手の端末がSA情報を消失した後であってもIPsecトンネルによる暗号通信を行おうとする。

【0004】

一方、SA情報を消失した端末はIPsecトンネル経由で暗号化されたデータを受信したとしても、SA情報を消失している為、暗号化されたデータを復号できないという問題があった。従来、IPsecトンネルによる暗号通信では、IPsecトンネルを確立した端末の何れかがSA情報を消失した場合、再び、鍵交換プロトコルであるIKEによってネゴシエーションする必要があり、暗号通信を開始するまでに時間が掛かるという問題があった。

【0005】

本発明は、上記の点に鑑みなされたもので、仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供することを目的とする。

【課題を解決するための手段】

【0006】

上記課題を解決するため、本発明は、通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法であって、第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶ステップと、前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録ステップと、前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出ステップと、前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップとを有することを特徴とする。

【0007】

また、本発明は、前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、前記情報読出ステップは、前記第1の端末の前記情報が使用不能となった後、前記第2の端末から前記仮想的な暗号通信路を利用した暗号化されたデータを受信し、且つ前記第1の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されているとき、前記情報が使用不能となった前記第1の端末が、前記管理装置から前記情報を読み出すことを特徴としてもよい。

【0008】

また、本発明は、前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、前記情報読出ステップは、前記第2の端末の前記情報が使用不能となった後、前記第2の端末から前記第1の端末へ前記仮想的な暗号通信路を利用した暗号化されたデータを送信するとき、前記第2の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されていれば、前記情報が使用不能となった前記第2の端末が前記管理装置から前記情報を読み出すことを特徴としてもよい。

【0009】

また、本発明は、前記仮想的な暗号通信路を利用する為に必要な情報は、鍵交換プロトコルを使用して取り決めた認証及び暗号化に関する情報であることを特徴としてもよい。

【0010】

また、本発明は、前記仮想的な暗号通信路は、ネットワーク層で認証及び暗号化を行うセキュアプロトコルを利用して確立されることを特徴としてもよい。

【0011】

なお、本発明の構成要素、表現または構成要素の任意の組合せを、方法、装置、システム、コンピュータプログラム、記録媒体、データ構造などに適用したものも本発明の態様として有効である。

【発明の効果】

【0012】

本発明によれば、仮想的な暗号通信路が切断されたとき、迅速に仮想的な暗号通信路を自動復帰させることが可能な暗号通信路復帰方法、暗号通信装置及び暗号通信システムを提供可能である。

【図面の簡単な説明】

【0013】

【図1】本発明による暗号通信システムの一例の構成図である。

【図2】本発明による暗号通信システムの一例の機能図である。

【図3】端末の一例のハードウェア構成図である。

【図4】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のシーケンス図である。

【図5】端末1のSA情報の一例を表した模式図である。

【図6】端末2のSA情報の一例を表した模式図である。

【図7】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のフローチャートである。

【図8】本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した他の例のシーケンス図である。

【発明を実施するための形態】

【0014】

次に、本発明を実施するための最良の形態を、以下の実施例に基づき図面を参照しつつ説明していく。なお、本実施例では、セキュアプロトコルであるIPsecを例に説明しているが、仮想的な通信路(トンネル)を確立するプロトコルであるL2TP(Layer2 Tunneling Protocol)や、暗号通信を行うプロトコルであるSSL(Secure Socket Layer)への適用も可能である。例えばSSLでは秘密鍵及び暗号鍵がIPsecのSA情報に対応する。

【0015】

図1は本発明による暗号通信システムの一例の構成図である。図1の暗号通信システムは複数の端末1,2及びSA(セキュリティアソシエーション)管理サーバ3が、LANやインターネット等の公共ネットワーク4と通信可能に接続されている。なお、端末1及び端末2は、IPsecを利用した暗号通信が可能なPC,複合機等である。

【0016】

端末1及び2は、IPsecを利用した暗号通信を始める場合、暗号化方法や暗号鍵などのSA情報を交換・共有する為のネゴシエーションを行い(IKEフェーズ)、IPsecトンネル5を確立する。IPsecトンネル5が確立されると、端末1及び2は、IPsecトンネル5を利用した暗号通信を開始する(IPsecフェーズ)。

【0017】

SA管理サーバ3は、端末1及び2の何れか一方又は両方から後述のように登録されるSA情報を管理する。SA管理サーバ3は、端末1及び2の何れか一方又は両方から後述のようにSA情報の問い合わせがあると、問い合わせ元の端末1及び2の何れか一方又は両方にSA情報を提供する。

【0018】

図2は本発明による暗号通信システムの一例の機能図である。端末1及び2は、IPsec機能部12を有するIP機能部11,TCP/UDP機能部13,IKEデーモン14,HTTP機能部15,FTP機能部16を含むように構成されている。IPsec機能部12を有するIP機能部11は、ネットワーク層に含まれる。TCP/UDP機能部13は、トランスポート層に含まれる。IKEデーモン14,HTTP機能部15及びFTP機能部16は、アプリケーション層に含まれる。なお、HTTP機能部15はアプリケーション層に属するプロトコルの一例であって、他のプロトコルであってもよい。

【0019】

IKEデーモン14はセキュリティポリシーデータベース(SPD)17によって管理されているIPsecポリシーの確認、取得の他、IPsecを利用した暗号通信の開始をSPDに記録しておくこともできる。なお、図2ではSPDを端末1及び2の外部記憶装置によって実現している例を示しているが、端末1及び2の内部記憶装置(例えば補助記憶装置)によって実現してもよい。

【0020】

端末1及び2のIKEデーモン14は暗号化方法や暗号鍵などのSA情報を交換・共有する為のネゴシエーションをIKEの標準手順に従って行う。端末1及び2はSA情報を主記憶装置としてのRAMに格納しておく。このように、SA情報は端末1及び2のRAM上に存在するため、端末1及び2の電源断により消失する。

【0021】

SA管理サーバ3は、SA情報登録デーモン21,SA情報検索デーモン22を含むように構成されている。SA情報登録デーモン21は、端末1及び2の何れか一方又は両方から保存要求のあったSA情報を、SA情報管理データベース23に登録する。図2ではSA情報管理データベース23をSA管理サーバ3の外部記憶装置によって実現している例を示しているが、SA管理サーバ3の内部記憶装置(例えば補助記憶装置)によって実現してもよい。SA情報検索デーモン22は、端末1及び2の何れか一方又は両方から検索要求のあったSA情報を、SA情報管理データベース23から検索する。

【0022】

次に、端末1及び2がPCであるときのハードウェア構成について簡単に説明する。図3は端末の一例のハードウェア構成図である。

【0023】

端末1及び2は、バスBで相互に接続されている入力装置31,出力装置32,ドライブ装置33,補助記憶装置34,主記憶装置35,演算処理装置36,インターフェース装置37を含むように構成される。

【0024】

入力装置31はキーボードやマウスなどで構成され、各種情報を入力するために用いられる。出力装置32はディスプレイ装置などで構成され、各種ウインドウやデータ等を表示するために用いられる。インターフェース装置37は、モデム,LANカードなどで構成されており、公共ネットワーク4に接続する為に用いられる。

【0025】

端末1及び2を制御する各種プログラムは、例えば記録媒体38の配布や、公共ネットワーク4からのダウンロードなどによって提供される。各種プログラムを記録した記録媒体38は、CD−ROM、フレキシブルディスク、光磁気ディスクなどの様に情報を光学的,電気的或いは磁気的に記録する記録媒体、ROM、フラッシュメモリ等の様に情報を電気的に記録する半導体メモリ等、様々なタイプの記録媒体を用いることができる。

【0026】

各種プログラムを記録した記録媒体38がドライブ装置33にセットされると、各種プログラムは記録媒体38からドライブ装置33を介して補助記憶装置34にインストールされる。公共ネットワーク4からダウンロードされた各種プログラムはインターフェース装置37を介して補助記憶装置34にインストールされる。

【0027】

補助記憶装置34は、インストールされた各種プログラムを格納すると共に、各種プログラムの実行に必要なファイル,データ等を格納する。主記憶装置35は、コンピュータの起動時に補助記憶装置34から各種プログラムを読み出して格納する。そして、演算処理装置36は主記憶装置35に格納された各種プログラムに従って、後述するような各種処理を実現している。

【0028】

図4は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のシーケンス図である。ステップS1に進み、端末2は自端末のSPD17によって管理されている端末1宛のIPsecポリシーを取得する。端末2は、ステップS2に進み、端末1宛のIPsecポリシーに応じたIPsec開始要求を、端末1に送信する。

【0029】

端末2からIPsec開始要求を受信すると、端末1はステップS3に進み、自端末のSPD17によって管理されている端末2宛のIPポリシーを検索する。端末2宛のIPポリシーがSPDから検索されれば、端末1はステップS4に進み、端末2宛のIPsecポリシーに応じたIPsec開始受付を、端末2に送信する。

【0030】

ステップS4までの処理により、端末1及び2には図5及び図6に示すSA情報が主記憶装置35としてのRAMに格納される。図5は端末1のSA情報の一例を表した模式図である。図6は端末2のSA情報の一例を表した模式図である。

【0031】

図5及び図6のSA情報は、項目(Field)及び値(Value)から成る。項目には、ID,src,dst,mode,protocol,direction,SPI,auth key,encrypt key,recoveryが含まれる。

【0032】

項目「ID」は、SA管理サーバ3で管理する為のユニークな識別子である。項目「src」は送信元のIPアドレスである。項目「dst」は宛先のIPアドレスである。項目「mode」は「トランスポートモード」又は「トンネルモード」の何れかを指定するものである。項目「protocol」は暗号化の機能を提供するプロトコルを指定するものである。項目「direction」は自端末から見た入力/出力方向を指定するものである。

【0033】

項目「SPI」はセキュリティパラメータインデックスと呼ばれる、SA情報を管理する為の識別子である。項目「auth key」は認証鍵を表している。項目「encrypt key」は暗号鍵を表している。項目「recovery」はSA情報の復旧可否を指定している復旧可否フラグである。

【0034】

ステップS5に進み、端末2は図6に示すようなSA情報をSA管理サーバ3へ保存する為のSA情報登録要求をSA管理サーバ3へ送信する。SA管理サーバ3は、SA情報登録要求を受信するとステップS6に進み、SA情報をSA情報管理データベース23へ登録する。

【0035】

なお、図4のシーケンス図では端末2がSA情報をSA情報管理データベース23へ登録する例を表したが、端末1がSA情報をSA情報管理データベース23へ登録するようにしてもよいし、端末1及び2がSA情報をSA情報管理データベース23へ登録するようにしてもよい。図5及び図6のSA情報から明らかな様に、端末1及び端末2のSA情報は少なくとも一方のSA情報が分かれば、他方のSA情報を作成することができる。

【0036】

端末1及び2は、IPsecを利用した暗号通信の開始を自端末のSPD17に記録しておく。ステップS7に進み、端末2は確立されたIPsecトンネル5経由で暗号化されたIPsecパケットを端末1へ送信する。ステップS8に進み、端末1は受信したIPsecパケットを図5のSA情報に基づき復号する。そして、端末1はステップS7で端末2から受信したIPsecパケットに対する応答を行う。

【0037】

ステップS8の後、端末1は電源が切断されたものとする。ステップS9に進み、端末2は確立されたIPsecトンネル5経由で暗号化されたIPsecパケットを端末1へ送信する。このとき、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0038】

IPsecパケットに対する応答を受信することなく、ステップS9から所定の時間が経過すると、端末2はステップS10に進み、ステップS9で端末1へ送信したIPsecパケットを再送する。しかし、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0039】

ステップS10の後、端末1は電源が投入されたものとする。IPsecパケットに対する応答を受信することなく、ステップS10から所定の時間が経過すると、端末2はステップS11に進み、ステップS9及びS10で端末1へ送信したIPsecパケットを再送する。

【0040】

しかし、端末1は端末2との間でIPsecトンネル5を確立したあと、電源が切断された為、RAMに格納していたSA情報を消失している。したがって、端末1は受信したIPsecパケットを復号できない。

【0041】

そこで、端末1はステップS12に進み、自端末のSPD17を確認し、IPsecを利用した端末2との暗号通信の開始が記録されているかを判定する。SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていれば、端末1はステップS13に進み、電源が切断される前に端末2との間で暗号通信を行っていたと判定し、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0042】

なお、SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていなければ、端末1は電源が切断される前に端末2との間で暗号通信を行っていなかったと判定し、端末2から受信したIPsecパケットを破棄する。

【0043】

ステップS14に進み、SA管理サーバ3は端末1から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、ステップS15に進み、SA管理サーバ3は検索した端末1のSA情報をSA情報管理データベース23から読み出して端末1へ送信する。

【0044】

端末1は受信したSA情報の項目「recovery」を参照し、SA情報の復旧可否に復旧が指定されていれば、SA情報をRAMに格納して使える状態とするSA復帰処理を行う。その後、端末1はステップS11で受信したIPsecパケットを、復帰した図5のSA情報に基づき復号する。そして、端末1はステップS11で端末2から受信したIPsecパケットに対する応答を行う。

【0045】

なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0046】

図7は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した一例のフローチャートである。

【0047】

ステップS22では、端末2が端末1宛のパケット送信要求を受ける。ステップS22に進み、端末2は自端末のSPD17によって管理されている端末1宛のIPsecポリシーを検索して取得する。端末2は、ステップS23に進み、端末1宛のIPsecポリシーに応じたIPsec開始要求を、端末1に送信する。

【0048】

ステップS24では、端末1がIPsec開始要求を待っている。端末2からIPsec開始要求を受信すると、端末1はステップS24からステップS25に進み、自端末のSPD17によって管理されている端末2宛のIPポリシーを検索する。

【0049】

端末2宛のIPポリシーがSPDから検索されれば(S26においてYES)、端末1はステップS27に進み、端末2宛のIPsecポリシーに応じたIPsec開始受付を端末2に送信する。端末2宛のIPポリシーがSPDから検索されなければ(S26においてNO)、端末1はステップS24に戻り、次のIPsec開始要求を待つ。

【0050】

ステップS27までの処理により、端末1及び2には図5及び図6に示すSA情報が主記憶装置35としてのRAMに格納される。ステップS28では、端末2がIPsec開始受付を待っている。端末1からIPsec開始受付を受信すると、端末2はステップS28からステップS29に進み、図6に示すようなSA情報をSA管理サーバ3へ保存する為のSA情報登録要求をSA管理サーバ3へ送信する。

【0051】

ステップS30では、SA管理サーバ3が端末1又は2からの要求を待っている。端末2からSA情報登録要求を受信すると、SA管理サーバ3はステップS30からステップS31に進み、SA情報をSA情報管理データベース23へ登録する。ステップS32に進み、SA管理サーバ3は再び、端末1又は2からの要求を待つ。

【0052】

なお、ステップS33において、端末1はIPsecを利用した端末2との暗号通信の開始を自端末のSPD17に記録しておく。一方、ステップS34において、端末2はIPsecを利用した端末1との暗号通信の開始を自端末のSPD17に記録しておく。

【0053】

ステップS35に進み、端末2は確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末1へ送信する。ステップS36に進み、端末1は受信したIPsecパケットを図5のSA情報に基づき復号する。そして、端末1は端末2から受信したIPsecパケットに対する応答を行う。

【0054】

ステップS36の後、端末1は電源が切断される。ステップS37に進み、端末2は確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末1へ送信する。このとき、端末1は電源が切断された状態であるため、IPsecパケットの受信及びそのIPsecパケットに対する応答を行うことができない。

【0055】

ステップS37の後、端末1は電源が投入される。IPsecパケットに対する応答を受信することなく、ステップS37から所定の時間が経過すると、端末2はステップS38に進み、ステップS37で端末1へ送信したIPsecパケットを再送する。ステップS39では、端末1がIPsec開始要求を待っている。

【0056】

確立されたIPsecトンネル5経由で、暗号化されたIPsecパケットを端末2から受信すると、端末1はRAMからSA情報を読み出そうとする。しかし、RAMにSA情報が格納されていない為、端末1はステップS39からステップS40に進み、自端末のSPD17を確認し、IPsecを利用した端末2との暗号通信の開始が記録されているか検索する。

【0057】

SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていれば(S41においてYES)、端末1はステップS42に進み、電源が切断される前に端末2との間で暗号通信を行っていたと判定して、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0058】

なお、SPD17にIPsecを利用した端末2との暗号通信の開始が記録されていなければ(S41においてNO)、端末1は電源が切断される前に端末2との間で暗号通信を行っていなかったと判定し、端末2から受信したIPsecパケットを破棄したあと、ステップS39に戻り、IPsec開始要求を待つ。

【0059】

ステップS43に進み、SA管理サーバ3は端末1から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、SA管理サーバ3は検索した端末1のSA情報をSA情報管理データベース23から読み出して端末1へ送信する。

【0060】

ステップS44に進み、端末1はSA管理サーバ3から受信したSA情報の項目「recovery」を参照する。SA情報の復旧可否に復旧が指定されていれば、端末1はSA情報の復旧が必要と判定し、ステップS45に進む。ステップS45では、端末1がSA情報をRAMに格納して使える状態とするSA復帰処理を行う。

【0061】

その後、端末1はステップS38で受信したIPsecパケットを、復帰した図5のSA情報に基づき復号する。そして、端末1はステップS46に進み、ステップS38で端末2から受信したIPsecパケットに対する応答を行う。なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0062】

図8は、本発明による暗号通信システムにおいてSA情報が消失したときの処理手順を表した他の例のシーケンス図である。なお、ステップS51〜S58の処理は、図4のステップS1〜S8と同様である為、説明を省略する。

【0063】

ステップS58の後、端末2は電源が一旦切断されたあと、再び電源が投入されたものとする。端末2は端末1宛のパケット送信要求を受ける。しかし、端末2は端末1との間でIPsecトンネル5を確立したあと、電源が切断された為、RAMに格納していたSA情報を消失している。

【0064】

そこで、端末2はステップS59に進み、自端末のSPD17を確認し、IPsecを利用した端末1との暗号通信の開始が記録されているかを判定する。SPD17にIPsecを利用した端末1との暗号通信の開始が記録されていれば、端末2はステップS60に進み、電源が切断される前に端末1との間で暗号通信を行っていたと判定し、自端末のSA情報をSA管理サーバ3へ問い合わせる。

【0065】

なお、SPD17にIPsecを利用した端末1との暗号通信の開始が記録されていなければ、端末2は電源が切断される前に端末1との間で暗号通信を行っていなかったと判定し、端末1宛のパケットを破棄する。

【0066】

ステップS61に進み、SA管理サーバ3は端末2から問い合わせのあったSA情報をSA情報管理データベース23から検索する。そして、ステップS62に進み、SA管理サーバ3は検索した端末2のSA情報をSA情報管理データベース23から読み出して端末2へ送信する。

【0067】

端末2は受信したSA情報の項目「recovery」を参照し、SA情報の復旧可否に復旧が指定されていれば、SA情報をRAMに格納して使える状態とするSA復帰処理を行う。

【0068】

端末2は、復帰した図6のSA情報に基づきIPsecパケットを暗号化し、IPsecトンネル5経由で端末1へ送信する。そして、端末1はステップS63で端末2から受信したIPsecパケットに対する応答を行う。

【0069】

なお、端末1及び2は、IPsecを利用した暗号通信を終了する場合、IPsecを利用した暗号通信の終了が分かるように、自端末のSPD17に記録しておく。

【0070】

本発明による暗号通信システムでは、電源断などの理由によりSA情報を消失したとしても自端末のSPDにIPsecを利用した暗号通信の開始が記録されており、且つSA情報をSA管理サーバ3へ保存しておくことにより、IPsecトンネル5が切断されたとき、再度、IKEによってネゴシエーションすることなく、迅速にIPsecトンネル5を自動復帰させることが可能である。

【0071】

本発明は、具体的に開示された実施例に限定されるものではなく、特許請求の範囲から逸脱することなく、種々の変形や変更が可能である。

【符号の説明】

【0072】

1,2 端末

3 SA(セキュリティアソシエーション)管理サーバ

4 公共ネットワーク

5 IPsecトンネル

11 IP機能部

12 IPsec機能部

13 TCP/UDP機能部

14 IKEデーモン

15 HTTP機能部

16 FTP機能部

17 セキュリティポリシーデータベース(SPD)

21 SA情報登録デーモン

22 SA情報検索デーモン

23 SA情報管理データベース

31 入力装置

32 出力装置

33 ドライブ装置

34 補助記憶装置

35 主記憶装置

36 演算処理装置

37 インターフェース装置

38 記録媒体

B バス

【先行技術文献】

【特許文献】

【0073】

【特許文献1】特開2003−115834号公報

【特許請求の範囲】

【請求項1】

通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法であって、

第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶ステップと、

前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録ステップと、

前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出ステップと、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップと

を有する暗号通信路復帰方法。

【請求項2】

前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、

前記情報読出ステップは、前記第1の端末の前記情報が使用不能となった後、前記第2の端末から前記仮想的な暗号通信路を利用した暗号化されたデータを受信し、且つ前記第1の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されているとき、前記情報が使用不能となった前記第1の端末が、前記管理装置から前記情報を読み出すことを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項3】

前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、

前記情報読出ステップは、前記第2の端末の前記情報が使用不能となった後、前記第2の端末から前記第1の端末へ前記仮想的な暗号通信路を利用した暗号化されたデータを送信するとき、前記第2の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されていれば、前記情報が使用不能となった前記第2の端末が前記管理装置から前記情報を読み出すことを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項4】

前記仮想的な暗号通信路を利用する為に必要な情報は、鍵交換プロトコルを使用して取り決めた認証及び暗号化に関する情報であることを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項5】

前記仮想的な暗号通信路は、ネットワーク層で認証及び暗号化を行うセキュアプロトコルを利用して確立されることを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項6】

通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信装置であって、

暗号通信相手の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を記憶する情報記憶手段と、

前記情報を前記暗号通信相手の端末以外の管理装置へ登録する情報登録手段と、

前記情報記憶手段に記憶されている前記情報が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記管理装置から前記情報を読み出す情報読出手段と、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰手段と

を有する暗号通信装置。

【請求項7】

確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信システムであって、

第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶手段と、

前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録手段と、

前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出手段と、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰手段と

を有する暗号通信システム。

【請求項1】

通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰方法であって、

第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶ステップと、

前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録ステップと、

前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出ステップと、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰ステップと

を有する暗号通信路復帰方法。

【請求項2】

前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、

前記情報読出ステップは、前記第1の端末の前記情報が使用不能となった後、前記第2の端末から前記仮想的な暗号通信路を利用した暗号化されたデータを受信し、且つ前記第1の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されているとき、前記情報が使用不能となった前記第1の端末が、前記管理装置から前記情報を読み出すことを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項3】

前記第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに、前記仮想的な暗号通信路による暗号通信の開始を不揮発性の記憶手段に記録する暗号通信開始記録ステップを更に有し、

前記情報読出ステップは、前記第2の端末の前記情報が使用不能となった後、前記第2の端末から前記第1の端末へ前記仮想的な暗号通信路を利用した暗号化されたデータを送信するとき、前記第2の端末の前記不揮発性の記憶手段に前記仮想的な暗号通信路による暗号通信の開始が記録されていれば、前記情報が使用不能となった前記第2の端末が前記管理装置から前記情報を読み出すことを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項4】

前記仮想的な暗号通信路を利用する為に必要な情報は、鍵交換プロトコルを使用して取り決めた認証及び暗号化に関する情報であることを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項5】

前記仮想的な暗号通信路は、ネットワーク層で認証及び暗号化を行うセキュアプロトコルを利用して確立されることを特徴とする請求項1記載の暗号通信路復帰方法。

【請求項6】

通信システムにおいて確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信装置であって、

暗号通信相手の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を記憶する情報記憶手段と、

前記情報を前記暗号通信相手の端末以外の管理装置へ登録する情報登録手段と、

前記情報記憶手段に記憶されている前記情報が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記管理装置から前記情報を読み出す情報読出手段と、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰手段と

を有する暗号通信装置。

【請求項7】

確立された仮想的な暗号通信路が切断されたときに前記仮想的な暗号通信路を自動復帰させる暗号通信システムであって、

第1の端末と第2の端末との間で前記仮想的な暗号通信路を確立したときに前記仮想的な暗号通信路を利用する為に必要な情報を、前記第1の端末と第2の端末とに記憶する情報記憶手段と、

前記第1の端末又は第2の端末の少なくとも一方が、前記情報を前記第1の端末及び第2の端末以外の管理装置へ登録する情報登録手段と、

前記第1の端末と第2の端末とに記憶されている前記情報のうち少なくとも一方が使用不能となり、前記仮想的な暗号通信路が切断されたときに、前記情報が使用不能となった前記第1の端末又は第2の端末の少なくとも一方が、前記管理装置から前記情報を読み出す情報読出手段と、

前記管理装置から読み出した前記情報を使用して前記仮想的な暗号通信路を自動復帰させる暗号通信路復帰手段と

を有する暗号通信システム。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【図2】

【図3】

【図4】

【図5】

【図6】

【図7】

【図8】

【公開番号】特開2012−177942(P2012−177942A)

【公開日】平成24年9月13日(2012.9.13)

【国際特許分類】

【出願番号】特願2012−129666(P2012−129666)

【出願日】平成24年6月7日(2012.6.7)

【分割の表示】特願2007−143643(P2007−143643)の分割

【原出願日】平成19年5月30日(2007.5.30)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

【公開日】平成24年9月13日(2012.9.13)

【国際特許分類】

【出願日】平成24年6月7日(2012.6.7)

【分割の表示】特願2007−143643(P2007−143643)の分割

【原出願日】平成19年5月30日(2007.5.30)

【出願人】(000006747)株式会社リコー (37,907)

【Fターム(参考)】

[ Back to top ]