Fターム[5J104FA00]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 乱数列の発生 (485)

Fターム[5J104FA00]の下位に属するFターム

LFSRを利用するもの (120)

ブロック暗号を利用するもの (7)

一方向性関数を利用するもの (11)

カオス系列を利用するもの (29)

記憶された乱数列を読み出すもの (12)

自然乱数によるもの (73)

Fターム[5J104FA00]に分類される特許

141 - 160 / 233

メモリコントローラ、メモリ制御装置、メモリ装置、メモリ情報保護システムおよびメモリ制御装置の制御方法

【課題】メモリ装置に記憶された情報の機密性を高めることが可能な技術を提供する。

【解決手段】メモリコントローラは、所定タイミングごとに、情報の暗復号化に用いる鍵情報を新たに生成する鍵生成部112と、メモリ装置20に出力する情報を情報に基づいて暗号化するとともに、メモリ装置20から入力される暗号化された情報を鍵情報に基づいて復号化するデータ変換回路113とを備え、データ変換回路113では、鍵生成部112によって新たな鍵情報が生成される度に、当該新たな鍵情報を鍵情報とする鍵情報の更新が行われる。

(もっと読む)

情報機器

【課題】ユーザ認証情報の妥当性を確保する。

【解決手段】PLC200は、保護資産機器300の保護資産へのアクセス要求に対する認証処理を行うためのユーザ認証情報を保持する。保護資産機器300は正規ユーザが示される正規ユーザ認証情報のハッシュ値である妥当性確認情報を保持する。PLC200のユーザ認証情報は不正に書き換えられる可能性がある。このため、保護資産機器300は、PLC200が電源ONにより起動する度に乱数をPLC200に送信し、PLC200のユーザ認証情報のハッシュ値である妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成させ、また、保護資産機器300が保持している妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成し、PLC200の妥当性確認情報のハッシュ値と比較して、PLC200のユーザ認証情報が正規ユーザ認証情報に一致しているかの判定を行う。

(もっと読む)

認証システム及び認証方法

【課題】暗号演算式の不正解析を生じ難くすることができる認証システム及び認証方法を提供する。

【解決手段】1台の車両1に対し、イモビライザーシステムに準じた認証が可能な車両キー2を複数登録可能とする。そして、この車両1に、登録キーと暗号演算式F(x)とを関連付けたテーブル18を用意する。テーブル18は、例えば車両1に登録された登録キーがどの暗号演算式F(x)を使用するのかを定義付けるものである。チャレンジレスポンス認証の際には、認証に使用する暗号演算式F(x)を、車両1に登録された登録キーごとに変更する。

(もっと読む)

認証システム及び認証方法

【課題】暗号演算式の不正解析を生じ難くすることができる認証システム及び認証方法を提供する。

【解決手段】イモビライザーシステムにより車両キー2と照合が可能な車両1に、車両キー2のキー番号Nと暗号演算式F(x)とを関連付けたテーブル20を用意する。テーブル20は、例えば第1マスターキー2aに第1暗号演算式F1(x)、第2マスターキー2bに第2暗号演算式F2(x)というように、キー番号Nごとに暗号演算式F(x)が割り当てられている。そして、チャレンジレスポンス認証の際には、認証に使用する暗号演算式F(x)を、これらキー2a〜2hのキー番号Nごとに変更する。

(もっと読む)

情報処理装置及び方法、並びに情報処理システム

【課題】複数の装置の中から所望の装置を認証できるようにする。

【解決手段】認証要求側の送電装置にとって認証対象となる受電装置は、送電装置から認証開始コマンドを受信した場合、乱数を発生させ、その乱数に応じた待機時間を設定する(ステップS22乃至S24)。受電装置は、待機時間だけ待機して、固有の認識情報の一例である製造番号を受電装置に送信する(ステップS25,S28)。本発明は、例えば、電力伝送システムに適用できる。

(もっと読む)

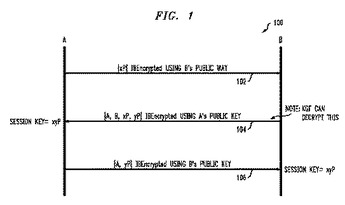

アイデンティティベースの認証鍵共有プロトコル

第1のパーティと第2のパーティとの間での鍵共有プロトコルが、第1のパーティの観点から以下のステップを含む。暗号化された第1のランダム鍵コンポーネントが、第2のパーティに送信され、第1のランダム鍵コンポーネントは、アイデンティティベースの暗号化演算に従って第2のパーティの公開鍵を使用して暗号化されている。暗号化されたランダム鍵コンポーネントのペアが、第2のパーティから受信され、ランダム鍵コンポーネントのペアは、第1のランダム鍵コンポーネントと、第2のパーティにおいて計算された第2のランダム鍵コンポーネントとから形成されており、アイデンティティベースの暗号化演算に従って第1のパーティの公開鍵を使用して第2のパーティにおいて暗号化されている。第2のパーティの公開鍵を使用して暗号化されている第2のランダム鍵コンポーネントが、第2のパーティに、暗号化形式で送信される。第1のパーティと第2のパーティとの間でその後の通信に使用するための鍵が、第1のランダム鍵コンポーネントおよび第2のランダム鍵コンポーネントから、第1のパーティおよび第2のパーティの両方において計算可能である。  (もっと読む)

(もっと読む)

認証処理方法、認証処理プログラム、記録媒体および認証処理システム

【課題】少ないデータ量で、認証処理の安全性をより向上させ、かつ連続した通信処理をおこなうこと。

【解決手段】被認証装置110を認証する認証装置120において、被認証装置110からあらかじめ今回認証情報と、検証情報とを、取得し保持する。受信部121によって第1の送信情報と、第2の送信情報と、第3の送信情報と、を被認証装置110から受信する。第1の算出部122によって第1の送信情報と、保持されている今回認証情報とによって第1の認証子を算出し、第2の算出部124によって算出された第1の認証子と第2の送信情報と第3の送信情報とによって次回認証情報を算出する。そして、判断部123によって被認証装置110を認証すると判断され、かつ検証部125において次回認証情報が偽造されていないと認証された場合、更新部126によってメモリに保持されている情報を、第2の送信情報および次回認証情報に更新する。

(もっと読む)

生体認証装置及びシステム

【課題】

フィードバック情報を表示したり、出力したりしても、それが偽造生体開発のためのヒルクライミング攻撃に利用されないようにすることを目的とする。

【解決手段】

生体認証装置において、利用者から取得した生体特徴量と、記憶手段に予め記憶されていた生体特徴量とを照合して得られる照合距離値に対して、照合受入れ時は閾値よりも小さい範囲の値に、照合拒絶時は閾値以上の範囲の値に変換させる処理を行う。

(もっと読む)

改ざん検出用電子透かしの埋め込み方法及び装置、並びにプログラム、電子透かしを用いた改ざん検出及び装置、並びにプログラム。

【課題】画質劣化を抑えつつ改ざんを検出する技術を提供する。

【解決手段】撮影画像に通常のJPEG符号化のDCT係数の量子化までを施す(S22〜S25)。電子透かしデータのbit数を冗長化した誤り検出符号化とし(S27)、誤り検出符号化データを暗号化する(S28)。DCTブロックを暗号化済み符合データのbit数と同一個数のグループに分割する(S29)。各DCTブロック内の量子化係数を変調させて暗号化済み符合データを埋め込む(S30)。通常のJPEG符号化のエントロピー圧縮・JFIF形式への整形を行う(S31.S32)。

(もっと読む)

擬似乱数生成器、擬似乱数生成方法及び擬似乱数生成プログラム

【課題】構成が簡易でありながら内部パラメータの頻繁な変動なしに長周期の擬似乱数を得る。

【解決手段】初期パラメータ及び写像初期値を準備する初期値準備手段10と、前記初期パラメータ或いは他のパラメータと前回求められた写像値を前記変形テント関数に適用し写像計算を行う写像計算手段20と、前記写像計算手段20により得られた写像値から所定ビットを抽出して擬似乱数とするビット抽出手段30と、前記写像計算手段20により得られる写像値と前記写像初期値との比較結果に基づき、前記写像計算手段20が用いる他のパラメータを作成更新するパラメータ作成更新手段50と、擬似乱数生成の終了条件情報に基づき終了時の判定を行い、前記写像計算手段20による次の計算への進行と、前記ビット抽出手段30と前記パラメータ作成更新手段50による次処理への進行とを制御する制御手段70とを具備する。

(もっと読む)

受信機に向けられたチャネルにおけるプライバシー保護に対処する装置および方法

第2のワイヤレス・デバイスとプライバシーキーを共有する第1のワイヤレス・デバイスのためのプライバシー保護に対処するための方法が開示される。当該方法において、第1のレゾリューションタグは、入力引数としてシード値およびプライバシーキーをともなう擬似ランダム関数を使用して第1のワイヤレス・デバイスにおいて生成される。プライバシーキーは、第1および第2のワイヤレス・デバイスにのみ知られている。プライバシー・アドレスは、シード値および第1のレゾリューションタグに基づいて第1のワイヤレス・デバイスのために生成される。パケットは、第1のワイヤレス・デバイスから第2のワイヤレス・デバイスへ送信される。パケットは、プライバシー・アドレスおよび第1のレゾリューションタグを含む。 (もっと読む)

暗号演算回路装置

【課題】

従来、マスク化に伴う複雑な回路の追加が必要で、ゲート規模や演算量が増大し、回路の消費電力が増加するという問題があった。

【解決手段】

本発明では、入力データに所定の関数処理を施して出力データを生成する関数処理部を有し、初回の処理では外部からの入力データに前記関数処理を実行し、以降の処理では生成された出力データを次回の入力データとして前記関数処理行う一連の処理を所定回数繰り返して得られた出力データを暗号データとして外部に出力する暗号演算回路装置において、前記関数処理部の出力データに等しいビット幅の乱数データを生成する乱数生成部と、前記関数処理部の出力データまたは前記乱数データを一時的に格納する2つのデータ保持部と、前記乱数生成部と前記関数処理部と前記データ保持部の処理タイミングを制御する制御部とを設けたことを特徴とする。

(もっと読む)

認証方法、認証システム、サーバ装置、およびクライアント装置

【課題】 クライアント装置の操作キーの数や演算能力に拘わらず、高い秘匿性で確実にサーバ装置に登録し、登録後は、ユーザの利便性を確保しつつ、安全性の向上を図る。

【解決手段】本発明の認証システム100では、サーバ装置110において、予め定められた操作をユーザに促す音声情報を音声出力部210に出力させ、その音声情報に対応して実行されるユーザ操作に基づいた操作情報をクライアント装置140から受信し、受信された操作情報が示す操作と音声情報が示す予め定められた操作とが正しく対応しているか否かを判定して、操作情報が示す操作と音声情報が示す予め定められた操作とが正しく対応していると判定した場合に、そのクライアント装置140を登録する。

(もっと読む)

演算装置及びプログラム

【課題】kbビットの数Aとbビットの数rとを互いに加算して上位(k−1)bビットの加算結果を得る場合に必要な事前計算テーブルのサイズを縮小する。

【解決手段】kbビットの数Aとbビットの乱数rとの加算について、数Aの下位bビットの数A2の上位b/2ビットの値AHと乱数rの上位b/2ビットの値rHとの和AH+rHと、数A2の下位b/2ビットの値ALと乱数rの下位b/2ビットの値rLとの和AL+rLとに基づいて、A2+rの桁上げの有無を示すように事前計算テーブルC’の要素データを設定したので、上記課題を解決できる。

(もっと読む)

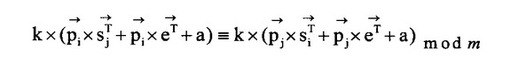

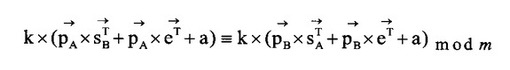

身元認証及び共有鍵生成の方法

【課題】

本発明は身元認証と鍵共有方法に関する。本発明は現行技術による認証方法の低い安全性の問題に対して、身元認証と共有鍵生成の方法を公開した。

【解決手段】

本発明の技術的方法中で、鍵発行機構は各デバイスにそれぞれ公開鍵

と私密鍵

を1つのペア発行、また相関係数

、オフセットベクトル

、回帰係数

、モジュラス

及び

、

、

を設定する。その他に、若しデバイスiとデバイスjが任意の2台デバイスであれば、その公開鍵と私密鍵ペアが次の条件を満たす:

、その中で、

が

の転置ベクトル、

が

の転置ベクトル、

が

の転置ベクトルである。デバイスAが認証発行者、その公開鍵が

、私密鍵が

、デバイスBが認証参加者、その公開鍵が

、私密鍵が

であると仮定すると、デバイスAとデバイスB間認証成功の条件が

である。本発明は特にチップ開発に適用する。

(もっと読む)

物理的システムに依存する暗号鍵を確立するためのシステム

物理的クローン不能関数(physical uncloneable function、PUF)に依存する暗号鍵を確立するシステムでは、暗号鍵と相関のある内部情報がサイドチャネルを介してシステムの外部に漏洩されることが問題となり得る。この問題を軽減するために、暗号鍵を再現できるように確立するための暗号システムが提示される。システムは、初期ビットストリングが得られる構成要素の物理的な少なくとも部分的にランダムな構成を含む物理的システムを含む。誤り訂正器(error corrector)が初期ビットストリング内に発生する偏差を訂正する。ランダム化の使用を通して、誤り訂正器は、ランダム化されたデータに対して動作する。それにより、サイドチャネルを通して漏洩する情報が低減される。誤り訂正後、暗号鍵が初期ビットストリングから得られることができる。  (もっと読む)

(もっと読む)

電子署名検証システム、電子署名装置、検証装置、電子署名検証方法、電子署名方法、検証方法、電子署名プログラム、検証プログラム

【課題】本発明は、電子署名を構成する要素の数を少なくし、電子署名長が短く、情報量及び通信量が少なく、また、検証時の計算量の少ない電子署名検証方法及び装置を提供することを目的とする。

【解決手段】qを素数とし、G1,G2,GTを位数qの群とし、eをバイリニアマップe:G1×G2→GTとし、電子署名装置は、乱数x及びyとG1及びG2それぞれの生成元g1及びg2を用いて、X'=g2x、Y'=g2y、Y=g1yを計算し、公開鍵pkを生成する。g1、g2、乱数r、x、y及び平文mを用いて、b1=mryYr、b3=mrxyYrx、b5=g2ryを計算して電子署名σ=(b1、b3、b5)を生成する。検証装置は、公開鍵pk、電子署名σ及び平文mを用いて、e(b1、g2)=e(mg1、b5)とe(b3、g2)=e(b1、X')が成立するか判定することにより改竄等が行われていないか検証する。

(もっと読む)

ICカードシステム、その上位機器、プログラム

【課題】ICカードリーダライタからのカードアクセス鍵の漏洩を防止でき、更にICカードリーダライタに強固なセキュリティ対策を施す必要がなくなる。

【解決手段】上位機器10は、セキュアメモリ14にカードアクセス鍵を保持しており、更に耐タンパ筐体により、強固なセキュリティ対策を施している。そして、上位機器10は、ICカード3との通信処理であって特に上記カードアクセス鍵を用いた暗号化/復号化処理を伴う相互認証処理を、リーダライタ20を介して行う。リーダライタ20は、基本的に、上位機器10−ICカード3間の通信を中継するものであり、カードリーダライタ20にはカードアクセス鍵は保持されない。また、認証後、リーダライタ20は上位機器10から渡された乱数情報に基づいて生成したセッション鍵を用いて、ICカード3とのデータリードライト処理を行う。

(もっと読む)

匿名署名生成装置、匿名署名検証装置、匿名署名追跡判定装置、追跡機能付き匿名署名システム、それらの方法及びプログラム

【課題】追跡機能付きのリング署名方式にランダムオラクルモデルによらずに安全性証明をつける。更に、グループの構成員数がNの場合に署名の情報量をO(√N)に抑制する。

【解決手段】追跡機能付きのリング署名方式のアルゴリズムを、SDH(Strong Diffie-Hellman)仮定に基づき構成する。また、RとCとの関連付け、ΣとLとの関連付け、ΣとRとの関連付けに際し、それぞれのパラメータを行列にマッピングした上で、証明を作成しそれを検証する。

(もっと読む)

ビットコミットメントシステム、ビットコミットメント方法、ビットコミットメント送信装置、ビットコミットメント受信装置、ビットコミットメント送信方法、ビットコミットメント受信方法、ビットコミットメントプログラム

【課題】非対話方式、かつ、複数ビットコミットメント方式のビットコミットメントシステムの提供という課題がある。

【解決手段】本発明のビットコミットメントシステムは、情報mを送信する送信装置と受信装置と公開装置からなる。公開装置は、ABO−TDFの関数インデックスsを含む共通参照情報crsを公開し、送信装置は、検証鍵vkを損失枝として、関数インデックスs及び乱数raから、ABO−TDFを用いて、c0を求め、乱数rbを用いて、c0のランダム化を行い、c1を生成し、乱数ra及び情報mからc2を求め、c1及びc2から、署名鍵skを用いて、署名σを生成する署名生成部と、c1、c2及びσを含むコミットメントcomを生成するコミットメント生成部とを備え、受信装置は、共通参照情報crs及び開封情報Mを用いてコミットメントcomを検証するコミットメント検証部とを備える。

(もっと読む)

141 - 160 / 233

[ Back to top ]