Fターム[5J104GA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 再現性のない情報の発生 (329) | 時刻情報を利用するもの (203)

Fターム[5J104GA03]に分類される特許

141 - 160 / 203

透かし入り文書表示証明による確実な取引提供法

デジタル証明および承諾の先行技術の方法を採用する電子的取引は詐欺的な取引に帰着する攻撃および身元情報の悪用を被る。使用者と電子署名を求める機構との間の安全で信頼性ある経路を構築することによって電子的セキュリティを増進させて、署名や電子取引行為の完了の要求が生ずる前の取引を証明する方法が開示されている。前記安全で信頼性ある経路は、前記ユーザに、悪意あるソフトウェアによって傍受されまたは操作されることがない個人専用化装置上で、署名に対する前記機構からの要求の所定部分をユーザに提供することで、ユーザの主要なコンピュータ装置上に表示されるような要求が有効であることを証明する。  (もっと読む)

(もっと読む)

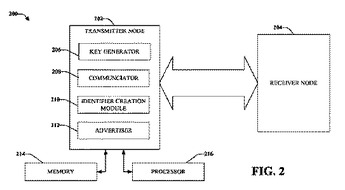

ピアツーピア識別子

ピア発見中のアドホックのピアツーピア型のネットワークでは、種々の装置のユーザに関連している情報は、ネットワーク内の他の装置に送信されるが、これは、ユーザのプライバシーを危険にさらす可能性がある。多数の個人に知られている可能性がある公開の識別子をアナウンスする代わりに、ユーザ装置は、選択された少数の個人に知られていてもよい、或いは、選択された少数の個人によって決定されてもよい非公開の識別子をアナウンスする。選択された個人は、公開の識別子に関連する非公開の識別子を決定するために鍵を与えられることができ、或いはその逆であってもよく、この鍵は、有効範囲又は時間期間を有することができ、この有効範囲又は時間期間の後に鍵は失効する。鍵の失効の前に、選ばれた個人は、各自の装置を通じて、アナウンスされている現在の非公開の識別子によって、対応するユーザ及び/又は装置を検出することができ、従って、ユーザの存在を認識する人数を抑制することができる。  (もっと読む)

(もっと読む)

電子文書保護装置、電子文書保護方法、プログラム、及びコンピュータ読み取り可能な記録媒体

【課題】電子文書に対する捏造データの追記や電子文書の削除といった電子文書の偽造及び改ざんを実効的に検出でき、かつ、偽造及び改ざん防止機能を効率的に発揮することが可能な電子文書保護装置等を提供する。

【解決手段】入出力部11により電子文書を入力し、電子署名部15により電子署名データを生成する。電子署名データは秘密情報として秘密情報格納部14に格納される。また、ハッシュ値演算部13により電子文書及び電子署名データからハッシュ値を算出する。ハッシュ値は電子文書に記録され電子文書格納部12へ格納される。そして、電子文書に追記を行う場合は、電子文書格納部12から取り出した前回ハッシュ値と、入力した追記データと、秘密情報格納部14から読み出した電子署名データとから、ハッシュ値演算部13によりハッシュ値を算出する。ハッシュ値及び追記データは、電子文書に記録され電子文書格納部12に格納される。

(もっと読む)

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置がエンティティ認証要求を受信する。メモリ装置はエンティティの認証を試みる前に、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてエンティティの認証を試みる。メモリ装置は、別の実施形態において、新規タイムスタンプの必要性を指定する複数の異なるタイムスタンプ更新方針(TUP)を備え、新規タイムスタンプが必要であるか否かの判断は、エンティティに対応付けられたTUPに基づく。他の実施形態も開示するが、それら実施形態は単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

復号化鍵を調節する方法及び装置

ディジタルシネマシステム(100)において、セキュアクロック(114)は、時間経過につれてドリフトし、復号化鍵の信頼性のある間隔の終端近傍にディジタルシネマ提示を再生する能力を提供することが可能である。セキュアクロックにおけるドリフトを適応させるように、復号化鍵の信頼性のある間隔が、セキュアな時間値と現在の時間値との間の時間差に従って調節される。  (もっと読む)

(もっと読む)

地盤調査データ、調査位置及び調査時刻を証明する方法

【課題】地盤調査データが確実に調査時刻において調査地で測定されたものであることを確実に証明する。

【解決手段】GPS衛星2からの測位情報を通信端末1に取得するI工程と、通信端末の認証IDと測位情報をデータ認証局6に送信して、時刻情報を付した証明コード17の発行を求め、データ認証局から発行された証明コードを通信端末に取得するII工程と、地盤調査データ18を取得し、地盤調査データに該発行された証明コードを組み込み暗号化したデータ情報13を、データ認証局に送信してサーバに原本として保存するIII工程と、利用者8がデータ情報を証明コードと共に利用者側パソコン81にダウンロードして利用するIV工程と、被証明者9が証明コードと被証明データ情報を統合した情報をデータ認証局に送信し、データ認証局側において、送信されてきた情報と原本を比較対比して、送信されてきた情報の改ざんの有無を判定するV工程とを備える。

(もっと読む)

ポータブル認証デバイス

本発明は、ユーザを認証するためのポータブルデバイス(10)であって、単一のハウジング(101)を備え、ハウジング(101)内に、ユーザが押さなければならないキーなど、デバイスを作動させるための手段(16)と、デバイス(10)が作動されるときに計算を実施するマイクロプロセッサ(32)とが収容され、計算が、メモリ(37)に格納されている秘密鍵に基づくアルゴリズムを使用して、動的パスワードを生成し、秘密鍵が格納されているメモリ(37)が、ハウジング(101)内部に配置され、デバイスに取外し可能に接続されるようなものであるポータブルデバイス(10)に関する。 (もっと読む)

リアクティブオペレーションのために最適化されるケルベロス化ハンドオーバキーイング

【課題】サーバ、オーセンティケータ及びモバイルノードの間の安全キー配信のためにケルベロスを使用するメディア独立ハンドオーバキー管理アーチテクチャを提供する。

【解決手段】好適実施形態では、キー配信のための信号伝達は再キーイングに基づいており、EAP(拡張認証プロトコル)及び初期ネットワークアクセス認証と同様なAAA(認証、許可及び課金)信号伝達を要求する再認証から切り離す。このフレームワークにおいて、モバイルノードはハンドオーバ以前に1セットのオーセンティケータと通信しないでそれらとのセキュリティ関連性を動的に確立するために必要とするマスタセッションキーを取得できる。再キー動作を再認証から分離することによって、提案のアーチテクシャは事前モード動作のためにより最適化される。それはモバイルノードとターゲットアクセスノードとの間でキー配信役割を逆転することによってリアクティブモード動作のために最適化もし得る。

(もっと読む)

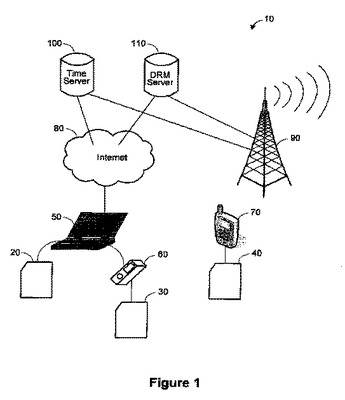

デジタル著作権制御用再帰的セキュリティプロトコルのための方法およびシステム

デジタルデータの保護のために再帰的セキュリティプロトコルを利用するシステムおよび方法を説明する。これらは、第1の暗号化アルゴリズムによってビットストリームを暗号化するステップと、第1の暗号解読アルゴリズムを暗号化されたビットストリームに関連付けるステップとを含んでもよい。次いで、得られるビットストリームは、第2のビットストリームを生じるように、第2の暗号化アルゴリズムによって暗号化されてもよい。次いで、この第2のビットストリームは、第2の暗号解読アルゴリズムに関連付けられる。次いで、この第2のビットストリームは、関連キーを使用して意図された受信者によって解読されてもよい。 (もっと読む)

暗号ハッシュによってリンクされたログを用いた信頼すべきタイムスタンプ及び証明できるクロック

【課題】暗号ハッシュによってリンクされたログを用いて、信頼すべきタイムスタンプ及び証明できるクロックを作成及び/又は使用する方法及び装置。

【解決手段】一実施例では、方法は、第1のチェインハッシュ・ログを維持する工程と、第1のクロックをチェインハッシュ・ログと関連付け、タイムスタンプされた同期化エントリをチェインハッシュ・ログに加えることによって第1のログを第2のログとエンタングルする工程とを備え、同期化エントリは、第2のログと関連付けられた第2の時間表示、及び第1のログにおける1つ又は複数のエントリのハッシュを有する。

(もっと読む)

文書管理システム、文書管理サーバおよび文書管理プログラム

【課題】時系列的に作成された複数の文書のそれぞれの作成日付を客観的に証明できるようにすることができ、かつ、文書を他者に開示しても作成日付の信憑性が損なわれないようにする。

【解決手段】サーバ1は、クライアント2が登録を要求する文書を、構造化文書およびバイナリ型文書に変換し、変換することによって作成した構造化文書およびバイナリ型文書を、各工程に対応させてデータベースに格納する。また、作成した構造化文書における各項目毎に、および作成したバイナリ文書に対して、タイムスタンプ局100に時刻証明を要求し、タイムスタンプ局100が発行した時刻証明を、構造化文書における各項目およびバイナリ型文書に対応させてDB(データベース)3に登録する。

(もっと読む)

鍵配布方法およびシステム

【課題】 暗号化ファイルを復号するための鍵を、安全かつ容易にサーバから受信側に配布すること。

【解決手段】 受信者は送信者から受け取った名刺などの印刷媒体に印刷されたQRコードを自身の携帯機器に読み取り、そのQRコード中の受信者IDをサーバに送信し、かつそれとほぼ同一の時間帯(例えばSSL通信で定められた所定時間内)に受信側装置から送信側装置に対し、暗号化ファイルに付加されていた鍵IDをサーバに送信する操作を行う。サーバでは、携帯機器から受信者IDを受信した後の所定時間内に受信側装置から受信した鍵IDと受信者IDとの対応関係を関連テーブルの登録情報によって確認し、対応関係があった場合には当該対応関係の情報として関連テーブルの登録されている鍵を取得し、受信者側装置に対して暗号化ファイルを復号するための鍵として送信する。

(もっと読む)

ケルベロス化ハンドオーバキーイング

【課題】サーバ、オーセンティケイタ及びモバイルノード間の安全キー配信のためにケルベロスを用いるメディア独立ハンドオーバキー管理アーチテクチャが開示される。

【解決手段】好適実施形態では、キー配信のための信号伝達は再キーイングに基づき、EAP (Extensible Authentication Protocol)及び初期ネットワークアクセス認証と同様なAAA (Authentication, Authorization and Accounting)信号伝達を必要とする再認証から切り離される。このフレームワークでは、モバイルノードはハンドオーバ前に一組のオーセンティケイタと通信しないで一組のオーセンティケイタと安全関連性を動的に確立するために必要なマスタセッションキーを取得できる。再キーオペレーションを再認証から分離して、提案アーチテクチャは事前オペレーションモードのためにより最適化される。モバイルノードと目標アクセスノード間でキー配信役割を逆転することによって反応オペレーションモードを最適化できる。

(もっと読む)

情報処理装置、情報処理プログラム、及び情報処理システム

【課題】電子データに対し、その通信態様に応じた時刻証明を行う。

【解決手段】スキャン画像データを送信する宛先が、社内か否かを解析する(S12,S14)。社内の場合には、社内TSAに時刻証明を要求し(S16,S20)、社外の場合には、社外TSAに時刻証明を要求する(S18,S20)。スキャン画像データは、これにより得られた時刻証明書と紐付けされた後に、宛先に向けて電子メール送信される(S26)。

(もっと読む)

署名鍵の検証方法、電子署名方法、電子署名の検証方法及び情報処理装置

【課題】署名鍵、タイムスタンプ、電子署名に関する処理のログを管理し、各データの正当性を保証する。

【解決手段】鍵管理と業務フロー管理を行い、業務上で付与された電子署名の長期に渡る検証及びログの真正性保証(時刻保証を含む)を行う。電子文書の検証では、通常の署名検証(S1501)に加えて、電子署名を行ったかどうかを検証するログ検証(S1502)、署名時刻を検証するタイムスタンプ検証(S1503)、及びその時に使用された鍵が有効期限内であったかどうかを検証する鍵検証(S1504)を行い、より厳密な真正性の証明を行う。時刻保証では、用途に対応して柔軟にタイムスタンプを作成しながら、かつ第三者機関利用と同等の信頼性を与える。

(もっと読む)

タイムスタンプ付加装置、タイムスタンプ付加方法及びコンピュータプログラム

【課題】電子メール本文の原本性を担保しつつ、信頼性の高いタイムスタンプを付加できるタイムスタンプ付加装置を提供する。

【解決手段】本発明のタイムスタンプ付加装置3は、送信対象の電子メールが電子署名付きでない場合に、所定形式の電子署名データを作成し、当該電子メールに付加する電子署名付加部301と、電子署名データから署名値を抽出し、所定のハッシュ関数を使用して前記署名値のハッシュ値を生成するハッシュ値生成部302と、前記ハッシュ値を格納したタイムスタンプ要求メッセージを時刻認証事業者が運営するサーバに送信するタイムスタンプ要求部303と、前記サーバからの応答メッセージの内容をチェックする応答メッセージチェック部304と、前記応答メッセージに格納されていたタイムスタンプ情報を前記電子署名データの非署名属性領域に付加するタイムスタンプ付加部305と、を備える。

(もっと読む)

時刻認証サービスにおける不正チェックシステム

【課題】 悪意によるコピーデータによりシステムを混乱に陥れることを防止すると共に、不正データを分別、排除することができる時刻認証サービスにおける不正チェックシステムを提供する。

【解決手段】 クライアント20側の端末装置20Aが、タイムスタンプ発行機関10に対して、対象データのハッシュ値と発行要求作成日時情報を含むタイムスタンプ発行要求20Tを送信すると、タイムスタンプ発行機関10はタイムスタンプを返信する。また、タイムスタンプ発行機関10側では、受信したタイムスタンプ発行要求20Tに含まれる日時情報が許容範囲に入っているかをチェックする。範囲外だった場合には、エラー処理を行い、範囲内に入っていた場合には、許容範囲内の該当クライアント20の過去の発行要求とのマッチングを行って、同一のものがないかをチェックし、過去に同一のデータが受信済みでないかの確認を取ることにより、不正なタイムスタンプ発行要求20Tを識別・排除する。

(もっと読む)

サーバ装置及び端末装置及び行動記録システム及び行動記録方法

【課題】個人の行動を正確に特定することを目的とする。

【解決手段】端末装置200は、所定のタイミングで認証情報102の入力をユーザ101から受け付け、この認証情報102を基地局106経由でセンタ108のサーバ装置300に送信する。また、衛星103から位置情報104や時刻情報105を取得し、この位置情報104や時刻情報105をサーバ装置300に送信する。センタ108では、サーバ装置300が、基地局106及びネットワーク107を介して、認証情報102、位置情報104、時刻情報105を端末装置200から受信する。サーバ装置300は、認証情報102を基に、ユーザ101を認証し、時刻情報105を基に、位置情報104の時刻を特定する。そして、特定された位置情報104の時間経過を基に、認証済のユーザ101個人の行動情報109を生成し、蓄積する。

(もっと読む)

通信装置及びプログラム

【課題】 通信装置にて、従来よりも理想的な乱数を生成可能な技術を提供すること。

【解決手段】 複合機は、通信インタフェースが受信したパケットが自装置宛のパケットであるか否かに拘らず、受信パケットの数nをカウントし(S130)、受信パケット数が閾値に達したときのシステムクロックの最小位ビットの値を、シードを構成する乱数に設定する(S160)。そして、シードのデータ長に対応する量、乱数を生成した場合には、生成した乱数列をシードとして設定する(S175)。また、単位時間当たりの受信パケット数を計測し(S210)、この計測結果に基づき閾値を設定することにより(S230)、乱数の生成間隔が、予め設定された時間間隔となるようにする。これにより、複合機は、パケットの受信数及び受信時刻に基づき、定期的に乱数を生成して、これらの乱数列からなるシードを生成する。

(もっと読む)

情報処理装置及びプログラム

【課題】 不揮発性記憶媒体に、シードの設定に必要な乱数列を効率的に書き込むこと。

【解決手段】 複合機は、受信パケットの数及び受信時刻に基づき、乱数列を生成し、これをシードに設定するが、起動時に限っては、NVRAMに記録された乱数列に基づき、シードを設定する。尚、乱数列の記録は、複合機の稼動中、継続的に実行される乱数記録処理により実現される。この処理では、生成された最新の乱数列を、NVRAMに記録するが(S550)、それに先駆け、装置の平均稼動時間Taを算出し、算出値に基づき、乱数列のNVRAMへの書込周期(乱数保存周期Tc)を決定する。そして、周期Tcで、最新の乱数列を、NVRAMに記録する。また、当該処理では、所定時間(5分)毎に、NVRAM17におけるカウンタ値をカウントアップし、このカウンタ値に基づいて、次回の起動時に、前回稼動時間Tbを算出し、これに基づいて平均稼動時間を更新する。

(もっと読む)

141 - 160 / 203

[ Back to top ]