Fターム[5J104GA03]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 再現性のない情報の発生 (329) | 時刻情報を利用するもの (203)

Fターム[5J104GA03]に分類される特許

61 - 80 / 203

認証管理装置および認証管理方法

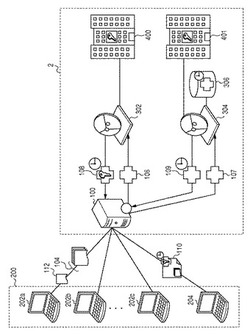

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の複数の端末から時刻認証対象の電子ファイルを取得し、外部のPKI時刻認証局302または外部のアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。その後、認証管理装置100は電子ファイルを破棄する。また、時刻認証の有効期限が近づくと認証管理装置100はユーザにその旨を通知する。

(もっと読む)

権限付与システム、権限付与装置、及び、権限付与方法

【課題】認証が必要な行為についての権限を一時的に付与するシステムであって、当該権限付与を簡易かつ正しく行うことのできる権限付与システム等を提供する。

【解決手段】所定の行為に対する権限を行為者に付与する権限付与システムが、行為者を識別するための認証情報を取得する認証情報取得装置と、行為者毎に、認証情報と権限情報を格納する情報格納装置と、認証情報取得装置が略同時に2以上の行為者の認証情報を取得した際に、当該取得した認証情報と情報格納装置に格納される認証情報とから当該各行為者をそれぞれ識別し、当該識別した行為者の権限情報が表わす権限のうち最も高い権限に基づいて、当該最も高い権限の行為者以外の、前記識別した行為者の権限情報を書き換える、付与処理装置と、を有し、情報格納装置に格納される権限情報に基づいて行為者による所定の行為の実行可否が判断される。

(もっと読む)

サーバ装置及び情報処理システム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】サーバ装置20は、通信端末10に対して認証プログラムの処理を指示する。この指示は、デバイスマネジメントと呼ばれる端末管理技術を用いることで実現される。デバイスマネジメントの技術は、ネットワークに接続されたデバイスを運用管理するために用いられ、例えばデバイスを利用する利用者の手間を排除し、管理の自動化・省力化を図ることを目的とする。通信端末10は、サーバ装置20の指示以外によって認証プログラムを起動しないようになっている。よって、通信端末10の端末製造番号を受け取ったサーバ装置20が、デバイスマネジメントの技術を利用して、その通信端末10の認証プログラムを起動するということ自体が、その通信端末10が正当な利用者の通信端末であるという認証を行ったことになる。

(もっと読む)

認証装置、認証方法及びコンピュータプログラム

【課題】生体情報などを読み取るための専用装置を設けることによるコスト増大の問題や、リムーバブルディスクを利用者毎に携帯させることによる問題を軽減すること。

【解決手段】認証装置であって、複数の文字又は画像の組み合わせにより構成される第一認証情報と、時間の経過に応じて変化する複数の経時情報の組み合わせによって構成される第二認証情報と、を記憶する認証情報記憶部と、経時情報を表示装置に表示させる経時情報制御部と、操作者によって入力又は選択された各文字又は各画像と第一認証情報とが一致するか否か、及び、各文字又は各画像が操作者によって入力又は選択された時点で表示装置に表示されていた各経時情報と第二認証情報とが一致するか否か、に基づいて操作者を認証する認証部と、を備える。

(もっと読む)

情報処理装置、画像処理装置、ログインの認証方法、プログラム及び記録媒体

【課題】JAASのKerberos認証システムにおいて、クライアントの認証要求に認証サーバが応答する際のフェイルオーバ時間を短縮すること。

【解決手段】JAAS13が優先順位に従い認証要求をKDCに発行する際に、ユーザーによる初期設定を反映して作成されたKerberos構成ファイル15を基にKDCごとに認証要求を発行し、認証に成功したKDCを特定し、これを優先順位登録部6に登録し、Kerberos構成ファイル15を修正することで、次回に認証要求リトライ部4が認証要求の発行先として優先させる。認証要求の発行先とするKDCの優先順位を認証要求時のKDCの状況に応じて最適化し、認証要求を発行する処理を行うことによって、フェイルオーバ時間を短縮する。

(もっと読む)

画像形成装置と出力方法とプログラム。

【課題】印刷データの格納先に従って、画像形成装置の時間を用いたタイムスタンプを付与した印刷物と、タイムスタンプを付与しない印刷物を出力させることで、真正性を確保した印刷物と真正性を確保する必要のない印刷物を簡易的に得ることができる仕組みを提供する。

【解決手段】画像形成装置に備える第1の記憶領域又は第2の記憶領域に印刷データを格納し、前記第1の記憶領域に前記印刷データの格納された場合、当該画像形成装置が管理する時間に従って生成されるタイムスタンプを取得し、取得したタイムスタンプを前記印刷データに合成し、前記第2の記憶領域に前記印刷データが格納された場合、当該第2の記憶領域に格納された印刷データを取得し、前記合成された印刷データ、又は前記取得した印刷データを出力する。

(もっと読む)

個人認証を用いた特定領域内機器等制御方法

【課題】携帯可能な端末装置を保持した個人が任意の位置を通過した情報に基づき、その個人の通る経路に基づいて動作が設定されている特定領域内の機器等を選択的に制御する方法を提供する。

【解決手段】この発明の1つの実施形態は、利用者の通過を検出する認証システム(141)と、利用者が通過する認証位置に応じた制御対象機器の動作を制御する制御システム(121)と、利用者が通過する認証位置と制御対象機器の動作内容及び利用者情報を保持するデータベース(111)と、を有し、任意の認証位置を利用者が通過したことを前記認証システムで検知した場合に、前記制御システムの制御により、前記データベースが保持する制御対象機器の動作を利用者情報に関連づけて制御することを特徴とする。

(もっと読む)

通信データの検証装置及びそのコンピュータプログラム

【課題】サーバ、クライアント間で通信されたデータを検証する通信データの検証装置及びそのコンピュータプログラムを提供することを目的とする。

【解決手段】クライアント装置1のWebブラウザ10とサーバ装置2のWebサーバ20との間でのSSL通信にかかるセッションキー、暗号化通信データ等の通信データをクライアント装置1のプラグイン11により所得するとともに、これらのメッセージダイジェストを含むタイムスタンプ要求メッセージをタイムスタンプサーバ装置3のタイムスタンプサーバ30に送り、通信データのタイムスタンプを取得して通信データとともに記憶することにより、後に通信データの検証を可能とする。

(もっと読む)

証明書検証システム装置、証明書失効リスト取得方法、および証明書失効リスト取得プログラム

【課題】証明書の失効状態検証処理を効率的に行うことができる証明書検証システム装置を提供する。

【解決手段】証明書検証システム装置200は、認証局320のリポジトリ装置300からCRL311を取得し、CRL311の記載事項に基づき、認証局320が次にCRL311を発行する時刻を推測し、当該時刻の直後に自動的にCRL311の取得処理を行う。証明書検証システム装置200は、証明書検証要求電文A101を受理した場合に、証明書A102の失効状態を確認する必要が生じた際のネットワークアクセス処理および当該処理にかかる待ち時間を不要とすることで、証明書A102の失効状態の検証にかかる時間を低減することができる。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】認証処理において、認証する側のデバイスおよび認証される側のデバイスがともに軽量な演算処理のみで認証を行う。

【解決手段】第1のデバイスが、第2のデバイスから認証要求を受信し、第1のデバイスが、認証要求を受信したときに、認証局サーバにアクセスする。そして、第1のデバイスが、認証局サーバにアクセスしたときに、認証局サーバが署名した使い捨てのワンタイム証明書を発行し、認証局サーバが、第1のデバイスとの間で共有している共通鍵を用いて、ワンタイム証明書を暗号化して、認証局サーバが、少なくとも暗号化したワンタイム証明書を第1のデバイスに送信する。第1のデバイスは、第2のデバイスに少なくとも暗号化したワンタイム証明書を送信し、第2のデバイスは、受信したワンタイム証明書の署名を検証するとともに、ワンタイム証明書の発行時刻を検証する。

(もっと読む)

動的、分散的および協働的な環境におけるデータオブジェクトの管理

【課題】データオブジェクトをコンピュータで保護する。

【解決手段】コンテンツ暗号鍵(CEK)でデータオブジェクト22を暗号化し、データオブジェクト22に対応する制御ポリシーの鍵暗号鍵(KEK)で、コンテンツ暗号鍵(CKT)を暗号化する。さらに、データオブジェクト22に対応する制御ポリシー・タグ23を記録してもよい。さらに、暗号化されたコンテンツ暗号鍵(CEK)を制御ポリシー・タグ23に格納する格納工程してもよい。さらに、制御ポリシー・タグ23に格納されたコンテンツ暗号鍵(CEK)を、キャッシュされた鍵暗号鍵(KEK)で復号化し、復号化されたコンテンツ暗号鍵(CEK)でデータオブジェクト22を復号化してもよい。

(もっと読む)

鍵情報管理装置

【課題】データを暗号化して利用する場合のセキュリティを高める。

【解決手段】鍵情報管理装置10は、機密性の優れ、PC5と着脱可能な耐タンパ装置で構成されており、メモリ16やタイマ部15などを格納している。鍵情報管理装置10は、PC5の記憶媒体6に記憶されたデータを暗号処理するための暗号鍵17を管理サーバ20からダウンロードして、メモリ16に一時的に記憶する。タイマ部15は、一定時間、鍵情報管理装置10に対するユーザからのアクセスが無くなった段階で、一時的に記憶した暗号鍵17を消去する。暗号鍵17が消去された段階で、PC5が記憶したデータは、復号処理できなくなる。PC5から鍵情報管理装置10へのアクセスはユーザ認証するようになっており、第三者がユーザ認証を攻撃して暗号鍵17を窃取しようと作業している間に時間切れとなって暗号鍵17が消去される。

(もっと読む)

認証システム

【課題】情報表示媒体に表示された識別コードを光学的に読み取ることによって認証を行う認証システムにおいてセキュリティ性を向上させる。

【解決手段】認証を行うためにIDカード10の表示部11に表示される識別コードを、IDカード10固有のロジックと、IDカード10のS/W12が押下された時刻に応じた係数とによって算出し、また、認証装置20においても、IDカード10固有のロジックと、認証装置20のS/W24が押下された時刻に応じた係数とによって認証用識別コードを算出し、この認証用識別コードとIDカード10に表示された識別コードとを照合することにより認証を行う。

(もっと読む)

画像読取装置

【課題】読み取った原稿の画像データをUSBメモリに格納するという利用形態で画像読取装置が利用される場合にも、該USBメモリの取り外し忘れをできるだけ防止し、ユーザがUSBメモリの取り外しを忘れた場合であっても、データが他人によって不正に使用されるのをできる限り防止する。

【解決手段】画像読取部16が読取動作で生成した画像データをUSBメモリMに格納してから所定時間が経過するまでの間にUSBメモリMが取り外されない場合は、USBメモリMが取り外す作業の実施を促す案内画面を表示し、且つ、該画像データをUSBメモリMから内部記憶部210に移転し、この移転した画像データは、入力されたユーザIDに対する認証処理部203の認証を受けた上でUSBメモリMに戻されるようにし、それ以降、USBメモリMが取り外されるまで案内画面G2の表示を継続するようにした。

(もっと読む)

権限設定一時変更システム

【課題】条件に応じてシステム操作者に特定範囲のシステム操作権限を一時的に許可し、条件を満たさなくなった場合、自動的に通条権限に戻す機能を提供する。

【解決手段】システム操作権限管理サーバが、操作者情報と、通常権限設定情報と、一時許可回数及び対象操作範囲を規定した一時権限設定情報とを対応付けてデータベースに記憶する手段と、操作の要求に応じてデータベースを参照し、要求された操作が一時権限設定情報の対象操作範囲に含まれるか否かを判断する手段と、要求された操作が対象操作範囲に含まれる場合は、一時権限設定情報の一時許可回数が零か否かを判断する手段と、一時許可回数が零でない場合に、要求元である操作端末装置の要求する操作を実行させる手段と、要求された操作の実行後、一時許可回数を1回分減算してデータベースを更新する手段と、を備える。

(もっと読む)

画像処理装置およびその使用制限方法ならびにコンピュータプログラム

【課題】ユーザ認証機能を有する画像形成装置への一時的な使用を可能とする。

【解決手段】常時認証データベース105は、管理者による操作に従って登録された識別子である常時認証データ7bを保存する。一時認証データベース106は、画像処理装置1を一時的に使用するユーザの識別子である一時認証データ7cを保存する。認証データ登録判断処理部107は、端末装置から受信した入力ユーザ識別子7aに対応する識別子が常時認証データベース105および一時認証データベース106のいずれにも保存されていない場合には、その入力ユーザ識別子7aに対応する識別子を一時認証データ7cとして一時認証データベース106に保存し、いずれかに保存されている場合には、入力ユーザ識別子7aを送信したユーザに正当性があることの認証を行う。

(もっと読む)

認証処理回路、送信器、並びに認証処理方法及びプログラム

【課題】HDCP認証処理の実行効率をより向上させる。

【解決手段】認証処理回路100を構成する認証部110は、コンテンツデータ40の送信先となる受信器32、又はコンテンツデータ40を受信器32へ中継する中継器をHDCP方式に則して認証すると共に、前記認証に成功するまで前記認証に係る待ち時間を増加させる。記憶部120は、前記認証に成功した受信器又は中継器の識別情報511と、当該成功時に用いられた待ち時間512とを対応付けて、不揮発性メモリ500に記憶する。また、認証部110は、識別情報512に対応する受信器又は中継器の再認証に際して、不揮発性メモリ500に記憶された待ち時間512を用いる。

(もっと読む)

情報処理システム、認証発行装置、およびプログラム

【課題】認証が要求される情報処理を指定時刻に実行させる際のユーザの利便性の向上を図る。

【解決手段】画像形成装置3と、画像形成装置3に情報処理命令(画像形成命令)を送信する端末装置2と、情報処理命令の実行に際して要求される認証を発行する認証管理サーバ4とを有し、端末装置2は、情報処理命令の実行時刻を指定した情報処理命令に関する認証要求を認証管理サーバ4に送信し、認証管理サーバ4は、情報処理命令に付与する認証の有効期間に上限値を設け、端末装置2から取得した認証要求にて指定された情報処理命令の実行時刻が認証要求の取得時を起点として有効期間の上限値を経過した後の時刻である場合に、実行時刻に対応させた有効期間が設定された認証を端末装置2に発行する。

(もっと読む)

DNSキャッシュ・ポイズニング攻撃を防御する装置

【課題】DNSキャッシュ・ポイズニング攻撃を簡単に防御できるようにする。

【解決手段】攻撃防御装置14は、DNSサーバ11とDNSキャッシュサーバ12との間に配置される。問い合わせ受信部は、DNSキャッシュサーバ12から送出されたDNSキャッシュサーバ12宛ての問い合わせパケットを受信する。問い合わせ送信部は、この問い合わせパケットをDNSサーバ11に転送する。応答受信部は、問い合わせパケットによるIPアドレスの問い合わせ時から一定時間の間に攻撃防御装置14に到達した当該問い合わせパケットに対応する応答パケットを受信する。応答判定部は、問い合わせパケットと一定時間の間に受信された当該問い合わせパケットに対応する応答パケットとの組み合わせが1対1になったことをもって、当該応答パケットを正規応答パケットであると判定する。

(もっと読む)

認証機器および認証システム

【課題】悪意のある認証要求であるか否かを適正に判断することができる認証機器、および認証システムを提供する。

【解決手段】認証ログDB104に記憶された認証ログに記録された接続情報が、接続見込情報DB301に記憶された接続見込情報と一致しなかった場合に、被認証対象機器2による認証機器300への悪意のある認証要求が行われたと判断することにより、認証が成功していても悪意があると疑わしい認証要求を検知することができるので、悪意のある認証要求であるか否かを適正に判断することができる。

(もっと読む)

61 - 80 / 203

[ Back to top ]