Fターム[5J104KA04]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 対称暗号系による認証 (2,192)

Fターム[5J104KA04]に分類される特許

181 - 200 / 2,192

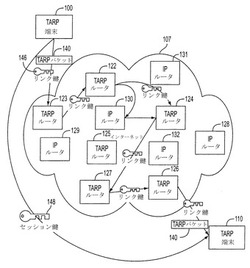

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】コンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクを確立する技術を提供する。

【解決手段】通信の安全通信モードを確立するための暗号化情報をユーザが入力することなしに、第1のコンピュータで通信の安全通信モードが使用可能になる。使用可能にされた通信の安全通信モードに基づくコンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクが確立される。安全通信リンクは、コンピュータ・ネットワーク上の仮想専用ネットワーク通信リンクであり、このリンクでは、擬似乱数シーケンスに従って変化する1つまたは複数のデータ値が、各データ・パケットに挿入される。

(もっと読む)

認証装置、認証方法、および認証プログラム

【課題】コミュニティが形成されるタイプのグループ形態において、コミュニティ上での遣り取りの疎密を反映して、認証のセキュリティを高めるとともに、使い勝手の良い認証装置を提供する。

【解決手段】正解画像は、1週間後ずつ変化する。コンテンツ情報は、複数の画像フレームで構成され、時系列的に配列されている画像フレーム群が変更することにより正解画像が変更される。

(もっと読む)

画像形成装置、入力制御方法、入力制御プログラム、及び記憶媒体

【課題】複数の入力装置から認証情報の入力が可能であって、認証情報の入力の衝突を回避することができる画像形成装置、入力制御方法、入力制御プログラム、及び記憶媒体を提供する。

【解決手段】内部入力装置22、第1外部入力装置54、及び第2外部入力装置56の複数の入力装置から入力が可能な印刷装置20であって、ホスト装置11から、印刷者を識別する印刷者識別情報を含む印刷ジョブを受信する受信部50と、印刷者識別情報の認証に用いる認証情報を入力する入力装置を、複数の入力装置のいずれかに制御する入力制御部42と、制御された入力装置から認証情報の入力を受け付ける認証情報入力受付部44と、受け付けられた認証情報を用いて、印刷者識別情報を認証する認証部46と、認証に成功した場合に、印刷ジョブに従って印刷する印刷部52と、を備える。

(もっと読む)

簡易パスワード入力システム

【課題】 携帯端末からログイン時のパスワード入力を簡易にすることを認めるシステムを提供する。

【解決手段】Webサーバと操作者サーバと携帯端末が通信で接続されたプラント管理システムにおいて、

携帯端末で操作者がWebサーバにログインする時に、操作者に登録されたIDと仮のパスワードでログインし、Webサーバは操作者サーバと連携して、予め記憶媒体にあるID対応の真パスワードを取り出して、両パスワードを所定の文字数で比較することを特徴とする簡易パスワード入力システム。

(もっと読む)

認証端末

【課題】 認証端末に関する不正な利用を防ぐことができる認証端末を提供する。

【解決手段】 状態判定ファイルを生成する状態判定ファイル生成部12と、認証サーバ32が利用する認証情報を含む情報管理ファイルを設定する情報管理ファイル設定部14と、外部装置と接続するための外部接続装置(24、28)と、を備え、状態判定ファイル生成部12は、外部接続装置(24、28)の識別情報と特定符号に基づいて、暗号化した状態判定ファイルの暗号化ファイルを生成し、情報管理ファイル設定部14は、照合用のファイル名及びファイル値を作成し、これらと前記状態判定ファイルとを照合した後に、情報管理ファイルの生成後に状態判定ファイルを削除することにより、認証端末10の不正利用を防ぐことができる。

(もっと読む)

認証システムおよび認証方法

【課題】VPNを介してアクセスされる端末において、より高いセキュリティを確保したユーザ認証技術を提供する。

【解決手段】VPNを介してアクセスされるVPN端末の認証を行う認証システムであって、認証装置6、7は、携帯端末から端末識別情報を含む要求を受け付けてワンタイムパスワードを生成して携帯端末に送信するとともに、生成したワンタムパスワードを記憶手段に記憶するパスワード生成手段と、VPN端末から送信されたワンタイムパスワードを含むアクセス要求をVPN装置を介して受信し、受信したアクセス要求のワンタイムパスワードと記憶手段に記憶されたワンタイムパスワードとが一致するか否かを認証する認証手段とを有し、VPN装置は、VPN端末から送信されたアクセス要求を認証装置または他の認証装置に振分ける振分手段を有する。

(もっと読む)

情報共有方法、通信端末及びプログラム

【課題】同一グループに属するユーザが何らかの警報を発した場合、同じグループ内のユーザには、警報の発信者が誰であるかを秘匿しつつ、グループ内で警報が発せられたことを通知し、異なるグループのユーザには、警報の発信者及びその発信者の属するグループを秘匿しつつ、警報が発せられたことを通知する通信端末を提供する。

【解決手段】第1の期間に、警報状態であるか否かを示す値と総てのクリーク内秘密鍵との排他的論理和により生成したクリーク内メッセージを同一クリーク内の他の総ての通信端末に送信して情報共有を行い、第2の期間の間、各クリークの代表端末は、クリーク内での情報共有結果を示す値と総てのクリーク間秘密鍵との排他的論理和により生成したクリーク間メッセージを他の総ての代表通信端末に送信して情報共有を行う。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】車両1と電子キー2とのイモビライザー照合に、チャレンジレスポンス認証を用いる。イモビライザーECU6のセルフプログラミング機能を用い、メモリ10にシリアル番号Nを登録する。このシリアル番号Nは、イモビライザーECU6ごとに値が違う。暗号演算式設定部16は、メモリ10のシリアル番号Nを基に演算式設定テーブル15を参照して、シリアル番号Nに応じた暗号演算式F(x)を選択し、この演算式F(x)をチャレンジレスポンス認証に使用する演算式として登録する。つまり、それぞれ車両1ごとに暗号演算式F(x)を設定する。電子キー2には、通信開始時に使用演算式を通知する。

(もっと読む)

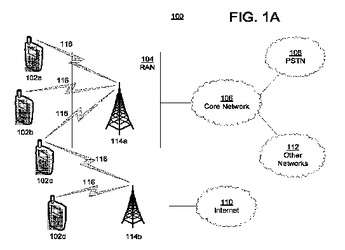

トラステッド連合アイデンティティのための方法および装置

スマートカード、UICC、Java(登録商標)カード、またはグローバルプラットフォームなどの、トラステッドコンピューティング環境は、ローカルホスト信用センタとして、およびシングルサインオン(SSO)プロバイダのためのプロキシとして使用できる。このプロキシは、ローカルSSOプロバイダ(OP)と呼ばれる。これを行うことで、認証トラフィックをローカルに保ち、通信事業者ネットワークに負担をかけ得る無線通信を抑制する。トラステッド環境においてOPプロキシを確立するため、トラステッド環境は、多くの方法で、SSOプロバイダに結合できる。SSOプロバイダは、UICCベースのUE認証またはGBAと相互運用することができる。ユーザ機器は、向上したセキュリティを提供するため、またOPまたは通信事業者ネットワークにかかる無線通信および認証上の負担を軽減するため、トラステッド環境を利用できる。  (もっと読む)

(もっと読む)

無線通信装置の認証のための安全な処理

【課題】無線通信システムにおいて認証キー(A-キー)への不正なアクセスを効果的に防止し、クローニングを排除することにより、無線通信システムの安全性と完全性を改良する技術を提供する。

【解決手段】安全なプロセッサ104はA-キーを発生するために無線通信装置100と乱数を交換する。次いで安全なプロセッサ104はA-キーを暗号化し、暗号化されたA-キーを認証システム103へ転送する。認証システム103がSSDを発生しまたは更新するとき、認証システムは暗号化されたA-キーおよび他の情報を安全なプロセッサ104へ転送する。安全なプロセッサ104はA-キーを解読し、かつSSDを計算する。安全なプロセッサ104は認証システム103および無線通信装置100における使用のため、SSDを認証システム103へ転送する。

(もっと読む)

認証装置及び認証方法

【課題】ユーザの負担を増加させず不正アクセスを防ぐ技術を提供する。

【解決手段】認証装置が、少なくとも1つの変化規則と変化規則を識別するための規則識別子及び任意の文字列データが任意に並ぶパスワード設定データとを各ユーザについてそれぞれ格納する格納手段と、ユーザ識別子及び認証対象のパスワードデータを取得する取得手段と、ユーザ識別子で特定されるユーザについてのパスワード設定データを抽出し、この抽出されたパスワード設定データに含まれている規則識別子で識別される変化規則のうちの現在の暦時間に対応する時間単位に対して設定されている文字列データを抽出する抽出手段と、この抽出されたパスワード設定データに含まれる規則識別子をその抽出された文字列データに置き換えることで正規パスワードデータを生成する生成手段と、生成された正規パスワードデータと認証対象のパスワードデータとを照合する照合手段とを備える。

(もっと読む)

バイオメトリックデバイスを用いて企業リソースへのアクセスを可能にするシステム、方法およびコンピュータプログラム製品

【課題】企業リソースにユーザ認証を提供する好適な方法を提供すること。

【解決手段】企業リソースにユーザ認証を提供する方法であって、(a)バイオメトリックサーバを設定する工程であって、該バイオメトリックサーバは、ユーザが該企業リソースにアクセスすることができるか否かを判定する少なくとも1つのバイオメトリックポリシーを自身の内部に格納し、該バイオメトリックポリシーは、少なくとも1つのバイオメトリックデバイスと関連付けられる、工程と、(b)該バイオメトリックポリシーを実行することにより、該ユーザが認証されているか否かを判定する工程と、(c)該ユーザが該バイオメトリックポリシーに合格した場合、該ユーザが該企業リソースにアクセスすることを可能にし、該ユーザが該バイオメトリックポリシーに合格しなかった場合、該ユーザによる該企業リソースへのアクセスを拒否する工程とを包含する、方法。

(もっと読む)

測定用装置

【課題】 セキュリティを向上させると共に、ログイン失敗時にもすぐに通信不能とせず、低コストで利便性の高い測定用装置を提供する。

【解決手段】 メモリ13に、保持パスワードと、揮発性パスワードと、揮発性パスワードを暗号化したキーコードとを記憶しておき、制御部12が、制御用端末2のログイン認証時に、保持パスワードによる認証が失敗した場合に、メモリ13に記憶されているキーコードを制御用端末2に通知し、その後、制御用端末2からパスワードが送信されると、送信されたパスワードと揮発性パスワードとを照合して一致した場合にはログイン認証を許可し、揮発性パスワードをランダムに生成して更新すると共に、更新された揮発性パスワードに対応するキーコードを生成して更新し、保持パスワードをデフォルトパスワードで更新する測定用装置としている。

(もっと読む)

電子取引認証システム

【課題】取引トークンおよび生体認証データに関する情報を取得および送信する、小切手、クレジットカード、デビットカード、およびスマートカードのような取引トークンとともに使用する電子取引認証システムを提供すること。

【解決手段】システムは、アカウントの認証のためのすべての取引場所において、取引トークン上に符号化された取引およびアカウント情報、デジタル的に符号化した生体認証データを読み取る、または走査する能力、運転免許証または他のIDカードを走査する能力、および顧客の署名を取り込む能力を有することが望ましい。電子取引認証システムは、提示される小切手上の磁気インク(MICR)のラインまたはクレジットカードまたはデビットカード上の磁気帯のような、様々なトークンのインデックスをデジタル化し、中央システムに取引情報データを送信することが好ましい。

(もっと読む)

シングルサインオンシステムと方法、認証サーバ、ユーザ端末、サービスサーバ、プログラム

【課題】 データベースでユーザのデータ管理を行うとともに、名寄せを防ぐことのできるシングルサインオンシステムを実現する。

【解決手段】 ユーザ端末と、サービスサーバと、ユーザ端末が各サービスサーバにログインする際の認証を行う認証サーバと、を有するシングルサインオンシステムであって、認証サーバは、認証が成功した場合にはユーザIDおよび認証要求を行ったサービスサーバ固有の識別子を連結し、暗号化した新規IDを生成してユーザ端末に対して送信する。ユーザ端末は、サービスサーバに対するサービス利用要求に新規IDを付与する。サービスサーバは、ユーザ端末からサービス利用要求を受けた場合には、新規IDを付与してユーザ情報を求める。認証サーバは、サービスサーバからユーザ情報を求められると新規IDを復号し、求められたユーザ情報をサービスサーバへ返送する。

(もっと読む)

通信装置

【課題】認証処理の遅延を抑制しつつ、同じ機器についての冗長なRTTテストの実行を抑止する「通信装置」を提供する。

【解決手段】認証処理部21は、受信したAKEリクエスト毎に、個別リクエスト認証処理を起動する。個別リクエスト認証処理では、処理中のAKEリクエストと発行元が同じAKEリクエストについてのRTTテストが、他の個別リクエスト認証処理において行われている場合には、RTTテストを実行せずに、当該他の個別リクエスト認証処理のRTTテストの終了を待つ。そして、当該他の個別リクエスト認証処理のRTTテストがパスした場合には、処理中のAKEリクエストについてのRTTテストがパスしたものとして、RTTテストを実行せずに認証処理を進める。

(もっと読む)

端末認証方法、プログラム、及び、端末装置

【課題】端末装置がネットワーク接続できない環境下でも、ワンタイムパスワードを用いて端末装置を使用するユーザの認証を行うことができる端末装置を提供する。

【解決手段】ランダム表生成部11は、所定形状の表の各位置に文字をランダムに配置したランダム表を生成する。暗証情報記憶部14は、N桁(Nは2以上の整数)の文字列から成る暗証情報を記憶する。ワンタイムパスワード生成部12は、暗証情報記憶部14から暗証情報を読み出し、N桁の暗証情報のうち、マスク桁として設定された桁の文字を、ランダム表を構成する文字のうちで認証に用いる旨が指定された位置の文字に置き換えたワンタイムパスワードを生成する。認証部13は、ワンタイムパスワードを用いて認証を行う。

(もっと読む)

セキュリティ装置及びセキュリティシステム

【課題】迅速に認証を行うことが可能なセキュリティ装置を提供する。

【解決手段】セキュリティ装置40Aには大テーブル42aと小テーブル42bとが、ネットワークを介さずに同一の装置内に設けられており、セキュリティ装置40Aの認証部43Aは、小テーブル42bにおいてID情報に対応する通行可能ID情報を検索し、対応する通行可能ID情報が見つかった場合には当該通行可能ID情報に基づいて認証を行い、小テーブル42bにおいてID情報に対応する通行可能ID情報が見つからなかった場合には、大テーブル42aにおいてID情報に対応する通行可能ID情報を検索し、大テーブル42aに登録された通行可能ID情報に基づいて認証を行う。

(もっと読む)

マルチ・バンド/マルチ・リンクの安全キー生成及び配信プロトコル

マルチ・リンク暗号化の使用をネゴシエートし、単一の4ウェイ・ハンドシェーク・プロトコル交換を使用して、各リンクのための固有のキーを生成する方法が説明される。  (もっと読む)

(もっと読む)

通信システムにおける認証

【課題】複数の認証手続きが用いられる通信システムにおいて、認証のための共通のフォーマットを提供する。

【解決手段】認証器はサービスに対する要求を受信したときに、通信が音声であるかデータであるかを判別する。データサービスの場合、移動局(MS)にEAP要求を経由してCAVEチャレンジを送り、移動局(MS)からの認証応答を確認する。音声通信の場合、CAVEチャレンジを送り、移動局(MS)からの認証応答を確認する。

(もっと読む)

181 - 200 / 2,192

[ Back to top ]