Fターム[5J104MA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 認証、鍵管理センターの構成 (1,790) | 認証センター (968)

Fターム[5J104MA01]の下位に属するFターム

1局集中 (22)

複数のセンターが存在 (42)

Fターム[5J104MA01]に分類される特許

61 - 80 / 904

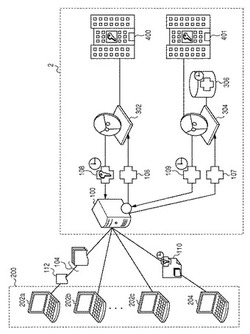

認証管理装置および認証管理方法

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の端末から時刻認証対象の電子ファイルを取得し、PKI時刻認証局302またはアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。その後、認証管理装置100は電子ファイルを破棄する。また、時刻認証の有効期限が近づくと認証管理装置100はユーザにその旨を通知する。

(もっと読む)

通信認証方法

【課題】認証情報が仮に漏洩しても不正アクセスが不可能な通信認証方法を提供する。

【解決手段】端末1、2と管理サーバを含むネットワークにおいて、端末1が端末2にデータ送受信のために接続する際に、手順1で端末1は接続認証要求を管理サーバに送信し、手順2で管理サーバは接続認証要求の正当性を検査し正当性が確認された場合、認証情報を付して接続認証応答を端末1に送信し、手順3で端末1は認証情報を付して接続要求を端末2に送信し、手順4で端末2は認証情報を付して端末1の要求の正当性確認要求を管理サーバに送信し、手順5で管理サーバは要求の正当性を検査し正当である場合には接続要求正当性確認応答を端末2に送信し、手順6で端末2は接続要求許可応答を端末1に送信し、手順7で端末1と端末2が相互通信し、管理サーバは手順2で複数桁の乱数を認証情報としてその度に生成し手順5の終了直前に消去する。

(もっと読む)

通信システム、図形生成サーバ、図形生成方法およびプログラム

【課題】表示されたアイコンの利用者識別性を向上する。

【解決手段】サービスサーバ300が、利用者端末100からログインが要求された際、ログイン情報に基づいて認証サーバ200から本人識別子を取得し、取得した本人識別子と、ログイン情報と対応付けられている仮名識別子とを図形生成サーバ400へ送信し、図形生成サーバ400が、サービスサーバ300から送信されてきた仮名識別子と本人識別子とを併せた文字列を所定の規則に従って図形化したアイコンを生成し、サービスサーバ300が、仮名識別子を利用者端末100に表示させる必要がある場合、図形生成サーバ400からアイコンを取得し、取得したアイコンと仮名識別子とを利用者端末100へ送信し、利用者端末100が、サービスサーバ300から送信されてきた仮名識別子とアイコンとを表示する。

(もっと読む)

情報生成装置及び情報生成プログラム及び記録媒体及び情報生成方法

【課題】Certificate Revocation List(CRL:証明書失効リスト)の格納方法を工夫することで、省メモリ化を図る。

【解決手段】検証サーバ装置100は、CA端末装置300から提供される証明書失効リスト(CRL)から、公開鍵証明書ごとにシリアル番号と発行者とを抽出する失効情報抽出部103と、抽出されたシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの公開鍵証明書のシリアル番号と、失効した公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された差分と生成されたハッシュ値との対応関係をハッシュテーブルとして生成するハッシュ表生成部104とを備えた。

(もっと読む)

端末装置、認証システム及びプログラム

【課題】撮像された本人の承認を得ずにその本人が写っている画像を無断でコピーしたり外部へ送信してしまうことを防止する。

【解決手段】認証装置3の認証データベース35には、個人の顔画像情報や指紋情報などが登録されている。携帯電話装置1で撮像が行われ撮影画像にその個人の顔画像が写っていた場合には、その個人に認証入力部21から指紋情報を入力してもらい、顔画像情報及び指紋情報を認証装置3に送って同一情報が既に登録されていることの認証を受けて始めてその撮影画像のコピーや外部送信が可能となっている。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

電子機器およびその制御方法

【課題】個別の証明書を印刷機器等の電子機器の外部に持たせた場合に、ユーザが有効期限の切れた証明書を保有することになってしまうという問題を解消する。

【解決手段】有線または無線の通信回線に接続するための通信接続手段と、NFC搭載機器のメモリ領域に保持している個別の証明書情報を読み取る読取手段と、読取手段により読み取った証明書情報を記憶する記憶手段と、読取手段により読み取った証明書情報の有効期限に応じて、ユーザに通知をする通知手段と、を備える。また、通信接続手段を介し新しい証明書情報を有線または無線の通信回線を通じて認証局より取得する第1の取得手段と、第1の取得手段により取得した新しい証明書情報をNFC搭載機器のメモリ領域に書き込む書込手段と、をさらに備える。

(もっと読む)

認証システム

【課題】ネットワーク下に複数の画像処理装置と外部認証サーバとを備え、外部認証サーバと通信可能か否かに関わらず正しくユーザ認証が行われる認証用システムの提供。

【解決手段】認証システムは、画像処理装置11,12…と、該装置11,12…のユーザ認証情報を記憶する外部認証サーバ2とが接続されて成り、画像処理装置11,12…が、当該装置11,12…を介して外部認証サーバ2に登録されたユーザ認証情報と、当該装置11,12…で外部認証サーバ2によってユーザ認証したユーザのユーザ認証情報を記憶している。画像処理装置11は、外部認証サーバ2と通信できない場合、画像処理装置11に記憶されているユーザ認証情報に基づいて、又は、他の画像処理装置12…と通信して、当該他の装置12…に記憶されているユーザ認証情報に基づいて、ユーザ認証を行うユーザ認証部15bを有する。

(もっと読む)

画像処理システム、情報処理装置、プログラムおよびジョブ実行方法

【課題】画像処理装置のセキュリティおよび利便性を向上すると共に、認証サーバにかかる負担を軽減し、さらには画像処理装置とジョブ連携サーバとによる連携したジョブの実行を速やかに開始できるようにする。

【解決手段】画像処理システム1は、ジョブの実行に必要な所定の処理を行うジョブ連携サーバ4と、ジョブ連携サーバ4と連携してジョブを実行する画像処理装置5と、ジョブ連携サーバ4を利用するためのチケットを発行する認証サーバ2と、認証サーバ2からジョブ連携サーバ4を利用するためのチケットを取得する情報処理装置3とを備える。情報処理装置3は、認証サーバ2から、画像処理装置5がジョブ連携サーバ4を利用するためのチケットを取得して画像処理装置5に送信し、画像処理装置5は、情報処理装置3から取得するチケットを利用してジョブ連携サーバ4にアクセスし、ジョブ連携サーバ4と連携してジョブを実行する。

(もっと読む)

サーバ装置及び情報処理システム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】サーバ装置20は、通信端末10に対して認証プログラムの処理を指示する。この指示は、デバイスマネジメントと呼ばれる端末管理技術を用いることで実現される。デバイスマネジメントの技術は、ネットワークに接続されたデバイスを運用管理するために用いられ、例えばデバイスを利用する利用者の手間を排除し、管理の自動化・省力化を図ることを目的とする。通信端末10は、サーバ装置20の指示以外によって認証プログラムを起動しないようになっている。よって、通信端末10の端末製造番号を受け取ったサーバ装置20が、デバイスマネジメントの技術を利用して、その通信端末10の認証プログラムを起動するということ自体が、その通信端末10が正当な利用者の通信端末であるという認証を行ったことになる。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存しないネットワーク認証システム、ネットワーク認証方法およびプログラムを提供する。

【解決手段】ユーザ端末は、サービス提供サーバからのサービスの提供に関して、認証サーバからユーザ認証されており、ユーザ端末が、認証サーバへ認証要求を送信し、認証サーバが、受信した認証要求に対して、認証を行う。認証サーバは、認証処理の完了後に、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成し、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、機能提供サーバに対して、認証用ファイルとともに、認証要求を送信する。そして、機能提供サーバが、認証ファイルの検証を行い、検証が完了した後に、情報提供を行う。

(もっと読む)

通信方法および通信システム

【課題】IKEv2において、本来、IKErではないノードが、IKErになりすまして、IKEiのノードのIDを取得することを防止する。

【解決手段】IKEiのノード10は、IKE_AUTH1stメッセージにより、IKErのノード20に対し、仮IDを通知する。その後、IKEiのノード10は、IKE_AUTH2ndメッセージによりIKErのノード20のディジタル署名を受信し、このIKErのノード20の認証処理を行う。ここで、IKErのノード20の本人性の認証がとれたとき、IKE_AUTH3rdメッセージにより、このIKEiのノード10の本IDを通知する。

(もっと読む)

アクセス制御連携システム及びアクセス制御連携方法

【課題】複数のシステム間のアクセス制御を連携させる場合において、あるシステムにおける認証情報の更新に伴う情報更新作業の手間を軽減するとともに、更新のタイムラグを小さくすることを目的とする。

【解決手段】アクセス制御連携システム1は、第1ロールに基づきアクセス制御を行うシステムA100と、第1ロールとは異なる第2ロールに基づきアクセス制御を行うシステムB200と、各システムを連携させる中央認証機関300とを備える。システムA100に所属するユーザがシステムB200が提供するサービスへアクセスする場合、ユーザはシステムA100へログインする。その後、システムA100からシステムB200へユーザIDが送信される。また、中央認証機関300はシステムA100からユーザの第1ロールを取得し、第2ロールへ変換する。システムB200では中央認証機関300が変換した第2ロールに基づきアクセス制御が行われる。

(もっと読む)

通信システム、及び通信システムのセキュリティ強化方法

【課題】スケジュールデータやSIMデータ等のシステムの運営・管理に関する情報に対しても暗号化鍵を使用してセキュリティを強化することを可能にして、機密性の高いスケジュール管理を行うこと。

【解決手段】携帯電話1は、スケジュールが更新され次第、スケジュールデータを携帯電話2に送信する。SIMaは携帯電話1に装着されており、携帯電話1の使用者を特定するための携帯番号情報を保持する。自データ用暗号化鍵1は携帯電話1に対して認証サーバ6から配信され、自装置のスケジュールデータを他装置へ配信する際に使用する。この暗号鍵は自装置のスケジュールデータを複号させるために携帯電話2に対して送付されるが、二次配布はできない。携帯電話2は、スケジュールデータ配信のタイミングをメールサーバ5に登録し、携帯電話1等から送付されたスケジュールデータを受け取り、管理する。

(もっと読む)

認証システム、認証方法および認証プログラム

【課題】ワンタイムパスワードが第三者に漏洩するリスクを軽減し、より高いセキュリティを確保したユーザ認証技術を提供する。

【解決手段】認証システム3、4であって、第1の端末1からワンタイムパスワード生成要求を受け付けて、ワンタイムパスワードを生成し、生成したワンタイムパスワードを第1の端末1に送信するとともに認証記憶手段44に記憶する生成手段41、3と、第2の端末2から入力されたワンタイムパスワードと認証記憶手段44に記憶されたワンタイムパスワードとが一致するか否かを認証する認証手段42とを有し、生成手段41、3は、第1の端末1が端末識別情報を送信する端末の場合、ワンタイムパスワードが設定された画面を当該端末に送信し、第1の端末が端末識別情報を送信しない端末の場合、ワンタイムパスワードが記述されたメールを当該端末に送信する。

(もっと読む)

認証サービス方法及びシステム

【課題】高度なセキュリティを有する認証サービスを提供する。

【解決手段】OTPトークンと、端末と、ネットショップの専用サイトと、認証サーバとを備え、端末と専用サイトと認証サーバとがネットワークに接続されているシステムが実行する方法であって、端末が、入力されたカード番号を専用サイトに送信し、専用サイトが、受信したカード番号で識別されるクレジットカードのユーザ認証の依頼を認証サーバに送信し、認証サーバが、受信したカード番号で識別されるクレジットカードのユーザ認証の依頼を受信すると、チャレンジデータを生成して端末に送信し、OTPトークンが、端末で受信されて入力されたチャレンジデータを基に、ワンタイム・パスワードを生成し、端末が、入力されたワンタイム・パスワードを認証サーバに送信し、認証サーバが、受信したワンタイム・パスワードを基にユーザ認証を行って、認証結果を専用サイトに送信する認証サービス方法。

(もっと読む)

生体認証システムおよび携帯端末

【課題】利用者の生体情報パターンを保護し、高いセキュリティの下で生体認証処理を行うことが可能な生体認証システムおよび携帯端末を提供する。

【解決手段】認証システムは、携帯端末と、携帯端末に装着可能であり、メモリに予め記憶した生体情報パターンを用いて照合処理を行うICチップと、画像処理サーバを備える。携帯端末は、撮像手段により撮影した生体画像データを画像処理サーバに送信する。画像処理サーバは受信した生体画像データから生体情報パターンを生成し、生成した生体情報パターンを携帯端末に送信する。携帯端末は装着されたICチップに受信した生体情報パターンを送信し、ICチップはメモリに記憶された生体情報パターンと受信した生体情報パターンを用いて照合処理を行い、照合結果を携帯端末に送信する。

(もっと読む)

監視装置、監視方法および監視プログラム

【課題】サーバアプリケーションを入手しやすい状態としたままで、正しく運用されていないサーバアプリケーションを無効化することのできる監視装置、監視方法および監視プログラムを提供する。

【解決手段】監視装置の一例であるCAサーバ20は、サーバアプリケーションの使用頻度を示す第1の条件を少なくとも含む判断条件を格納した条件判断テーブル207を保持している。証明書発行部202は、管理サーバから証明書発行依頼があると、試用版証明書を無条件に発行する。管理サーバからの本運用証明書の発行要求を受信すると、ログ収集部205は、画像処理装置との間の通信履歴(通信ログ)を取得する。判断部204は、条件判断テーブル207と通信履歴とに基づいて、管理サーバの使用実績を判断する。証明書発行部202は、使用実績があると判断されると、通信制限が緩和された本運用証明書を発行する。

(もっと読む)

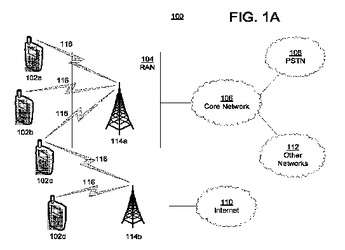

トラステッド連合アイデンティティのための方法および装置

スマートカード、UICC、Java(登録商標)カード、またはグローバルプラットフォームなどの、トラステッドコンピューティング環境は、ローカルホスト信用センタとして、およびシングルサインオン(SSO)プロバイダのためのプロキシとして使用できる。このプロキシは、ローカルSSOプロバイダ(OP)と呼ばれる。これを行うことで、認証トラフィックをローカルに保ち、通信事業者ネットワークに負担をかけ得る無線通信を抑制する。トラステッド環境においてOPプロキシを確立するため、トラステッド環境は、多くの方法で、SSOプロバイダに結合できる。SSOプロバイダは、UICCベースのUE認証またはGBAと相互運用することができる。ユーザ機器は、向上したセキュリティを提供するため、またOPまたは通信事業者ネットワークにかかる無線通信および認証上の負担を軽減するため、トラステッド環境を利用できる。  (もっと読む)

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

61 - 80 / 904

[ Back to top ]