Fターム[5J104MA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 認証、鍵管理センターの構成 (1,790) | 認証センター (968)

Fターム[5J104MA01]の下位に属するFターム

1局集中 (22)

複数のセンターが存在 (42)

Fターム[5J104MA01]に分類される特許

21 - 40 / 904

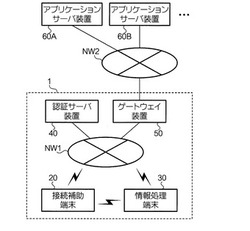

認証装置、情報処理システム及びプログラム

【課題】サービスの提供を受ける権限を有しない第三者によるサービスの不正利用を抑制する。

【解決手段】接続補助端末20は情報処理端末30との間で通信路を確立する。接続補助端末20は、入力されたユーザID及びパスワード、情報処理端末30から通信路を介して取得した情報端末識別情報及び自端末の接続端末識別情報を含む情報(トークン情報)を送信する。認証サーバ装置40は、トークン情報の認証を行い、サービスリストを接続補助端末20に送信する。情報処理端末30は、アプリケーションサーバ装置60A,60Bへのアクセス要求をゲートウェイ装置50に送信する。ゲートウェイ装置50は、アクセス認証に成功すると、情報処理端末30とアプリケーションサーバ装置60A、60Bとの間におけるデータの授受の中継を開始する。アプリケーションサーバ装置60A、60Bは、情報処理端末30のユーザに対してサービスを提供する。

(もっと読む)

情報処理装置、情報処理方法、及びプログラム

【課題】コンテンツデータの生成者以外の第三者に公開されるコンテンツデータを保護することが可能な、新規かつ改良された情報処理装置等を提供する。

【解決手段】コンテンツシェアリングサーバ10は、ユーザ41からアップロードされたコンテンツに対するタイムスタンプをタイムスタンプ付与サーバ20に要求し、コンテンツデータにタイムスタンプが付与された場合に、コンテンツデータを第三者に公開する。

(もっと読む)

画像形成装置、情報処理システムと、その処理方法およびプログラム

【課題】 ユーザに一時的に付与される認証を得るための記憶媒体で認証を得ることを可能にする仕組みを提供する。

【解決手段】 複合機300に認証サーバ200が接続された画像形成システムにおいて、ユーザに一時的に付与されるICカードについて、認証サーバ200のユーザ情報管理部252がICカードの識別情報を登録する。既にユーザ情報管理部252に当該一時的に付与されるICカードが登録されている場合、それを削除してから登録する。複合機300のテンポラリカード番号管理部354は、一時的に付与されるICカードの識別情報リストを管理する。認証サーバ200の使用制限管理部253は、通常のICカードおよび一時的に付与されるICカードの使用制限を管理し、通常のICカードおよび一時的に付与されるICカードで異なる使用制限を付与する。

(もっと読む)

位置情報認証方法

【課題】その場に居ないと生成できない情報を利用することで位置情報を認証する位置情報認証方法を提案する。

【解決手段】通信ネットワークにそれぞれ接続された、ユーザ端末と、認証を行う認証局と、位置の基準となる基準局と、位置を測定できる電波航法手段と、を備える場合で、認証局は基準局の位置を把握し、1)ユーザ端末は認証局にその位置情報を伝送し、2)認証局は基準局に送信時間の暗号の生成を指示し、3)基準局は加法準同型暗号方式で第1暗号を生成してユーザ端末に伝送し、4)ユーザ端末は第1暗号を受信して、受信時刻を含む情報で第1暗号を変調して第2暗号を生成し、上記認証局に伝送し、5)認証局では、第2暗号を受信し復号して、送信時間と受信時間から基準局とユーザ端末間の信号遅れを見出し、該信号遅れを距離に換算し、位置情報との差が充分小さい場合に認証する。

(もっと読む)

認証システム、認証装置及びプログラム

【課題】 不特定多数の機器が接続されるネットワークにおいて物理的に遠隔地にある2つの端末の接続設定を簡易的な操作、且つ簡単な構成で行う。

【解決手段】 複数の端末2と認証装置1とがネットワークを介して接続され、認証装置1は、端末2Aを操作することにより生成された第1入力情報及び端末2Bを操作することにより生成された第2入力情報を取得し(3)、第1入力情報と第2入力情報とを比較した結果に基づいてペアを作成し(4)、端末2Aと端末2Bとを通信可能にするための設定情報を端末2A及び端末2Bに送出する(10)。

(もっと読む)

無線LAN接続方法、無線LANクライアント、および無線LANアクセスポイント

【課題】Webによるユーザ認証を行わずに、無線LANアクセスポイントに接続することを可能とする。

【解決手段】無線LANアクセスポイントが、接続サービスの提供を広告するステップと、広告を受信した無線LANクライアントが、第2の接続手段でサーバに接続サービスを要求するステップと、サーバが、要求を行った無線LANクライアントを認証し、無線LANアクセスポイントに、無線LANクライアントの受け入れを要求するステップと、無線LANアクセスポイントが、サーバに、無線LANクライアントの受け入れを許可するステップと、サーバが、無線LANクライアントに、無線LANアクセスポイントの受け入れ許可を通知するステップと、無線LANクライアントが、無線LANアクセスポイントに接続するステップとを含む。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存せず、しかもブラウザを利用しない通信が要求される場合においても適切にネットワーク認証を実行できる。

【解決手段】ユーザ端末が、認証サーバへ認証要求を送信する。認証サーバは、受信した認証要求に対して、認証を行い、認証処理の完了後に、墨塗り署名を利用し、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成して、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、利用したいサービスを選択して、認証用ファイルを加工し、サービス提供サーバに対して、認証用ファイルとともに、認証要求を送信する。サービス提供サーバは、認証用ファイルの検証を行い、認証用ファイル内のID情報を取得して、検証処理とID情報の取得が完了した後に、情報提供を行う。

(もっと読む)

端末ユーザ識別情報モジュールを接続した通信端末を保護する方法

【課題】通信端末のユーザを識別するために用いるモジュール(5)を接続した通信端末(4)の保護方法を提供すること。

【解決手段】本発明の方法は,データ照合かぎを有する第1プログラムを識別情報モジュールにセキュアにロードするステップ(10,11)と,第1プログラムと連動する第2プログラムを通信端末上にセキュアにロードするステップ(12)と,第1プログラムのデータ照合かぎに対応するデータ照合かぎを第2プログラムに送信する送信ステップ(13)と,送信されたデータ照合かぎを通信端末のセキュアな記憶領域に記憶させるステップと,第2プログラムがデータ照合かぎを有効に保有することを検証した(ステップ15,16)ときに限り,第2プログラムからの要求(ステップ14)に対する各応答を第1プログラムから送信するステップ(17)と,を有する。

(もっと読む)

閲覧認証方法

【課題】本発明は、簡単な構成を用いて高いセキュリティのもとでコンテンツを共有するための技術を提供することを目的とする。

【解決手段】本発明は、閲覧装置2が、認証サーバ1に対し、コンテンツの閲覧を要求する閲覧要求ステップと、認証サーバ1が、閲覧装置2又は携帯電話3に対し、コンテンツの閲覧を求める認証を要求する認証要求ステップと、携帯電話3が、認証サーバ1に対し、コンテンツの閲覧を求める認証を行う認証実行ステップと、コンテンツの閲覧を求める認証が成功したときに、認証サーバ1が、閲覧装置2に対し、コンテンツの閲覧を許可する閲覧許可ステップと、を順に備えることを特徴とする閲覧認証方法である。

(もっと読む)

影メール利用のメール送信内容証明システム

【課題】送信メールを何時、誰から、誰に、どんな内容のメール本文を、どのような証明主旨で送付されたかを送受信者双方が確実に把握することのできる影メールを利用したメール送信内容証明システムを提供する。

【解決手段】送信者側10による事前登録処理S1と、送信者側10による正規メール送信処理S2と、送信者側10による証明依頼と影メール送信依頼等処理S3と、認証局20による影メール送付処理S4と、受信者側30による最終結果通知・再送依頼処理S5、認証局20による最終結果連絡・再送依頼処理S6とを含み、影メールのヘッダ情報に内容証明ステータスを含んで、証明書発行可能に送信処理される。

(もっと読む)

生体認証システム、生体認証方法、および認証サーバ

【課題】適用空間に関し汎用性良好で、ユーザ規模が大きくとも認証速度や認証精度に優れる生体認証技術を提供する。

【解決手段】登録端末100および認証端末120と、認証端末120から得た補助情報と登録端末100から得た確率分布の情報とを用い、各登録者について認証要求者が該当登録者である確率を計算し格納する確率計算手段204と、確率が所定値以上の登録者を特定し登録用特徴量を絞り込む絞り込み手段205と、絞り込んだ登録用特徴量のリストを確率の降順にソートするソート手段206と、確率の降順に従い各登録用特徴量と認証端末から得た認証要求者の認証用特徴量とを順次照合し各登録用特徴量と認証用特徴量との類似度を計算する照合手段207と、類似度を用い確率を再計算して更新する更新確率計算手段208と、更新された確率が所定基準以上の者を該当者と特定して認証要求者の識別を行う識別手段209と備えた認証サーバ140とから生体認証システム10を構成する。

(もっと読む)

認証トークンによるクライアントサーバ型認証システム

【課題】クライアントサーバ型認証システムにおいて予め個体識別情報を登録された認証トークンのみに証明書を発行する機能とその認証トークンの認証だけを許可する機能を提供する。

【解決手段】認証サーバマシン、クライアントマシン、管理者マシン、個体識別情報をもつ認証トークンを有し、認証サーバマシンは、認証トークンの個体識別情報と認証トークンに対する証明書の発行可否情報とを対応付けてデバイス管理DBに登録し、ユーザ情報と証明書とをユーザ管理DBに格納し、認証トークンを接続されたクライアントマシンからの認証要求に対し、デバイス管理DBの個体識別情報の有無を確認し、ユーザ情報及び証明書がユーザ管理DBのものと一致するか否かを確認して、認証を許可する。管理者マシンは、未登録の認証トークンを認証サーバマシンに登録し、問い合わせを行い、発行可の場合にのみ証明書を発行する。

(もっと読む)

通信装置及び管理システム

【課題】 異なるフォーマットの又は異なる認証処理に対応した証明書を発行する複数CAを運用する際に、通信装置と管理装置との間の通信のセキュリティについて下位互換を維持しつつセキュリティ強度を容易に上げる。

【解決手段】 仲介装置80は、記憶部内の確認用データ(認証局公開鍵証明書)が画像形成装置20からの証明書の発行元と対応しないためにその証明書の正当性が確認できない場合、第1管理装置30へ、自装置の識別情報と、画像形成装置20からの証明書の発行元である第2CA60の情報とを送信すると共に、第1管理装置30に自装置の更新用証明書の取得を依頼し、その依頼に応じて第1管理装置30からの、第1管理装置30に送信した情報が示す発行元により発行された自装置の証明書及び、その発行元が発行した証明書の正当性を確認するための確認用データを、認証に使用する新証明書及び確認用データとして記憶部に記憶させる。

(もっと読む)

認証強度の異なるサーバに対応した連携型認証方法及びシステム

【課題】認証強度の異なるサーバでの連携型認証を実現する。

【解決手段】複数のサーバについて連携型認証するためのポータルサーバ(5)が、複数の認証強度のうちの指定された認証強度で認証することの要求である認証要求と、該認証強度での認証に使用される一以上の認証情報要素とを、ユーザ端末(1)から受付ける認証要求受付部(7)と、その認証要求に従い、受信した一以上の認証情報要素を用いてユーザが正当か否かを判断する、指定された認証強度での認証処理を実行し、ユーザについて済んでいる認証の強度を所定の記憶域(15)に登録させる認証部(11)と、ユーザについて該ポータルサイトで済んでいる認証の強度に関する問合せを、複数のサーバの各々から受付ける問合せ受付部(21)と、各サーバからの問合せに応答して、ユーザについて済んでいる認証の強度を記憶域から特定しその認証強度に関する回答を問合せ元に発行する回答部(23)とを備える。

(もっと読む)

情報処理装置およびその制御方法

【課題】 情報処理装置の識別情報と、電子証明書に含まれる当該情報処理装置の識別情報との不一致が発生したことを情報処理装置の管理者が容易に検知できる構成を実現する。

【解決手段】 記憶装置に記憶されている識別情報を含む、電子証明書の発行要求を認証局に対し発行する。その発行要求の発行中において(S702)、当該発行要求に含まれる識別情報と前記記憶装置に記憶されている識別情報との一致/不一致を判定する(S703〜S705)。ここで、不一致と判定された場合には、その旨のメッセージを通知する(S717)。

(もっと読む)

認証システム、認証方法

【課題】サーバクライアント環境において、クライアントからサーバへアクセスを行う場合に、アクセス先ごとのポリシーによりセキュアなサーバアクセスを提供する。

【解決手段】サーバクライアント環境において、クライアントからサーバへアクセスを行う場合、ファイルサーバの場合、共有を目的とした共有領域と、個人での占有を目的とした専用領域を提供する。サーバ前段のオープンフロースイッチは、クライアントからサーバへの通信パス(宛先)を、各種認証サーバと連携した認証ネットワークと、認証サーバと連携しない非認証ネットワークと、に振り分ける振り分け部を有する。また、オープンフロースイッチは、認証サーバからユーザ認証に必要な情報を定期的に入手する認証サーバ連携部を有する。上記振り分け部は、認証サーバ連携部に、クライアントからのアクセスが要求に合致するか問い合わせ、結果に応じてパスの振り分けを行う。

(もっと読む)

シングルサインオンシステム及びシングルサインオン方法

【課題】認証情報を動的に更新するシングルサインオンシステムの提供

【解決手段】複数のウェブサーバ他に対するユーザID及びパスワードを含む認証情報並びに前記パスワードの有効期限情報を格納するシングルサインオンデータベース300と、シングルサイン機能を制御するシングルサインオンサーバ200とを備え、前記シングルサインオンサーバ200が、利用者端末100から任意のウェブサーバ他にアクセスするための認証情報を受け付けたとき、この受け付けた認証情報のパスワードが有効期限を越えているか否かを前記有効期限情報を参照して判定し、この有効期限を越えていると判定したとき、新たなパスワードを生成し、前記シングルサインオンデータベースの認証情報のパスワードを前記新たなパスワードに更新するシングルサインオンシステム。

(もっと読む)

デジタルデータ内容証明システム

【課題】デジタルデータと証明事項とを一体化したファイルを作成し、デジタルデータと証明事項の内容証明を同時に行う。

【解決手段】データ証明装置1は、ユーザ端末及びタイムスタンプ付与装置と通信可能に接続し、証明対象の原本データをユーザ端末から受信する原本データ受付手段8と、原本データに対応する証明事項を記載するとともに、原本データそのものを添付した中間ファイルを作成する中間ファイル作成手段9と、中間ファイルをタイムスタンプ付与装置に送信するタイムスタンプ要求手段10と、タイムスタンプ付与装置から中間ファイルのハッシュ値及び日時情報を包含する日時保証情報を受信する日時保証情報取得手段11と、受信した日時保証情報を中間ファイルに添付して証明済ファイルを作成する証明済ファイル作成手段12と、この証明済ファイルをユーザ端末に送信する証明済ファイル送信手段13とを備える。

(もっと読む)

認証システム、認証方法、認証サーバ、認証プログラム

【課題】認証時にユーザからの暗証番号の入力がなくとも生体認証によって認証を行う際の処理負荷を低減し、効率良く認証処理を行う。

【解決手段】登録端末が、IC媒体に記憶されているフリーデータを読み出し、ユーザから暗証番号と生体情報との入力を受け付けて登録要求を認証サーバに送信し、利用端末が、IC媒体に記憶されているフリーデータを読み出し、ユーザの生体情報の入力を受け付けて認証要求を認証サーバに送信し、送信した認証要求に応じて認証サーバから暗証番号が含まれる認証結果を受信した場合、暗証番号をIC媒体に入力してIC媒体に認証処理を行わせ、認証サーバが、登録端末から送信される登録要求を記憶し、利用端末から送信される認証要求に対応する生体情報を読み出して生体認証処理を行い、認証成功と判定した場合、生体情報に対応する暗証番号を読み出して認証結果を利用端末に送信する。

(もっと読む)

本人性証明システム、検証装置、本人性証明方法

【課題】所有物を用いない認証において本人性の第三者への証明力を高める。

【解決手段】本発明の本人性証明システムは、第1公開鍵を公開する認証装置と第2公開鍵を公開する協調装置を有し、被認証装置の本人性を証明する。認証装置は、第1鍵生成部、第1暗号文確認部、認証記録部を備える。協調装置は、第2鍵生成部と第2暗号文確認部を備える。第1暗号文確認部と第2暗号文確認部は、被認証装置が第1公開鍵y1と第2公開鍵y2を用いて秘密情報Wを暗号化した第1暗号文Cの秘密情報Wと、被認証装置が第1公開鍵y1と第2公開鍵y2を用いて秘密情報W’と付随情報Aを基に生成された第2暗号文C’の秘密情報W’とが、等しいこともしくは所定の距離以内であることを、協調して秘密情報Wと秘密情報W’を知ることなく確認する。

(もっと読む)

21 - 40 / 904

[ Back to top ]