国際特許分類[H04L9/10]の内容

電気 (1,674,590) | 電気通信技術 (544,871) | デジタル情報の伝送,例.電信通信 (61,356) | 秘密または安全な通信のための配置 (13,382) | 特別な箱体,構造的特徴または手動制御装置を有するもの (818)

国際特許分類[H04L9/10]に分類される特許

111 - 120 / 818

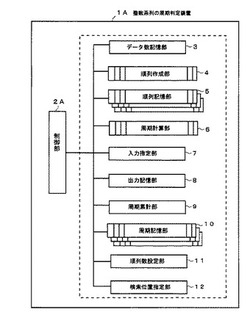

整数系列の周期判定方法、周期判定装置及び周期判定プログラム

【課題】任意の大きさの自然数の集合による全単射関数を用いて作成した整数系列の周期を判定する。

【解決手段】順列作成部4は、全単射関数(写像)の入力に対する出力データ(原像に対する像)の並びである順列A(i)を作成する。順列記憶部5は、任意の大きさm(mは2以上の自然数)の全ての全単射関数の入力に対する出力の状態を示す順列S(i,j)を記憶する。周期計算部6は、任意の全単射関数の入力に対する出力データ系列を更に入力とする手順を繰り返し行って、作成する整数系列の周期を計算する。周期記憶部10は、順列数設定部11が指定した周期計算部6の周期計算結果を記憶する。順列数設定部11は、任意のデータ数mの全ての全単射関数の存在数を記憶する。

(もっと読む)

情報処理装置

【課題】最小限の回路規模により複数の暗号化処理を並列に行う。

【解決手段】メモリ上のデータを転送する複数の転送手段と、データに処理を施すデータ処理手段と、複数の転送手段から転送要求をアビトレーションするアビトレーション手段と、データ処理手段における処理に関するパラメータを複数の転送手段ごとに保持する手段と、アビトレーションの結果に基づき、パラメータをデータ処理手段に出力する手段と、処理されたデータの出力先を選択する出力先選択手段と、を有し、データ処理手段は、動作状況を示す動作中判別信号をアビトレーション手段に送信し、アビトレーション手段は、転送要求それぞれの優先度が記述されたアビトレーションポリシーを保持しており、当該アビトレーションポリシーと動作中判別信号とに基づき、転送要求をアビトレーションし、出力先選択手段は、アビトレーションの結果と動作中判別信号に基づき、データの出力先を選択する。

(もっと読む)

乱数発生装置、乱数発生方法及びセキュリティチップ

【課題】攻撃者が乱数発生素子から乱数を容易に読み出せないようにすること。

【解決手段】乱数発生部2は、書込み確率が1であって、乱数発生素子の抵抗値を第1の抵抗値にするスピン注入電流を乱数発生素子に供給する1回目の書込みを行い、乱数発生素子の抵抗値を読出す1回目の読出しを行う。次に、乱数発生部2は、乱数発生部2は、読出された抵抗値より、1回目の書込みによって乱数発生素子が第1の抵抗値とされたことを検出する。このとき、乱数発生部2は、書込み確率が1/2であって、第2の抵抗値にするスピン注入電流を乱数発生素子に供給する2回目の書込みを行うことによって、乱数発生素子に乱数を発生させる。そして、温度制御回路39は、1回目の読出しによって読出された乱数発生素子の抵抗値より、環境温度を求める。そして、環境温度に追従してスピン注入電流の大きさを変化させて、乱数発生部2に2回目の書込みを行わせる。

(もっと読む)

故障利用攻撃の検出方法及び検出装置

【課題】故障利用攻撃を検出する方法及び装置を提供する。

【解決手段】複数のブラインディング値を提供し、第1の群のデータ要素、及び、第1の群の少なくとも1つのデータ要素とブラインディング値のうちの少なくとも1つとの間で排他的論理和を実行することによって生成された少なくとも1つの追加的データ要素を有する第1のセットを生成するとともに、第1のセットの各データ要素と複数のブラインディング値のうちの選択した1つとの間の排他的論理和に対応するデータ要素からなる第2のセットを生成し、第1のセットのデータ要素の各々の間で可換演算を実行することによって第1のシグネチャを生成するとともに、第2のセットのデータ要素の各々の間で可換演算を実行することによって第2のシグネチャを生成し、第1のシグネチャと第2のシグネチャとを比較して故障利用攻撃を検出する。

(もっと読む)

暗号化されたアクセスを使う電子的エンティティのセキュリティ化方法

【課題】DFAタイプの3つの攻撃に対して、単純で、効果的な撃退法を提供することである。

【解決手段】本発明のセキュリティ方法は、暗号化アルゴリズムの一部をなす巡回プロセスの選択されたステップの計算結果(リザルト)を記憶し、少なくとも前記巡回プロセスの少なくとも1部を再実施し、前記記憶したものに対応する新リザルトを再計算し、前記2つのリザルトを比較し、両者が異なる場合は、暗号文(MC)の送出を禁止することを特徴とする。

(もっと読む)

秘密鍵を伴う電子暗号アセンブリを安全に守る方法

【課題】秘密鍵または個人鍵をもつ暗号電子アセンブリまたはシステムの、すべてのnの値についての「n次のDPA」攻撃のリスクをなくす。

【解決手段】秘密鍵を使用してメモリ中に記憶される暗号計算プロシージャを実装する、プロセッサおよびメモリを含む電子システムのためのセキュリティ保護を行う方法であって、前記プロシージャについての少なくとも1つのクリティカル関数の入力または出力中の中間結果をマスキングすることから成る。

(もっと読む)

通信装置、通信システム及び証明書設定方法

【課題】 セキュリティを維持しながら、認証に必要な証明書を記憶する部品を交換する必要が生じた場合でも、容易かつ速やかに正常な認証が行える状態に容易に回復させることができるようにする。

【解決手段】 通信I/Fを備え、その通信I/Fを介して通信可能な上位装置10によって管理される下位装置20において、通信を行う際に通信相手に認証を受けるために自身の識別情報が付された個別公開鍵証明書を提供し、その個別公開鍵証明書によって通信相手に認証された場合に通信を行うようにし、その個別公開鍵証明書と装置の識別情報が付されていない共通公開鍵証明書とを記憶する記憶領域を、交換可能な最小単位の交換部品である部品Aに設ける。この構成により、正規の部品Aを装着した下位装置20には安全に個別証明書セットを記憶させることができる一方、偽部品A′を装着した下位装置には個別証明書セットを送信しないようにすることができる。

(もっと読む)

タグ通信装置及びタグ通信方法

【課題】電界通信などのように生体又は移動体を伝送経路とする通信を用いたシステムにおいて、システムの動作の安定化を図ることを可能とすること。

【解決手段】タグ通信装置であって、暗号鍵を生成する暗号鍵生成部と、生体又は移動体に所持又は設置される通信タグと、生体又は移動体を介してデータの通信を行うことにより、通信タグからタグデータ又は暗号鍵を受信し、通信タグへ暗号鍵を送信する第一通信部と、第一通信部が通信タグから受信したタグデータを、暗号鍵生成部によって生成された暗号鍵を用いて暗号化し暗号化データを生成する暗号化部と、暗号化部によって生成された暗号化データを記憶する記憶部と、第一通信部が通信タグから受信した暗号鍵を用いて、記憶部に記憶される暗号化データを、復号化しタグデータを取得する復号化部と、情報処理装置へ復号化部によって取得されたタグデータを送信する第二通信部と、を備える。

(もっと読む)

一時的な機密のセキュアストレージ方法

機密情報が一時的に、TPMの不揮発性記憶装置にストアされ得、そこからセキュアかつ復元不可能に削除され得る。加えて、TPMにストアされた情報が通信的に分離されたとき、上記の媒体上にストアされた情報がアクセス不可能であるように、通信的に分離可能な記憶媒体上にストアされた情報をセキュアにし得る。ボリューム全体の暗号化サービスキーが、TPMにストアされたキーによって保護され得、保護部がアクセス可能なままであっても、TPMからのキーのセキュアな削除が、ボリューム全体の暗号化サービスキーの不正な開示を防ぐ。加えて、TPMにストアされているデータは、計算装置がPCRによって決定される特定の状態であるときに限り、公開され得る。ハイバネーションの間、状態が実質的に変更されていない場合に限り、イメージを復号化し、アクティブな計算をリストアするためのキーが公開されるように、TPMを用いて、ハイバネーションイメージが暗号化され得、キーがストアされ得る。 (もっと読む)

鍵情報管理装置

【課題】データを暗号化して利用する場合のセキュリティを高める。

【解決手段】鍵情報管理装置10は、機密性の優れ、PC5と着脱可能な耐タンパ装置で構成されており、メモリ16やタイマ部15などを格納している。鍵情報管理装置10は、PC5の記憶媒体6に記憶されたデータを暗号処理するための暗号鍵17を管理サーバ20からダウンロードして、メモリ16に一時的に記憶する。タイマ部15は、一定時間、鍵情報管理装置10に対するユーザからのアクセスが無くなった段階で、一時的に記憶した暗号鍵17を消去する。暗号鍵17が消去された段階で、PC5が記憶したデータは、復号処理できなくなる。PC5から鍵情報管理装置10へのアクセスはユーザ認証するようになっており、第三者がユーザ認証を攻撃して暗号鍵17を窃取しようと作業している間に時間切れとなって暗号鍵17が消去される。

(もっと読む)

111 - 120 / 818

[ Back to top ]