ウィルス監視システムとウィルス監視方法

【課題】医療施設に適するウィルス監視システム等を提供する。

【解決手段】監視端末100は変更や改造が出来ない医用診断装置101にリモート接続で定期的にウィルススキャンを実行し、その処理結果とウィルス定義ファイルの情報を保守サーバ300で管理する。監視端末100はウィルススキャン実行前に医用診断装置101に実行可能であるか否かを確認するメッセージ表示を行い、可能な場合はウィルススキャンを実行する。ウィルススキャン実行後は医用診断装置101の電源をオフにする機能を有し、医用診断装置101の負荷を考慮してウィルススキャンを実行することができる。さらに保守端末301からの要求に応じて保守サーバ300から監視端末100のウィルス定義ファイルの更新と削除の処理ができ、複数の医用診断装置101を定期的に遠隔からまとめて容易にウィルス監視することができる。

【解決手段】監視端末100は変更や改造が出来ない医用診断装置101にリモート接続で定期的にウィルススキャンを実行し、その処理結果とウィルス定義ファイルの情報を保守サーバ300で管理する。監視端末100はウィルススキャン実行前に医用診断装置101に実行可能であるか否かを確認するメッセージ表示を行い、可能な場合はウィルススキャンを実行する。ウィルススキャン実行後は医用診断装置101の電源をオフにする機能を有し、医用診断装置101の負荷を考慮してウィルススキャンを実行することができる。さらに保守端末301からの要求に応じて保守サーバ300から監視端末100のウィルス定義ファイルの更新と削除の処理ができ、複数の医用診断装置101を定期的に遠隔からまとめて容易にウィルス監視することができる。

【発明の詳細な説明】

【技術分野】

【0001】

本発明は、医療施設等に適するウィルス監視システムに関する。

【背景技術】

【0002】

医用診断装置は、X線CT装置やMRI装置、超音波診断装置など生体の診断に用いる装置である。医用診断装置は、その機能や効果を損なわないように運用するために、変更や改造に関して法的規制を強く受ける。医用診断装置は、PCなどを使用しており、コンピュータウィルス(以降、ウィルス)の危機にさらされている。通常のPCではウィルス対策のソフトウェアを搭載して、定期的なウィルス定義ファイルの更新とともにウィルス感染の有無をチェックすることが一般的になっているが、医用診断装置では、ウィルス定義ファイルの更新に関しても改造にあたり、厳格に管理しなければならない。またウィルス定義ファイルの更新の遅れは、新種のウィルスに関しての脅威になり、日常時の定期的なウィルス感染状況のチェックとウィルス定義ファイルの更新処理が重要である。

【0003】

このような状況において、従来は特許文献1に記載されるように、ウィルスに感染してからの駆除が中心に行われていた。

また、ウィルスで多いバイナリデータ形式のファイルを検出する方法が特許文献2に開示されているが、バイナリとデータ形式が異なるウィルスへの配慮はされていない。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−213239号公報

【特許文献2】特開2009−223478号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

医療施設内のウィルス監視システムにおいて、医用診断装置等は変更や改造が出来ないため、ウィルス定義ファイルの更新をすることが出来ず、新種のウィルスに感染してしまう恐れがあった。また、医用診断装置の改造を回避するために、USBデバイスなどの外部デバイスに最新のウィルス定義ファイルを搭載して、これを医用診断装置に接続して、ウィルススキャンを定期的に運用することも可能であるが、外部デバイスの着脱や最新のウィルス定義ファイルのUSBデバイスへの取り込みなど、複数の医用診断装置に対して一台一台手作業で行わねばならず、手間がかかるため、定期的なチェックを行うことが困難であった。さらに、ウィルススキャン実行中は医用診断装置への負荷が大きいため、ウィルススキャンを実行するタイミングを日々手作業で調整することは困難で効率が悪いという課題があった。

【0006】

本発明は、前述した問題点に鑑みてなされたもので、その目的とするところは、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して感染を防止し、効率よくまとめてメンテナンスすることができる、ウィルス監視システムとウィルス監視方法等を提供することである。

【課題を解決するための手段】

【0007】

前述した目的を達成するために、第1の発明は、ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムであって、前記監視端末は、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信する手段を備え、前記保守サーバは、前記医用診断装置のウィルス感染状況を記憶して管理する手段を備えることを特徴とするウィルス監視システムである。第1の発明によって、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して、まとめてメンテナンスすることが可能になり、医用診断装置のウィルス感染のチェックを日常的に行え、ウィルス感染を効率よく防止することが出来る。

【0008】

第2の発明は、ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムが実行するウィルス監視方法であって、前記監視端末が、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信するステップと、前記保守サーバが、前記医用診断装置のウィルス感染状況を記憶して管理するステップとを実行することを特徴とするウィルス監視方法である。これにより、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して、まとめてメンテナンスすることが可能になり、医用診断装置のウィルス感染のチェックを日常的に行え、ウィルス感染を効率よく防止することが出来る。

【発明の効果】

【0009】

本発明により、医療施設内のウィルス監視システムにおいて、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して感染を防止し、効率よくまとめてメンテナンスをすることができる。

【図面の簡単な説明】

【0010】

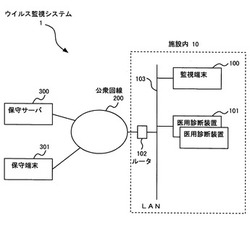

【図1】本発明の実施の形態としてのウィルス監視システムの構成例を示す図

【図2】監視端末の構成例を示す図

【図3】ルータのウィルス監視の処理を説明するシーケンス図

【図4】監視端末のスケジューリング機能によるウィルス監視の処理を説明するシーケンス図

【図5】保守端末のスケジューリング機能によるウィルス監視の処理を説明するシーケンス図

【図6】ウィルス定義ファイルの更新と削除の処理を説明するシーケンス図

【発明を実施するための形態】

【0011】

以下、図面に基づいて、本発明の実施形態を詳細に説明する。

図1に示すように、ウィルス監視システム1は、施設内10にある監視端末100と少なくとも1つ以上の医用診断装置101とLAN(Local Area Network)103を介して接続されるルータ102、ルータ102から公衆回線200を介して接続される保守サーバ300と保守端末301とから構成される。なお、保守サーバ300が接続する施設内10のLAN103の数は、任意であり、図1に示されるように一つの施設に限られるものではない。

【0012】

監視端末100は、CPU(Central

Processing Unit)、ROM(Read Only

Memory)、RAM(Random Access

Memory)、およびHDD(Hard Disc Drive)などを実装したコンピュータシステムであり、ウィルス対策ソフトウェアがインストールされている。また、ウィルス監視のプログラムを遠隔から操作実行するために設定された保守サーバ300のリモートサービスソフトウェアからの命令を受け付けたり、ウィルス対策ソフトウェアやウィルス監視対象の装置と通信をするリモートサービスエージェントが設定されている。監視端末100は、LAN103を介してウィルス監視対象となる1つ以上の医用診断装置101にリモート接続をし、ウィルス監視のプログラムを実行する。

【0013】

医用診断装置101は、X線CT装置やMRI装置、超音波診断装置など生体の診断に用いる装置で、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムである。図1では監視端末100と医用診断装置101を別な構成要素で示したが、同一のコンピュータシステムで動作するものとしてもよい。

ルータ102は、公衆回線200から施設内10のLAN103に入ってくるデータをパケットフィルタリング処理をして、ウィルスを検出するアンチウィルスルータである。

【0014】

公衆回線200は、インターネットなどのネットワーク、プライベートネットワーク、デジタル衛星放送といった、有線または無線のいずれのものでもよい。

保守サーバ300は、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムであり、ウィルス監視対象となる1つ以上の医用診断装置101のウィルス感染状況とウィルス定義ファイルを全て管理し、保守端末301からの要求に応じて、管理しているデータを取り出すことができる。さらに、ウィルス監視プログラムを遠隔操作するリモートサービスソフトウェアがインストールされており、保守端末301からも操作命令を受け付ける。また、電子メール(以降、メール)を送受信する機能を持ち、ウィルススキャンやウィルス定義ファイルの更新の処理結果を保守端末にメールで送信する。

【0015】

保守端末301は、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムであり、公衆回線200を介して保守サーバ300にリモート接続する。例えば、保守サーバ300のリモートソフトウェアサービスにWEBブラウザなどを用いてアクセスし、管理画面を操作することができ、医用診断装置101に対するウィルススキャンやウィルス定義ファイルの更新のプログラムの実行命令を保守サーバ300に送信することができる。また、メールを送受信する機能を持ち、実行結果の確認や医用診断装置101の管理状況をメールで受信する。保守端末301の数は任意であり、図1に示すように一つに限られるものではない。

【0016】

図2に示すように、監視端末100は、CPU150、設定部110、記憶部120、表示部130、外部記憶部140などで構成されている。CPU150は、医用診断装置101にリモート接続し、医用診断装置101の記憶装置を仮想的に監視端末100の外部記憶部140として読み込み、設定部110からの信号に基づいてウィルススキャンを実行するためのプログラムを記憶部120から読み出して、外部記憶部140に対してウィルススキャンを実行する。さらに、監視端末100は、医用診断装置の101のウィルススキャンの結果を記憶部120に記録し、保守サーバ300に送信する。

【0017】

監視端末100のCPU150は、設定部110からの入力信号に基づいて各種制御を行ったり、外部記憶部140に記憶されたプログラムおよびデータを読み出して記憶部120にロードしたり、読み出されたプログラムのコマンドに基づいて、データ演算または加工などの一連の処理を実行する。

設定部110は、監視端末100の管理者が各種操作を入力するキーボードやマウスなどの入力デバイスにより構成されており、管理者の操作に基づいて入力信号を生成し、入出力インターフェイスおよびバスを介してCPU11に送信する。

【0018】

外部記憶部140は、磁気ディスクなどで構成されており、CPU150で実行されるプログラムやデータを記憶する。外部記憶部140には、CPU150が実行するウィルス対策ソフトウェアやリモートサービスエージェントのプログラム、ウィルス定義ファイルの更新のプログラム等が格納される。

記憶部120は半導体メモリなどで構成されており、外部記憶部140のプログラムやデータをCPU150の命令に従って展開する。

表示部130は、例えば液晶ディスプレイであり、CPU150からバスおよび入出力インターフェイスを介して受信した信号に基づいて、CPU150の処理結果などを表示する。監視端末100はリモート接続した医用診断装置101の表示部を仮想的に監視端末100の表示部130として扱うことができるように設定されている。

保守サーバ300や保守端末301のハードウェア構成も、監視端末100と同様である。また、監視端末100及び保守端末301は、デスクトップPC、ノートPC、タブレット型端末、スマートフォンなどを用いることができる。

【0019】

図3のシーケンス図を参照して、ウィルス監視システムにおける、ルータ102のウィルス検知と発見通知の一連の処理について説明する。

ステップS1において、ルータ102は、施設内10のLAN103に入ってくるパケットをフィルタリング処理し、ウィルスを検知すると、ステップS2において、監視端末100のリモートサービスエージェントにウィルス発見通知を送信する。次に監視端末100のリモートサービスエージェントは、保守サーバ300のリモートサービスソフトウェアにウィルス発見通知を送信する(ステップS3)。ステップS4において保守サーバ300のリモートサービスソフトウェアは保守端末301にウィルス発見通知のメールを送信し、ステップS5において、保守員30は保守端末301でウィルス発見通知を、受信したメールにより確認して、処理を終了する。

【0020】

次に図4のシーケンス図を参照して、ウィルス監視システムにおけるウィルススキャンとその結果通知の一連の処理について説明する。

監視端末100のウィルス対策ソフトウェアはウィルススキャンを実行する日時と対象装置などを設定するスケジューリング機能を有しており、あらかじめウィルススキャンを実行する複数の医用診断装置101のそれぞれに対してのスケジュールが施設の管理者(不図示)によって設定されている。

【0021】

ステップS6において、監視端末100のウィルス対策ソフトウェアはウィルス対策ソフトウェアのスケジュール機能を起動し、ステップS7において、医用診断装置101にリモート接続をし、ウィルススキャン開始を通知する。

ステップS8において、監視端末100のウィルス対策ソフトウェアは医用診断装置101の記憶装置及び外部記憶装置を仮想的に監視端末100の外部記憶部としてディスクマウント処理をする。

さらにウィルススキャン開始のメッセージを表示部130として仮想化した医用診断装置101の表示部に表示し、続いてウィルススキャンの実行が可能か否かの選択を受け付ける画面を表示する。

【0022】

ここで、ディスクマウント処理は、監視端末100のOS(オペレーティングシステム)の機能として実行されても良い。この場合、ステップS8よりも前、例えば、監視端末100が起動されたときに、OSが自動的にディスクマウント処理を実行する。

一方、前述したように、監視端末100のウィルス対策ソフトウェアにディスクマウント処理の機能を持たせることによって、医用診断装置101の電源が切れている場合であっても、監視端末100が医用診断装置101の電源をオンにする命令を通知し、リモート接続処理、ウィルススキャン開始通知処理、ディスクマウント処理、及び後述するスキャン実行処理までの一連の処理を連続して実行することができる。

【0023】

ステップS9において、医用診断装置101は選択結果を監視端末100のウィルス対策ソフトウェアに送信する。このとき、監視端末100のウィルス対策ソフトウェアは、実行不可を受け付けた場合は、処理を中断する。実行可を受け付けた場合、もしくは一定時間経過しても医用診断装置が無応答の場合は、ウィルススキャン実行可と判断し、処理を継続する。ステップS10において、監視端末100は外部記憶部140として仮想化した医用診断装置101の記憶装置および外部記憶装置に対してウィルススキャンを実行する。

【0024】

これにより、変更や改造ができない複数の医用診断装置101であっても監視端末100からまとめてウィルススキャンを実行することができる。また、ステップS7からステップS9にかけてのウィルススキャン実行の事前処理があることによって、医用診断装置101への負荷の影響を考慮してウィルススキャンを実行することができる。尚、監視端末100のウィルス対策ソフトウェアは医用診断装置101だけでなく、監視端末100の外部記憶部140に対してウィルススキャンを実行することもできる。

さらにウィルススキャンの実行は、監視端末100のウィルス対策ソフトウェアであらかじめ設定したスケジュールで行うのではなく、医用診断装置101から監視端末100のウィルス対策ソフトウェアを起動して実行するのでもよい。

【0025】

ウィルススキャンが完了したらウィルス対策ソフトウェアはリモートサービスエージェントに完了通知を送信し(ステップS11)、リモートサービスエージェントは保守サーバ300のリモートサービスソフトウェアに、医用診断装置101のウィルススキャン処理の結果とウィルス感染の有無を通知する(ステップS12)。保守サーバ300は、ウィルス監視対象の全ての装置とウィルススキャンを実行した日時とその処理結果をデータベースに記録して保管する。

ステップS13において保守サーバ300のリモートサービスソフトウェアは保守端末301にウィルススキャン処理結果をメールで送信する。また、ステップS11で監視端末100のリモートサービスエージェントはウィルス対策ソフトウェアからウィルススキャン完了通知を受信すると、医用診断装置101にウィルススキャンの終了通知を送信し(ステップS14)、医用診断装置101の電源をオフにする命令を送信する。

【0026】

ステップS15において、医用診断装置101は監視端末100から電源オフの命令を受信すると、電源をオフにして終了する通知を監視端末100のリモートサービスエージェントに送信し(ステップS16)、電源をオフにする。

これにより、医用診断装置101のウィルススキャンを通常業務で使用していない時間帯に自動で実行することができ、ウィルススキャン実行による医用診断装置101への負荷の影響を最小限にすることができる。

尚、監視端末100から直接、医用診断装置101の電源をオフにする手段を設けてもよい。例えば、監視端末100にリモート接続している医用診断装置101の電源をオフにする機能を持つハードウェアやソフトウェアを設けてもよい。

【0027】

ステップS17において、保守員30は、保守端末301から医用診断装置101のウィルススキャン処理結果を表示する管理画面を要求する。保守端末301は保守サーバ300にウィルススキャン処理結果を要求し(ステップS18)、保守サーバ300は保管しているウィルススキャン処理結果を保守端末301の画面に表示する。例えば、保守端末301はWEBブラウザなどで保守サーバにアクセスしてウィルススキャン結果を要求したり結果を参照したりする。

これにより保守員30は、管理対象の装置のウィルス感染状況の有無を、保守サーバ300に接続可能な保守端末301があれば、いつでもどこにいても確認することができる。

【0028】

図5のシーケンス図では、図4で監視端末100からウィルススキャンの開始命令を出していた一連の処理を保守端末301から行う場合の一連の処理について説明する。

保守サーバ300のリモートサービスソフトウェアは監視端末100のウィルス対策ソフトウェアと同様に、ウィルススキャンを実行する日時と対象装置などを設定するスケジューリング機能を有している。

ステップS20において、保守員30は保守サーバ300のスケジューリング機能で監視対象となる医用診断装置101のウィルススキャン実行のスケジュールを設定する。このとき、保守員30は保守端末301を用いて保守サーバ300にアクセスして操作してもよい。

【0029】

ステップS21において、保守サーバ300のリモートサービスソフトウェアは、設定されたスケジュールに基づいて監視端末100のリモートサービスエージェントにウィルススキャンの実行を要求する。監視端末100のリモートサービスエージェントは、ステップS22において、医用診断装置101にリモート接続をし、ウィルススキャン開始を通知する。

ステップS22からステップS26にかけての処理は、図4で監視端末100のウィルス対策ソフトウェアと医用診断装置101において行われていたS7からS10のステップが、監視端末100のリモートサービスエージェントと医用診断装置101との間の処理になっているものである。

【0030】

ステップS23において、監視端末100のリモートサービスエージェントは医用診断装置101の記憶装置及び外部記憶装置を仮想的に監視端末100の外部記憶部としてディスクマウント処理をする。さらにウィルススキャン開始のメッセージを表示部130として仮想化した医用診断装置101の表示部に表示し、続いてウィルススキャンの実行が可能か否かの選択を受け付ける画面を表示する。

ステップS24において、医用診断装置101は選択結果を監視端末100のリモートサービスエージェントに送信する。このとき、監視端末100のリモートサービスエージェントは、実行不可を受け付けた場合は、処理を中断する。実行可を受け付けた場合、もしくは一定時間経過しても医用診断装置が無応答の場合は、ウィルススキャン実行可と判断し、処理を継続する。

【0031】

監視端末100のリモートサービスエージェントは実行可を受け付けると、ウィルス対策ソフトウェアにウィルススキャン実行プログラムの起動を命令し(ステップS25)、ステップS26において、監視端末100は外部記憶部140として仮想化した医用診断装置101の記憶装置および外部記憶装置に対してウィルススキャンを実行する。

これにより、変更や改造ができない医用診断装置101であっても施設外の遠隔の端末からでも容易にウィルススキャンを実行することができる。

ウィルススキャン完了後の結果通知処理については、図4においてのステップS11からS19と同様の処理をステップS27からS35として行い、処理を終了する。

【0032】

図6のシーケンス図を参照して、ウィルス監視システムにおける監視端末100のウィルス定義ファイルの更新と削除を行う一連の処理について説明する。

保守員30はウィルス監視対象の医用診断装置101に対応した新しいウィルス定義ファイルがある場合に、ステップS36において、FTP(File Transfer Protocol)などの手段を用いて保守サーバ300にウィルス定義ファイルをアップロードする。保守端末301から保守サーバ300にアップロードしてもよい。

【0033】

ステップS37において、保守員30は保守端末301から保守サーバ300のリモートサービスソフトウェアを操作する管理画面を起動し、S36においてアップロードしておいたウィルス定義ファイルの転送要求をするボタンを押す。

保守端末301はウィルス定義ファイル転送要求を保守サーバ300のリモートサービスソフトウェアに送信し(ステップS38)、保守サーバ300は監視端末100のリモートサービスエージェントに該当のウィルス定義ファイルを転送する(ステップS39)。

次にステップS40において、保守員30は、保守端末301上の管理画面で、更新もしくは削除をしたいウィルス定義ファイルを選択し、そのウィルス定義ファイルの更新もしくは削除を要求するボタンを押す。

保守端末301は、ステップS41において、ウィルス定義ファイルの更新もしくは削除の要求を保守サーバ300のリモートサービスソフトウェアに送信する。

【0034】

保守サーバ300のリモートサービスソフトウェアは監視端末100のリモートサービスエージェントに、ウィルス定義ファイルの更新もしくは削除のプログラムの起動を要求し(ステップS42)、監視端末100のリモートサービスエージェントは、ウィルス定義ファイルの更新もしくは削除のプログラムを起動する(ステップS43)。

さらに、リモートサービスエージェントは、該当するウィルス定義ファイルを更新もしくは削除して(ステップS44)、更新もしくは削除後のウィルス定義ファイルに問題がないかどうかのチェック処理をする(ステップS45)。

【0035】

ステップS46において、監視端末100のリモートサービスエージェントはウィルス定義ファイルの更新もしくは削除の処理結果通知を保守サーバ300のリモートサービスソフトウェアに送信し、リモートサービスソフトウェアは受信した結果を保守端末301にメールで送信して、処理を終了する。

これにより、変更や改造が出来ない複数の医用診断装置101等に対して、遠隔からまとめて容易にウィルス定義ファイルの更新あるいは削除を行うことができ、最新のウィルスに対しても感染を効率よく防止することが出来る。

[変形例]

【0036】

図4および図5において、監視端末100が医用診断装置101に対してウィルススキャンを実行中の場合に、監視端末100および医用診断装置101はいずれも実行中のウィルススキャンを中断することができる。

医用診断装置101において医用診断装置101の利用者が中断する場合、医用診断装置101はウィルススキャンを中断したことを監視端末100に送信する。

監視端末100は、監視端末100において管理者が中断した場合もしくは医用診断装置101からの中断通知を受信した場合、ウィルススキャンの中断を保守サーバ300に送信する。

[発明の実施の形態における効果]

【0037】

1.以上のように、変更や改造ができない複数の医用診断装置101に対してリモート接続可能な監視端末100から定期的にまとめてウィルススキャンを実行することができる。

2.ウィルススキャン実行前に監視端末100から医用診断装置101にウィルススキャン実行が可能か否かのメッセージの表示を行い、可能な場合のみウィルススキャンを実行することで、医用診断装置101のウィルススキャン実行時の負荷を考慮して行うことができる。

3.ウィルススキャン実行後に医用診断装置100の電源をオフにすることで、ウィルススキャンを通常業務で使用していない時間帯に自動で実行することができる。

【0038】

4.監視対象の装置のウィルス感染状況の有無を、保守サーバ300に接続可能な保守端末301から常に確認することができる。

5.変更や改造が出来ない複数の医用診断装置101に対して、遠隔からまとめて容易にウィルス定義ファイルの更新あるいは削除を行うことができ、最新のウィルスに対しても感染を効率よく防止することが出来る。

【0039】

以上、添付図面を参照しながら、本発明に係るウィルス監視システム等の好適な実施形態について説明したが、本発明はかかる例に限定されない。当業者であれば、本願で開示した技術的思想の範疇内において、各種の変更例又は修正例に想到し得ることは明らかであり、それらについても当然に本発明の技術的範囲に属するものと了解される。

【符号の説明】

【0040】

100………監視端末

101………医用診断装置

300………保守サーバ

301………保守端末

【技術分野】

【0001】

本発明は、医療施設等に適するウィルス監視システムに関する。

【背景技術】

【0002】

医用診断装置は、X線CT装置やMRI装置、超音波診断装置など生体の診断に用いる装置である。医用診断装置は、その機能や効果を損なわないように運用するために、変更や改造に関して法的規制を強く受ける。医用診断装置は、PCなどを使用しており、コンピュータウィルス(以降、ウィルス)の危機にさらされている。通常のPCではウィルス対策のソフトウェアを搭載して、定期的なウィルス定義ファイルの更新とともにウィルス感染の有無をチェックすることが一般的になっているが、医用診断装置では、ウィルス定義ファイルの更新に関しても改造にあたり、厳格に管理しなければならない。またウィルス定義ファイルの更新の遅れは、新種のウィルスに関しての脅威になり、日常時の定期的なウィルス感染状況のチェックとウィルス定義ファイルの更新処理が重要である。

【0003】

このような状況において、従来は特許文献1に記載されるように、ウィルスに感染してからの駆除が中心に行われていた。

また、ウィルスで多いバイナリデータ形式のファイルを検出する方法が特許文献2に開示されているが、バイナリとデータ形式が異なるウィルスへの配慮はされていない。

【先行技術文献】

【特許文献】

【0004】

【特許文献1】特開2007−213239号公報

【特許文献2】特開2009−223478号公報

【発明の概要】

【発明が解決しようとする課題】

【0005】

医療施設内のウィルス監視システムにおいて、医用診断装置等は変更や改造が出来ないため、ウィルス定義ファイルの更新をすることが出来ず、新種のウィルスに感染してしまう恐れがあった。また、医用診断装置の改造を回避するために、USBデバイスなどの外部デバイスに最新のウィルス定義ファイルを搭載して、これを医用診断装置に接続して、ウィルススキャンを定期的に運用することも可能であるが、外部デバイスの着脱や最新のウィルス定義ファイルのUSBデバイスへの取り込みなど、複数の医用診断装置に対して一台一台手作業で行わねばならず、手間がかかるため、定期的なチェックを行うことが困難であった。さらに、ウィルススキャン実行中は医用診断装置への負荷が大きいため、ウィルススキャンを実行するタイミングを日々手作業で調整することは困難で効率が悪いという課題があった。

【0006】

本発明は、前述した問題点に鑑みてなされたもので、その目的とするところは、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して感染を防止し、効率よくまとめてメンテナンスすることができる、ウィルス監視システムとウィルス監視方法等を提供することである。

【課題を解決するための手段】

【0007】

前述した目的を達成するために、第1の発明は、ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムであって、前記監視端末は、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信する手段を備え、前記保守サーバは、前記医用診断装置のウィルス感染状況を記憶して管理する手段を備えることを特徴とするウィルス監視システムである。第1の発明によって、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して、まとめてメンテナンスすることが可能になり、医用診断装置のウィルス感染のチェックを日常的に行え、ウィルス感染を効率よく防止することが出来る。

【0008】

第2の発明は、ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムが実行するウィルス監視方法であって、前記監視端末が、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信するステップと、前記保守サーバが、前記医用診断装置のウィルス感染状況を記憶して管理するステップとを実行することを特徴とするウィルス監視方法である。これにより、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して、まとめてメンテナンスすることが可能になり、医用診断装置のウィルス感染のチェックを日常的に行え、ウィルス感染を効率よく防止することが出来る。

【発明の効果】

【0009】

本発明により、医療施設内のウィルス監視システムにおいて、変更や改造が出来ない複数の医用診断装置等に対して、遠隔から定期的にウィルス定義ファイルの更新を行い、ウィルスの感染状況を容易に監視して感染を防止し、効率よくまとめてメンテナンスをすることができる。

【図面の簡単な説明】

【0010】

【図1】本発明の実施の形態としてのウィルス監視システムの構成例を示す図

【図2】監視端末の構成例を示す図

【図3】ルータのウィルス監視の処理を説明するシーケンス図

【図4】監視端末のスケジューリング機能によるウィルス監視の処理を説明するシーケンス図

【図5】保守端末のスケジューリング機能によるウィルス監視の処理を説明するシーケンス図

【図6】ウィルス定義ファイルの更新と削除の処理を説明するシーケンス図

【発明を実施するための形態】

【0011】

以下、図面に基づいて、本発明の実施形態を詳細に説明する。

図1に示すように、ウィルス監視システム1は、施設内10にある監視端末100と少なくとも1つ以上の医用診断装置101とLAN(Local Area Network)103を介して接続されるルータ102、ルータ102から公衆回線200を介して接続される保守サーバ300と保守端末301とから構成される。なお、保守サーバ300が接続する施設内10のLAN103の数は、任意であり、図1に示されるように一つの施設に限られるものではない。

【0012】

監視端末100は、CPU(Central

Processing Unit)、ROM(Read Only

Memory)、RAM(Random Access

Memory)、およびHDD(Hard Disc Drive)などを実装したコンピュータシステムであり、ウィルス対策ソフトウェアがインストールされている。また、ウィルス監視のプログラムを遠隔から操作実行するために設定された保守サーバ300のリモートサービスソフトウェアからの命令を受け付けたり、ウィルス対策ソフトウェアやウィルス監視対象の装置と通信をするリモートサービスエージェントが設定されている。監視端末100は、LAN103を介してウィルス監視対象となる1つ以上の医用診断装置101にリモート接続をし、ウィルス監視のプログラムを実行する。

【0013】

医用診断装置101は、X線CT装置やMRI装置、超音波診断装置など生体の診断に用いる装置で、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムである。図1では監視端末100と医用診断装置101を別な構成要素で示したが、同一のコンピュータシステムで動作するものとしてもよい。

ルータ102は、公衆回線200から施設内10のLAN103に入ってくるデータをパケットフィルタリング処理をして、ウィルスを検出するアンチウィルスルータである。

【0014】

公衆回線200は、インターネットなどのネットワーク、プライベートネットワーク、デジタル衛星放送といった、有線または無線のいずれのものでもよい。

保守サーバ300は、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムであり、ウィルス監視対象となる1つ以上の医用診断装置101のウィルス感染状況とウィルス定義ファイルを全て管理し、保守端末301からの要求に応じて、管理しているデータを取り出すことができる。さらに、ウィルス監視プログラムを遠隔操作するリモートサービスソフトウェアがインストールされており、保守端末301からも操作命令を受け付ける。また、電子メール(以降、メール)を送受信する機能を持ち、ウィルススキャンやウィルス定義ファイルの更新の処理結果を保守端末にメールで送信する。

【0015】

保守端末301は、CPU、ROM、RAM、およびHDDなどを実装したコンピュータシステムであり、公衆回線200を介して保守サーバ300にリモート接続する。例えば、保守サーバ300のリモートソフトウェアサービスにWEBブラウザなどを用いてアクセスし、管理画面を操作することができ、医用診断装置101に対するウィルススキャンやウィルス定義ファイルの更新のプログラムの実行命令を保守サーバ300に送信することができる。また、メールを送受信する機能を持ち、実行結果の確認や医用診断装置101の管理状況をメールで受信する。保守端末301の数は任意であり、図1に示すように一つに限られるものではない。

【0016】

図2に示すように、監視端末100は、CPU150、設定部110、記憶部120、表示部130、外部記憶部140などで構成されている。CPU150は、医用診断装置101にリモート接続し、医用診断装置101の記憶装置を仮想的に監視端末100の外部記憶部140として読み込み、設定部110からの信号に基づいてウィルススキャンを実行するためのプログラムを記憶部120から読み出して、外部記憶部140に対してウィルススキャンを実行する。さらに、監視端末100は、医用診断装置の101のウィルススキャンの結果を記憶部120に記録し、保守サーバ300に送信する。

【0017】

監視端末100のCPU150は、設定部110からの入力信号に基づいて各種制御を行ったり、外部記憶部140に記憶されたプログラムおよびデータを読み出して記憶部120にロードしたり、読み出されたプログラムのコマンドに基づいて、データ演算または加工などの一連の処理を実行する。

設定部110は、監視端末100の管理者が各種操作を入力するキーボードやマウスなどの入力デバイスにより構成されており、管理者の操作に基づいて入力信号を生成し、入出力インターフェイスおよびバスを介してCPU11に送信する。

【0018】

外部記憶部140は、磁気ディスクなどで構成されており、CPU150で実行されるプログラムやデータを記憶する。外部記憶部140には、CPU150が実行するウィルス対策ソフトウェアやリモートサービスエージェントのプログラム、ウィルス定義ファイルの更新のプログラム等が格納される。

記憶部120は半導体メモリなどで構成されており、外部記憶部140のプログラムやデータをCPU150の命令に従って展開する。

表示部130は、例えば液晶ディスプレイであり、CPU150からバスおよび入出力インターフェイスを介して受信した信号に基づいて、CPU150の処理結果などを表示する。監視端末100はリモート接続した医用診断装置101の表示部を仮想的に監視端末100の表示部130として扱うことができるように設定されている。

保守サーバ300や保守端末301のハードウェア構成も、監視端末100と同様である。また、監視端末100及び保守端末301は、デスクトップPC、ノートPC、タブレット型端末、スマートフォンなどを用いることができる。

【0019】

図3のシーケンス図を参照して、ウィルス監視システムにおける、ルータ102のウィルス検知と発見通知の一連の処理について説明する。

ステップS1において、ルータ102は、施設内10のLAN103に入ってくるパケットをフィルタリング処理し、ウィルスを検知すると、ステップS2において、監視端末100のリモートサービスエージェントにウィルス発見通知を送信する。次に監視端末100のリモートサービスエージェントは、保守サーバ300のリモートサービスソフトウェアにウィルス発見通知を送信する(ステップS3)。ステップS4において保守サーバ300のリモートサービスソフトウェアは保守端末301にウィルス発見通知のメールを送信し、ステップS5において、保守員30は保守端末301でウィルス発見通知を、受信したメールにより確認して、処理を終了する。

【0020】

次に図4のシーケンス図を参照して、ウィルス監視システムにおけるウィルススキャンとその結果通知の一連の処理について説明する。

監視端末100のウィルス対策ソフトウェアはウィルススキャンを実行する日時と対象装置などを設定するスケジューリング機能を有しており、あらかじめウィルススキャンを実行する複数の医用診断装置101のそれぞれに対してのスケジュールが施設の管理者(不図示)によって設定されている。

【0021】

ステップS6において、監視端末100のウィルス対策ソフトウェアはウィルス対策ソフトウェアのスケジュール機能を起動し、ステップS7において、医用診断装置101にリモート接続をし、ウィルススキャン開始を通知する。

ステップS8において、監視端末100のウィルス対策ソフトウェアは医用診断装置101の記憶装置及び外部記憶装置を仮想的に監視端末100の外部記憶部としてディスクマウント処理をする。

さらにウィルススキャン開始のメッセージを表示部130として仮想化した医用診断装置101の表示部に表示し、続いてウィルススキャンの実行が可能か否かの選択を受け付ける画面を表示する。

【0022】

ここで、ディスクマウント処理は、監視端末100のOS(オペレーティングシステム)の機能として実行されても良い。この場合、ステップS8よりも前、例えば、監視端末100が起動されたときに、OSが自動的にディスクマウント処理を実行する。

一方、前述したように、監視端末100のウィルス対策ソフトウェアにディスクマウント処理の機能を持たせることによって、医用診断装置101の電源が切れている場合であっても、監視端末100が医用診断装置101の電源をオンにする命令を通知し、リモート接続処理、ウィルススキャン開始通知処理、ディスクマウント処理、及び後述するスキャン実行処理までの一連の処理を連続して実行することができる。

【0023】

ステップS9において、医用診断装置101は選択結果を監視端末100のウィルス対策ソフトウェアに送信する。このとき、監視端末100のウィルス対策ソフトウェアは、実行不可を受け付けた場合は、処理を中断する。実行可を受け付けた場合、もしくは一定時間経過しても医用診断装置が無応答の場合は、ウィルススキャン実行可と判断し、処理を継続する。ステップS10において、監視端末100は外部記憶部140として仮想化した医用診断装置101の記憶装置および外部記憶装置に対してウィルススキャンを実行する。

【0024】

これにより、変更や改造ができない複数の医用診断装置101であっても監視端末100からまとめてウィルススキャンを実行することができる。また、ステップS7からステップS9にかけてのウィルススキャン実行の事前処理があることによって、医用診断装置101への負荷の影響を考慮してウィルススキャンを実行することができる。尚、監視端末100のウィルス対策ソフトウェアは医用診断装置101だけでなく、監視端末100の外部記憶部140に対してウィルススキャンを実行することもできる。

さらにウィルススキャンの実行は、監視端末100のウィルス対策ソフトウェアであらかじめ設定したスケジュールで行うのではなく、医用診断装置101から監視端末100のウィルス対策ソフトウェアを起動して実行するのでもよい。

【0025】

ウィルススキャンが完了したらウィルス対策ソフトウェアはリモートサービスエージェントに完了通知を送信し(ステップS11)、リモートサービスエージェントは保守サーバ300のリモートサービスソフトウェアに、医用診断装置101のウィルススキャン処理の結果とウィルス感染の有無を通知する(ステップS12)。保守サーバ300は、ウィルス監視対象の全ての装置とウィルススキャンを実行した日時とその処理結果をデータベースに記録して保管する。

ステップS13において保守サーバ300のリモートサービスソフトウェアは保守端末301にウィルススキャン処理結果をメールで送信する。また、ステップS11で監視端末100のリモートサービスエージェントはウィルス対策ソフトウェアからウィルススキャン完了通知を受信すると、医用診断装置101にウィルススキャンの終了通知を送信し(ステップS14)、医用診断装置101の電源をオフにする命令を送信する。

【0026】

ステップS15において、医用診断装置101は監視端末100から電源オフの命令を受信すると、電源をオフにして終了する通知を監視端末100のリモートサービスエージェントに送信し(ステップS16)、電源をオフにする。

これにより、医用診断装置101のウィルススキャンを通常業務で使用していない時間帯に自動で実行することができ、ウィルススキャン実行による医用診断装置101への負荷の影響を最小限にすることができる。

尚、監視端末100から直接、医用診断装置101の電源をオフにする手段を設けてもよい。例えば、監視端末100にリモート接続している医用診断装置101の電源をオフにする機能を持つハードウェアやソフトウェアを設けてもよい。

【0027】

ステップS17において、保守員30は、保守端末301から医用診断装置101のウィルススキャン処理結果を表示する管理画面を要求する。保守端末301は保守サーバ300にウィルススキャン処理結果を要求し(ステップS18)、保守サーバ300は保管しているウィルススキャン処理結果を保守端末301の画面に表示する。例えば、保守端末301はWEBブラウザなどで保守サーバにアクセスしてウィルススキャン結果を要求したり結果を参照したりする。

これにより保守員30は、管理対象の装置のウィルス感染状況の有無を、保守サーバ300に接続可能な保守端末301があれば、いつでもどこにいても確認することができる。

【0028】

図5のシーケンス図では、図4で監視端末100からウィルススキャンの開始命令を出していた一連の処理を保守端末301から行う場合の一連の処理について説明する。

保守サーバ300のリモートサービスソフトウェアは監視端末100のウィルス対策ソフトウェアと同様に、ウィルススキャンを実行する日時と対象装置などを設定するスケジューリング機能を有している。

ステップS20において、保守員30は保守サーバ300のスケジューリング機能で監視対象となる医用診断装置101のウィルススキャン実行のスケジュールを設定する。このとき、保守員30は保守端末301を用いて保守サーバ300にアクセスして操作してもよい。

【0029】

ステップS21において、保守サーバ300のリモートサービスソフトウェアは、設定されたスケジュールに基づいて監視端末100のリモートサービスエージェントにウィルススキャンの実行を要求する。監視端末100のリモートサービスエージェントは、ステップS22において、医用診断装置101にリモート接続をし、ウィルススキャン開始を通知する。

ステップS22からステップS26にかけての処理は、図4で監視端末100のウィルス対策ソフトウェアと医用診断装置101において行われていたS7からS10のステップが、監視端末100のリモートサービスエージェントと医用診断装置101との間の処理になっているものである。

【0030】

ステップS23において、監視端末100のリモートサービスエージェントは医用診断装置101の記憶装置及び外部記憶装置を仮想的に監視端末100の外部記憶部としてディスクマウント処理をする。さらにウィルススキャン開始のメッセージを表示部130として仮想化した医用診断装置101の表示部に表示し、続いてウィルススキャンの実行が可能か否かの選択を受け付ける画面を表示する。

ステップS24において、医用診断装置101は選択結果を監視端末100のリモートサービスエージェントに送信する。このとき、監視端末100のリモートサービスエージェントは、実行不可を受け付けた場合は、処理を中断する。実行可を受け付けた場合、もしくは一定時間経過しても医用診断装置が無応答の場合は、ウィルススキャン実行可と判断し、処理を継続する。

【0031】

監視端末100のリモートサービスエージェントは実行可を受け付けると、ウィルス対策ソフトウェアにウィルススキャン実行プログラムの起動を命令し(ステップS25)、ステップS26において、監視端末100は外部記憶部140として仮想化した医用診断装置101の記憶装置および外部記憶装置に対してウィルススキャンを実行する。

これにより、変更や改造ができない医用診断装置101であっても施設外の遠隔の端末からでも容易にウィルススキャンを実行することができる。

ウィルススキャン完了後の結果通知処理については、図4においてのステップS11からS19と同様の処理をステップS27からS35として行い、処理を終了する。

【0032】

図6のシーケンス図を参照して、ウィルス監視システムにおける監視端末100のウィルス定義ファイルの更新と削除を行う一連の処理について説明する。

保守員30はウィルス監視対象の医用診断装置101に対応した新しいウィルス定義ファイルがある場合に、ステップS36において、FTP(File Transfer Protocol)などの手段を用いて保守サーバ300にウィルス定義ファイルをアップロードする。保守端末301から保守サーバ300にアップロードしてもよい。

【0033】

ステップS37において、保守員30は保守端末301から保守サーバ300のリモートサービスソフトウェアを操作する管理画面を起動し、S36においてアップロードしておいたウィルス定義ファイルの転送要求をするボタンを押す。

保守端末301はウィルス定義ファイル転送要求を保守サーバ300のリモートサービスソフトウェアに送信し(ステップS38)、保守サーバ300は監視端末100のリモートサービスエージェントに該当のウィルス定義ファイルを転送する(ステップS39)。

次にステップS40において、保守員30は、保守端末301上の管理画面で、更新もしくは削除をしたいウィルス定義ファイルを選択し、そのウィルス定義ファイルの更新もしくは削除を要求するボタンを押す。

保守端末301は、ステップS41において、ウィルス定義ファイルの更新もしくは削除の要求を保守サーバ300のリモートサービスソフトウェアに送信する。

【0034】

保守サーバ300のリモートサービスソフトウェアは監視端末100のリモートサービスエージェントに、ウィルス定義ファイルの更新もしくは削除のプログラムの起動を要求し(ステップS42)、監視端末100のリモートサービスエージェントは、ウィルス定義ファイルの更新もしくは削除のプログラムを起動する(ステップS43)。

さらに、リモートサービスエージェントは、該当するウィルス定義ファイルを更新もしくは削除して(ステップS44)、更新もしくは削除後のウィルス定義ファイルに問題がないかどうかのチェック処理をする(ステップS45)。

【0035】

ステップS46において、監視端末100のリモートサービスエージェントはウィルス定義ファイルの更新もしくは削除の処理結果通知を保守サーバ300のリモートサービスソフトウェアに送信し、リモートサービスソフトウェアは受信した結果を保守端末301にメールで送信して、処理を終了する。

これにより、変更や改造が出来ない複数の医用診断装置101等に対して、遠隔からまとめて容易にウィルス定義ファイルの更新あるいは削除を行うことができ、最新のウィルスに対しても感染を効率よく防止することが出来る。

[変形例]

【0036】

図4および図5において、監視端末100が医用診断装置101に対してウィルススキャンを実行中の場合に、監視端末100および医用診断装置101はいずれも実行中のウィルススキャンを中断することができる。

医用診断装置101において医用診断装置101の利用者が中断する場合、医用診断装置101はウィルススキャンを中断したことを監視端末100に送信する。

監視端末100は、監視端末100において管理者が中断した場合もしくは医用診断装置101からの中断通知を受信した場合、ウィルススキャンの中断を保守サーバ300に送信する。

[発明の実施の形態における効果]

【0037】

1.以上のように、変更や改造ができない複数の医用診断装置101に対してリモート接続可能な監視端末100から定期的にまとめてウィルススキャンを実行することができる。

2.ウィルススキャン実行前に監視端末100から医用診断装置101にウィルススキャン実行が可能か否かのメッセージの表示を行い、可能な場合のみウィルススキャンを実行することで、医用診断装置101のウィルススキャン実行時の負荷を考慮して行うことができる。

3.ウィルススキャン実行後に医用診断装置100の電源をオフにすることで、ウィルススキャンを通常業務で使用していない時間帯に自動で実行することができる。

【0038】

4.監視対象の装置のウィルス感染状況の有無を、保守サーバ300に接続可能な保守端末301から常に確認することができる。

5.変更や改造が出来ない複数の医用診断装置101に対して、遠隔からまとめて容易にウィルス定義ファイルの更新あるいは削除を行うことができ、最新のウィルスに対しても感染を効率よく防止することが出来る。

【0039】

以上、添付図面を参照しながら、本発明に係るウィルス監視システム等の好適な実施形態について説明したが、本発明はかかる例に限定されない。当業者であれば、本願で開示した技術的思想の範疇内において、各種の変更例又は修正例に想到し得ることは明らかであり、それらについても当然に本発明の技術的範囲に属するものと了解される。

【符号の説明】

【0040】

100………監視端末

101………医用診断装置

300………保守サーバ

301………保守端末

【特許請求の範囲】

【請求項1】

ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムであって、

前記監視端末は、

前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信する手段

を備え、

前記保守サーバは、

前記医用診断装置のウィルス感染状況を記憶して管理する手段

を備えることを特徴とするウィルス監視システム。

【請求項2】

前記監視端末は、

前記医用診断装置の記憶装置及び外部記憶装置をディスクマウント処理する手段と、

ウィルススキャン開始のメッセージを前記医用診断装置に送信する手段と、

ウィルススキャンの実行が可能か否かを受け付け、実行可である場合はウィルススキャンを開始し、不可である場合は処理を中断し、一定時間経過しても無応答の場合は、ウィルススキャンを開始する手段と

を更に備え、

前記医用診断装置は、

前記監視端末からのリモート接続を受け、記憶装置及び外部記憶装置をネットワーク上の共有ディスクとして開放する手段と、

前記監視端末から受信したウィルススキャン開始のメッセージを表示する手段と、

ウィルススキャンの実行が可能か否かの選択結果を前記監視端末に送信する手段と

を更に備えることを特徴とする請求項1に記載のウィルス監視システム。

【請求項3】

前記監視端末は、

前記医用診断装置にウィルススキャンを実行した後に、前記医用診断装置に電源をオフにする命令を送信する手段

を更に備え、

前記医用診断装置は、

前記監視端末から電源オフの命令を受信すると、電源をオフにする手段

を更に備えることを特徴とする請求項2に記載のウィルス監視システム。

【請求項4】

更に、前記保守サーバと接続される保守端末を備え、

前記保守端末は、

前記保守サーバにウィルス定義ファイルを送信要求する手段と、

前記保守サーバにあるウィルス定義ファイルを更新および削除要求する手段と

を更に備え、

前記保守サーバは、

前記医用診断装置の種別に対応したウィルス定義ファイルとウィルス感染状況を管理する手段と、

前記保守端末からウィルス定義ファイルの送信要求があった場合に、指定されたウィルス定義ファイルを監視端末に送信する手段と、

前記保守端末からウィルス定義ファイルの更新および要求があった場合に、前記監視端末に指定されたウィルス定義ファイルの更新および削除プログラムを起動要求する手段と

を更に備え、

前記監視端末は、

前記保守サーバからウィルス定義ファイルの更新および削除プログラムの起動要求があった場合に、更新および削除プログラムを起動しウィルス定義ファイルの更新および削除処理をする手段

を更に備えることを特徴とする請求項1または請求項3のいずれかに記載のウィルス監視システム。

【請求項5】

前記監視端末は、

前記医用診断装置にウィルスが発見された場合に、前記保守サーバにウィルス発見通知を送信する手段

を更に備え、

前記保守サーバは、

ウィルス発見通知を受信すると、前記保守端末にメールを送信する手段

を更に備えることを特徴とする請求項4に記載のウィルス監視システム。

【請求項6】

前記保守サーバは、

前記監視端末へ最新のウィルス定義ファイルを送信する手段

を更に備え、

前記監視端末は、前記保守サーバから受信する最新のウィルス定義ファイルに基づいて、定期的にウィルススキャンを実行することを特徴とする請求項1または請求項5のいずれかに記載のウィルス監視システム。

【請求項7】

ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムが実行するウィルス監視方法であって、

前記監視端末が、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信するステップと、

前記保守サーバが、前記医用診断装置のウィルス感染状況を記憶して管理するステップと

を実行することを特徴とするウィルス監視方法。

【請求項1】

ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムであって、

前記監視端末は、

前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信する手段

を備え、

前記保守サーバは、

前記医用診断装置のウィルス感染状況を記憶して管理する手段

を備えることを特徴とするウィルス監視システム。

【請求項2】

前記監視端末は、

前記医用診断装置の記憶装置及び外部記憶装置をディスクマウント処理する手段と、

ウィルススキャン開始のメッセージを前記医用診断装置に送信する手段と、

ウィルススキャンの実行が可能か否かを受け付け、実行可である場合はウィルススキャンを開始し、不可である場合は処理を中断し、一定時間経過しても無応答の場合は、ウィルススキャンを開始する手段と

を更に備え、

前記医用診断装置は、

前記監視端末からのリモート接続を受け、記憶装置及び外部記憶装置をネットワーク上の共有ディスクとして開放する手段と、

前記監視端末から受信したウィルススキャン開始のメッセージを表示する手段と、

ウィルススキャンの実行が可能か否かの選択結果を前記監視端末に送信する手段と

を更に備えることを特徴とする請求項1に記載のウィルス監視システム。

【請求項3】

前記監視端末は、

前記医用診断装置にウィルススキャンを実行した後に、前記医用診断装置に電源をオフにする命令を送信する手段

を更に備え、

前記医用診断装置は、

前記監視端末から電源オフの命令を受信すると、電源をオフにする手段

を更に備えることを特徴とする請求項2に記載のウィルス監視システム。

【請求項4】

更に、前記保守サーバと接続される保守端末を備え、

前記保守端末は、

前記保守サーバにウィルス定義ファイルを送信要求する手段と、

前記保守サーバにあるウィルス定義ファイルを更新および削除要求する手段と

を更に備え、

前記保守サーバは、

前記医用診断装置の種別に対応したウィルス定義ファイルとウィルス感染状況を管理する手段と、

前記保守端末からウィルス定義ファイルの送信要求があった場合に、指定されたウィルス定義ファイルを監視端末に送信する手段と、

前記保守端末からウィルス定義ファイルの更新および要求があった場合に、前記監視端末に指定されたウィルス定義ファイルの更新および削除プログラムを起動要求する手段と

を更に備え、

前記監視端末は、

前記保守サーバからウィルス定義ファイルの更新および削除プログラムの起動要求があった場合に、更新および削除プログラムを起動しウィルス定義ファイルの更新および削除処理をする手段

を更に備えることを特徴とする請求項1または請求項3のいずれかに記載のウィルス監視システム。

【請求項5】

前記監視端末は、

前記医用診断装置にウィルスが発見された場合に、前記保守サーバにウィルス発見通知を送信する手段

を更に備え、

前記保守サーバは、

ウィルス発見通知を受信すると、前記保守端末にメールを送信する手段

を更に備えることを特徴とする請求項4に記載のウィルス監視システム。

【請求項6】

前記保守サーバは、

前記監視端末へ最新のウィルス定義ファイルを送信する手段

を更に備え、

前記監視端末は、前記保守サーバから受信する最新のウィルス定義ファイルに基づいて、定期的にウィルススキャンを実行することを特徴とする請求項1または請求項5のいずれかに記載のウィルス監視システム。

【請求項7】

ローカルネットワークに配置されたルータと、少なくとも1つの医用診断装置と、前記医用診断装置のウィルス監視をする監視端末と、前記ルータからインターネット等の公衆回線を介して、前記監視端末を管理する保守サーバとからなるウィルス監視システムが実行するウィルス監視方法であって、

前記監視端末が、前記医用診断装置にリモート接続し、ウィルススキャンを実行し、その結果を前記保守サーバに送信するステップと、

前記保守サーバが、前記医用診断装置のウィルス感染状況を記憶して管理するステップと

を実行することを特徴とするウィルス監視方法。

【図1】

【図2】

【図3】

【図4】

【図5】

【図6】

【図2】

【図3】

【図4】

【図5】

【図6】

【公開番号】特開2012−141839(P2012−141839A)

【公開日】平成24年7月26日(2012.7.26)

【国際特許分類】

【出願番号】特願2011−109(P2011−109)

【出願日】平成23年1月4日(2011.1.4)

【出願人】(000153498)株式会社日立メディコ (1,613)

【Fターム(参考)】

【公開日】平成24年7月26日(2012.7.26)

【国際特許分類】

【出願日】平成23年1月4日(2011.1.4)

【出願人】(000153498)株式会社日立メディコ (1,613)

【Fターム(参考)】

[ Back to top ]