Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

1 - 20 / 565

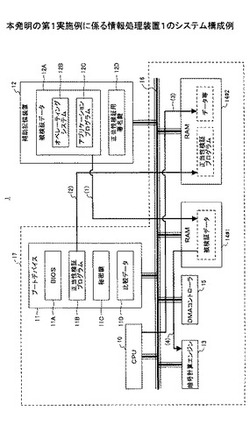

情報処理装置、正当性検証方法、正当性検証プログラム

【課題】より迅速に正当性検証を行うことが可能な情報処理装置等を提供すること。

【解決手段】正当性検証の対象となる被検証データが格納された補助記憶装置と、正当性検証のためのプログラムが格納されたプログラムメモリと、第1のRAMと、第2のRAMと、正当性検証のためのプログラムに従って前記正当性検証を実行する実行手段と、を備え、正当性検証を実行する際に、被検証データが補助記憶装置から第1のRAMにコピーされ、実行手段が、第2のRAMを作業領域とし、第1のRAMに格納された被検証データに対して正当性検証を実行することを特徴とする情報処理装置。

(もっと読む)

画像形成装置、画像形成システム、画像形成装置用プログラムおよびアプリケーション実行方法

【課題】 動作の遅延を抑えつつ、アプリケーションの漏洩を防止することができる画像形成装置を提供する。

【解決手段】 MFPにおいて、アプリケーション起動手段は、アプリケーションの実行ファイルがRAM上に展開されていない場合(S141でNO)、メモリーカードに記憶されている実行ファイルを復号して(S142)RAM上に展開し(S143)、アプリケーション終了手段は、アプリケーションを終了する場合、RAM上に展開されている実行ファイルをRAM上に残し、アプリケーション起動手段は、実行ファイルがRAM上に展開されている場合(S141でYES、S143)、RAM上に展開されている実行ファイルによってアプリケーションを起動する(S144)。

(もっと読む)

情報フロー制御プログラム

【課題】通信装置に記憶された特定の情報の外部への送信を適切に制限することができる情報フロー制御プログラムを提供する。

【解決手段】通信装置1の記憶部4は、通信装置1に特有な複数の固有情報と、アプリケーションによりアクセス可能な固有情報を示すパーミッション情報と、パーミッション情報が示す固有情報毎に、アプリケーションにより当該固有情報を送信させることを許可するか拒否するかを定める通信可否情報とを記憶する。情報フロー制御プログラムは、アプリケーションによりデータが送信される時に、通信可否情報を記憶部4から読み出すステップと、当該データに、通信可否情報が拒否を示す、当該アプリケーションのパーミッション情報が示す固有情報が含まれる場合、当該データの送信を禁止するステップと、を通信装置1に実行させる。

(もっと読む)

コンピュータ・ソフトウエア解析システムならびにクライアント・コンピュータ,その動作制御方法およびその動作プログラム

【目的】コンピュータ・ソフトウエア解析する場合に,ソース・コードの秘匿性を維持する。

【構成】クライアント・コンピュータ1において解析対象のコンピュータ・ソフトウエアが難読化される(ステップ32)。難読化されたコンピュータ・ソフトウエアがサーバ・コンピュータに送信される。サーバ・コンピュータにおいてソフトウエア解析が行われ,その解析結果を表わすデータがクライアント・コンピュータに送信される。解析結果を表わすデータは難読化されているので,サーバ・コンピュータにはコンピュータ・ソフトウエアの内容が分らない。難読化されている解析結果データはクライアント・コンピュータ1において復元される(ステップ37)。

(もっと読む)

プログラム難読化方法およびリモートデバッグシステム

【課題】リバースエンジニアリングからデバッグ対象プログラムを保護すると同時に、パフォーマンスを劣化させることなくリモートデバッグを可能にする。

【解決手段】デバッグ対象プログラムの内、プログラムロジックを表す情報と、デバッグ時に必要な情報をそれぞれ別方式で変換する。プログラムロジックを表す情報は既存の難読化方式を用いて難読化し、デバッグ時に必要な情報は既存の暗号化方式を用いて暗号化する。別方式で変換されたプログラムを用いてプログラムロジックを実行し、誤動作発生時は暗号化されたデバッグ情報を用いてリモートデバッグを行う。暗号化されたデバッグ情報は、デバッグを行う保守センタ側で復号化する。

(もっと読む)

半導体装置、および半導体装置の開発システム

【課題】本発明は、安価な製造コストで、複数の会社が開発した複数のプログラムを記憶素子に書込んだ状態であても、プログラムの内容が他社(許可されない者)に分からない半導体装置、および半導体装置の開発システムを提供する。

【解決手段】本発明に係る半導体装置10は、プログラムを記憶する記憶部(記憶素子2)と、記憶部に記憶したプログラムを実行することで特定の処理を行なう処理部(IP回路3)と、記憶したプログラムを記憶部から読出し、処理部で実行することが可能な命令を生成する演算部(CPU1)と、プログラムおよび命令を伝送するデータバス4とを備える。処理部は、データバス4を介して処理部に入力する命令に基づいて算術論理演算を行なう制御レジスタC_REGと、処理部に入力する命令を、制御レジスタで処理することが可能な命令に変換する変換回路(A回路32)とを有する。

(もっと読む)

メモリシステム、メモリ装置、およびメモリシステムの動作方法

【課題】アプリケーションソフトウェアの複製を困難にすることが可能な技術を提供する。

【解決手段】メモリ情報保護システム1Aは、アプリケーションを実施させる情報処理装置10と、記憶部210を有し、情報処理装置10と電気的に接続されるメモリ装置20Aとを備えている。そして、情報処理装置10は、アプリケーションの進行に用いる対応データを取得するデータ取得部102と、データ取得部102によって取得された対応データを用いて得られる特定情報を出力する特定情報出力部103とを有し、メモリ装置20Aは、特定情報を記憶部210に記憶させる記憶制御を行う記憶制御部221を有している。さらに、メモリ情報保護システム1Aは、記憶された特定情報に基づいて、アプリケーションを継続させるために用いる継続情報を取得する継続情報取得部104を有し、情報処理装置10は、継続情報を用いてアプリケーションを継続実施させる。

(もっと読む)

メモリシステム、メモリ装置、およびメモリシステムの動作方法

【課題】アプリケーションソフトウェアの複製を困難にすることが可能な技術を提供する。

【解決手段】メモリ情報保護システム1Aは、アプリケーションソフトウェアを実行する情報処理装置10Aと、記憶した情報を情報処理装置10Aに供給するメモリ装置20Aとを備えている。そして、情報処理装置10Aは、アプリケーションソフトウェアの取得に用いる主データ201を取得する主データ取得部102と、主データ201と対となる対データ211を、メモリ装置20Aから取得する対データ取得部103と、主データ201および当該主データ201と対の対データ211を用いて、アプリケーションソフトウェアを取得するソフトウェア取得部104と、ソフトウェア取得部104によって取得されたアプリケーションソフトウェアを情報処理装置10Aに実行させて、アプリケーションを実施させる実行制御部101とを有している。

(もっと読む)

安全に管理された仮想マシンの実行環境を構築する方法、プログラムおよびコンピュータ装置

【課題】本発明は、安全に管理された仮想マシンの実行環境を構築する方法およびそのために用いられるプログラムを提供することを目的とする。

【解決手段】仮想マシンのウィンドウ画面を選択的にマスクする手段とセキュリティ機能が一体化したプログラムをユーザ端末のホストOS上に管理者権限でインストールした上で、管理者が仮想マシンに導入させたいと考えるセキュリティ機能と上記マスクを解除するため手段が一体化したプログラムをユーザに提供する。管理者によってこのようなシチュエーションが創出されると、仮想化環境を利用したいユーザは、管理者の所望するセキュリティ機能を仮想マシン上にインストールすることを受け入れざるを得なくなる。

(もっと読む)

情報処理装置及びその制御方法、コンピュータプログラム、およびシステム

【課題】情報処理装置にて実行される各アプリケーションの監視ができなくなることがないように、アプリケーションのファイル名の変更をより確実に禁止できるようにする。

【解決手段】特定のアプリケーションのファイル名に対する変更処理が行われる際に、当該名前変更の処理における変更前のファイル名と変更しようとするファイル名とを取得する取得手段と、前記取得手段にて取得された変更前のファイル名と変更しようとするファイル名とが一致しているか否かを判定する判定手段と、前記判定手段にてファイル名が一致しないと判定された場合、当該変更処理を禁止する制御手段とを有する。

(もっと読む)

電子制御装置

【課題】制御プログラム等を書換可能不揮発性メモリに記憶するための記憶容量の減少を抑制

【解決手段】ECU1は、プログラムに従って処理を行うCPU11と、制御プログラム(以下、制御Pという)と制御Pの内容を書き換えるための書換プログラム(以下、書換Pという)とを記憶するフラッシュメモリ(以下、FMという)15とを備え、CPU11が、通常時には、FM15に記憶された制御Pに従って制御処理を行い、予め設定された書換許可条件が成立した場合には、FM15に記憶された書換Pに従って、制御Pの内容を書き換える書換処理を行うように構成され、書換Pは、圧縮された状態でFM15に記憶されており、書換許可条件の成立時に、FM15に記憶されている書換Pを解凍して、解凍後の書換Pを、記憶内容の読み出し及び書き込みが可能なRAM17に書き込み、CPU11に、RAM17内の書換Pに従って書換処理を行わせる。

(もっと読む)

車載制御ユニット

【課題】車載制御ユニットのソフトウェアの不正書き換えを防止する効果を高める。

【解決手段】エンジンECU11では、メインマイコン21が、車両の通信線17に接続された書換ツール19からの書換開始通知を受けると、該書換ツール19と所定の通信を行った後、フラッシュメモリ32内の制御ソフトを書換ツール19からの制御ソフトに書き換える書換処理を行う。そして、サブマイコン22は、メインマイコン21の端子のうち、通信線17を介して他の装置と通信するための通信回路23に接続される通信用端子41,42とは別の端子であって、当該ECU11において使用されていない通信用端子43の状態をモニタし、該通信用端子43に通信信号が与えられていることを検知するとメインマイコン21をリセットする。このため、上記通信用端子43からの不正アクセスによってフラッシュメモリ32内の制御ソフトが不正に書き換えられるのを防止できる。

(もっと読む)

アプリケーション解析装置およびプログラム

【課題】外部サーバのスクリプトを利用するアプリケーションに潜在する脅威を推定することができるアプリケーション解析装置およびプログラムを提供する。

【解決手段】逆コンパイル部2は、評価対象のアプリケーションの実行コードを逆コンパイルし、実行コードに対応するソースコードを得る。設定判定部3は、スクリプト言語で記述されたスクリプトを外部サーバから取得する設定に関する情報がソースコードに含まれるか否かを判定する。メソッド特定部4は、この情報がソースコードに含まれると判定された場合に、ソースコードに基づいて、スクリプトが実行されることにより呼び出されるメソッドを特定する。脅威推定部6は、ソースコードにおいて、特定されたメソッドが記述されている部分に含まれる情報と、アプリケーションを開発する際に使用可能なAPIを示すAPI情報とを比較する。

(もっと読む)

ソフトウェアの難読化装置、ソフトウェアの難読化方法およびプログラム

【課題】関数を抜き出して流用する攻撃に対しても、十分な耐性を備える。

【解決手段】ソフトウェアに含まれる複数の関数について、依存関係を生成する依存関係生成手段を備える。つまり、複数の関数について依存関係を構築して、その規模を大きくすることによって、関数の解析を困難にし、機能の抜き出しを困難にする。

(もっと読む)

情報処理装置、セキュアモジュール、情報処理方法、および情報処理プログラム

【課題】不正プログラムの開発防止を図ること。

【解決手段】情報処理装置101は、安全性が担保されていないメインメモリ103に書き出されるプログラム(例えば、サブルーチンSR)を、信頼性が担保されたセキュアモジュール102で暗号化してから、メインメモリ103に書き出す。これにより、情報処理装置101は、メインメモリ103でのプログラムの安全性を担保し、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。また、情報処理装置101は、暗号化されたプログラムを、プログラムの実行時にだけ復号して、プログラムの実行終了時に削除する。これにより、情報処理装置101は、暗号化されていない状態のプログラムがメインメモリ103に存在する時間を少なくして、クラッカー105によるプログラムの解析および改ざんを防止して、不正プログラムの開発を防止する。

(もっと読む)

アプリケーション評価装置およびプログラム

【課題】脅威が顕在化する条件に依存せずにアプリケーションの安全性を評価する。

【解決手段】通信相手リスト記憶部4は、既知の通信相手を示す第1の通信相手情報を記憶する。権限リスト記憶部7は、既知の権限を示す第1の権限情報を記憶する。アプリケーション記憶部1は、評価対象のアプリケーションの実行コードと、評価対象のアプリケーションが利用する権限を示す第2の権限情報とを含むアプリケーションファイルを記憶する。逆コンパイル部2は、実行コードを逆コンパイルしてソースコードを得る。通信相手抽出部3は、ソースコードから、通信相手を示す第2の通信相手情報を抽出する。リスト比較部5は、第1の通信相手情報と第2の通信相手情報とを比較する。権限比較部8は、第1の権限情報と第2の権限情報とを比較する。安全性評価部9は、これらの比較の結果に基づいて評価対象のアプリケーションの安全性を評価する。

(もっと読む)

メモリシステムおよびメモリ装置、並びに、メモリシステムの動作方法およびメモリ装置の動作方法

【課題】アプリケーションの無断実施を困難にすることが可能な技術を提供する。

【解決手段】メモリ装置20は、情報処理装置10において実施されるアプリケーションの進行状況を示す状態情報211と、状態情報211に対応した対応アプリケーションソフトウェア(対応ソフトウェア)を含むアプリケーションソフトウェア201と、状態情報211の変更を許可する許可条件を含む状態遷移情報212とを記憶する記憶手段と、状態遷移情報212に基づいて状態情報211の変更を制御する状態制御部222とを備える。状態制御部222は、情報処理装置10からの状態遷移指示が妥当か否かに応じて、状態情報211の変更を適切に或いは不適切に行う。情報処理装置10は、メモリ装置20から取得した状態情報211に基づいて、対応ソフトウェアをメモリ装置20から読み出し、対応ソフトウェアを実行することによって、アプリケーションを継続実施する。

(もっと読む)

シンクライアントシステム、シンクライアントOSの検証方法

【課題】実行中にシンクライアントOSの改ざんの検出を可能とするシンクライアントシステム等を提供する。

【解決手段】検証サーバ5は生成した乱数、開始アドレス、終了アドレスをクライアント端末9に送信する。クライアント端末9は、開始アドレス、終了アドレスの範囲のシンクライアントOSのハッシュ値を計算し、ICカード13はセッション鍵でハッシュ値を暗号化して署名結果を生成し、クライアント端末9に送信する。クライアント端末9は検証サーバ5に署名結果を送信し、検証サーバ5はシンクライアントOSイメージの開始アドレス、終了アドレスの範囲のハッシュ値を計算し、セッション鍵で暗号化して署名を作成し、クライアント端末9から受信した署名結果と一致するか判定する。一致する場合、クライアント端末9とシンクライアントサーバの間の通信を継続するが、一致しない場合は通信を切断する。

(もっと読む)

車両用電子制御装置

【課題】電子制御装置に対する外部からのアクセスを効率良く行えるようにする。

【解決手段】電子制御装置1は、一部のデータの読み書きを許可するユーザーモードと、ユーザーモードより広い範囲のデータの読み書きを許可するスーパーバイザーとを設定するモード選択部21と、ユーザーモードが選択されたとき外部からのコマンドを受け付けるユーザーモード設定部22と、スーパーバイザーモードが選択されたときに外部からのコマンドを受け付けるスーパーバイザーモード設定部23とを有する。スーパーバイザーモードは、電子制御装置1の電源投入から所定時間以内に権限コードと、モード選択の移行コマンドの両方が入力された場合に選択される。

(もっと読む)

脆弱性判定システム、脆弱性判定方法、および、脆弱性判定プログラム

【課題】計算機およびネットワーク機器を具備するシステムにおいて、ソフトウェアの脆弱性の影響を判定する。

【解決手段】脆弱性判定システム10は、計算機およびネットワーク機器を具備する判定対象システムにおいて、ソフトウェアの脆弱性を判定する。脆弱性判定システム10の影響ソフトウェア抽出部31は、脆弱性情報データベース21、および、計算機のソフトウェアのソフトウェアデータベース24に基づいて、判定対象システムが有するソフトウェアが脆弱性の影響を受けるか否かを判定する。脆弱性判定システム10の直接パス探索部32は、影響ソフトウェア抽出部31によって、判定対象システムが有するソフトウェアが脆弱性の影響を受けると判定された際に、影響を受けるソフトウェアが、外部ネットワークから攻撃可能か否かを判断する。

(もっと読む)

1 - 20 / 565

[ Back to top ]