Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

201 - 220 / 565

セキュアデバイス、集積回路および暗号化方法

【課題】固有鍵で暗号化されたプログラムを実行可能なLSIについて、高いセキュリティを保ちつつ、プログラムを更新可能にする。

【解決手段】セキュアLSI1を含むシステムは、サーバ3との通信路を確立し(UD1)、サーバ3から送信された,共有鍵で暗号化された共有鍵暗号化プログラムを受信する(UD6,UD7)。そして、受信した共有鍵暗号化プログラムを復号して平文プログラムを生成し、さらに、平文プログラムを固有鍵で再暗号化し、新たな固有鍵暗号化プログラムとして外部メモリに格納する。

(もっと読む)

コードの難読化のための方法及び装置

【課題】

複数の基本ブロックにまとめられたコンピュータコード命令を含むコンパイルされたコンピュータコードを難読化させる方法であって、第1の基本ブロックのジャンプ命令を、少なくとも1つのパラメータを有するファンクションコールに置換する。

【解決手段】

前記ファンクションコールは、実行されるときに、前記パラメータに依存して、実行する次のファンクションのアドレスを決定し、前記パラメータに値を割り当てる命令を前記コンパイルされたコンピュータコードに挿入する。前記値により、前記ファンクションコールによって決定される前記アドレスが前記置換されたジャンプ命令の行き先アドレスに対応することとなる。前記割り当てるファンクションが、前記第1の基本ブロックとは異なる第2の基本ブロックの前記コンピュータコードに挿入される。好ましくは、前記コンパイルされたコンピュータコードの制御フローグラフ(CFG)の情報が使用される。これによって、難読化されたコードは、CFGからの情報がなければ逆アセンブルできない。そして、CFGは、難読化されたコードからは生成できない。加えて、コードの難読化のデバイスが提供される。

(もっと読む)

デバイスの動作モード間の移行を提供するシステム

【課題】デバイスの非特権および特権動作モード間の移行に対して、スケジューリングの複雑さを減少し、潜在的なディスパッチャー待ち時間を回避する。

【解決手段】システムは特権310および非特権動作モード304間の移行を提供する方法を含んでいる。方法は、非特権モード304のアプリケーションを実行し、特権機能のサービスを要請するために割り込みを生成し(308)、特権機能を実行するために特権モード310に移行する。そして、特権モードスタックに切り換え(312)、非特権レジスタを保持し特権レジスタを回復して(318)、特権機能を呼び出す(322)。その後、非特権レジスタおよびスタックを回復し(324)、非特権モード304に戻る。このように特権機能はアプリケーションの実行(302)と同じスレッドの一部として実行される。

(もっと読む)

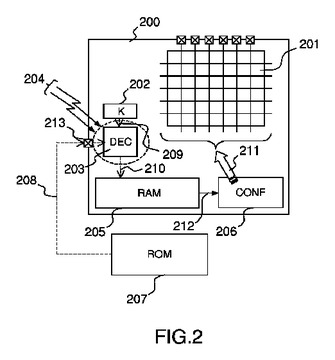

プログラマブル論理回路の設定ファイルの解読を保護する方法およびそれを実施する論理回路

本発明の主題はプログラマブル論理回路(100、200)を保護する方法であり、プログラマブル論理回路(100、200)のプログラマブル資源の構成に使用されるデータファイルは、暗号化された(112)後に不揮発性メモリ(107、207)に格納され、回路(103、203)内蔵の暗号解読モジュールはプログラマブル論理回路(100、200)に格納された秘密鍵(102、202)を使用することにより設定用データファイルを解読する役目を担い、暗号解読モジュールは、少なくとも1つの対抗技術を実施することにより暗号解読動作中に鍵を取得することを目標とする攻撃に対し保護されることを特徴とする。

本発明の別の主題は、特許請求範囲の請求項1〜4のいずれか一項に記載の方法を使用することにより暗号解読動作中の覗き見および/または故障利用攻撃に対し保護されるFPGAタイプのプログラマブル論理回路である。  (もっと読む)

(もっと読む)

アプリケーション実行装置、管理方法、プログラム

【課題】世界的なレベルで、重複が生じないような組織IDの管理を必要とせずとも、様々な組織から供給されたアプリケーションにて利用されるファイルの機密性を高めることができる集積回路を提供する。

【解決手段】BD-ROMには、ディスクルート証明書301が記録されている。このディスクルート証明書301は、ルート認証局から配布されたルート証明書を、当該ディスク媒体に割り当てたものである。

アプリケーションマネージャ2は、ディスクルート証明書301からハッシュ値を取得し、当該ハッシュ値を用いてアプリケーションの正当性を判定する。正当であると判定した場合、バ−チャルマシーン3は、アプリケーションを実行する。またローカルストレージ5は、複数のドメイン領域を有しており、セキュリティマネージャ4は、ローカルストレージ5内に存在する複数のドメイン領域のうち、取得されたハッシュ値に対応するものをアプリケーションに割り当てる。

(もっと読む)

情報処理装置

【課題】鍵実装システムについて、セキュリティレベルの高い開発環境を提供する。

【解決手段】セキュアメモリを備えたLSIを有するシステムについて、構成が共通のLSIを、<商品動作モード>とは異なる<開発モード>に設定して、プログラムの開発を行う。また、<アドミニストレータモード>に設定して鍵生成プログラムの開発および暗号化を行い、<鍵生成モード>に設定して、暗号化された鍵生成プログラムを実行させて各種の鍵を生成する。

(もっと読む)

記憶装置

【課題】本発明は、不正コピーを適切に防止することが可能な記憶装置を提供することを目的とする。

【解決手段】本発明に係る記憶装置において、アドレスのインクリメント動作が行われているか否かを検出するアドレス解析部203は、ロード信号LDを生成するロード信号生成部1と;ロード信号LDをトリガとしてメモリ100に供給されるアドレス信号ADDを読み込み、そのアドレス値を自身のカウント値として設定した上で、それ以後、リード信号RDに基づいて、前記カウント値を1つずつインクリメントして出力するカウンタ2と;メモリ100に供給されるアドレス信号ADDとカウンタ2のカウンタ値を比較し、その一致/不一致を示す比較結果信号を出力するアドレス比較部3と;を有して成る。

(もっと読む)

仮想計算機の現出方法、この方法を実行するためのプログラム、及びこの方法を実行するサーバ

【課題】サーバ上で、サーバプログラム及びAPプログラムを動作させつつ、サーバプログラムを、APyプログラムを介した側面攻撃から保護する。

【解決手段】サーバ100上に第一のVM121aを現出させ、第一のVM121a上で、OSプログラム、サーバプログラムであるAPxプログラム、APyプログラムを起動させ、第一のVM121aをコピーして、サーバ100上に、OSプロセス124b、APxプロセス122b及びAPyプロセス123bを含む第二のVM121bを現出させる。第1のVM121a上のAPyプロセス123aを稼動不能にし、第二のVM121b上のAPxプロセス122bを稼動不能にする。外部記憶装置210a,210b中のAPx用ファイル210aには、第一のVM121aからのアクセスを認め、第二のVM121bからのアクセスを認めない。

(もっと読む)

ソフトウェアの不正コピー検知システム、ソフトウェアの不正コピー検知方法、プログラムおよびプログラム記録媒体

【課題】ソフトウェアの出力情報に埋め込んだ透かしに基づき、不正コピーを検知する。

【解決手段】情報出力装置が、ソフトウェアを用いた出力情報を生成し、該生成した出力情報に不正検知情報を埋め込み、そして、その不正検知情報を埋め込んだ出力情報を出力する。一方、出力情報検証装置は、情報出力装置からの出力情報から埋め込まれた不正検知情報を抽出し、その抽出した不正検知情報に基づいて、不正コピーの有無を検知する。

(もっと読む)

ジョブ処理装置及び該装置の制御方法及び制御プログラム

【課題】画像形成装置等のジョブ処理装置内の大容量記憶装置に格納されるジョブデータのセキュリティを高める。

【解決手段】CPU10は、ジョブの実行に必要なジョブデータを保存する際には、そのジョブデータに暗号化を施した上で、その一部分42をRAM14に格納し、残りの格納ファイル40をHDD16に格納する。ジョブが終了したときには、RAM14内の当該ジョブのジョブデータの一部分42を消去する。また、RAM14内のジョブデータの一部分42の消去が完了した場合に、別のジョブの実行を許可する。

(もっと読む)

情報処理装置

【課題】不揮発性メモリを複数のマスタで共有するシステムにおいて、不揮発性メモリに格納される管理情報をソフトウェアにより更新できる情報処理装置を実現する。

【解決手段】不揮発性メモリ13には、第1メモリアドレス空間に割り当てられた第1不揮発性メモリを選択するためのチップセレクト信号と第2メモリアドレス空間に割り当てられた第2不揮発性メモリを選択するためのチップセレクト信号との論理和出力が接続されている。第1メモリアドレス空間には各マスタに対応するリージョンと管理情報を格納するためのリージョンとが定義され、リージョン毎にアクセス可能なマスタが規定されている。一方、第2メモリアドレス空間に対するアクセスはCPUのみに許可されている。CPUは、第2のメモリアドレス空間を利用することにより、他のマスタまたは管理情報に対応するリージョンをアクセスすることができる。

(もっと読む)

情報処理装置、情報処理方法、およびプログラム

【課題】従来、時間の制限に違反したソフトウェアの利用を検出できないという課題があった。

【解決手段】ソフトウェアの利用に関するユーザの制限事項を指定する制限情報と、制限情報が適用される時間を指定する時間指定情報とが格納され得る指定情報格納部101と、実行中のソフトウェアについてのユーザの利用状況を示す利用情報を取得する利用情報取得部102と、予め指定されたタイミングで利用時刻の情報を取得する時刻取得部103と、取得された利用時刻を含む時間を指定する時間指定情報を検出する時間指定情報検出部104と、検出された時間指定情報に対応した制限情報を指定情報格納部101から取得し、制限情報が示す制限事項に、利用情報が示す利用状況が該当するか否かを判断する判断部105と、判断部105が該当すると判断した場合、該当することを示す情報を出力する出力部106とを備えた。

(もっと読む)

イメージ検査装置、OS装置及びイメージ検査方法

【課題】管理OSと、管理OSを検査する検査OSとを有するイメージ検査装置において、管理OSが必要に応じて検査OSの検査状態を変化させることで、オーバヘッドを削減し、かつプログラムを安全に検査する。

【解決手段】イメージ検査装置は、プログラム又はデータの少なくとも一方を含むイメージを格納する格納部221と、格納部221に格納されたイメージを管理する開放OS部200Aと、格納部221に格納されたイメージを検査する検査OS部300Aとを備える。開放OS部200Aは、所定の条件が満たされたとき、メモリ領域に格納されたイメージの検査依頼を検査OS部に通知する。検査OS部300Aは、管理OS部300Aからの検査依頼に応じて、メモリ領域に格納されたイメージを所定の検査方法で検査する検査部301と、検査部301による検査結果を管理OS部300Aに通知する検査結果通知部303とを備える。

(もっと読む)

情報処理装置、正常処理判別方法、及び情報処理プログラム

【課題】正常実行、ループ処理を含む処理をも正常に行われたか否かをチェックすることが可能な情報処理装置、正常処理判別方法、及び情報処理プログラムを提供する。

【解決手段】本発明は、一連の処理において実行される複数の命令からなるプログラムを記憶するプログラム記憶手段と、前記複数の命令のうち、特定の命令が格納されている記憶領域のアドレスに関する第一の値を、前記命令の実行前に予め記憶するアドレス記憶手段と、前記命令を実行するCPUと、を備え、前記CPUは、実行した前記命令のうち前記特定の命令が格納されている記憶領域のアドレスに関する第二の値と、前記アドレス記憶手段に予め記憶されている前記第一の値と、が一致しているか否かを比較判別することにより前記処理が正常に行われたか否かを判別する。

(もっと読む)

安全なメモリ管理システム及び方法

本発明は、データ処理システムにおいてデジタル情報を記憶装置からメモリモジュールに確実にロードするためのシステム及び方法を記載し、前記データ処理システムは、少なくとも1つの記憶装置と、1つのメモリモジュールと、少なくとも1つのプロセッサと、を備え、前記データ処理システムは更に、プロセッサとメモリモジュールとの間に接続されるメモリ・アクセス・コントローラ・モジュールと、プロセッサ、メモリモジュール、記憶装置、及びメモリ・アクセス・コントローラに接続される安全なメモリ管理モジュールと、を備える。データを求めるプロセッサによる要求は安全なメモリ管理モジュールに渡され、データを記憶装置からメモリモジュールにロードし、プロセッサがデータにアクセスするようにメモリ・アクセス・コントローラを構成する。 (もっと読む)

安全なモバイル環境におけるアプリケーションアクセス方法

サービスプロバイダ(2)によって発行されるアプリケーション(5、14、26)を管理するサービスマネジャー(8)を備えたSmartMXデバイスのようなセキュアエレメント(7)を有するモバイル通信デバイス(4)において、ワレット(12)としても知られるトラステッドアプリケーションから前記アプリケーション(5、14、26)にアクセスする方法を提供する。前記方法は、前記サービスマネジャー(8)により、前記アプリケーション(5、14、26)と、やはり前記サービスプロバイダ(2)によって発行されるアプリケーションコーデック(6、15)との間のリンクを管理するステップを含み、前記アプリケーションコーデック(6、15)は、前記サービスマネジャー(8)と前記アプリケーション(5、14、26)との間をインタフェースするように設計され、且つ前記サービスマネジャー(8)から受信され前記ワレット(12)によってトリガされる前記アプリケーション(5、14、26)に対するアクセスを要求するアクセス要求を処理するように設計され、前記方法は更に、前記アプリケーション(5、14、26)と前記アプリケーションコーデック(6、15)との間の前記リンクを利用することにより、前記アプリケーション(5、14、26)のそれぞれとリンク付けされた前記アプリケーションコーデック(6、15)が前記サービスマネジャー(8)の制御下で前記アプリケーション(5、14、26)に対するアクセス(23)を実行するよう、前記サービスマネジャー(8)を介して前記アプリケーション(5、14、26)にアクセスするステップを含む。  (もっと読む)

(もっと読む)

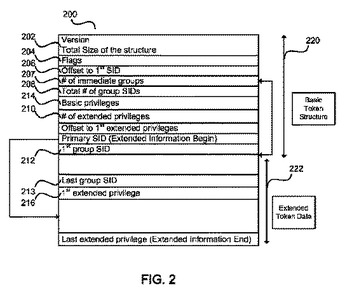

コンピューティングプロセスのための最小特権アクセスの付与

実施形態は、既存のオペレーティングシステムの上部で動作して、どのようなリソースがアプリケーションによってアクセス可能であるのか及びどのようなAPIをアプリケーションがコールすることができるのかを制御するように構成することができるセキュリティインフラストラクチャーを提供する。デフォルトにより最小特権を可能にするために、現在のスレッドの識別情報及び現在のスレッドのコールチェーンコンテキストの双方を考慮することにより、セキュリティ判定が行われる。現在のスレッドコンテキストがキャプチャされ、そのコピーが作成されて、セキュリティチェックを非同期に実行するのに使用される。システムにおけるあらゆるスレッドは、関連付けられる識別情報を有する、特定のリソースへのアクセスを得るために、現在のスレッド上のすべてのコーラーが分析されて、各コーラー及び各スレッドがそのリソースにアクセスできることが確かめられる。各コーラー及び各スレッドがそのリソースにアクセスすることができるときにのみ、コーラーにはそのリソースへのアクセスが与えられる。  (もっと読む)

(もっと読む)

ソフトウェア改ざん検知方法、機器及び画像処理装置

【課題】利用者にとって自由度が高く、利便性の良いソフトウェア改ざん検知方法、機器及び画像処理装置を提供することを目的とする。

【解決手段】ソフトウェアから一意に計算される算出値を格納し、算出値による情報の暗号化及び算出値によって暗号化されている情報の復号を行う暗号化復号手段26に、機器の起動に最低限必要な1つ以上のソフトウェアから一意に計算される第1の算出値を格納するステップと、認証対象リストに基づき、改ざん検知対象のソフトウェアから一意に計算される第2の算出値を暗号化復号手段26に格納するステップと、正当な第1及び第2の算出値で暗号化されている情報を、前記ステップで第1及び第2の算出値を格納された暗号化復号手段26により復号し、情報の復号が失敗したときに、機器の起動に最低限必要なソフトウェア又は改ざん検知対象のソフトウェアの改ざんを検知するステップとを有することにより上記課題を解決する。

(もっと読む)

データ変換プログラム、データ変換装置およびデータ変換方法

【課題】出力先に応じた漏れのないエスケープ処理を容易に可能とする。

【解決手段】中立文字変換情報記憶手段1aは、特殊文字を各サービス提供手段が使用しない所定の中立文字に対応付けた中立文字変換情報を記憶する。安全文字変換情報記憶手段1bは、中立文字を第2段サービス提供手段1fで文字参照に用いられる1文字以上の所定の安全文字列に対応付けた安全文字変換情報を記憶する。第1の変換手段1cは、中立文字変換情報記憶手段1aに記憶された中立文字変換情報に基づき、データに含まれる特殊文字を中立文字に変換し、第1段サービス提供手段1dに出力する。第2の変換手段1eは、第1段サービス提供手段1dの処理後データを受け付けると、安全文字変換情報記憶手段1bに記憶された安全文字変換情報に基づき、処理後データに含まれる中立文字の少なくとも一部を安全文字列に変換し、第2段サービス提供手段1fに出力する。

(もっと読む)

脆弱性対策システム、脆弱性対策サーバ、脆弱性対策方法、及びプログラム

【課題】 システムを停止せずに、運用中に脆弱性定義情報、脆弱性処理ロジックの変更等脆弱性対策の更新を動的に行う。

【解決手段】 脆弱性定義情報、及び脆弱性処理ロジックを格納する記憶部と、脆弱性定義情報、及び脆弱性処理ロジックに基づいて、脆弱性対策を行う脆弱性対策処理部と、前記記憶部内の前記脆弱性定義情報、または前記脆弱性処理ロジックが最新でないときに、脆弱性対策処理部の脆弱性対策を待ち合わせ、パッケージファイル内の更新された脆弱性定義情報、及び脆弱性処理ロジックを記憶部にロードするパッケージロード処理部と、を備える。

(もっと読む)

201 - 220 / 565

[ Back to top ]