Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

181 - 200 / 565

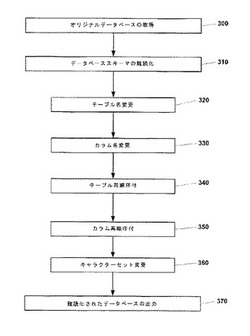

データベース難読化のシステム及び方法

【課題】データベースの機能性を有するソフトウェアアプリケーションにとって、データベースを難読化すること。

【解決手段】その機能性を保存する間、オリジナルのキャラクターの標準的な順序を維持するように、オリジナルのテーブル名、カラム名、テーブル順序、カラム順序、及び/又はデータのキャラクターセットを変更することにより、データベースのスキーマを難読化するためのシステム及び方法。

(もっと読む)

データ処理の方法、システム、およびシミュレーション又は解析モデル

本発明は、さらなる処理を行うデータのユーザにデータを供給する前の、データの前処理の方法であって、(a)データプロバイダにより、さらなる処理のためにユーザに供給されるデータの全体の少なくとも一部が、ユーザにより入力される少なくとも1つの要求に応じて選択されるステップ、および(b)選択されたデータを、ユーザから隠される一方で供給後にさらなる処理および/又は実行が行われるよう、秘匿するステップ、を有する。

(もっと読む)

(もっと読む)

脆弱性判定装置、脆弱性判定方法及び脆弱性判定プログラム

【課題】特定の開発情報のみによって、プログラムの脆弱性を判定してしまうという問題を解決することができる脆弱性判定装置、脆弱性判定方法及び脆弱性判定プログラムを提供すること

【解決手段】本発明にかかる脆弱性判定装置1は、種類に応じて分類された開発情報21a、21b、21cを、それぞれ関連付けられて格納する開発情報記憶部20と、脆弱性情報31を格納する脆弱性情報記憶部30を備える。また、所定種類の開発情報50について脆弱性を判定する場合に、当該判定対象となる開発情報50の種類に関連付けられた種類の開発情報21a、21b、21cも判定対象に含めて、当該判定対象の開発情報21a、21b、21c、50及び脆弱性情報記憶部30に格納された脆弱性情報31に基づいて、プログラムの脆弱性を判定する判定処理部10を備える。

(もっと読む)

仮想化されたブロック入出力切り替えによるアプリケーション管理のエージェントレス・エンフォースメント

【課題】オペレーティング・システム・レベルでエージェントをインストールせずにセキュリティをチェックする。

【解決手段】アクティブ・マネジメント・テクノロジ(AMT)環境において、コンポーネントは、オペレーティング・システム外で動作する。AMTは、アプリケーションがないかオペレーティング・システムを検査するために利用される。確認されたアプリケーションは、ホワイトリストまたはブラックリストと照合される。確認されたアプリケーションが認証されていないと決定することに応答して、AMTは、そのアプリケーションを目標としている入出力要求を代替イメージ(例えば、アプリケーションが認証されていないことをユーザに警告することができる)に切り替えるために用いる。

(もっと読む)

仮想計算機システム及びその管理方法、プログラム並びに記録媒体

【課題】複数の仮想計算機サーバを備える場合においてプログラムの改竄を防止することができる仮想計算機システムを提供する。

【解決手段】エージェント41は、ポリシー管理サーバ4に設けられ、ゲストOS12の更新を示す更新情報及びゲストOS12を修正するための修正情報を管理する。エージェント21は、各々のホストOS11に設けられる。エージェント21は、仮想計算機サーバVMSAの記憶装置に格納されたゲストOSイメージを仮想計算機サーバVMSBの記憶装置15に移動し、また、更新情報及び修正情報に従って、移動されたゲストOSイメージを修正する。

(もっと読む)

高スレッド化ネットワーク・オン・ア・チップ・プロセッサにおけるスループットをユーザが損なうのを防止するためのセキュリティ方法

【課題】 高スレッド化ネットワーク・オン・ア・チップ(NOC)プロセッサにおけるスループットを非トラステッド作業単位メッセージが損なうのを防止するためのコンピュータによって実行される方法、システム、およびコンピュータ・プログラムを提供することにある。

【解決手段】 セキュリティ・メッセージは、非トラステッド作業単位メッセージに関連するものであり、NOC内の指定のノードがあまり特権的ではない非セキュア・モードで作業単位メッセージからの命令を実行している間にセキュア・モードで動作するよう、NOC内の他のリソースに指示する。したがって、第1のノード以外のリソースが非トラステッド作業単位メッセージから保護されているために、NOC内のスループットは損なわれない。

(もっと読む)

情報処理装置およびメモリ管理方法

【課題】 種類のアプリケーションを同時に起動するためのメモリ管理処理を実行することができる情報処理装置およびメモリ管理方法を提供することを目的とする。

【解決手段】 Javaアプリケーションであるアプリケーション101が実行中に、アプリケーション101がフラッシュデータであるアプリケーション106を起動させる処理が行われると、フラッシュプレイヤーであるネイティブソフト102は、ネイティブソフト102のためのメモリ領域から所定のメモリ領域をメモリ管理部110に確保させる。そして、確保されたメモリ領域を用いてネイティブソフト107は、アプリケーション106を起動させる。

(もっと読む)

リアルタイム・データ保護方法、およびリアルタイム・データ保護方法を実行するためのデータ保護装置

【課題】リアルタイム・データ保護方法とデータ保護装置に関し、ウィルス等により改ざん・破壊されたデータやプログラムをリアルタイムで確実に復元することを目的とする。

【解決手段】リアルタイム・データ保護方法は、入力装置から入力データを受け取るステップと、入力データを保存するステップと、入力データをコンピュータ装置に送り、コンピュータ装置により、入力データに基づいて結果データを生成するステップと、コンピュータ装置から結果データを受け取るステップと、結果データに対応するテストデータを生成するステップと、テストデータを入力データと比較するステップと、テストデータが入力データと同一でないと決定された場合に、結果データが変更されている旨を表示するステップとを有する。また一方で、リアルタイム・データ保護方法を実行するためのデータ保護装置が開示されている。

(もっと読む)

情報処理装置、情報処理方法及びこれを実現させるためのプログラム

【課題】攻撃耐性の高いサーバを構築する。

【解決手段】情報処理装置は、外部から入力されて追跡情報が付加されたデータを記憶する記憶手段と、記憶手段からの追跡情報が付加された第1のデータの第1の読み出しを検出する第1の読み出し検出手段と、第1の読み出しの実行後に、記憶手段に対する文字列データの一部に対する第1の書き込みを検出する第1の書き込み検出手段と、第1の書き込みの実行後に、記憶手段からの追跡情報が付加された第2のデータの第2の読み出しを検出する第2の読み出し検出手段と、第2の読み出しの実行後に、記憶手段に対する前記文字列データの一部に対する第2の書き込みを検出する第2の書き込み検出手段と、第1及び第2の読み出し検出手段、第1及び第2の書き込み検出手段によって、第1及び第2の読み出し、第1及び第2の書き込みが検出された場合に、第1及び第2の書き込みによって記憶手段に書き込まれるデータに、追跡情報を付加する付加手段とを具備する。

(もっと読む)

暗号化・復号システム、暗号化装置、復号装置、および暗号化・復号方法

【課題】 復号装置の製造時および更新時のいずれにおいても、ファームウェアを暗号化して復号装置に送信することでファームウェアの不正な改竄を防止し、ひいてはコンテンツの違法コピーを防止することを目的とする。

【解決手段】本発明の暗号化装置110は、復号装置としての再生装置120のファームウェアの暗号化に用いられる暗号化鍵と、再生装置に固有の装置固有番号とを関連付けて記憶する暗号化記憶部212と、暗号化鍵を用いてファームウェアを暗号化するファームウェア暗号化部240と、を備え、再生装置は、暗号化装置から受信した、復号鍵と、装置固有番号とを、記憶する復号記憶部312と、暗号化装置から受信した暗号化ファームウェアを、復号鍵を用いて復号するファームウェア復号部340と、復号ファームウェアを記憶するファームウェア記憶部330と、を備えることを特徴とする。

(もっと読む)

パソコン用セキュリティシステム

【課題】 従来のパソコンロックセキュリティは使用者の意図的な操作でなされるものであった。その操作という手順ゆえに、ロックのかけ忘れが発生しセキュリティ上の安全が保たれないことがあった。

【解決手段】 測距モジュールとマイコンを組み合わせた機器を使用することにより使用者の操作とは関係なく使用者と測距モジュールを設置場所の位置関係だけでロックを行えることができる。これにより、使用者のロックのかけ忘れをより安全に防止することが可能である。

(もっと読む)

プログラム難読化装置及び難読化プログラム

【課題】 インライン展開によるプログラム解析に必要な計算量と記憶領域量を増大させるプログラムを生成するプログラム難読化装置及び難読化プログラムを提供する。

【解決手段】プログラム難読化装置は、プログラムに複数のサブルーチンを追加する追加手段223と、プログラム中の少なくとも1つの命令文を複数のサブルーチンの1つである第1のサブルーチンを呼び出す呼出命令に変換する変換手段224とを有し、複数のサブルーチンの各々は分岐構造を有し、分岐構造の分岐節の少なくとも1つが別の1つのサブルーチンの呼出命令を含み、複数のサブルーチンは第1のサブルーチンから1つずつ順番に実行されるように関連付けられており、最後に実行されるサブルーチンは命令文を実行する。

(もっと読む)

脆弱性判定装置及びプログラム

【課題】 脆弱性情報が公開されたソフトウェアのうち、安全性への影響度が高いソフトウェアのみを判定でき、効率よく安全性を向上できる。

【解決手段】 脆弱性判定装置40においては、脆弱性情報取得部41が脆弱性情報公開サイト装置30から脆弱性情報を取得して脆弱性情報記憶42に書き込み、構成情報要求部43が電子計算機201から構成情報を取得して構成情報記憶部44に書き込むと、マッチング部45が、構成情報記憶部44内の構成情報に対し、脆弱性情報記憶部42内の脆弱性情報との関連を有するか否かを判定し、マッチング部45による判定の結果、当該脆弱性情報との関連を有する構成情報に対し、影響度判定部46が、電子計算機201から取得したサービス設定情報との関連を有するか否かを判定し、この判定の結果、当該サービス設定情報との関連を有する構成情報を出力する。

(もっと読む)

サーバ管理システム及びその方法

【課題】監視対象プログラムへの不正規リリースを発見する。

【解決手段】サーバ70は、監視対象プログラム71をロックし、監視対象プログラム71の属性情報を取得し、この属性情報をハッシュ/暗号化処理し、サーバ70へのアクセス元のIPアドレスを含むネットワーク監視情報を取得し、ハッシュ/暗号化処理された属性情報及びネットワーク監視情報を監視システム10に送信するエージェント80を備え、監視システム10は、ハッシュ/暗号化処理された属性情報を今回取得したものと前回取得したものとの時系列で保存し、比較することによりリリースの適否を判断して属性情報比較結果として出力し、かつネットワーク監視情報を保存するマネージャ50と、属性情報比較結果及びネットワーク監視情報を表示するビュー60とを備え、マネージャ50は、リリースが適切な場合は、監視対象プログラム71のロックの解除を指示する。

(もっと読む)

ICチップ、情報処理装置、ソフトウェアモジュール制御方法、情報処理システムおよび方法、並びにプログラム

【課題】複数のソフトウェアモジュールがそれぞれセキュリティを確保した上で動作できるようにする。

【解決手段】リーダライタ11と、リーダライタ11により近接通信によりアクセスされる携帯電話端末13とを備える情報処理システム1において、携帯電話端末13では、メモリアクセス管理モジュール53が、異なる方式の非接触通信により授受される情報を処理する複数のソフトウェアモジュールJ,Fに関するマップを記憶し、マップに基づいてソフトウェアモジュールJ,Fの動作を管理し、他のソフトウェアモジュールAが、複数のソフトウェアモジュールJ,Fの動作を許可又は禁止するマップをマッピングする。

(もっと読む)

実行順序検証システム、実行順序検証方法、および実行順序検証プログラム

【課題】プログラムの実行順序を検証できる実行順序検証システム、実行順序検証方法、および実行順序検証プログラムを提供すること。

【解決手段】実行順序検証システム1は、端末10および耐タンパ装置20を備える。端末10は、プログラムの制御構造を平滑化する平滑化処理部11と、プログラムの実行順序を制御するための制御変数がとるべき制御変数値の送信を要求する制御変数値要求信号を、耐タンパ装置20に送信する制御変数値要求部12と、制御変数値要求信号に応じて耐タンパ装置20から送信された制御変数値を制御変数に代入し、制御変数に代入されている値に基づいて、プログラムを実行する実行処理部13と、を備える。耐タンパ装置20は、制御変数値要求信号に応じて、制御変数値を端末10に送信する制御変数値送信部21と、制御変数値要求信号に基づいて、端末10におけるプログラムの実行順序を検証する実行順序検証部22と、を備える。

(もっと読む)

計算機システム、処理方法及びプログラム

【課題】多数決処理を用いるシステムにおいて、ポリシファイルの完全性を向上させ、多数決処理のための通信の負荷を低減し、改ざんの時刻を特定する。

【解決手段】主ノード及び複数の副ノードとそれらを接続するネットワークを備えた計算機システムにおいて、各ノードは、リソースへのアクセスを制御するためのポリシファイル、及びポリシファイルを参照してアクセスを制御するための多数決処理を行う多数決処理部を備え、ポリシファイルは、1以上のポリシデータを含み、ポリシデータは、各ノードに共通のアクセス制御を示すデータと時刻印のデータとを含み、ノードは、多数決処理を実行する前に、時刻印が正常値であるか否かを判定し、時刻印が正常値であるポリシファイルの状態を正常状態に設定し、正常状態のポリシファイルのみを用いて、多数決処理を実行することを特徴とする計算機システム。

(もっと読む)

ソフトウェア管理方法、ソフトウェア管理装置およびソフトウェア管理プログラム

【課題】実行されるソフトウェアの版数を確実に検証すること。

【解決手段】ソフトウェア管理装置140は、PC130に接続されたセキュアモジュールである。保存部142は、PC130が備えるCPU131によって実行されるソフトウェアをセキュアな状態で保存する。ソフトウェア受信部141は、ソフトウェア提供元110から配信される、ソフトウェアの版数を特定する識別情報を受信する。配置部143は、保存部142によって保存されたソフトウェアを、CPU131によって実行させるためにメモリ132に配置する。検証部145は、配置部143によって配置されたソフトウェアの版数が、ソフトウェア受信部141によって受信された識別情報によって特定される版数に含まれるか否かを検証する。終了部146は、検証部145による検証結果に基づいてCPU131によるソフトウェアの実行を強制的に終了させる。

(もっと読む)

アクセス制御システム、アクセス制御方法、アクセス制御プログラム、及びアクセス制御プログラムを記録した記録媒体

【課題】ラベルを利用した仮想マシンからリソースへの強制アクセス制御を実行することを可能とする。

【解決手段】

アクセス制御システムが備える管理ドメイン2が、ドメイン3毎及びリソース4毎に仮想ファイルを生成し、生成された仮想ファイルに対するラベル付与の可否を判断し、ラベル付与の可否の判断結果に基づいて、ドメイン3及びリソース4へ付与されるラベル内容を決定する。そして、ハイパーバイザ1が、ドメイン3に付与されるラベルとリソース4に付与されるラベルとに基づき、アクセス制御規則15を用いて、ドメイン3からリソース4へのアクセスを制御する。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

181 - 200 / 565

[ Back to top ]