Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

241 - 260 / 565

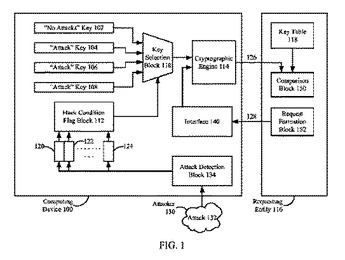

計算装置への不許可アクセスを検出するためのおよびそのような不許可アクセスについての情報を安全に伝えるための方法および装置

計算装置に対するアタックを検出するための方法および装置が記述される。そのようなアタックは装置によって検出され、そしてアタックが検出されたことを知るのをアタッカにとって困難にする手法で要求エンティティに報告されることができる。異なるクライアント/サーバおよびクライアント/ネットワークタイプのシステムを具備するいくつかの例示的な実施形態が示される。  (もっと読む)

(もっと読む)

データ処理装置および処理回路上で実行される仮想機械によるセキュア・メモリへのアクセス制御方法

【課題】データ処理装置において、仮想機械によるセキュア・メモリへのアクセス制御方法を提供する。

【解決手段】処理回路は、その上での仮想機械の実行をサポートするハイパーバイザを実行する。アクセス用データを記憶するセキュア・メモリおよびノン・セキュア・メモリを含み、セキュア・メモリへはセキュア・アクセス要求を介してのみアクセス可能なメモリ・システムが設けられる。アドレス変換回路は、アクセス要求に応答して、アドレス変換プロセスを実行してメモリ中の物理アドレスを識別し、メモリ・システムに対して物理アドレスを指定するアクセス要求を発行させる。ハイパーバイザは、現行の仮想機械が信頼できるときに、トラステッド仮想機械識別子をセットする。アクセス要求に応答して、アドレス変換回路は、トラステッド仮想機械識別子がセットされている場合にのみ、セキュア・メモリ内の物理アドレスを指定するセキュア・アクセス要求を発行させる。

(もっと読む)

メッセージフィルタリング装置、システム、方法、および装置のプログラム

【課題】チェックに時間をかけすぎることなく、アプリケーションの動作に関してセキュリティの制約、動作制限を任意にかけることができ、かつ高速な応答性能を備えるようにする。

【解決手段】予め定められたセキュリティポリシーに基づいてパージングテーブルを生成するパージングテーブル生成手段を備える。また、メッセージパーザ手段が、メッセージ列を解析し、その解析結果がパージングテーブルに格納された情報と一致する場合に、そのメッセージの送出を遮断するようにする。

(もっと読む)

セキュアなブラウザベースのアプリケーション

ウェブブラウザ内のコンピュータプログラムコードによって制限された動作を実行するための技術を提供し、非明示的又は明示的な承諾を受け取った場合、コードが、制限された動作を呼び出すことを許可される。このような技術は、コンピュータプログラムコードコンポーネントのリスク格付けを生成するステップを含むことができ、コンポーネントは、少なくとも1つの制限されたシステム動作を実行するとともに制限されたシステム動作を実行する許可の入力要求メッセージをユーザに表示するための少なくとも1つのコンポーネント動作を含み、この入力要求メッセージは、コンポーネント動作のリスク格付け及び記述を含む。プログラムコードは、ウェブブラウザプラグインを呼び出すウェブページに関連するスクリプトコードを含むことができ、このスクリプトコードがさらに、制限されたシステム動作を呼び出す。コードは、ウェブブラウザを介してユーザから入力を受け取ったこと応答して、制限されたシステム動作を呼び出すことができ、この入力は、動作の実行に関連するアクションを引き起こすためのものであり、このアクションは、動作を実行するための承諾を非明示的に認める。 (もっと読む)

安全な起動メカニズムを備えたコンピュータシステム

【解決手段】

安全な起動処理は、CPU(100)の一体化部分であり一旦起動前情報がプログラムされたら改変されることがない不揮発性メモリ(103)に基いて達成される。リセットイベント又は電源投入イベントの間には、起動ルーチンの一部分の署名を照合するための公開復号化鍵が収容されていてもよい内部不揮発性メモリ(103)から実行が開始されてよい。起動ルーチンの該当する部分の照合は、内部ランダムアクセスメモリ(101)を用いて達成され、それにより起動ルーチンの照合の間の外部からのアクセスが回避される。従って、高度な耐改ざん性が、例えばBIOSチップの交換によるBIOS改変に関して得られる。

(もっと読む)

情報処理装置及びその制御方法

【課題】デバイスアクセス要求を実際に行ったアプリケーションに対して、正当性を確認する情報処理装置を提供することを目的とする。

【解決手段】 汎用OS上のアプリケーション102が、セキュアデバイスドライバ105に処理要求を行った際に、セキュアVMM100と管理専用OS104上のアプリ特定部106が、前記アプリケーション102のページテーブルをロックし、前記ページテーブルを参照してハッシュ値を生成する。前記生成したハッシュ値と参照ハッシュ値とを比較して、正当なアプリケーションか否かを判定する。

(もっと読む)

情報処理装置および設計装置

【課題】電子的な透かし情報の埋込場所の解析が困難であり、ひいては、透かし情報の改

竄が困難となる情報処理装置を提供する。

【解決手段】プログラムを格納するための記憶回路(ランダムゲート回路12)と、プロ

グラムを実行する演算回路(CPU11)とを有する情報処理装置10において、演算回

路は、透かし情報を読み出すための読出情報の入力を受け、記憶回路は、論理素子の組み

合わせ回路としてのランダムゲート回路として構成されるとともに、演算回路を介して読

出情報が入力された場合には、透かし情報を有する情報を出力する。

(もっと読む)

ソフトウェア改ざん検知方法、ソフトウェア改ざん検知プログラム及び機器

【課題】搭載されているソフトウェアの改ざんとソフトウェア構成の改ざんとを容易に検知可能なソフトウェア改ざん検知方法、ソフトウェア改ざん検知プログラム及び機器を提供することを目的とする。

【解決手段】搭載されているソフトウェア11の改ざんを機器1が検知するソフトウェア改ざん検知方法であって、インストール手段が機器に固有の暗号化復号装置26を利用しインストール時における機器1のソフトウェア構成情報を暗号化して機器1の外部に保存する保存ステップと、改ざん検知手段46が機器の外部に保存したインストール時における機器のソフトウェア構成情報を機器に固有の暗号化復号装置26を利用して復号する復号ステップと、改ざん検知手段46がインストール時及び現在の機器のソフトウェア構成情報を比較し、ソフトウェア11の改ざんを検知する検知ステップとを有することにより上記課題を解決する。

(もっと読む)

半導体集積回路装置

【課題】復号プログラムを保持する不揮発性メモリを搭載不要とし、また、復号化されたプログラムを外部から観測されることなく、暗号化されたプログラムを復号・実行する半導体集積回路装置を提供する。

【解決手段】本発明の半導体集積回路装置101は、暗号化されたプログラムと復号プログラムD123aとがRAM105に入力されると、バスポート110aに対して外部からのアクセスを禁止させ、RAM104及び105へのアクセスを許可して暗号化されたプログラムと復号プログラムとのRAM105への転送を行う。そして、その転送が終了するとRAM104へのアクセスを禁止し、CPU103aに対して秘密鍵保持部107に保持された秘密鍵と復号プログラムD123aとを用いた暗号化されたプログラムの復号とその復号化されたプログラムの実行を命じる。その実行終了後にRAM105へのアクセスを禁止する。

(もっと読む)

プログラマブル・ロジックコントローラ及びプログラマブル・ロジックコントローラのロジック更新支援ツール

【課題】システムライブラリのオブジェクトコードに対する不正アクセスを防止する手段を備えると共に、支援ツールでのシステムライブラリのプログラミングや編集の際に必要な情報については支援ツールにアップロードして使用させることができるプログラマブル・ロジックコントローラを提供すること。

【解決手段】PLCの固定組込情報201のうち、「システムライブラリ・部品情報」、「システムライブラリ・API情報」、「システムライブラリ・プロパティ情報」を、支援ツールにアップロードする(ステップP1)。支援ツールは、この情報等を参照して「PLCユーザ・アプリケーションプログラム・ソースコード」の編集、コンパイル、リンク付け(リンケージ)等の処理を行い、PLCオブジェクト200としてPLCにダウンロードする(ステップP2)。

(もっと読む)

解析システム、解析方法および解析プログラム

【課題】不正プログラムの解析において解析に要する時間を削減し、さらにネットワークの接続確認を行うマルウェアについても挙動に関する情報を収集して正確な解析を実現すること。

【解決手段】マルウェア実行環境10は、動的解析コントロールモジュール4から投入されたマルウェアを実行する。仮想ネットワーク部20はマルウェア実行環境10からの通信を受け取り、保存すると同時に通信のプロトコルを判別し、プロトコルに応じたデータを生成し、応答としてマルウェア実行環境10に送信することで仮想ネットワークを実現する。マルウェア解析結果データベース2には、解析対象マルウェアについて動的解析で収集された通信データ、APIやシステムコール、内部資源へのアクセス結果を保存する。

(もっと読む)

コピー防止機能付きソフトウェアカートリッジ

本発明は、ゲームコンソール1との使用向けカートリッジ2に関する。カートリッジ2は、ROM21、不揮発性メモリ22及び暗号化ユニット23を有する。コンソール1で実行されるアプリケーション3は、ROM21からデータを読取り、不揮発性メモリ22からデータを読取り、不揮発性メモリ22にデータを書き込む。不揮発性メモリ22に書き込まれるべきデータは、暗号化ユニット23により暗号化され、読取られるべきデータは、ゲームアプリケーション3の復号機能による復号のために暗号化された形式でリターンされる。また、データは、復号されリターンされるように、暗号化されて受信される場合がある。暗号化又は復号ユニットは、不揮発性メモリ22からデータを受信し、それをインタフェース24,42に送出する。本発明は、暗号化ユニット23が既知ではない場合、ハッカーはそれをコピーするためにゲームアプリケーション3のリバースエンジニアリングを行う必要があるので、従来技術のコピープロテクションを改善する。本発明は、RFID回路41が設けられる光記憶媒体4を提供する。  (もっと読む)

(もっと読む)

プラットフォーム完全性検証システムおよび方法

【課題】特定なセキュリティチップをコンピュータ基板上に設けることなく、クライアントのプラットフォーム完全性を検証できるシステムを提供する。

【解決手段】クライアント10は、USBメモリ30に記憶されたシンクライアントOS310のイメージを読取り起動させると、シンクライアントOS310のハッシュ値を含む構成証明メッセージを生成し、構成証明メッセージとそのMACをSIM20に送信する。SIM20は、MACを検証した後、構成証明メッセージのデジタル署名を生成し、生成したデジタル署名をクライアント10に返信する。クライアント10は、SIM20が生成したデジタル署名と構成証明メッセージを認証サーバ40に送信し、認証サーバ40は、デジタル署名と構成証明メッセージの検証に成功したときのみ、クライアント10に対し、LAN62内のPC55へのアクセスを許可する。

(もっと読む)

情報処理装置、情報処理装置の制御方法、制御プログラム及び記録媒体

【課題】電子的な透かし情報の埋込場所の解析が困難であり、ひいては、透かし情報の改

竄が困難となるプログラムを提供する。

【解決手段】プログラムを構成する各命令コードの不使用ビットに透かし情報データを構

成するビットを書き込むことによりプログラムに透かし情報を埋め込む。

(もっと読む)

プログラム実装方法および情報処理装置

【課題】鍵実装システムについて、セキュリティレベルの高い開発環境を提供する。

【解決手段】セキュアメモリを備えたLSIを有するシステムについて、構成が共通のLSIを、<商品動作モード>とは異なる<開発モード>に設定して、プログラムの開発を行う。また、<アドミニストレータモード>に設定して鍵生成プログラムの開発および暗号化を行い、<鍵生成モード>に設定して、暗号化された鍵生成プログラムを実行させて各種の鍵を生成する。

(もっと読む)

コマンド文構築プログラム,処理方法,および処理装置

【課題】 プログラム上で外部プログラム呼び出しコマンドを構築する際に,コマンド文字列内の動的な値によって生じる脆弱性を排除したコマンド文の構築を可能にする。

【解決手段】 文字列生成部10は,利用者のプログラム4の外部プログラム5の呼び出しコマンドに追加される部分文字列を取得し,定数情報をもとに部分文字列の属性(定数/非定数)を判定し,判定結果と結合位置を部分文字列情報記憶部20に記憶する。コマンド文構築時に,コマンド文構築部30は,部分文字列情報をもとに,定数の文字列をテンプレート文にそのまま追加し,非定数の文字列を示すプレースホルダを追加して初期化し,非定数の文字列の値をプレースホルダにバインドして,実行コマンド文を構築する。

(もっと読む)

記憶領域アクセス装置及び記憶領域のアクセス方法

【課題】サンドボックスが動作する携帯端末等の計算機システムにおいてSD等の保護領域を備える外部記憶媒体によって、サンドボックスの動作を設定するアクセス制御ポリシーや、サンドボックスの動作を補完する追加機能を保護する場合に発生し得る課題を解決する記憶領域アクセス装置及び記憶領域のアクセス方法を提供する。

【解決手段】セキュア領域アクセス部120は、暗号化された状態でセキュア領域210に格納されている第1の復号鍵10411を、アクセス鍵1020を用いて取得するとともに、環境情報1030及びアクセス鍵1020を用いて第2の復号鍵1060を取得する機能と、取得した第2の復号鍵1060を用いて、暗号化された第1の復号鍵10411を復号する機能とを有する。データ領域アクセス部140は、セキュア領域アクセス部120によって復号された第1の復号鍵1040を用いて、暗号化されたアクセス制御データ10511を復号する機能を有する。

(もっと読む)

記憶装置の耐タンパー方法及び装置

【課題】 新規且つ改善された、記憶装置の耐タンパー方法及び装置を提供することを目的とする。

【解決手段】 装置内で使用されるソフトウェアを認証するための方法(600)は、当該装置に入力されるソフトウェアを、秘密鍵によって暗号化すること(610)と、当該装置に与えられる該ソフトウェアを、当該装置によるアクセスが可能なメモリから読み出した公開鍵を用いて、当該装置において復号すること(612)とを含む認証方法である。

(もっと読む)

アプリケーションにおける処理によるコンテンツの分離

アプリケーションにおける処理による拡張コードの分離が記載される。実施例において、ネットワークを介して受信されたコンテンツを含む1つ以上の処理の実行は、1つ以上の処理を含む単一のアプリケーションの別の処理によって管理される。当該管理は、反応しない場合に1つ以上の処理を終了することを含む。1つ以上の処理が反応しない場合に他の処理が反応するままであるように、1つ以上の処理の実行は他の処理から分離される。その後、終了した1つ以上の処理においてコンテンツが回復される。  (もっと読む)

(もっと読む)

バーチャルマシーンフェイルオーバにおけるセキュリティレベルの実現

【課題】 本発明の課題は、バーチャルマシーンフェイルオーバ期間中にセキュリティレーティングを割当て、最小セキュリティ要求を実現する方法、装置及びシステムを提供することである。

【解決手段】 本発明の一特徴は、フェイルオーバ計算装置によって、別の物理装置上のバーチャルマシーンの故障に応答して、バーチャルマシーンをインスタンス化するリクエストであって、最小セキュリティレーティングを含むリクエストを受信するステップと、前記フェイルオーバ計算装置によって、前記フェイルオーバ計算装置の割り当てられたセキュリティレーティングと前記最小セキュリティレーティングとを比較するステップと、前記フェイルオーバ計算装置によって、前記割り当てられたセキュリティレーティングが前記最小セキュリティレーティングに一致又は超過する場合、前記バーチャルマシーンをインスタンス化するステップとを有する方法に関する。

(もっと読む)

241 - 260 / 565

[ Back to top ]