Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

301 - 320 / 565

不正使用防止制御のシステム及び方法

【課題】電子デバイスの不正使用を防止する。

【解決手段】ファームウェア(24)を有する電子デバイス(12)のフラグ(50)を読み出し、フラグ(50)が、電子デバイス(12)のプロビジョニングイネーブル/ディセーブル状態を示すこと、及びプロビジョニングイネーブル/ディセーブル状態を示すフラグ(50)の読み出しに応答して電子デバイス(12)の管理プロセッサ(26)をプロビジョニングし、管理プロセッサ(26)とサーバ(16)との間の通信を促進することを含む不正使用防止制御の方法。

(もっと読む)

セキュアサーバサイドスクリプティングのためのドメイン固有言語抽象化

セキュアサーバサイドプログラミングのための方法及び装置が本願明細書に開示される。一実施形態において、方法は、1つ以上の抽象化を有するサーバサイドプログラムを生成するステップと、上記1つ以上の抽象化を含む上記サーバサイドプログラムをセキュリティ基準に関して安全な方法で実行するように保証される目的コードに変換することによって、上記サーバサイドプログラムをコンパイルするステップとを備える。 (もっと読む)

管理装置及びネットワークシステム及びプログラム及び管理方法

【課題】管理対象に適用すべきセキュリティポリシーが変化した場合であっても、正しいセキュリティポリシーを適用して、管理対象がセキュリティポリシーに適合しているかをチェックする。

【解決手段】ポリシー記憶部121(セキュリティポリシー記憶部)は、セキュリティ条件情報を記憶する。セキュリティ条件情報は、管理対象が満たすべき条件を記述する。抽出条件記憶部133は、管理対象抽出条件情報を記憶する。管理対象抽出条件情報は、条件を満たすべき管理対象を抽出する条件を記述する。属性記憶部141は、管理対象属性情報を記憶する。管理対象属性情報は、管理対象の属性を記述する。管理対象抽出部113は、管理対象属性情報に基づいて、管理対象抽出条件情報が記述した条件を満たす管理対象を抽出する。ポリシー違反抽出部115は、セキュリティ条件情報が記述した条件を、管理対象抽出部113が抽出した管理対象が満たすかチェックする。

(もっと読む)

PC検疫システムを活用したIT資産管理システム、その方法及びそのプログラム

【課題】IT資産管理ソフトのエージェントソフトのインストール状況により、ネットワークへのアクセスを制限する。インストールされていないユーザ端末は、エージェントソフトをインストールする環境に誘導する。

【解決手段】ユーザ端末のネットワークへの接続を検知し、ユーザ端末の固有の情報である、機器固有情報を取得する。取得した機器固有情報に基づいてユーザ端末にIT資産管理エージェントソフトウェアがインストールされているか否かを判別する。ユーザ端末にIT資産管理エージェントソフトウェアが、インストールされていると判別された場合はユーザ端末を基幹ネットワークに接続させるというポリシーを作成する。インストールされていないと判別された場合はユーザ端末を検疫ネットワークに接続させるというポリシーを作成する。ポリシーに従って前記ユーザ端末のアクセス先を決定する。

(もっと読む)

情報端末、クライアントサーバシステムおよびプログラム

【課題】本発明は、各種プログラム毎に改竄の有無を検証すべき優先順位を設定してOSを起動するまでの起動時間の短縮を図りつつも、各種プログラムに生じた改竄を確実に検出することができる情報端末を提供することを目的とする。

【解決手段】本発明の情報端末は、複数のプログラムを記憶する不揮発メモリ13と、検証対象テーブルとして、前記複数のプログラム毎に、当該プログラムが改竄の有無を検証され得る確率についての情報である検証確率を記憶する保護メモリ14と、前記保護メモリ14に記憶した前記検証確率を参照して、前記複数のプログラムのうちの改竄の有無を検証すべきものを特定する検証対象判定手段と、検証すべきものとして特定したプログラムの改竄の有無を検証する改竄検証手段と、検証した結果に応じて前記不揮発メモリに記憶した前記複数のプログラムを起動するプログラム起動手段と、を含むCPU11と、を備えるものである。

(もっと読む)

プログラム作成方法及び情報処理装置ならびにマイコン

【課題】高級言語でのプログラミングにおいて、耐タンパ性の高いセキュアなコードを生成するための外部仕様をサポートし、ユーザの指示があった部分については、耐タンパ性を持つ実行可能プログラムを自動的に生成するプログラム作成方法を提供する。

【解決手段】構文解析ステップと、中間語生成ステップと、レジスタ割り付けステップと、最適化処理ステップと、アセンブリ言語生成ステップと、機械語生成ステップと、機械語プログラム結合ステップとを実行し、ソースプログラム106を読み込んでから実行可能プログラム107を生成するまでの間で、ユーザの指示に基づいて、ソースプログラム106もしくは中間語109もしくはアセンブリ言語プログラム206もしくは機械語プログラム207に対して、実行可能プログラム107の動作内容の不正な解析に対抗する耐タンパ性を有するコードを自動的に生成する耐タンパコード挿入ステップを実行する。

(もっと読む)

端末とサーバとの間の通信方法

本発明は、サーバ(14)との端末(10)の通信の方法に関し、端末は、アプリケーションと、サーバ(14)と通信することができるコンピュータソフトウエアとを含む。本方法は、アプリケーション(26)によって要求(RLoc)をソフトウエア(34)に送信する段階(42)と、要求を実行することができるようにソフトウエア(34)がサーバ(14)と通信するのに必要なデータ(DAutor)をソフトウエア(34)によってアプリケーション(26)から取得する段階(44)とを含む。 (もっと読む)

セキュリティ対策状況の自己点検システム

【課題】セキュリティ対策の内で情報漏洩対策に特化し、PCのセキュリティ対策状況とユーザの持ち出し操作状況を統合的に一元管理するとともに、セキュリティポリシーサンプルの提供を行なうことにより、対策状況をより簡単かつ効果的に判断することができるセキュリティ対策状況の自己点検システムを提供することを目的とする。

【解決手段】クライアントコンピュータは、セキュリティインベントリ情報や操作ログ情報を収集してサーバコンピュータに送信する。サーバコンピュータは、クライアントコンピュータから送信されるセキュリティインベントリ情報や操作ログ情報を記憶し、それらが予め設定されているセキュリティポリシーに適合しているかを判定する。その検査結果はサーバコンピュータで表示するとともに、ポリシー違反が検出された場合は、管理者や当該クライアントに対してその旨の連絡を行なう。

(もっと読む)

ネットワーク記憶装置の侵入保護システムおよび方法

【課題】本発明は、ホストコンピュータがオフラインであるとき、またはシャットダウンされたとき、記憶システムに常駐するデータを安全にする方法を提供する。

【解決手段】特に、対応するホストコンピュータがオフラインである間における、論理ボリュームに記憶されたデータに対する保護機構が提供される。さらに、ホストコンピュータが始動されたとき、論理ボリュームに対する保全性検査機構が提供され、ホストコンピュータは、オフライン期間中におけるその割り当てられた論理ボリュームへの無許可のアクセスを検出し、セキュリティ検査を実行することができる。

(もっと読む)

通信装置

【課題】不正動作プログラムの潜伏期間中においてもこれを検出し、当該不正動作プログラムによる通信システムへの攻撃を回避できる低コストの通信装置を提供する。

【解決手段】本発明による通信装置は、少なくとも1つの動作プログラムを記憶し得る記憶部と、当該記憶部から読み出した動作プログラムの実行によって通信機能を実現する通信部とに加えて、当該記憶部が正規動作プログラムの全てを記憶するのに要する正規動作プログラム記憶容量と当該記憶部における動作プログラム現在占有容量とを間欠的に比較する不正改変検知部と、当該比較の結果に応じて当該通信部による当該記憶部からの当該正規動作プログラムの読出しの態様を制御する読出し制御部と、を含む。

(もっと読む)

情報処理装置及び改竄検証方法

【課題】本発明は、改竄検証の確実性を維持しつつも、改竄検証処理に要する時間、特にブート処理時に行われる改竄検証処理に要する時間、の短縮化を図ることができる情報処理装置を提供することを目的とする。

【解決手段】本発明の情報処理装置は、不揮発メモリ13と、前記不揮発メモリ13から読み出したプログラムを形成するデータのうちの一部のデータに基づいて、第1の検証値を算出し、前記プログラムを形成するデータのうちの残りのデータと前記第1の検証値とに基づいて、第2の検証値を算出し、前記第2の検証値と、改竄されていない前記プログラムを形成するデータに基づいて予め算出された第3の検証値と、を比較するCPU11と、を備えるものである。

(もっと読む)

プログラム検証方法、プログラム検証装置

【課題】検証対象ソースコードを解析する際に必要となるメモリ量を縮小し、低コストでの解析を実現することと、ソースコードの不足部分を含む検証対象ソースコードの解析における解析精度を向上させる。

【解決手段】検証対象コード107を、モデル化プログラム302にて、あらかじめ指定された特徴の明細を記述したモデルを作成し、データフロー解析プログラム304にて、モデル化された検証対象ソースコード107を基にしてデータフロー解析し、脆弱性検出プログラム306にて、データフロー解析の結果として出力したデータパスと脆弱性データベース106とを照合することにより、解析したデータパスのうち脆弱経路となるものを検出するにあたり、検証対象ソースコードのデータフローに着目し、上記処理を実行する前に、着目したデータフローを簡易化することにより、検証対象ソースコード107を縮小化する。

(もっと読む)

コンテンツ処理システム、方法及びプログラム

【課題】 ウェブサーバのファイルに、信頼できないサイトから、外部から入力されるコンテンツに含まれているJavaScriptなどのスクリプトによって、有害な処理が行われないように、ポリシーに基づくアクセス制御を行うこと。

【解決手段】 Webページを構成するHTML文書内で、文書の部分ごとにそのオリジンに基づいたアクセス制御を行うことにより、悪意のあるユーザやサーバにより提供されたコンテンツがHTML文書のほかの部分に対して不正に読み書きを行うことを防ぐようにする。すなわち、サーバ側で(JavaScriptプログラムを含む)コンテンツにそのオリジンであるドメインを表すラベルを自動的につけることによって、クライアント側でのドメインをまたがるアクセス制御(クロスドメインアクセス制御)が可能になる。そうして、サーバ側から、クライアント側に、コンテンツと、メタデータと、アクセス制御ポリシーの組を送る。

(もっと読む)

情報処理装置、プログラムおよび情報処理方法

【課題】ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる情報処理装置、プログラムおよび情報処理方法を提供する。

【解決手段】各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、画面cで受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更し、変更した各セキュリティ機能にかかる設定項目の設定値を画面dにおいて報知する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる。

(もっと読む)

Webサービス提供システム検査装置及びWebサービス提供システム検査プログラム

【課題】 脆弱性検出の確実性向上に寄与することができるWebサービス提供システム検査装置を提供する。

【解決手段】 パラメータ変形部11は、ポジティブリクエスト生成部13とネガティブリクエスト生成部14に、正当なリクエスト中のパラメータを変形したポジティブリクエストとネガティブリクエストを生成させる。ステータス抽出部22〜特殊文字列抽出部25は、リクエスト送信部15がWebサービス提供システム60に送信し、レスポンス受信部21が受信したポジティブリクエストとネガティブリクエストに対する各々のレスポンス中の特徴的な情報のパターンを抽出する。レスポンス情報比較部27は、ネガティブレスポンスに対する全てのレスポンスのパターンが、ポジティブレスポンスに対するどのレスポンスのパターンにも一致しない場合には脆弱性ありと判定する。

(もっと読む)

クローズドシステム用のプログラミングフレームワーク

クローズドシステムにおいて、無署名コンテンツの実行を可能にし、またそのような無署名コンテンツがシステム上で実行される場合にリソースの保護を可能にする機構が開示される。例えば、無署名コンテンツを実施するアクセスレイヤーと、クローズドシステムのオペレーティングシステムの間で、アプリケーションプログラミングインターフェースが使用される。アプリケーションプログラミングインターフェースは、アクセスレイヤーのサブレイヤーに対応するサブインターフェースを有することができる。サブインターフェースは、サブレイヤーによって発行されるアクセスコールを、クローズドシステムの保護リソースに提示する。アプリケーションプログラミングインターフェースを提供することによって、無署名コンテンツも、一般には署名付コンテンツのみを実行するように設計されたクローズドシステム上で動作することができる。 (もっと読む)

インクリメンタルなコード署名の方法及び装置

【課題】大きなコンピュータ・プログラムを高速かつ容易に認証する。

【解決手段】コンピュータ・プログラムはページの集合に分解され、各ページについてハッシュ値が計算される。ハッシュ値の集合はハッシュ値アレイを形成するように整列され、そのハッシュ値アレイはデジタル署名を用いてシールされる。そして、コンピュータ・プログラムは、そのハッシュ値アレイとデジタル署名とともに配布される。コンピュータ・プログラムを認証するために、受取人は、まず、デジタル署名と公開鍵を用いてハッシュ値アレイが適正であるかを検証する。ハッシュ値アレイが適正であると検証された場合、受取人は、ロードするページのハッシュを計算し、シールされたハッシュ値アレイ中の対応するハッシュ値と比較することによって、コンピュータ・プログラムの各ページが適正であるかを検証することができる。ハッシュ値が適合しない場合は、実行を停止してもよい。

(もっと読む)

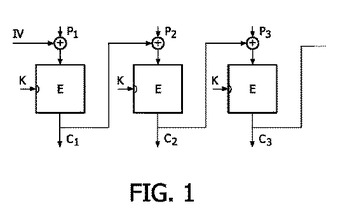

データセキュリティ

データセキュリティを増大させるシステム100は、保護されるべき予め決められたシステムデータ104を有する。暗号化ユニット108は、個々の鍵に依存して、コンテントデータの個々のブロックを暗号処理するために使用される。鍵供給部106は、予め決められたシステムデータ104の個々の部分112に依存して、コンテントデータの個々のブロックの前記処理のために使用される個々の鍵を決定し、ここで、前記部分は、すべての予め決められたシステムデータを含まず、予め決められたシステムデータの異なる個々の部分が、コンテントデータの個々のブロックについて選択される。データセキュリティを増大させるサーバシステム200は、クライアントシステム100に、処理されたコンテントデータ110を供給する出力部202を有し、クライアントシステムは、保護されるべき予め決められたシステムデータ104を有する。サーバシステム200は更に、暗号化ユニット208及び鍵供給部206を有する。  (もっと読む)

(もっと読む)

セキュリティレベル監視評価装置及びセキュリティレベル監視評価プログラム

【課題】全セキュリティ機能の時間経過に対するシステムセキュリティレベルSLGの変化傾向を的確に把握する。

【解決手段】情報システム2に組込まれているそれぞれ重要度Wが設定された各セキュリティ機能3a〜3c毎に該当セキュリティの有効性低下に関する複数の判断基準25を設定して、各判断基準毎に、該当セキュリティの有効性低下が生じた場合におけるセキュリティ上の影響度Yを定めている。そして、判断基準25による有効性喪失時刻Dからの喪失経過時間Aを計時する。喪失経過時間A、影響度Y、重要度Wを用いて情報システム全体のセキュリティレベルSLGを算出する。

(もっと読む)

遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイス

【課題】リソースに対するアクセスが容易でありながら使用が簡単なセキュリティとを有する、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスを提供する。

【解決手段】ワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ワームホール・トークン10は、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。

(もっと読む)

301 - 320 / 565

[ Back to top ]