Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

361 - 380 / 396

情報記憶装置

【課題】 本発明は、使用許可されていない記憶領域、特に、使用許可されていないユーザ固有領域の存在を知らしめない情報記憶装置を提供することにある。

【解決手段】 一つの物理空間を論理分割した第1の記憶領域および第2の記憶領域を有し、接続された端末の第1の記憶領域における使用許可情報を登録する登録し、登録された使用許可情報に応じて、第1の記憶領域の存在を表示する。

(もっと読む)

USBストレージデバイス及びプログラム

【課題】記憶済みのソフトウェアが誤って消去されることを防止するという機能ができるだけ単純な構成で実現されたUSBストレージデバイスを提供する。

【解決手段】記憶領域を、データの読み出し、書き込み及び削除を実行可能な領域と読み出しのみ実行可能な領域とに分け、これらの領域を、ホストが有するUSBマスストレージクラスドライバのSCSIコマンドセットに定義された論理ユニット番号に対応する領域として、USBマスストレージクラスドライバに認識させるための情報を保持する。この情報は、論理ユニット番号31とフォーマット33と書き込み削除可否フラグ35と論理ブロック番号37と物理ブロック番号39とから構成される。この結果、USBマスストレージクラスドライバは、2つの論理ユニットを有する一つのSCSIデバイスとしてUSBストレージデバイスを認識する。

(もっと読む)

情報記憶装置及び情報記憶方法

【課題】 できるだけ利用者に手間を要求せずに、利用者が望むとおりの出力結果が得られる情報のみが記憶されて公開される情報記憶装置等を提供する。

【解決手段】 FAX送信がなされた後にFAX画像を表示させ、FAX画像を保存するか否かの問い合わせを行う。データベースへ登録する旨の操作がなされた場合(登録コマンドボタン136が押下された場合)にはFAX画像をデーベースへ登録し、FAX画像を破棄する旨の操作がなされた場合(破棄コマンドボタン137が押下された場合)には、FAX画像を破棄する。このように、登録する画像を確認した後に、データベースへ登録するか否かを決定するため、不適切な画像がデータベースへ登録されることを防止することができる。

(もっと読む)

オペレーティングシステム独立エージェント

オペレーティングシステムをホストするホスト処理システムと、データ通信メディアからデータを受信し、データ通信メディアへデータを送信する通信アダプタと、不揮発性ストレージを含むコンピュータプラットフォームを記す。コンピュータプラットフォームは、不揮発性ストレージの少なくとも一部に対するリード専用又はリード/ライトアクセスを行なう目的で、オペレーティングシステムと独立に実行できるエージェントを更に含む。 (もっと読む)

WORM機能付きデータマイグレーションを実行するストレージ装置、ストレージシステム及びデータ移動方法

【課題】WORM属性を維持したデータのマイグレーションを実現する。

【解決手段】ネットワークを経由してコンピュータ装置と接続されるストレージ装置であって、コントローラと、複数の論理ボリュームを含むドライブ装置と、を備え、前記論理ボリュームの少なくとも一つに、更新禁止属性が付された領域を含むことを示す更新禁止情報が記録され、前記コントローラは、前記更新禁止属性が付された論理ボリュームを移動元、他の論理ボリュームを移動先の論理ボリュームとして設定し、前記移動元の論理ボリュームに関する前記更新禁止情報を前記移動先の論理ボリュームに設定する構成管理部と、前記移動元の論理ボリュームに関する前記更新禁止情報を前記移動先の論理ボリュームに設定した後で、前記移動元の論理ボリュームのデータを前記移動先の論理ボリュームに複写するマイグレーション部と、を含む。

(もっと読む)

データ処理装置、特に電子メモリ構成要素、およびそれに関連する暗号化方法

少なくとも1つのパラメータ(an,an−1,...,a1,a0)、特にアドレスがそれぞれ割り当てられた、複数のアクセス保護されたサブ領域、特に複数のアクセス保護されたメモリ領域を含む、データ処理装置、特に電子メモリ構成要素、および少なくとも1つのデータ処理装置、特に少なくとも1つの電子メモリ構成要素の、少なくとも1つのアクセス保護されたサブ領域、特に少なくとも1つのアクセス保護されたメモリ領域の、少なくとも1つのパラメータ(an,an−1,...,a1,a0)、特にアドレスを暗号化する方法を、一方でこれらの装置のセキュリティを大幅に向上させながら、他方でそのコストおよび技術的な複雑さを抑えるような形でさらに発展させるために、少なくとも1つのサブ領域のパラメータ(an,an−1,...,a1,a0)を、特定の領域内でのみ、すなわち少なくとも1つの別のサブ領域に依存して暗号化する(an’,an−1’,...,a1’,a0’)ことができるようにすることを提案する。  (もっと読む)

(もっと読む)

データ保存システム、データ保存方法、および、管理サーバ、情報端末、これらの制御方法

【課題】より簡易に、高いセキュリティ性でデータを保存する。

【解決手段】インターネット上に保存領域DB22および位置情報DB24を備えた管理サーバ12を設ける。この管理サーバ12は、複数の情報端末16および複数のデータサーバ14にインターネットを介して接続されている。管理サーバ12は、保存領域DB22に基づいて各ユーザが使用可能な保存領域を判断し、これを情報端末16に送信する。また、位置情報DB24に基づいて、情報端末16とデータサーバ14とが同一イントラネット上にあるか否かを判断する。情報端末16で取得されたデータは、管理サーバ12で判断された保存領域90に自動的に転送される。このとき当該保存領域を備えるデータサーバ14と情報端末16とが異なるイントラネット上にある場合は、管理サーバ12経由でデータを転送する。

(もっと読む)

情報処理システム、情報処理装置、登録サーバ、制御プログラム、及び制御方法

【課題】ハードディスクドライブの特定の領域をパスワード認証により保護しつつ、パスワード認証されないその他の領域を有効活用できる。

【解決手段】パスワードが正しく認証された場合にアクセス可能となるアクセス制限領域と、パスワードの認証に関わらずアクセス可能なアクセス非制限領域とを有する外部記憶装置を備え、パスワードを登録サーバに予め登録させ、アクセス制限領域にアクセスする場合にパスワードの入力を利用者に要求し、パスワードが入力されなかった場合に、パスワードを登録サーバから取得するパスワード取得プログラムをアクセス非制限領域から読み出して起動し、パスワード取得プログラムを動作させることにより登録サーバからパスワードを取得し、取得したパスワードを外部記憶装置に認証させることによりアクセス制限領域をアクセス可能な状態に設定する情報処理装置を提供する。

(もっと読む)

モジュール起動装置、方法およびシステム

【課題】 遠隔地からの依頼により依頼者に応じたアクセス権限情報を設定してモジュールを起動する。

【解決手段】 フレームワークFW1は、モジュールM1のURLと依頼者の識別情報(DNr)とアクセス権限情報テーブルATに設定されるアクセス権限情報とが設定されたアクセス権限情報リストLを入手し(S33)、コンピュータ2からの依頼者の署名の署名検証と依頼者の公開鍵証明書を用いた依頼者の同定を試み、依頼者の署名検証および同定ができたときに、入手されたアクセス権限情報リストLからURLと公開鍵証明書の当該依頼者の識別情報(DNr)とともに設定されたアクセス権限情報を読み出し(S35)、URLと読み出されたアクセス権限情報をアクセス権限情報テーブルに設定し(S37)、モジュールを起動する(S43)。

(もっと読む)

ファイル中継サーバ,ファイル中継方法,および,そのコンピュータプログラム。

【課題】 複数のクライアント同士のファイルの転送を安全かつ確実に行う。

【解決手段】 複数のクライアントに接続され,上記クライアント間のファイルの転送を中継するファイル中継サーバであって,悪意のある外部の不正者が利用するクライアントと企業側のクライアントとを各々別の領域210,212に設けられたファイル格納部222に接続し,互いのファイル格納部を隔離したファイル中継サーバが提供される。かかる構成により,特定のクライアントから企業内のクライアントに転送され一旦企業側のファイル格納部に格納されたファイルは,もはや不正者が利用することができない。

(もっと読む)

ドキュメント処理装置

【課題】 パスワード入力の機会を減じ、利便性を向上できるドキュメント処理装置を提供する。

【解決手段】 作成環境に係る情報を含めて記録されたドキュメントを処理対象として、当該ドキュメントに含まれる作成環境の情報を参照して、ドキュメントへのアクセス時の認証の要否を判断し、当該判断により認証を要すると判断したときに、利用者に認証情報の入力を求めるドキュメント処理装置である。

(もっと読む)

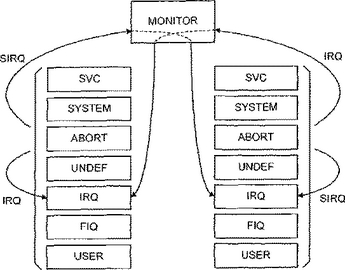

安全ドメインおよび非安全ドメインを有するシステム内での仮想−物理メモリアドレスマッピング

複数のモードおよび複数のドメインで作動できるプロセッサを備え、前記複数のドメインが安全ドメインまたは非安全ドメインを含み、前記複数のモードが、前記安全ドメインにおけるモードである少なくとも1つの安全モードと、前記非安全ドメインにおけるモードである少なくとも1つの非安全モードとを含み、前記プロセッサが安全モードでプログラムを実行しているときは、前記プロセッサが非安全モードで実行中にアクセスできない安全データにアクセスし、仮想アドレスを前記非安全ドメイン内の物理アドレスにどのように変換するかを定める非安全ドメインメモリマッピングデータを記憶するメモリの領域を表示するように、前記非安全ドメイン内で作動できる非安全変換テーブルベースアドレスレジスタを前記プロセッサが含み、仮想アドレスを前記安全ドメイン内の物理アドレスにどのように変換するかを定める安全ドメインメモリマッピングデータを記憶するメモリの領域を表示するように、前記安全ドメイン内で作動できる安全変換テーブルベースアドレスレジスタを前記プロセッサが含む、データを処理するための装置が提供される。  (もっと読む)

(もっと読む)

半導体メモリ装置によるデータセキュリティの記憶およびアルゴリズムの記憶を実現する方法

半導体メモリ装置によりセキュリティ記憶およびアルゴリズム記憶を実現できる方法は、ユーザのデータ転送記憶を行いながら高レベルのセキュリティメモリ技術を使用する。また本発明は外方向のアプリケーションインターフェースを与え、ユーザの自己規定アルゴリズムの書込みおよび呼出しをサポートする。本発明はまた二重暗号管理、多数の暗号管理権の設定、ランダムな暗号化および偽造技術の防止を含んでいる。既存の技術と比較して、本発明は次のような技術的効果を有する。即ち共通のデータと必要とされる制限されたデータおよび/またはアルゴリズムとを記憶する機能を実現し、データの記憶のセキュリティは著しく改良され、これはソフトウェアの著作権保護、ネットワーク上の銀行、社会保険および入院保険、ネットワークにおける識別、電子交易、デジタル証明ビジネス管理および税金管理等のような情報の安全性のドメインで広く応用可能である。  (もっと読む)

(もっと読む)

デバイスによるメモリへのアクセスの制御

本発明はメモリへのアクセスを制御するためのデータ処理装置および方法を提供するものであり、このデータ処理装置は安全ドメインと非安全ドメインとを有し、安全ドメインではデータ処理装置は非安全ドメインにてアクセスできない安全データにアクセスする。このデータ処理装置はデバイスがメモリ内のあるアイテムのデータを必要とするときに、安全ドメインまたは非安全ドメインのいずれかに関するメモリアクセスリクエストをデバイスバスに発生するようになっている、デバイスバスを介してメモリに結合されたデバイスを含む。このメモリはデバイスが必要とするデータを記憶するようになっており、安全データを記憶するための安全メモリと、非安全データを記憶するための非安全メモリとを含む。本発明によれば、このデータ処理装置は更にパーティションチェックロジックを備え、このパーティションチェックロジックはデバイスバスに結合されており、デバイスが発生するメモリアクセスリクエストが非安全ドメインに関するものであるときはいつも、メモリアクセスリクエストが安全メモリへのアクセスを求めているかどうかを検出するようになっており、かかる検出がなされたときに、そのメモリリクエストが指定するアクセスを防止するようになっている。このようなアプローチはメモリの安全部分内に含まれるデータの安全性を大幅に改善するものである。  (もっと読む)

(もっと読む)

安全処理システムにおける例外タイプ

複数のモードおよび複数のドメインで作動できるプロセッサを備え、前記複数のドメインが安全ドメインまたは非安全ドメインを含み、前記複数のモードが、

前記安全ドメインにおけるモードである少なくとも1つの安全モードと、

前記非安全ドメインにおけるモードである少なくとも1つの非安全モードとを含み、

前記プロセッサが安全モードでプログラムを実行しているときは、前記プロセッサが非安全モードで実行中にアクセスできない安全データにアクセスし、

前記プロセッサが例外ハンドラーを使用する例外処理をトリガーするための1つ以上の例外条件に応答自在であり、前記プロセッサが前記安全ドメインで作動しているか、または非安全ドメインで作動しているかに応じて、前記プロセッサが複数の可能な例外ハンドラーから前記例外ハンドラーを選択するようになっている、データを処理するための装置が提供される。  (もっと読む)

(もっと読む)

端末装置、プログラム、情報記憶媒体およびデータ処理方法

【課題】 ユーザー操作によるアクセスが不可能な保護領域の記憶容量が小さい場合であっても、データを適切に保護することが可能な端末装置等を提供すること。

【解決手段】 保護領域222と、ユーザー領域224とを有する記憶部220と、任意のデータを暗号化して暗号化データを生成する暗号処理部211と、暗号化データを任意の位置で分割し、分割したデータの一部である第1の分割データと、分割した位置を示す分割位置情報とを保護領域222に記憶するとともに、分割したデータの残りの部分である第2の分割データをユーザー領域224に記憶する分離処理部213と、上記任意のデータの使用要求があった場合に、第1および第2のデータと、分割位置情報とに基づき、暗号化データを復元する復元処理部214と、復元された暗号化データを復号化する復号処理部212とを含んで携帯電話200を構成する。

(もっと読む)

領域管理型メモリシステム、領域管理型メモリ装置および領域管理型メモリコントローラ

【課題】複数の記憶領域を持つ不揮発性記憶装置において、機器の誤動作やユーザーの誤操作による読み取りエラーの発生や、書込み時のデータ破壊の防止するために、第1領域へのアクセスの可否と第2領域へのアクセスの可否を連係させて判断し制御すること。

【解決手段】複数の領域をもつ記憶媒体において、いずれかの領域へのアクセス可否に応じて、もう一方の領域へのアクセスを制御する。例えば、第1領域へのアクセス情報によって、第2領域へのアクセスを制御する連係部を設け、第1領域へのアクセス可否に応じて、第2領域へのアクセスを制御する。第1領域へのアクセスが不可である状態では、第2領域へのアクセスを不可にし、第1領域へのアクセスが可の場合には、第2領域へのアクセスを可にするというような制御を行ない、機器の誤動作、ユーザーの誤操作によるデータ破壊を防止する。

(もっと読む)

動的コンパイラの生成コードを保護する言語処理系

【課題】

攻撃者からの入力を受けとったプログラムが、動的コンパイラの生成した機械コードや、機械コードへのポインタなど、制御に関係するデータを書き換え、結果として攻撃者にコンピュータの制御を奪われることを防ぐ。

【解決手段】

動的コンパイルをおこなう言語処理系を起動する際に、動的コンパイラを、プログラムの実行を担当するプロセスとは別のプロセスとして起動し、それぞれのプロセス間を共有メモリ領域で接続する。そして、該共有メモリ領域に対して、プログラムの実行を担当するプロセスから書込みができないよう保護し、保護した領域に、動的コンパイラが生成する機械コードやデータを書き込む。

(もっと読む)

パーティショニングされたデバイス間の通信

【課題】 デバイス間をパーティショニングし、その他のパーティションの存在を無視可能として、プログラミングを簡単にする。

【解決手段】 本発明は、他のパーティションにとってほぼ常にアドレス可能あり、かつ、アドレス領域を画定する少なくとも1つのレジスタをパーティションに設けること、他のパーティションが、少なくとも1つのレジスタによって画定された少なくとも1つのアドレス領域にアクセスすることを許可すること、および他のパーティションが、少なくとも1つのアクセス可能アドレス領域以外のアドレス領域にアクセスすることを防止することによって、パーティション間の通信を提供する。

(もっと読む)

パーティショニングされたデバイス間の通信

【課題】 デバイス間のパーティショニングを過度に弱めることなく、デバイス間で通信できるようにする。

【解決手段】 、本発明において、プロセッサの情報は、コンピュータシステムのコンポーネントに対応し、他のパーティションにとって正常にアクセス可能なレジスタのアドレスおよびサイズを規定するエントリを含む。レジスタは、アドレス領域を画定することができる。使用時には、プロセッサは、他のパーティションが、少なくとも1つのレジスタによって画定された少なくとも1つのアクセス可能なアドレス領域にアクセスすることを許可するように設定され、かつ、他のパーティションが、少なくとも1つのアクセス可能なアドレス領域以外のアドレス領域にアクセスすることを拒否するように設定される。

(もっと読む)

361 - 380 / 396

[ Back to top ]