Fターム[5B089GA11]の内容

計算機、データ通信 (26,191) | 構成要素・ハードウェア (3,825) | サーバ (1,670)

Fターム[5B089GA11]の下位に属するFターム

記憶装置・ファイルサーバ (144)

プリントサーバ・ネットワークプリンタ (299)

ネットワークスキャナ (36)

ファックスサーバ (11)

複合機・多機能機 (147)

通信カラオケ (1)

ビデオサーバ・VOD (25)

プロクシ(proxy)/代理サーバ (78)

Fターム[5B089GA11]に分類される特許

881 - 900 / 929

通信方法及びそれを利用するサーバーコンピュータ

【課題】 使用環境に影響されることなくサーバーコンピュータとクライアントコンピュータとの円滑な通信を行えるようにした通信方法を提供すること。

【解決手段】 本発明では、電子通信回線網を介して接続されたサーバーコンピュータとクライアントコンピュータとの間で行う通信方法において、クライアントコンピュータから特定のポート番号に割り当てられたアプリケーションを使用してサーバーコンピュータにリクエスト信号を送信し、それを受けたサーバーコンピュータから前記ポート番号と同一のポート番号に割り当てた複数のアプリケーション用プログラムの中からいずれかのアプリケーション用プログラムを前記ポート番号を使用してクライアントコンピュータに送信し、そのアプリケーション用プログラムを使用してサーバーコンピュータとクライアントコンピュータとの通信を行うことにした。

(もっと読む)

アクセス管理方法及びその装置

【課題】 本発明は、ネットワークへの攻撃に対しセション毎にフレキシブルな対応ができるアクセス管理方法及びその装置を提供することを目的とする。

【解決手段】 エンドシステムと、ルーティングを行うパケット通信装置と、認証機能を持ったアクセス管理サーバで構成されたネットワークのアクセス管理方法であって、アクセス管理サーバでセション毎に通信相手に認証を行い、通信相手から許可された通信のみを許可し、パケット通信装置で通信相手から拒否されたパケットの条件と一致するパケットを前記パケット通信装置で破棄させる。

(もっと読む)

サーバ

【課題】 アクセス元毎に異なる通信方法を実現する。

【解決手段】 Webサーバ12は、アクセス先に応じた通信方法を記憶する。クライアント10A〜10Cから、Webサーバ12内のアクセス先を指定してアクセスがあると。指定されたアクセス先に応じた通信方法を読み出し、読み出した通信方法により、アクセス元であるクライアント10A〜10Cの何れかと通信する。

(もっと読む)

サーバシステムおよびサーバ

【課題】本発明は、外部のマネージャからの管理情報送信要求に応じて管理情報を送信する機能を有するサーバシステム、およびそのサーバシステムを構成するサーバに関し、マネージャが管理部を経由してサーバの管理情報を取得する場合も、サーバに管理情報の送信を直接指示する場合も、同一のオブジェクトIDを指定してそのオブジェクトの管理情報を取得する。

【解決手段】管理部10のSNMPプロキシ機能14に加えて、各サーバのSNMPにおいてもプロキシ機能を利用し、また、各サーバのMIBツリーにも管理部10のMIBツリーで定義したサーバ識別用のオブジェクトと同じオブジェクトを定義し、定義したオブジェクトのOIDをそのサーバ自身のMIBツリーの所望のOIDに変換するように各サーバのSNMPプロキシ設定を行なう。

(もっと読む)

時刻データ取得装置、コンピュータプログラム及びサーバ

【課題】 GPS衛星からの時刻データを取得できない状況でも、コンピュータの内部時刻を簡易且つ高精度に調整できるようにする。

【解決手段】 GPS信号を受信するGPS受信機22と、受信信号の時刻データに基づいてRTC36の時刻を周期的に修正するRTCタスクと36を備えたので、RTC36の第1の発振器よりも高精度のOCXO35からの発振信号に基づくタイマ33のカウント動作によってGPS衛星からの同期信号と同期した内部同期信号を生成し、GPS信号から時刻データを抽出できない場合には、RTC37の更新タイミングと内部同期信号とを周期的に同期させ、これによりGPS衛星より時刻データを長時間取得できない場合であっても、RTC37の内部時計が計時する時刻を高精度に維持することができる。また、内部同期信号を生成するタイマ33のカウント値を制御することにより、閏秒等の時刻のずれを吸収した時刻進度の調整処理を行うことができる。

(もっと読む)

1つのサービスまたはサービスのセットをサポートする高信頼サーバ機能を提供する方法

本発明は、インターネットベースのアプリケーションのようなサービスをサポートする高信頼サーバ機能を提供する方法に関する。このサーバ機能は1つまたは複数のプール要素(PE1,PE2)を有するサーバプール(SP)によって提供され、各プール要素(PE1,PE2)はサービスをサポートすることができる。サーバ機能の性能、可用性および信頼性は、プール要素(PE1,PD2)の内の少なくとも1つのプール要素の動作状態に関連する状態情報をネームサーバ(NS)からプールユーザ(PU)に送信することにより既存の方法を上回るほどに改善されている。  (もっと読む)

(もっと読む)

ホームネットワーク環境における制御装置

ホームネットワーク環境では、ネットワークを介し装置間の通信フローを制御するための制御装置が提供される。制御装置は、第1ユーザ入力に応答して、第1制御コマンドの生成及び送信を行う。第1コマンドがネットワーク上の第1装置により受信されると、第1装置は、少なくとも第1装置と第2装置とを有するネットワーク上の複数の装置に、第1装置からの保留中のコンテンツ転送を示す情報データを配信する。以降においては、以降の第2ユーザ入力に応答して、制御装置は、第2制御コマンドの生成及び送信を行う。この第2コマンドは、第2装置により受信され、これに応答して、第1装置とコンタクトし、第1装置から第2装置へのコンテンツ転送の開始が可能となる。この転送は、自動的に起動されてもよいし、あるいは最終的にはユーザにより起動される。  (もっと読む)

(もっと読む)

機器管理システム、機器管理ユーティリティプログラム及び記録媒体

【課題】 他の部署の機器が管理されているグループへすばやく移動することができる機器管理システムを提供する。

【解決手段】 機器管理サーバ1と複数の機器(プリンタ11他)がネットワーク接続され、機器管理サーバ1によって機器を管理する機器管理システムにおいて、ネットワーク6内の機器がグループ2〜5に登録され、グループがツリー階層構造を有し、グループに対するショートカットを任意のグループの下に作成可能で、ショートカット先がグループとなるショートカットを保持可能である。

(もっと読む)

アクセス制御システム、アクセス制御方法、およびアクセス制御プログラム

【課題】 高いセキュリティ性を維持しつつ利便性を高める。

【解決手段】 通常のプロトコルデータ単位は中継し、感染機能を持つ感染型不正プログラムに感染した通信装置から送信されたプロトコルデータ単位は遮断するアクセス制御システムにおいて、識別子対応アクセス制御部と、アクセスパターン対応アクセス制御部とを備え、プロトコルデータ単位が、遮断用識別子設定の内容に適合せず、不正アクセスパターン設定の内容に適合した場合には、遮断用識別子設定の内容を変更して、そのプロトコルデータ単位の送信元である通信装置が送信するプロトコルデータ単位は、収容されているエンティティ識別子が、所定のセキュリティサーバを指定するものである場合に、遮断用識別子設定の内容に適合しないものとする。

(もっと読む)

被害拡散防止システム及びパケット転送装置及びパケット収集分析装置及びプログラム

【課題】 被害拡散防止システムに関し、グローバルアドレス空間のサーバを介したウィルス被害の拡大を防止するとともに、ローカルアドレス空間内に閉じた企業内直接感染の防止も可能とすることを課題とする。

【解決手段】 パケット転送装置2では、端末1からの入力パケットを、あらかじめ登録された登録済み端末リストと照会する。照会の結果、安全性の確認されていないパケットである場合には、そのパケットをエンカプセルしてパケット収集分析装置3に転送する。パケット収集分析装置3は、安全性が確認されたパケットのみを、エンカプセルして、パケット転送装置2へ返信する。

(もっと読む)

情報処理システム

【課題】 ネットワーク接続サービスを受けるために、ユーザーは自己の利用する端末に通信情報の設定を自ら行う必要があり手続が煩雑であった。一方接続サービス会社からのリモート処理による接続を無制限に認めると端末装置の安全性の確保が困難となる。

【解決手段】 信頼のできる第二のサーバ装置が端末装置に対して、第三のサーバ装置へ設定情報を送信する旨の命令である設定情報送信命令を送信し、この設定情報送信命令に応じて、端末装置が設定情報を第三のサーバ装置へ送信し、ネットワーク接続サービスを受けるための設定が行なわれるようにした。

(もっと読む)

AV機器及びその制御方法

【課題】この発明は、ネットワーク上に接続されている他の機器の有する情報を容易に利用することを可能とし、実用に適したAV機器及びその制御方法を提供することを目的としている。

【解決手段】DHCPサーバ機能を用いてネットワークに接続されたデバイス13,14にアドレスを割り当て、割り当てたアドレスと、そのデバイス13,14の識別情報とを対応させた管理テーブルAを参照して、デバイス13,14を選択させるための画面を表示する。この画面から選択されたデバイス13,14にHTTPリクエストを発行し、デバイス13,14からのレスポンスが有効である場合、HTMLブラウザ機能を用いてデバイス13,14からのレスポンスに基づいた表示を実行する。

(もっと読む)

動作モデル作成システム、動作モデル作成方法および動作モデル作成プログラム

【課題】 セキュリティポリシー作成者の意図を確認しやすくする。

【解決手段】 ポリシー正規化手段110は、入力されたセキュリティポリシーに対する正規化を行う。すなわち、セキュリティポリシーに必要な項目が含まれていなければ、その項目を予め定められていた既定値で補い、セキュリティポリシーに必要な項目が含まれるようにする。動作モデル作成手段120は、正規化されたセキュリティポリシーに基づき、ネットワークアクセス制御装置の動作を表す動作モデルを作成する。このとき、動作モデル作成手段120は、ネットワークアクセス制御装置の種類に依存しないデータ構造によって表される動作モデルを作成する。修正手段130は、作業者の所望の修正方針に従って、動作モデルを修正し、設定情報化手段140は修正後の動作モデルからネットワークアクセス制御装置の設定情報を作成する。

(もっと読む)

共通セキュリティプラットフォーム、不正侵入防止システム、ゲートウェイ装置及びその不正侵入防止方法

【課題】 パスワードハッカー攻撃に対するセキュリティを向上可能とし、セキュリティ管理運用コストを低減可能な共通セキュリティプラットフォームを提供する。

【解決手段】 SSL−VPNゲートウェイ装置3はリモート接続用端末50,51からのパケットを受け取ると、そのパケットのデータから企業を識別し、該当する企業用Webサーバからリモート接続用端末50,51へパスワード入力画面を出力し、リモート接続用端末50,51からのパスワードを認証システム4に転送して認証可否応答を得る。SSL−VPNゲートウェイ装置3は認証可否応答が認証OKの場合、予め規定されているアドレスへパケットを転送し、通信を実施し、認証NGの連続回数が予め設定された閾値を超えると、そのセッションの遮断を実施する。不正侵入防止システム2はポートスキャンを見張る。

(もっと読む)

コンテキスト交換を用いたエニュメレーションのセッションのためのフレキシブルなコンテキスト管理

【課題】 どの程度の量のメッセージ間のコンテキスト情報をデータプロバイダによって保持されるかに対する制御を保持しながら、要求駆動のエニュメレーションのセッションにおいて要求されたデータアイテムを供給するメカニズムを供給すること。

【解決手段】 データアイテムの要求を受け取ると、データプロバイダは、情報の第1の部分が供給されたことを反映するコンテキスト情報とともに、第1の応答において供給すべきデータアイテムの部分を識別する。データプロバイダは、どの程度の量のコンテキストをデータレシーバのシステムに供給すべきかの決定を行い、適当なコンテキスト情報をデータレシーバに供給する。データプロバイダは、データアイテムの第1の部分を含む応答を供給する。データレシーバは、供給された第1のコンテキスト情報を、データアイテムの次の部分に対する第2の要求に含め、データ転送セッションの連続性を可能にする。

(もっと読む)

ファイアウォールを有するサーバとファイアウォールを有するクライアントとの間の安全なインターネット接続を自動的に起動し動的に確立するためのシステムおよび方法

本発明は、セッション制御サーバ(SCS)を使用し、サーバとクライアントとの間の安全な接続を自動的および動的に起動し、確立するためのシステムおよび方法に関する。サーバとクライアントの両者は、ネットワークアドレス変換器または変換(NAT)ミュータ、または、ファイアウォールを通じて、信頼できないネットワーク(例えばインターネットのような)と接続される。SCSは、サーバとクライアントの両者から個別に信頼され、必要な接続パラメーターを仲介してサーバとクライアントとの間に安全な接続を確立する。当該システムと方法は、クライアント上にいかなるユーザ設定も必要とせず、サーバがクライアントから明示接続要求またはパケットを受け取る必要性を排除し、これによってサーバのファイアウォールは常時、すべてのインバウンドトラフィックを遮断し続けることが可能となる。 (もっと読む)

ネットワークリソース情報ルーティングのためのサーバアーキテクチャ

ユニバーサルプラグアンドプレイ(UPnP)ネットワーク内のメディアサーバに、レンダリングデバイスへのメディアリソース情報の配布を決定するリソース共有サービスが含まれる。メディアサーバに、クランプドダウンユーザコンテキスト(例えば、ローカルサービスユーザコンテキスト)で動作する、ネットワークを介してリソース情報を共有するように構成されたメディアサービスモジュールと;ローカルシステムユーザコンテキストで動作し、ネットワークを介するリソース情報の共有でメディアサービスモジュールを支援するように構成された補足モジュールと;ログオンしたユーザのコンテキストで動作し、ユーザインターフェースディスプレイを介してユーザと相互作用するように構成されたコントロールパネルモジュールが含まれる。ローカルシステムユーザコンテキストは、クランプドダウンユーザコンテキストと比較して、メディアサーバリソースへのより高いレベルのアクセスを提供する。メディアサーバは、複数のユーザが同時に保留中のコントロールパネルモジュールのめいめいのインスタンスを有することを可能にする高速ユーザ切替(FUS)機能性も提供する。さらに、メディアサーバに、ならず者アプリケーションがコントロールパネルモジュールに成りすますのを防ぎ、これによってメディアサービスモジュールへの許可されないアクセスを得るのを防ぐ機構が含まれる。 (もっと読む)

複数のプロバイダからのリモートアプリケーションショートカットのマージされたビューの提示

ユーザがターミナルサーバ(TS)ベースのアクセスを有するリモートにインストールされたアプリケーションのマージされたビューを提示するためのシステムおよび方法が記載される。一態様では、クライアントコンピューティングデバイスが1つまたは複数のそれぞれのアプリケーションへの1つまたは複数のショートカットを生成する。アプリケーションのそれぞれはイントラネット中の1つまたは複数のインストールポイントにインストールされる。クライアントコンピューティングデバイスはイントラネットの外部にある。1つまたは複数のショートカットは、アプリケーションのマージされたビューを提示するために集約される。マージされたビューは、アプリケーションがイントラネット上の異なる情報ソースによって管理されるかどうか、および/または1つまたは複数のインストールポイントの異なるものによるリモートのTSベースの実行のために構成されるかどうかについてトランスペアレントである。 (もっと読む)

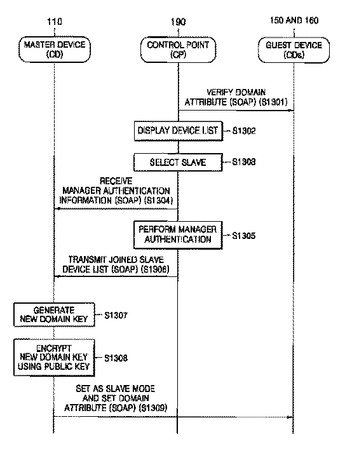

ホームネットワークシステム及びその管理方法

本発明は、UPnPプロトコルを基盤として、ユーザインターフェースを通じてユーザが直接ドメインの構成機器の加入及び脱退などを制御し、ドメインの構成機器の変動を効果的に制御できるホームネットワークシステム及び管理方法を提供する。ホームネットワークシステムは、一つ以上の被制御機器のうち少なくとも一部と共にドメインを形成して、ドメインを構成する被制御機器に所定のドメインキーを提供し、ドメインの構成に変動が発生する度に新たなドメインキーを生成して、ドメインに残っている被制御機器に提供するマスタ機器と、ドメインの構成をユーザが直接変更できるようにユーザインターフェースを提供するコントロールポイントとを備える。

(もっと読む)

(もっと読む)

侵入検知装置およびその方法

他の情報端末から送信される前後のパケットの組み立てが必要なTCP/IPパケットの不正アクセス解析において、パケットを効率よく保持しながら、TCP/IPの不正アクセス検知の精度を上げることが可能な侵入検知装置を得ること。 外部ネットワークからのパケットがTCPによる通信である場合に、パケット中に含まれるデータセグメントのコピーをセッション情報と関連付けして一時的に保留し、セッション情報と同一のデータセグメントをペイロードサイズ以上受信すると、同一のセッション情報を有するデータセグメントを組み立てるデータセグメント組立部(11)と、受信したデータセグメントまたは組み立てたデータセグメントを解析し、不正アクセスが含まれている場合には最後に受信したデータセグメントが含まれるパケットを廃棄する不正アクセス解析部(6)とを備える。  (もっと読む)

(もっと読む)

881 - 900 / 929

[ Back to top ]