Fターム[5B276FB02]の内容

ストアードプログラムにおける機密保護 (3,759) | ID認証機密保護 (1,770) | アクセス権の設定、認証 (1,155) | プログラム、メモリIDの認証 (372)

Fターム[5B276FB02]に分類される特許

221 - 240 / 372

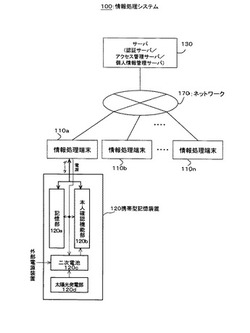

情報処理システム

【課題】携帯型記憶装置の不正利用や不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、携帯型記憶装置は、二次電池を電源としており、情報処理端末に接続される際の利用者の生体データ値を取得する。また、携帯型記憶装置内の記憶内容は暗号化されており、認証された正当な利用者に対して復号鍵がサーバ130から送信される。

(もっと読む)

検査装置、プログラム改ざん検出装置、メモリレイアウト特定方法

【課題】プロセッサのローカルメモリ内のプログラムモジュールを特定する。

【解決手段】デバッグ装置100は、各プロセッサが独立して共有メモリにアクセスしプログラムモジュールを自身のローカルメモリにロードして動作するように構成されたマルチプロセッサシステムに接続される。プログラムモジュールを構成するコードには予めシステム内で一意に定まる識別子が含められている。GUID検出部118は、検査対象プロセッサのローカルメモリのメモリイメージから識別子がフィールドに記述されている識別情報付加命令を選択し、識別子を取り出す。コード検索部120は、取り出された識別子に対応するプログラムモジュールのコードをコード保持部114から選択する。メモリレイアウト出力部122は、ローカルメモリ内におけるモジュールのメモリアドレスと対応させて、コード検索部120により選択されたコードを出力する。

(もっと読む)

アドオンデータファイルへのアクセスを管理する方法及びシステム

ソフトウェアアプリケーションが使用する、アドオンデータファイル属性をもつアドオンデータファイルへのアクセスの管理方法であって、コードレイヤのアプリケーションプログラミングインターフェースへのソフトウェアアプリケーションの入力/出力命令を監視し、アドオンデータファイル属性をもつデータファイルへのアクセスをソフトウェアアプリケーションが要求するかの判定ステップと、監視される入力/出力命令がアドオンデータファイルへのアクセスを要求する場合、アドオンデータファイルのアクセスコードが、ソフトウェアアプリケーションに関するアクセスコードリストに存在するかの検査ステップと、アクセス制御リストに存在しない場合、アクセス制御リストの外側にある外部ソースからアクセスコードの取り出しステップと、存在する場合、アドオンデータファイルへのアクセスの提供ステップとを含む方法が与えられる。対応するシステムも与えられる。 (もっと読む)

カーナビゲーション装置、並びに、データベース管理方法およびプログラム

【課題】悪意のあるアプリからデーベースを保護するとともに、データベース活用の自由度を確保する。

【解決手段】追加アプリ管理部509は、追加アプリをインストールするとき、追加アプリ識別情報、認証有無情報を追加アプリ管理DB510に記憶し、データベース管理部507は、データベースを構築するとき、そのデータベースの識別情報、オーナアプリの識別情報、DB構成定義情報をデータ構成定義DB511に記憶し、データベースがアクセスされるとき、追加アプリ管理DB510、データ構成定義DB511を参照し、アクセスアプリが組込みアプリか追加アプリか、認証アプリか非認証アプリか、さらに、被アクセスデータベースが組込みDB512か追加アプリ用DB513か、オーナが自アプリか他アプリかを判定した結果により、データベースのアクセス操作の可否を決定する。

(もっと読む)

情報処理方法、情報処理装置、プログラム及び記憶媒体

【課題】 デバイスの機種、アプリケーションの機能に応じて、ライセンスキーまたはライセンスファイルの発行を統合して行うこと。

【解決手段】 デバイスの動作及びデバイスにインストールされるアプリケーションの機能を制御するライセンスの発行を管理する情報処理方法は、複数のデバイスに対してアプリケーションの動作を可能にする各ライセンスを統合した統合ライセンスの発行が要求されているか判定する。この判定により、統合ライセンスの発行が要求されていると判定される場合、デバイスシリアル情報により特定されるデバイスと、ライセンスアクセス情報により特定されるアプリケーションとの組み合わせに基づき統合ライセンスを発行する。

(もっと読む)

セキュリティ管理装置、ICカード、およびセキュリティ管理方法

【課題】ICカードの利用に関する機能拡張に柔軟に対応すること。

【解決手段】暗号処理部320は、プログラム処理部360の指示に従い、有効となったオプションプログラムに関わる情報やコマンドのみを対象として暗号処理を行う。ライセンス認証部340は、リーダライタI/F部310から出力されるライセンス情報を参照し、記憶部370に記憶されるオプションプログラムに関するライセンス認証を行う。有効/無効管理部350は、ライセンス認証部340によってライセンス認証されたオプションプログラムを有効と記憶する。プログラム処理部360は、有効なプログラムの処理に伴う情報やコマンドの暗号処理を実行するように暗号処理部320へ指示する。記憶部370は、基本機能や機能拡張して得られるオプション機能のプログラムをあらかじめ記憶している。

(もっと読む)

アプリケーションのセキュリティモデルおよびトレーディングパートナ統合

セキュアなアプリケーションへのアクセスを制御するセキュリティモデルが提供される。本セキュリティモデルの下では、サブミットするユーザは、そのユーザがメッセージをサブミットしアプリケーションにアクションを実施させる時に、認証される。次に、アプリケーションを利用して、サブミットするユーザがメッセージに記憶されたソースエンドポイントの代わりにメッセージをサブミットすることを許可されるかどうかを判定する。次にアプリケーション内のメソッドが呼び出され、メッセージに記憶されたソースエンドポイントユーザになりすまし、アクションを実行する。  (もっと読む)

(もっと読む)

ゲーム装置を認証するシステムおよび方法

セキュアブート手順および完全な不揮発性メモリ暗号化プロセスを用いて、組み込みデバイスの認証および機密保護を行う方法およびシステムが提供される。組み込みデバイスは、個人用BIOSおよびマスターブートレコードにおけるメッセージ回復を有する楕円曲線ピンストフ−バンストーン(ECPV)署名方式を行う。署名に含まれるコードを回復した結果、解除されたキーを順に用いて不揮発性メモリを復号化する。ECPVSを用いることによって、ハードウェアがBIOSにバインドされる暗黙的な検証が行われる。これは、暗号化されたメモリが、適切なキーによって適切に復号化されない限りは使用不能であるためである。  (もっと読む)

(もっと読む)

暗号関数を難読化する方法およびシステム

データ処理システムの完全性(integrity)を保護する方法。本方法は、保護されるべきデータ・ストリングを決定することを含む。そのデータ・ストリングの完全性がデータ処理システムの完全性の指標となる。所定のデータ処理関数を表すパラメータの組を計算する。その際、パラメータの前記組における冗長性を使って前記データ・ストリングをパラメータの前記組のビット表現中に組み込む。プロセッサがパラメータの前記組に従ってデータを処理できるようにする。パラメータの前記組は、暗号鍵を含む暗号アルゴリズムの少なくとも一部を表す。パラメータの前記組はルックアップ・テーブルのネットワークを表す。ルックアップ・テーブルの前記ネットワークは、データ処理アルゴリズムのホワイトボックス実装の複数のルックアップ・テーブルを含む。データ処理アルゴリズムは暗号アルゴリズムを含む。  (もっと読む)

(もっと読む)

情報処理システムおよび方法、情報処理端末装置、情報処理装置、並びに、プログラム

【課題】簡単に、非接触ICカードを用いて利用しているサービスを、非接触ICカード機能を有する情報処理端末装置を用いて利用できるようにする。

【解決手段】携帯電話機11は、ICカード12に登録されているサービスを登録するためのアプリケーションプログラムの証明書をサーバ15に送信する。サーバ15は、証明書に基づいてプログラムが正当なものであると判定した場合、携帯電話機11に認証鍵を送信する。携帯電話機11は、認証鍵を用いてICカード12からサービス情報を読み出し、サーバ15に送信する。サーバ15は、サービス情報に基づいて、携帯電話機11にサービスの登録を指令し、サービスを登録させる。本発明は、非接触ICカードを利用したサービスを提供する情報処理ステムに適用することができる。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止し、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、認証用携帯端末装置が、充電されうる二次電池を備え、二次電池を電源として、情報処理端末に接続される直前の利用者の生体データ値を取得する。

(もっと読む)

計算機システム、計算機及びそれらに用いるファイル操作限定方法並びにそのプログラム

【課題】 予めファイルアクセス権設定が行われていないファイルに対しても管理者の管理の基で実行されたファイルに対するアクセス権の設定を行うことが可能な計算機システムを提供する。

【解決手段】 管理サーバ1は予めクライアント(#1〜#N)2−1〜2−Nでの実行を許可するファイルのリストである許可テンプレート11と、許可しないファイルのリストである拒否テンプレート12とを持ち、それらを利用して、クライアント(#1〜#N)2−1〜2−N毎の許可ファイルリスト11を自動作成している。システム管理者の許可した正統な署名のあるアプリケーションのインストールに関してはインストーラの実行と、それによって追加されたソフトウェアの実行とを認めている。

(もっと読む)

ポイントツーポイント相互接続システム上のセキュアな環境初期化命令の実行

マイクロプロセッサシステムでセキュアな動作を開始する方法および装置が開示される。一実施形態でシステムは、セキュアなエンター命令を実行するプロセッサと、セキュアなエンター命令の実行中にシステムを休止状態に入らせるチップセットと、を含む。 (もっと読む)

ゲートウェイ管理方法

【課題】複数のプロバイダにより提供されるプログラム間での動作妨害を防止する。

【解決手段】権限付与適否判定部18は、プログラムに権限マクロ群に応じた権限が付与されることの適否を判定し、ゲートウェインタフェース部14が、判定で肯定的な判定結果が得られた場合に、プログラムが記憶された場所を示すURLと権限マクロ群を含むインストール命令をゲートウェイ2に送信する。ゲートウェイ2は、インストール命令の送信元が管理システム1のときに限りインストール命令内の権限マクロ群に応じた権限をプログラムに付与する。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、携帯型記憶装置120が、二次電池を電源として、情報処理端末110に接続される以前もしくは接続される際に利用者の生体データ値を取得する。

(もっと読む)

複合機、複合機の制御方法、複合機制御システム、プログラムおよび記録媒体

【課題】複合機の安全性を高めるとともに、複合機の処理負担をなるべく小さくすることが可能な複合機を実現する。

【解決手段】複合機1は、制御装置2から上記制御コマンドを受信するコマンド受信部31と、制御コマンドの種別を示すコマンド種別情報と、認証処理の要否を示す情報とを対応付けた判定条件テーブルを記憶する判定条件記憶部33と、上記判定条件テーブルを用いて、受信した制御コマンドが、認証処理が必要か否かを判定するコマンド種別判定部32と、コマンド種別判定部32によって認証処理が必要と判定された場合に、制御コマンドに付加されているアクセス鍵と、予め記憶している認証鍵とを照合することで、認証成功か否かを判断するアクセス鍵確認部34と、認証成功と判断された場合、および、認証処理が不要と判定された場合に、制御コマンドに応じた処理を実行するWebサービス層17とを備える。

(もっと読む)

マルチインストーラ製品のデプロイメント

コアインストーラに関連するカスタムアクションはコアインストーラの特権を利用してサテライトインストーラにアクセスする。カスタムアクションは、ソフトウェア製品が複数のインストーラを含むこと、およびコアインストーラをキャッシュしてあることを識別するコードを含む。カスタムアクションは製品のソースを判定する。識別したサテライトインストーラをクライアント装置に関連付ける。サテライトインストーラの事前生成スクリプトにアクセスし、そのスクリプトをクライアントに適用してサテライトインストーラの通知/割当を容易にする。このように、コアインストーラに関連するカスタムアクションはコアインストーラの特権を利用して、サテライトインストーラをロックダウンクライアント装置にインストールする。カスタムアクションにより、マルチインストーラのソフトウェア製品を、単一のインストーラのソフトウェア製品向けに構成したソフトウェアデプロイメント技術を介してクライアントにインストールすることができる。このように、マルチインストーラのソフトウェア製品を容易にクライアント装置にデプロイおよびインストールすることができる。  (もっと読む)

(もっと読む)

ランタイム・メモリー実行可能分離のための方法、コンピュータ・プログラム、及びデータ処理システム(ランタイム・メモリー実行可能分離のための方法及び装置)

【課題】データ完全性を保証するためのコンピュータで実行可能な方法、装置、及びコンピュータ使用可能なプログラム・コードを示す。

【解決手段】パーティションは、該パーティションの外部のソースから実行可能ファイルを実行する要求を受け取る。メモリー領域がパーティション内に作られる。パーティション又はサービス・インターフェースが認証判定を行う。肯定認証判定があったならば、その要求に基いてパーティションはメモリー領域の実行可能ファイルを実行する。

(もっと読む)

電子装置の安全性を保証する方法、セキュリティシステム及び電子装置

【課題】所定のプログラムが所定の電子装置のみで機能するように設定して、電子装置の安全性を保証する方法を提供する。

【解決手段】少なくとも第1のチェックアップデータ(DID、S1、PK1)と第2のチェックアップデータ(S2、PK2)が電子装置に格納される。ブートプログラムの起動において、少なくとも第1のブートステップ(P1)と第2のブートステップ(P2)が実行される。第1のブートステップでは、少なくとも第1のチェックアップデータの信頼性がチェックされ、信頼できることが証明されれば、少なくとも第2のブートステップに関連する第2のチェックアップデータがチェックされる。上記チェックアップにより、第2のチェックアップデータが信頼できるものであることが証明されれば、第2のブートステップが実行される。

(もっと読む)

情報処理装置及びプログラム起動方法

【課題】プログラムを迅速に起動させ、システムの起動時間の短縮化に寄与することができる「情報処理装置及びプログラム起動方法」を提供すること。

【解決手段】システムの機能を実現するプログラムを格納した不揮発性のメモリと、揮発性のメモリと、CPUと、DMAコントローラとを備えた情報処理装置において、電源投入時に、CPUからの制御に基づきDMAコントローラにより、不揮発性メモリから揮発性メモリへのプログラムの転送を開始する一方で(S3)、該転送の処理と並行してCPUにより、当該プログラムの正当性をチェックし(S4、S5)、正当でないと判定した場合にDMAコントローラに対し当該プログラムの転送を停止させる(S7)。

(もっと読む)

221 - 240 / 372

[ Back to top ]