Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

481 - 500 / 565

コンピュータシステム及びそれに用いるプログラム実行環境実現方法並びにそのプログラム

【課題】 既存のプログラムに改造を加えることなく、堅牢性の高いプログラム実行環境を実現可能なコンピュータシステムを提供する。

【解決手段】 OSコア11はサブジェクト21からのアクセス要求を受付け、そのアクセス要求を受け入れて良いかどうかをリソース判定機能13に問い合わせる。リソース判定機能13はアクセス制御ポリシデータベース16の蓄積内容を基にオブジェクト12aに対するアクセス要求を許可するか不許可とするかを判断するとともに、サブジェクト21がオブジェクト12aを使用する際、そのオブジェクト12aの使用可能量を判断する。その結果、OSコア11は受け入れ許可の判定が返ってきたならば、受付けたアクセス要求を実行する。また、OSコア11は受け入れ不許可の判定が返ってきたならば、その旨をサブジェクトA2に伝える。

(もっと読む)

プログラム

【課題】 悪意を持ったユーザアプリケーションがシステム内の情報を全て収集したり、あるいは故意に改竄してしまうことを防止する。

【解決手段】 特徴的なアクセスが行われた場合に不審であると判断し、そのアクセス内容に応じてそれ以降のアクセスを動的に制限変更・規制する。不審であると判断する特徴的なアクセスと、その場合のアクセス制限を予め登録しておく。

(もっと読む)

マイクロコンピュータ

【課題】内蔵不揮発性メモリプログラム又はデータの訂正を可能としながら、プログラム又はデータの読み出しに対するセキュリティ向上を図る。

【解決手段】マイクロコンピュータ100において、比較部160は内蔵不揮発性メモリ120の訂正したいアドレスを記憶する訂正アドレス記憶手段140の値とCPU110がアクセス中のアドレスとを比較する。比較結果記憶手段170は前記比較手段が出力する比較結果を記憶する。データ変換部180は、前記比較結果記憶手段が記憶する比較結果が一致の場合、内蔵不揮発性メモリ120から読み出されるプログラム又はデータを無効化する。

(もっと読む)

紙葉類処理装置における処理プログラムの改ざん防止方法と紙葉類処理装置と紙葉類処理システムにおける処理プログラムの改ざん防止方法と紙葉類処理システム

【課題】紙葉類鑑査機における、プログラムの改ざんによる裁断(累計)枚数の改ざんを防止する。

【解決手段】鑑査機1と管理装置3の電源オン時に、その立ち上がり時間中(初期化処理時)に予め各CPUがプログラムからハッシュ関数値を計算しておき、プログラムの監査要求時には、ハッシュ関数値と日付・時刻を用いてハッシュ関数値を再計算し値を比較する。

(もっと読む)

自己再組織化システム

【課題】 不正侵入時、侵入されていない他の計算機が、データの一貫性を保ちながら最小限の業務を維持できるようにシステムを再構築し、全業務が停止状態になる異常事態を回避する手段を備えた自己再組織化システムを提供する。

【解決手段】 基本データを格納しそれぞれがアクセスするデータベース101〜104を割り当てられ、不正侵入の異常状態を監視する不正侵入検知手段10と、不正侵入による異常状態に対応する経路構成および実行プロセスリストを保持する構成テーブル11と、他の計算機からの状態変更通知を受信し状態変更を他の計算機に通知し他の計算機からの不正侵入の通知を受信する通信モジュール12と、業務ソフトウエアおよび不正侵入対策ソフトウエアなどの実行ファイル群13とを含む複数の計算機からなり、不正侵入された計算機が、自分の経路構成を変更し、他の計算機に異常状態を通知し、他の計算機が防衛体制を再構築する自己再組織化システム。

(もっと読む)

ソースファイルを提供するシステム

【課題】 バリエーションのあるソフトウェアを、提供者に過大な負荷を課すことなく、かつ安全に、ユーザに提供することが課題である。

【解決手段】 提供者システムは、暗号化されたソース71、プログラムの最適化のためのプロファイル情報72、コンパイラ73等をパックして、パッケージ74をユーザシステムに送る。ユーザシステムは、パッケージ74をメモリ上に展開し、コンパイラ73を用いて、プロファイル情報72に従ってソース71の翻訳処理を行い、カスタマイズされた実行可能モジュール76を生成する。

(もっと読む)

ファーミング詐欺防止システム

【課題】ファーミング詐欺を防止する。

【解決手段】「hostsファイル」のバックアップ(コピー)を作成する第1の情報処理と、作成したバックアップ「hostsファイル」について、「hostsファイル」書換え有無チェック、プログラムウィルス汚染チェックの下に、「hostsファイル」を書換えたプログラムの解析と駆除を行う第2の情報処理と、第2の情報処理に続いて、バックアップ(コピー)から元の「hostsファイル」を復元し、インターネットへのアクセスを有効とする第3の情報処理とを含み、hostsファイルを監視し書き換えられたことをいち早く検知し、該不正プログラムの存在を発見削除し、hostsファイルを復元する。

(もっと読む)

通信情報監視装置

【課題】 システムのセキュリティを確保するためのチェックルールを生成する。

【解決手段】 通信情報監視装置201は、擬似クライアント501、監視部502、統合部503から構成される。擬似クライアント501は、パラメータとしてトレース値を含むリクエストメッセージをウェブアプリケーションに送信する。またウェブアプリケーションから返信されたレスポンスメッセージの解析を行う。監視部502は、システム内の様々な箇所において、擬似クライアント501によって送信されたトレース値が使用されているかどうかを監視する。統合部503は、擬似クライアント501および監視部502での処理結果と、予め登録されているチェックポリシー510を元に、チェックルールを生成する。チェックポリシー510には、パラメータの利用用途とチェック処理の対応が登録されている。

(もっと読む)

アクティブ・コンテンツ信頼モデル

ヘルプ・システムにおいてセキュリティを提供するコンピュータに実装された方法は、アクティブ・コンテンツにアクセスするために呼び出しアプリケーションからの呼び出しを受信することを含む。どの実行モードをアクティブ・コンテンツにアクセスするのに用いるかの決定は、あらかじめ設定された基準に基づきなされる。アクティブ・コンテンツは、次にこの決定された実行モードでアクセスされる。  (もっと読む)

(もっと読む)

仮想化されたファイル・システム

【解決手段】ユーザにより実行される各アプリケーションのためにファイル・システム・ビューが作成され、この特定ユーザ向けビューは、そのアプリケーションを動作させるために必要なオペレーティング・システム・ファイルと、このユーザのためにこのアプリケーションでなされたファイル・システム変更とを含む。(ユーザの許可に従って)実行中にファイル・システムに対する変更が許されるが、デフォルトでは、それらの変更は他のアプリケーションにも他のユーザにも見えない。オプションで、ユーザ又はシステム・アドミニストレータは、1つ以上のファイル・システム・ビューが他のビューからアクセス可能であるように指定することができる。ファイル・システム変更のこの特定ビュー隔離はオペレーティング・システムに対してなされることのあるシステム・ファイル及びメタ・データ改変にも適用される。1つの代わりのアプローチでは、個々のユーザを顧慮せずにアプリケーションについてファイル・システム・ビューを作成することができ、この場合、そのアプリケーションのビューは、そのアプリケーションを実行する全てのユーザのために使用される。 (もっと読む)

複数のアプリケーションを搭載したデバイスを処理するコンピュータシステム、デバイスおよびコンピュータプログラム

【課題】 マルチアプリケーションICカードとホストコンピュータとから成るICカードシステムにおいて、ホストコンピュータがアプリケーション間の依存関係に基づいて処理できるICカードシステムを提供する。

【解決手段】 マルチアプリケーションICカード10のセキュリティドメイン12は、アプリケーション13が有するオブジェクトの依存関係を示すアプリケーション属性管理情報120を有し、アプリケーション13の追加搭載/削除などのコマンドの実行を管理する。アプリケーション属性管理情報120は、カードマネージャ11のSELECTコマンド110のレスポンスとして、ホストコンピュータ20に送信され、ホストコンピュータ20は、アプリケーション属性管理情報120を参照し、ICカード10に送信するコマンドのスクリプトを生成し、ICカード10を処理する。

(もっと読む)

アプリケーションを修理するための方法及びシステム

本発明によれば、アプリケーションがソフトウェア故障及びアタックから自動的に回復できるようにするコンピュータ実施方法及びシステムが提供される。1つ以上のセンサを使用して、アプリケーションにおいて故障が検出される。故障の検出に応答して、その故障を引き起こしたアプリケーションコードに部分が分離される。故障を引き起こした入力ベクトル、故障に関する情報(例えば、故障の形式)、コアダンプファイル(例えば、スタックトレース)、等を使用して、故障を修理するエミュレータベースのワクチンが構成される。ワクチンが故障を修理したことを検証するのに応答して、アプリケーションは、ユーザの介在なく、エミュレータベースのワクチンで自動的に更新される。ソフトウェアモノカルチャーにおいて利用できるリソースを効率的に使用するアプリケーションコミュニティ特徴も提供される。複数の装置を含むアプリケーションコミュニティが定義され、そしてアプリケーションコードが、より小さなコード部分に分割され、複数の装置の各々に監視のために指定される。各装置は、他の装置に故障を通知する。 (もっと読む)

プログラム

【課題】不揮発性メモリであるMRAMにおいて、秘密を保持すべきデータの不正読み出しを防止する。

【解決手段】秘密保持のために暗号化されたデータファイルは、正規のユーザによってアクセスされるとMRAM内のワーク領域に復号化して展開されるので、正規のユーザはデータを閲覧または編集することができる。そして、作業終了時には正規のユーザがコンピュータの使用を終了するときに起動されるログオフルーチンにおいて、このワーク領域を他のデータで上書きする。

(もっと読む)

実行可能コードのコピーについての固有の識別を生成する方法及びその管理

【課題】ソフトウェア・コピー元の識別を可能にする。

【解決手段】(a)ソース・コードをコンパイルし第1のデータ構造を有する実行可能ファイルを生成しコンパイルされる度に第1のデータ構造が実現され、(b)コンパイルされた実行可能ファイル内の所定数のデータ要素の位置を再構成し第1のデータ構造とは異なる第2のデータ構造を有する実行可能ファイルを生成し、(c)再構成位置に従ってファイル内のアドレス・データを編集し第1のデータ構造を有するコンパイルされた実行可能ファイルと同じ方法で機能する第2のデータ構造を有する実行可能ファイルを生成し、(d)第2のデータ構造を有する実行可能ファイルのデータ構造を表し第2のデータ構造を有する実行可能ファイルについての固有の識別を提供する固有値を生成する、ステップを含む方法。

(もっと読む)

ファームウェアへの認証の追加実装

【課題】本発明は、埋め込みシステム又は付属品におけるプログラムコードの整合性を検証するための、安価で、ソフトウェアベースのセキュリティ追加実装ソリューションを、高価なハードウェアの交換によらずに提供する。プログラムコードイメージを格納するために使用できる付属品上の全ての未使用メモリは、ランダムデータにより満たされる。ホストシステムはまた、ランダムデータを含む付属品のプログラムイメージのコピーを局所的に格納する。ホストシステムは、付属品上のメモリアドレス又はメモリレンジのリストを付属品に送信し、それは常に異なり本質的にランダムである。付属品は、セキュアハッシュ関数への入力として、メモリアドレスに格納された値を使用してダイジェストを生成する。ホストシステムは、埋め込まれたプログラムコードの整合性を、付属品により生成され、そこから返された結果としてのダイジェストを検証することにより検証する。 (もっと読む)

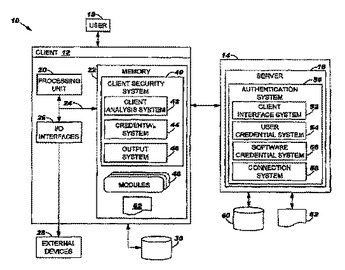

クライアントをネットワークに接続する方法、システム、及びプログラム製品

本発明では、接続が許可される前にユーザ・クレデンシャル及びソフトウェア・クレデンシャルの両方が認証される。この点で、1つ以上のユーザ・クレデンシャルがクライアントで(例えば、ユーザから)受け取られる。その後、通常はクライアント上で動作するソフトウェア・エージェントは、所要ソフトウェア・モジュールのリストにおいて特定されている1つ以上のソフトウェア・モジュールがクライアントにインストールされているか否かを判定する。クライアントにインストールされている各ソフトウェア・モジュールについて、そのエージェントはソフトウェア・クレデンシャルを生成する。ユーザ・クレデンシャルとソフトウェア・クレデンシャルとはサーバに送られ、これは、ユーザ・クレデンシャルが有効であって所要ソフトウェア・モジュールのリストにおいて特定されている各ソフトウェア・モジュールについて有効なソフトウェア・クレデンシャルが提供されるならば接続を許可する。  (もっと読む)

(もっと読む)

プログラミング・プラットフォーム・コンポーネントとしての保護されたコンテンツのためのビューア

【課題】 固定フォーマット文書用のコンテンツ・ビューアを実装するためのシステムおよび方法を提供する。

【解決手段】 既存の文書のネーティブ・アプリケーションのユーザ・インターフェースを用いて既存の文書を「発行」し、固定フォーマット文書を作成することができる。コンテンツ・ビューアをアプリケーション・プログラム・インターフェースに統合することにより、ソフトウェア維持の負担を減らし、セキュリティ機構を強化する。コンテンツ・ビューアは、ウェブ・ブラウザを呼び出し、ウェブ・ブラウザは、発行した文書をビューアが表示するためのホスト環境を提供する。

(もっと読む)

プログラマブルロジックデバイス

【課題】プログラマブルロジックデバイスのコンフィグレーションプログラムのセキュリティを高める。

【解決手段】プログラマブルロジックデバイス100は、第1の秘密鍵を保存するレジスタ110を有するハードウェア復号プロセッサ104を備える。不揮発性メモリ102は、第1の秘密鍵により暗号化されたコンフィグレーションプログラムを保存する。ハードウェア復号プロセッサ104は、電力が投入されると、暗号化されたコンフィグレーションプログラムを復号し、論理素子のプログラマブルアレイ108を構成する。プログラマブルアレイ108は、第1の秘密鍵を用いてコンフィグレーションプログラムを復号し、第2の秘密鍵を生成し、コンフィグレーションプログラムを適応化する。構成されたプログラマブルアレイ108は、第1の秘密鍵を用いて、適応化されたコンフィグレーションプログラムを再暗号化し、元のプログラムを置換する。

(もっと読む)

ソースコードの脆弱点の検出法および検出システム

ソースコードの脆弱点を検出するための方法およびシステム。ソースコードは構文解析されて中間表現にまとめられる。モデル(例えば、格子の形の)が、コードの変数、および、ルーチンコールに関連して使用される変数および/または数式について得られる。次に、このモデルが、ルーチンに関してあらかじめ指定された規則との関連において分析され、そのルーチンコールが、あらかじめ指定の脆弱点の内の1個以上を持つかどうかが決められる。  (もっと読む)

(もっと読む)

不正アクセスに対する防御ポリシ作成システム及び方法とそのプログラム

【課題】検出された不正アクセス情報を分析して防御ポリシを作成し、同様な不正アクセスを受けた際に、それらのリクエストをサービスプログラムが受け付ける前にホスト上で防御する不正アクセスに対する防御ポリシ作成システムを提供する。

【解決手段】データ送受信部1が受信したデータを記録する一時記憶領域4と、サービス提供のプロセス処理を行うサービスプロセス部2と、受信データに対して応答するためのデータもしくはその元のデータを保持する記憶装置3と、設定されているポリシに従って入出力データ及び記憶装置に対するアクセスと、サービスプロセス部の動作を監視し、不正なアクセスを検知する動作監視部5と、検知された不正アクセスの元となる情報を元に、新規に該当するデータの受信に対する防御ポリシを生成するポリシ生成部6を備え、データ受信段階における不正検知ポリシを生成する。

(もっと読む)

481 - 500 / 565

[ Back to top ]