Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

461 - 480 / 565

難読化評価方法および難読化方法

プログラムの難読化を十分に評価し得る難読化評価方法を提供する。この難読化評価方法は、プログラムたるオリジナルコードモジュール(200)が難読化されて生成された難読化済みコードモジュール(204)を実行して、実行状態をロギングすることによりトレース出力ファイル(218)を生成するステップ(S424)と、トレース出力ファイル(218)を評価することにより、難読化済みコードモジュール(204)における難読化の程度を特定するステップ(S428)とを含む。  (もっと読む)

(もっと読む)

複数のオペレーティングシステムのインスタンスが単一のマシン資源を安全に共有することを可能とする、オペレーティングシステムの仮想化、を有するコンピュータセキュリティ方法

本発明は一般にコンピュータのセキュリティに関し、より詳細には、オペレーティングシステムと、複数のオペレーティングシステムのインスタンスとそれらの実行アプリケーションとが単一のマシンの資源を共有することを可能とする責任を負う下層のハードウェアと、の間にハイパーバイザ層を挿入することにより達成される、オペレーティングシステムの仮想化に関する。 (もっと読む)

データ自動消去可能な記憶装置

【課題】 たとえば評価版ソフトウェアを、製造元で予定していた以上に使用されることを防止することができる、データ自動消去可能な記憶装置を提供する。

【解決手段】 本発明に係わるデータ自動消去可能な記憶装置100は、メモリ部3とコントローラ部2とを備えている。メモリ部3は、データの記憶、消去が可能である。また、コントローラ部2は、メモリ部3に記憶されている所定のデータの自動消去処理を実行可能である。ここで、自動消去処理とは、所定のデータに対するアクセス回数が、第一の所定回数に達した場合には、当該所定のデータの消去処理を実施する処理である。

(もっと読む)

電子機器装置

【課題】 部品の共通化を図っている電子機器に対する不正な改造を防止できる。

【解決手段】 どちらか一方の不揮発メモリが初期状態であった場合、CPUは、初期状態の不揮発メモリに対して既に記憶されているプログラム識別情報を書き込むと共に、新規に交換されたものであることを判別する複製フラグを書き込んでおく。また、CPUは、どちらか一方の不揮発メモリにプログラム識別情報を書き込む前に、書き込み元のメモリに複製フラグが書き込まれているかどうか判定し、判定結果に基づいて(複製フラグが書き込まれていれば)プログラム識別情報の再度の書き込みを禁止する。

(もっと読む)

情報処理装置、情報処理システム、プログラムおよび記録媒体

【課題】よりプログラムの内容を第三者が取得しにくく、より安全な情報処理装置を実現する。

【解決手段】暗号化されたクラスファイルを全て復号してメモリにロードする構成と比較して、各クラスが復号される回数と、復号されるクラスの数との双方を低減できるように、プログラム実行時に各クラスの要否を判定する制御部43と、必要と判断されたクラスの中間言語で記述されたプログラムを、記憶部31の暗号化されたクラスファイルから読み出して復号する暗号解除部51と、当該復号されたプログラムをメモリにロードするクラスローダ41と、当該ロードされた中間言語のプログラムを、その装置のプロセッサのネイティブコードに変換した後で実行する実行装置側コンパイラ42とを備える。

(もっと読む)

組み込みパッチの管理

【解決手段】組み込みパッチの管理のための方法、システム、および装置が提供される。1つの実施形態では、方法が提供される。この方法は、コードモジュールに対する呼び出しを受信することを含む。方法は、更に、許可の表示があるかどうか、防護スタックをチェックすることを含む。防護スタックは、実行スタックとは別である。方法は、また、呼び出しを内部コードモジュールに引き渡すことを含む。更に、方法は、コードモジュールを実行することを含む。 (もっと読む)

通信遮断装置、通信遮断プログラムおよび通信遮断方法

【課題】サーバ装置かクライアント装置かに拘らず通信がワームによりなされたものか否かを容易にかつ効率的に判定すること。

【解決手段】通信情報取得部240aが、設定データ230aに記憶された情報の取得に係る設定情報に基づいて通信パケットの通信量および通信パケットの通信アドレスに係る情報を取得し、ワーム判定部240bが、通信情報取得部240aにより取得された情報および通信がワームによりなされた通信か否かを規定する、設定データ230aに記憶された判定基準に係る情報に基づいて、通信がワームによりなされた通信か否かを判定する。

(もっと読む)

プログラム評価方法および装置ならびに評価プログラム

【課題】 安全性に対する定量的な評価を与えることのできるプログラム評価方法および装置ならびに評価プログラムを提供する。

【解決手段】 プログラム評価装置は、変数をグラフの節点に割付け、ある節点に割り付けられた変数を参照して計算される値が他の節点に割り付けられる変数に代入されたときに、ある節点から他の節点に向かう枝を加えた変数の依存関係グラフを生成し、初期値が代入されている変数に対応する前記節点に初期評価値“1”を設定し、それ以外の変数に対応する前記節点に初期評価値“0”を設定し、“0”以外の評価値が設定され、かつ、評価が終了したことを示すフラグが設定されていない節点のそれぞれについて、互いに隣接する節点の評価値を加算して自身の評価値を更新し、すべての節点の更新された評価値の総和を算出してプログラムの評価値を生成出力する。

(もっと読む)

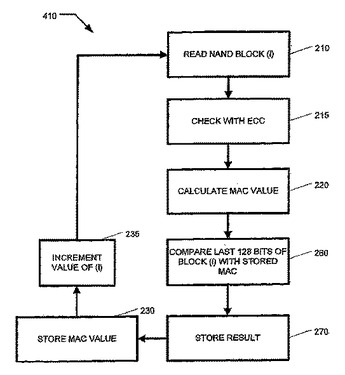

メモリカードコントローラファームウェアのハードウェアドライバ完全性チェック

メモリシステムは、コントローラのハードウェアにおいて実施される暗号化エンジンを備える。メモリシステムを起動する際に、ブートストラップ機構が実施され、ファームウェアの第1の部分が、実行時に実行すべきファームウェアの他の部分をプルインする。暗号エンジンのハードウェアは、ファームウェアの少なくとも第1の部分の完全性をベリファイするために使用される。したがって、システムを実行することになっているファームウェアのみが実行されることになる。  (もっと読む)

(もっと読む)

ワーム判定装置、ワーム判定プログラムおよびワーム判定方法

【課題】サーバ装置かクライアント装置かに拘らず通信がワームによりなされたものか否かを容易にかつ効率的に判定すること。

【解決手段】通信情報取得部240aが、設定データ230aに記憶された情報の取得に係る設定情報に基づいて通信パケットの通信量および通信パケットの通信アドレスに係る情報を取得し、ワーム判定部240bが、通信情報取得部240aにより取得された情報および通信がワームによりなされた通信か否かを規定する、設定データ230aに記憶された判定基準に係る情報に基づいて、通信がワームによりなされた通信か否かを判定する。

(もっと読む)

処理ユニット封入型オペレーティングシステム

【解決手段】

電子装置で使用するための処理ユニットが、標準命令プロセッシング及び通信インタフェースを含み、またオペレーティングシステムにおいて見出されるものに対して追加又は代替される機能的な能力も含む。処理ユニット内のセキュアメモリは、ハードウェア識別子、ポリシーデータ並びにセキュアクロック、ポリシー管理及びポリシー強制などのサブシステム機能を含み得る。セキュアメモリ内の機能中のデータは、処理ユニットの外部からアクセスできない。

(もっと読む)

大容量フラッシュメモリを備える高信頼性デバイスのための、セキュアでありながらフレキシブルなシステムアーキテクチャ

すぐに利用できる大容量格納用のセキュアでないメモリを使用するが、データの不法コピーに対するセキュリティを提供するファームウェア(およびハードウェア)を有する大容量格納機能を備えたデバイスを提供する。ファームウェア自体がセキュアでない大容量記憶メモリに格納され、潜在的にハッキングに対して脆弱な場合にも該当する。ファームウェアの真正性の表示は、デバイスによって実行される前に存在していなくてはならない。これにより、デバイスのコンテンツの不法コピーまたは改ざんが防止される。別のファームウェア・アプリケーションを備えるデバイスに他の機能を追加することができるが、そのような追加のアプリケーションの真正性も、それらが実行される前にベリファイされる。これにより、不法に挿入されたいずれかの機構を通じた、セキュアなコンテンツに対する不法コピーまたは改ざんがさらに防止される。大容量記憶メモリ内のデータであれば、どのデータが暗号化されてもよい。  (もっと読む)

(もっと読む)

プログラム生成方法およびプログラム

【課題】 メモリ空間を保護するプログラムをソフトウェア開発者に大きな負担をかけることなく生成する。

【解決手段】 本発明のプログラム生成方法は、ソースプログラムと、ソースプログラム内の関数をドメイン毎に分類したメモリ保護ポリシーとを入力し、大域変数と前記大域変数を利用するドメインとを対応づけた情報を生成し、前記大域変数を利用するドメインを上位および下位ドメインに分割し、前記上位ドメインに対応するアクセス制御表において前記大域変数に対してのアクセス制限を読み書き許可に設定する命令を前記ソースプログラムに追加し、前記下位ドメインに対応するアクセス制御表において前記大域変数に対してのアクセス制限を読み出し許可に設定する命令を前記ソースプログラムに追加する。

(もっと読む)

制御内容更新装置

【課題】動作の内容を通信によって変えることが可能なシステムにおいて、システムの不具合を修正するための情報を転送している間に第三者に不正利用が行われてしまうことを最小限に抑える。

【解決手段】システムの動作内容を示す情報の書換えを開始すると、先ずサーバと通信を行って新しい動作内容を示す情報を受信するのに不要な機能を停止する(S13)。その後、サーバと通信を行って新しい動作内容を示す情報を受信する(S15)と、動作内容を受信した新しい動作内容に書き換え(S17)、書き換えた新しい動作内容で動作を開始させる。

(もっと読む)

情報処理装置

【課題】 アプリケーションをより確実に認証すると共に、アクセス対象となるファイルの安全性も高めることのできる情報処理装置を提供する。

【解決手段】 アプリケーション5の起動要求が行われると(S11)、フィルタドライバ3は、この要求を横取りし、組合せ情報に基づいて、適切なアプリケーションとファイルとの組合せであるかを検証する(S12)。ここで、適切な組合せであると検証されると、ミドルウェア4に対して認証処理要求が行われ(S13)、ミドルウェア4は、アプリケーション認証処理を行う(S14)。ミドルウェア4は、認証結果をフィルタドライバ3に通知し(S15)、その通知が認証成功である場合に、カーネル2にアプリケーション5を起動させる(S16)。

(もっと読む)

ソースコード脆弱性検査装置

【課題】ソースコードの脆弱性検査において、脆弱性を有する部分を精度良く検出でき、かつ、プログラマによるソースコード検査の作業負担を減らすことができるようにする。

【解決手段】検査対象のソースコード208を構文解析手段201により解析して解析木210を構築する。脆弱性検出手段202は解析木210を辿り動的仮引数間遷移DB206を作製する。これと仮引数間遷移DB204から検査対象のソースコードにおける外部入力の遷移を追跡し、外部入力をパラメータとして使用すると脆弱な関数を登録した脆弱性データベース205の登録内容に合致する箇所を、脆弱性を有する箇所として警告する。

(もっと読む)

情報処理システム

【課題】Webアプリケーションのセキュリティ対策において、高度な専門知識を開発者が持たなくても良いようにする。

【解決手段】脆弱性対策として、個別のパラメータ毎に、1以上の検査項目に対する検査の要否を対応付けて記憶する設定ファイル132と、所定の攻撃に対する検査等を行う検査プログラムを、検査項目毎にそれぞれ記憶するライブラリ134と、Webアプリケーションにリクエストが入力されたとき、上記設定ファイル132を参照して、上記リクエストの引数として渡されるパラメータに基づいて、検査を要する検査項目を特定し、当該特定した検査項目の検査プログラムを上記ライブラリ134から呼び出して実行する入力値検査手段124を備える。

(もっと読む)

ソフトウェアアプリケーションセキュリティ方法およびシステム

ソフトウェアアプリケーションを携帯電話のようなデバイスのユーザに検証させる方法である。デバイスは、ソフトウェアアプリケーション、例えばJava(登録商標) MIDlet、を受信し(102)、該ソフトウェアアプリケーションと関連する署名を検査する(104)。署名が確認されると、携帯電話はこのステータスを、例えばよく知られている南京錠アイコンを表示することにより、ユーザに提示する(108)。携帯電話は、次に、ユーザと信頼できる主体にのみ知られているセキュアコードを設定する(110)。信頼できる主体は、例えばJava(登録商標) ME環境の管理者である。デバイスはソフトウェアアプリケーションを信頼できる主体に識別させ(114)、信頼できる主体はソフトウェアアプリケーションのステータスを検査する(116)。ステータスが検証されると、信頼できる主体はステータスをデバイスに送り(118)、デバイスはセキュアコードを例えば追加の番号表示、絵文字などとしてユーザに提示する(120)。  (もっと読む)

(もっと読む)

入出力制御装置,入出力制御方法,プロセス制御装置及びプロセス制御方法

【課題】誤動作による入出力の誤出力を防ぐことを目的とする。

【解決手段】プロセッサが相対的に安全性の高いモードで演算するための入出力値を第1の記憶領域に記憶し、プロセッサが相対的に安全性の低いモードで演算するための入出力値を第2の記憶領域に記憶し、安全性のモードに応じて、第1の記憶領域への転送,第1の記憶領域からの転送,第2の記憶領域への転送、或いは、第2の記憶領域からの転送を制限するように構成した。

(もっと読む)

関数結合方法とシステム

本発明は、第一のモジュールと複数の関数を含む共有モジュールとから構成されるとともに、第一のモジュールと共有モジュールとの間で共有される関数を結び付けるための手段を有する、共有関数結合アレンジメントを生成するための方法を提供する。本方法は、第一のモジュールと共有モジュールを生成するリンク段階と、呼び出しの詳細を露出することなく共有モジュールを呼び出す第一のモジュールを用意する準備段階と、モジュールをロードし、呼び出しの詳細を露出することなく第一のモジュールを共有モジュール内のそれぞれの関数にリンクするローディング段階と、を含む。本発明は、また、呼び出しの詳細を露出することなく、第一のモジュールが共有モジュール内のそれぞれの関数を呼び出すことを可能にするリンクアレンジメントにより、第一のモジュールと共有モジュールとの間で共有される関数を結び付けるための方法とシステムを提供する。 (もっと読む)

461 - 480 / 565

[ Back to top ]