Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

521 - 540 / 565

ランダムファンクションを利用した秘密の共有

フィジカルランダムファンクション(PUF)は、評価することは容易であるが、特徴付けすることが困難であるファンクションである。被制御フィジカルランダムファンクション(CPUF)は、分離不可な方法によりPUFに物理的に関連付けされたセキュリティアルゴリズムによって制御されるセキュアプログラムを介してのみアクセス可能である。CPUFは、証明書が生成され、特定の計算が特定のプロセッサ上で実行されたことを証明する場合、証明された実行を可能にする。特に、CPUFを有する集積回路が、チャレンジ・レスポンスペア(CRP)を利用して認証可能である。本発明は、CPUF上で実行される各セキュリティプログラムの間に共有される秘密を生成する機構を提供する。  (もっと読む)

(もっと読む)

コンピュータ侵入に対応するための方法及びシステム

【課題】検出された侵入に対応する際に、好ましくは自動的又は半自動的に、セキュリティ管理者を支援する方法及びシステムを提供すること。

【解決手段】過去の既知の侵入における侵入パターンを図形表示し、次いで既知の侵入における侵入パターンを現在の侵入と比較することによって、コンピュータへの侵入を管理するための方法及びシステムである。侵入パターンは、侵入の効果若しくは侵入のタイプのシグニチャを与える活動である、侵入イベントに基づくものか、又は侵入によって影響を受けるハードウェア・トポロジーに基づくもののいずれかとすることができる。侵入パターンは、スクリプト応答と共に図形表示され、スクリプト応答は、好ましい実施形態においては、侵入パターンの各々のノードと関連付けられたポップアップ・ウィンドウに提示される。あるいは、侵入に対する応答は、過去の既知の侵入における侵入パターンと現在の侵入の侵入パターンとの共通点の所定の割合に基づいて、自動的に行うことができる。  (もっと読む)

(もっと読む)

ブラウザ及びWEBサイト間でデータを交換する保護された方法

【課題】 2つのデータ処理装置間でデータを交換する保護された方法を提供する。

【解決手段】 本発明は、ブラウザ(BW1)を通じたデータ処理装置(MOB1)といくつかのリソース(WEB1,WEB2)との間の通信に関する。本発明によれば、ブラウザ(BW1)は、いくつかの専用ゾーン(ZP1−ZP2)を含む。各専用ゾーンは、それぞれの組のリソース(WEB1)に割り当てることができ、専用ゾーン(ZP1)とリソース(WEB1)の組との間の保護された通信を保証するセキュリティ情報を記憶することができる。更に、装置は、一組のリソース(WEB1)がそれに割り当てられた専用ゾーン(ZP1)と独占的に通信することを保証するプラグインを含む。  (もっと読む)

(もっと読む)

プログラム開発装置およびプログラム開発方法

【課題】ソフトウェアIPを流用したマイコンの応用プログラム開発において、セキュリティを保護しながら、プログラム開発者に対してデバッグ手段を提供すること。

【解決手段】本発明のプログラム開発装置において、次回実行アドレスが隠蔽領域であった場合、隠蔽領域の情報を持つデバッガソフトから隠蔽領域の終端アドレスを取得し、終端アドレスまで連続してSTEP実行を行う機能をモニタプログラムに備える。

これによりマイコンコアの内部割込みで実現しているSTEP実行についても隠蔽領域のデバッグ情報を隠すことが可能である。

(もっと読む)

不正アクセス対策制御装置および不正アクセス対策制御プログラム

【課題】 性能低下や開発負担を招くことなく、リアルタイムで不正アクセスを検知して適切な防衛対策を実施可能とする。

【解決手段】 イベント監視部4は、設定ファイルKに従って、不正アクセスの兆候を常時監視し、兆候が発生した場合、後述するソフトウェア制御部6に通知する。ソフトウェア制御部6は、上記イベント監視部4からの通知を受けると、設定ファイルAに従って、動的にスケジューリングして定期実行型ソフトウェア7を実行させる。定期実行型ソフトウェア7は、ソフトウェア制御部6の制御に従って、計算量の多い詳細処理に基づいて不正アクセス検知を行う。対策実施部8は、ソフトウェア制御部6からの依頼に従って、検知された不正アクセスに対する防御対策を実行する。

(もっと読む)

実行装置、実行方法及び実行プログラム

【課題】サンドボックスの中で実行すると設定したプログラムを、より確実にサンドボックスの中で実行する実行装置を提供する。

【解決手段】実行装置は、処理制御装置(CPU)10を備え、CPU10には、入力装置21、出力装置22、記憶装置20が接続されている。更に、CPU10は、安全に実行したいプログラムを保存する特別保存領域を確保する特別保存領域確保手段11、実行するプログラムが特別保存領域に保存されているか否か判定するプログラム判定手段13、プログラム判定手段13において、特別保存領域に保存されていると判断された場合、利用できる資源が制限された環境でプログラムを実行するプログラム実行手段14等のモジュールを内蔵している。

(もっと読む)

プログラム可能なゲートアレイのコピー防止方法及びシステム

【課題】プログラム可能なゲートアレイ(FPGA)を搭載したシステムにおいて、FPGAプログラムのコピーを防止する。

【解決手段】あらかじめ半導体ベンダの工場にてプログラム済みのゲートアレイ(GA)4には、ブート制御回路10、解読処理回路13、判定回路14およびあらかじめ決められた起動キー情報を有し、ROM3にはユーザ回路27を記憶したユーザ回路データ24ならびに、認証回路データ22とあらかじめ決められた起動キーを非公開暗号鍵にて暗号化した起動キー符号列23を含んだ起動制御プログラムデータ21を有する。GA4は、起動キー符号列23が正しいと判断した場合にのみROM3からのユーザ回路データ24をFPGA2にブートし、正しくないと判断した場合にはFPGA2をリセットさせる。

(もっと読む)

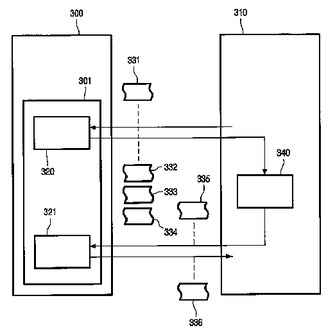

照合システム及び照合システムのプログラムチエック方法

【課題】個人認証のため、個人入力データと登録されたデータとを照合する照合システムにおいて、照合プログラムの改竄をチエックする。

【解決手段】処理ユニット(3)にある照合のためのプログラム(32、34、36)を、下位の記憶ユニット(2)の耐タンパ環境にあるチエックプログラム(2)で改竄チエックする。このため、プログラム改竄による照合システムの不正利用を防止でき、且つチエックプログラムは、耐タンパ環境にある記憶ユニット(2)に存在し、且つ処理ユニット(3)に取り出す。このため、チエックプログラム自体の改竄も防止できる。

(もっと読む)

安全モードと非安全モードとを切り換えるプロセッサ

複数のモードおよび安全ドメインまた非安全ドメインのいずれかで作動できるプロセッサを備えたデータを処理するシステムであって、

前記複数のモードが、前記安全ドメインにおけるモードである少なくとも1つの安全モードと、前記非安全ドメインにおけるモードである少なくとも1つの非安全モードと、モニタモードとを備え、前記プロセッサが安全モードでプログラムを実行しているときに、前記プロセッサが非安全モードで作動中にアクセスできない安全データへ前記プログラムがアクセスし、前記モニタモードを介して前記安全モードと非安全モードとの切り換えが行われ、前記安全モードと前記非安全モードとの切り換えを管理するためのモニタプログラムを実行するよう、前記プロセッサが前記モード内で少なくとも部分的に作動する。  (もっと読む)

(もっと読む)

プログラム実行装置及びプログラム実行方法

【課題】効率良くプログラムの改ざんを検知することができるプログラム実行装置を提供する。

【解決手段】プログラム実行装置11は、実行するプログラムを、プログラムの命令列によって分割した単位であるページ毎に蓄積する1次記憶手段13と、実行中のプログラムが特権プログラムの機能を呼び出したことを検出する特権プログラム機能呼び出し検出手段16と、特権プログラム機能呼び出し検出手段16により検出が行われた場合、1次記憶手段13に蓄積されている実行中のページの改ざんの有無を検証するメッセージダイジェスト検証手段15とを備える。

(もっと読む)

リモートファンクションコールによるワークブックモデルへのアクセスを提供する方法、システム、および装置

【課題】 ワークブックを開示し、リモートファンクションコールを介して呼び出すための方法、システム、および装置を提供する。

【解決手段】 本発明のシステムによれば、クライアントコンピュータは、ワークブックモデルを作成するため表計算アプリケーションプログラムを実行する。ワークブックモデルは、関数名、並びに、モデルの入力および出力として使用されるセルを定義するデータと共に、サーバコンピュータに公開される。ワークブック関数に対するファンクションコールがサーバコンピュータで受信されると、サーバコンピュータは、入力として識別されるワークブックのセルに、ファンクションコールと共に受信した入力パラメータを入れ、ワークブックを再計算する。出力セルに含まれるデータは、リモートファンクションコールに対する応答として返される。

(もっと読む)

動的コンパイラの生成コードを保護する言語処理系

【課題】

攻撃者からの入力を受けとったプログラムが、動的コンパイラの生成した機械コードや、機械コードへのポインタなど、制御に関係するデータを書き換え、結果として攻撃者にコンピュータの制御を奪われることを防ぐ。

【解決手段】

動的コンパイルをおこなう言語処理系を起動する際に、動的コンパイラを、プログラムの実行を担当するプロセスとは別のプロセスとして起動し、それぞれのプロセス間を共有メモリ領域で接続する。そして、該共有メモリ領域に対して、プログラムの実行を担当するプロセスから書込みができないよう保護し、保護した領域に、動的コンパイラが生成する機械コードやデータを書き込む。

(もっと読む)

戻り先を限定するコンパイラ

【課題】

コンピュータの不正利用の発生要因に、戻り番地の書換えがある。戻り番地はプログラムの制御にかかわる情報である。攻撃者が、戻り番地の書換えに成功した場合、プログラムは手続きから返戻する動作を実行する際に、書き換えられたアドレスにジャンプし、攻撃者の意図した不正な動作を実行してしまう。

【解決手段】

手続き呼出しの実現において、呼出元から呼出先に戻り番地を渡すことを止め、代わりに戻り番地IDを引き渡すことにする。戻り番地IDとは、戻り番地を記録する表である戻り番地表を検索するための番号である。返戻の際には、戻り番地IDが有効か調べ、有効ならば、戻り番地表から戻り番地IDに対応する戻り番地を求め、求めた戻り番地にジャンプする。有効でないならば、割込みの発生により管理者に異常の発生を通知する。以上により、返戻の際のジャンプ先を戻り番地表に登録してあるアドレスのみに制限し、攻撃を抑止できる。

(もっと読む)

計算機システム内のセキュリティ侵害を識別して防ぐためのシステムと方法

【課題】計算機システム内でセキュリティ侵害を識別して防ぐシステムと方法を提供する。

【解決手段】計算機システム(100)はプログラムを実行するプロセッサ・コア(106)を有する多重処理ユニット(104)を含む。監視システム(200)はコア・バス上の活動を監視してセキュリティ侵害を識別するプラットフォーム・セキュリティ・コントローラ(250)を含む。セキュリティ侵害の識別に応じて、プロセッサ・コア(106)内のプログラムの更なる実行を防ぐ。

(もっと読む)

セキュリティシステム用のフレームワーク

【課題】セキュリティシステム用のフレームワークを提供すること。

【解決手段】フレームワークを使用して、どのセキュリティエンジンがセキュリティポリシーを強化するために使用できるかを追跡することができ、また、セキュリティシステムがそれを使用して動作するように構成されたコンピューティングデバイスの状況についての全体観的ビューを維持することができる。フレームワークは、APIを提供することによって、セキュリティシステムの諸構成要素について横断的に、均一にセキュリティポリシーを強化することができる。セキュリティシステムは、セキュリティ強化イベントとセキュリティポリシーとの仲介をすることができる。フレームワークはこれらのサービスを提供することによって、ソフトウェア構成要素とセキュリティシステムとの間の対話に関する統一モデルを提示する。

(もっと読む)

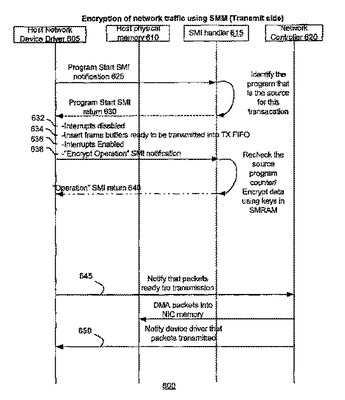

セキュアなプラットフォーム間およびプラットフォーム内通信のためのシステムおよび方法

プラットフォーム上のローカルな通信、プラットフォーム間の通信、または時間を隔てた同一プログラム間の通信かどうかに関らず、ソースからデスティネーションに至るまで、機密情報を扱う通信(および通信をサポートする機能)の秘匿性および/または整合性を保護するシステムおよび方法が提供される。  (もっと読む)

(もっと読む)

トラステッドプラットフォームモジュールのセキュアな仮想化を提供する方法および装置

この方法および関連する装置は、仮想トラステッドプラットフォームモジュール(TPM)を提供する。ある実施例では、仮想TPMサービスは、物理TPMを含む処理システムにおいて使用される仮想TPMを作成する。仮想TPMサービスは、物理TPMの仮想TPMに対する鍵を格納しうる。そして、仮想TPMサービスは、エミュレートされた物理TPMの機能を提供するために、仮想TPMを使用しうる。一実施例では、仮想TPMサービスは、処理システムの仮想マシンに対して物理TPMをエミュレートするために、仮想TPMを使用しうる。他の実施例についても説明され、特許請求される。  (もっと読む)

(もっと読む)

バッファオーバーフロー脆弱性検出プログラム及びバッファオーバーフロー脆弱性検出方法

【課題】 プログラマに一切負担をかけずに、検出漏れなく、少ない誤検出で、バッファオーバーフロー脆弱性を検出する。

【解決手段】 解析対象となるプログラムから、確保された領域を示す領域式と、前記領域式が示す領域においてアクセスする位置を指定する指数式とを含む領域アクセス式を検出し、前記領域式が示す領域のサイズ式を検出し、前記領域アクセス式を含む命令を実行すると前記領域式が示す領域外へのアクセスとなるバッファオーバーフローが発生するバッファオーバーフロー条件を前記指数式と前記サイズ式とを用いて算出し、前記ソースプログラムの上流側に配置された命令から前記領域アクセス式を含む命令へ至るまでの命令の実行経路を特定し、前記実行経路上に配置された代入命令に基づき前記バッファオーバーフロー条件を前記実行経路の上流へ向けて遡及させ、前記バッファオーバーフロー条件の上流での表現を求める。

(もっと読む)

ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための方法、コンピュータ・プログラム、およデータ構造

【課題】 ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための技術手段を提供することにある。

【解決手段】 セキュリティ脅威の通知またはコンピュータ・セキュリティ脅威の侵入を検出するテストの通知あるいはその両方を受信することにより、コンピュータ・セキュリティ脅威管理情報が生成される。受信された通知からコンピュータで処置可能なTMVが生成される。このTMVは、コンピュータ・セキュリティ脅威による影響を受けた少なくとも1つのシステム・タイプの識別を行うコンピュータ可読フィールドと、システム・タイプに関するリリース・レベルの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入を検出するテストの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入悪用を逆転するための方法の識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の悪用の対象となる脆弱性を修復するための方法の識別を行うコンピュータ可読フィールドとを含む。TMVは、ターゲット・システムによる処理のために、そのターゲット・システムに送信される。

(もっと読む)

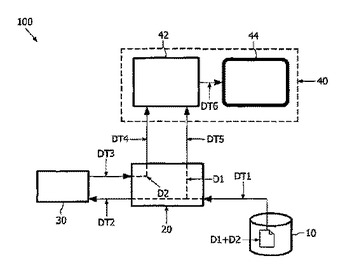

セキュリティユニットおよびそのようなセキュリティユニットを備える保護システムならびにデータを保護するための方法

データ(D1+D2)、例えば少なくとも1つのデータ処理プログラムおよび/または少なくとも1つのソフトウェアアプリケーション、を保護するための保護システム(100;100’)において、データ(D1+D2)を記憶するための少なくとも1つのデータ記憶ユニット(10)と、データ(D1+D2)の少なくとも一部(D1)を処理するために、特に、第1のデータ(D1)と、任意で、暗号化された第2のデータ(D2)とを処理するために設計されており、データ記憶ユニット(10)と接続されている、少なくとも1つのメイン処理ユニット(20)と、少なくとも1つのセキュリティユニット(30)と、メイン処理ユニット(20)と接続された少なくとも1つのプレゼンテーション処理ユニット(42)と、を備え、データ(D1+D2)の違法コピーの使用を防止することができ、かつ、データ(D1+D2)の実行に、許可も登録も必要としない保護システム(100;100’)を提供するために、セキュリティユニット(30)とプレゼンテーション処理ユニット(42)とが、暗号化された第2のデータ(D2)を復号し、および/または初めに暗号化され次いで復号された第2のデータ(D2)を再暗号化するための、少なくとも1つのキー、特に少なくとも1つのアップフロント一致セッションキーを交換することが提案される。  (もっと読む)

(もっと読む)

521 - 540 / 565

[ Back to top ]