Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

541 - 560 / 565

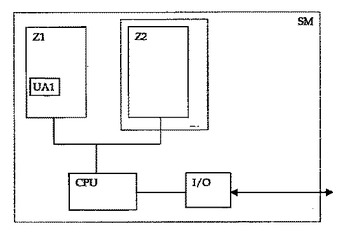

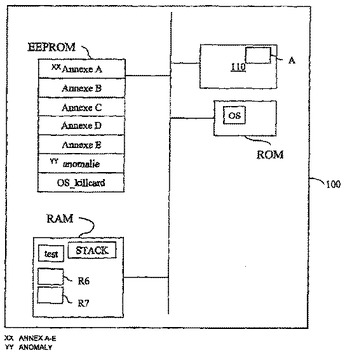

セキュリティモジュール及びそのようなセキュリティモジュールのカスタマイズ方法

本発明は、1つのマイクロプロセッサと、少なくとも1つの運用プログラム及び前記モジュールの独自の識別手段を含むプログラムメモリを備えるセキュリティモジュールに関する。このセキュリティモジュールは、識別手段が、モジュールの前記マイクロプロセッサによる実行と適合するダミー情報処理コードの独自の集合で構成され、プログラムメモリ内に保存されることを特徴とする。本発明は、1つのマイクロプロセッサと、少なくとも1つの運用プログラムを含む1つのプログラムメモリを備えるセキュリティモジュールを独自の識別子によりカスタマイズする方法にも関する。本発明の方法は、ダミー情報処理コードと呼ばれる情報処理コードの独自の集合を生成する工程と、このコードの集合を専用のメモリロケーション内のプログラムメモリ内に書込む工程を含むことを特徴とする。  (もっと読む)

(もっと読む)

指紋及びリアルタイム証拠収集を使用してコンテンツを保護する装置、システム及び方法

無断アクセスからデジタル情報を保護するための装置、システム及び方法が説明される。本発明は、デジタル指紋、パターン認識、及びリアルタイム不正証拠収集を使用して、無断アクセスを監視するように構成される。無断アクセスが検出されると、ビジネスルールに基づく適切な応答が与えられ、これは、コンテンツプレーヤの実行を終了させることを含んでもよい。本発明は、状態の変化を検出するために、クライアント装置の少なくとも1つのプロセスに関連したパラメータの所定セットを時間と共に監視する。状態の変化を利用して、プロセスに対する指紋を生成する。次いで、収集された付加的なデータに統計学的分析を適用して、付加的なデータが無許可の振舞いを指示するかどうか決定する。 (もっと読む)

ソフトウェアのセキュリティ確保

ハッカーがソフトウェアイメージを構成するソフトウェア群をリバースエンジニアリングする際に、ハッカーを混乱させるためのソフトウェアイメージの難読化が提供される(402)。コンピューティングマシン上の中央処理装置やキャッシュメモリなどのハードウェアリソースが、ソフトウェア改ざんの抑止が可能なクラスに属するか否かを判定するためのプロセスもまた提供される(442)。スレッド保護は、保護ソフトウェアを実行する様々なスレッドによって改ざんを抑止する(443)。サービス保護は、様々な許可されていないサービスの実行を可能にする改ざんを抑止する(407)。インストールセットアップ保護は、様々なソフトウェアがインストールされる間の改ざんを抑止する(202)。ハードウェア保護は、ハッカーが様々なソフトウェアを許可されていないハードウェア上で実行させるのを防止する(3B)。  (もっと読む)

(もっと読む)

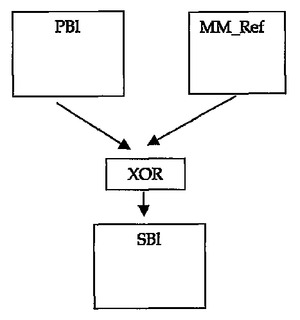

セキュリティモジュール内に組み込まれたソフトウェアのセキュアな更新方法

【課題】 本発明の目的は、メッセージの不正な復号化の結果を未然に防止することが可能なプログラムブロックを含むメッセージの送信方法を提供することにある。この目的は、セキュリティモジュール内に組み込まれたソフトウェアのセキュア化された更新方法であって、第1更新プログラムブロック(PBI)を形成する工程と、前記セキュリティモジュールのターゲットメモリ領域を決定する工程と、前記セキュリティモジュールのために、前記ターゲットメモリ領域内に事前記録された内容(MM_Ref)を決定する工程と、事前記録した内容の全て若しくは一部と第1プログラムブロック(PBI)との混合により得られる第2プログラムブロック(SBI)を形成する工程と、第2プログラムブロック(SBI)をセキュリティモジュールに送信する工程と、セキュリティモジュールが第2ブロックを受信する工程と、ターゲットメモリ領域(MEM)を読み込む工程と、第2ブロックとターゲットメモリ領域内容の全て若しくは一部の逆混合により、ターゲットメモリ領域内で第1ブロックを取得し書き込む工程を含む方法により達成される。  (もっと読む)

(もっと読む)

プラグイン・コード・モジュールを実行する複数プロセス・アーキテクチャを有するコンピュータ装置

プラグイン・デザインパターンを使用してソフトウェアシステムのセキュリティ及び信頼性を向上するために、プラグイン・コード・モジュールを自身の専用のプロセスにおいて実行する複数プロセス・アーキテクチャを有するコンピュータ装置が提供される。 (もっと読む)

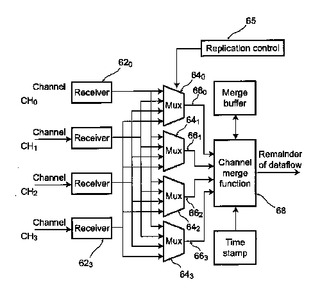

データ処理方法、ネットワークアナライザカード、ホスト、及び侵入検知システム

例えばネットワーク接続されたコンピュータシステムにおいて、ホスト上でアプリケーションを適切に実行させることを可能とする。

本発明は、データ処理方法に関する。このデータ処理方法は、データをネットワークリンクから受信する受信工程と、前記データをネットワークアナライザカード上で複製し、少なくとも二版(two editions) である複数版の前記受信したデータを生成する複製工程と、前記複数版の受信したデータを、ホストアプリケーションにより直接アクセス可能なホスト内のメモリ領域に書き込む書き込み工程と、を備える。本発明はまた、ホストとネットワークを接続するネットワークアナライザカードであって、ネットワークリンクから複数のデータフレームを受信する受信機と、前記受信したデータフレームの少なくとも2個の複製版を生成するデータ複製手段と、実質的に前記受信したデータフレームの少なくとも2個の複製版の夫々に、識別子を付加するように構成及び配置された識別子加算器であって、前記識別子は、前記データフレームを処理する際に用いるために付加される前記データフレームに関するデータを含むような識別子加算器と、を備えることを特徴とするネットワークアナライザカードに関する。  (もっと読む)

(もっと読む)

抗タンパーコードを生成するシステム及び方法

抗タンパーコードを生成するシステム及び方法が、ここに記載されている。一実施形態において、本方法は、第1のオブジェクトコードブロックを受け取ることを備えている。本方法はまた、第1のオブジェクトコードブロックを第2のコードブロックに翻訳することを備えており、この翻訳は、抗タンパー技術を第1のオブジェクトコードブロック又は第2のオブジェクトコードブロックに適用することを含んでいる。本方法はまた、第2のオブジェクトコードブロックを実行することを備えている。 (もっと読む)

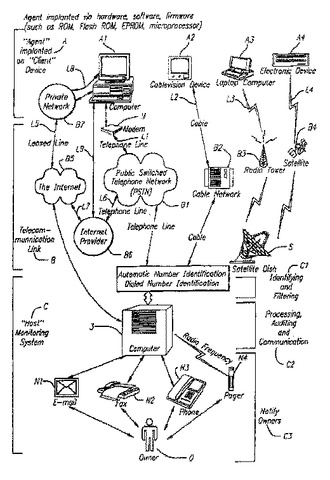

永続性サービス提供エージェント

様々なサービス(例えば、資産追跡、データ削除、及びソフトウェア更新)を可能にし、サポートし、及び/又は、提供するための不正改変を防止するソフトウェアエージェントであって、POST間の制御をロードし、かつ、獲得するOS非依存のローダーモジュール(CLM)、適合インストーラモジュール(AIM)、通信ドライバーエージェント(CDA)を含む複数機能モジュールを有する。1つの制御は、CLMで処理され、AIMをロードし、次に、CDAを検索し、評価し、解凍し、検出されたOS環境に適合させる。CDAは、2つの形式で存在し、フル又は現在のCDAがデバイス上のどこかに存在するかどうかを決定するミニCDA、デバイスと監視サーバ間の全ての通信に責任を有するフルファンクションCDAである。別の観点では、エージェントが実行するサービス機能は、リモートサーバで制御可能であり、エージェントで利用可能な一般的サブ機能コールを組合せることで制御可能である。このエージェントのプログラミング可能な機能は、エージェント機能をサーバドリブンコマンドに基づいて拡張可能である。  (もっと読む)

(もっと読む)

少なくとも1つの制御装置の処理制御手段の機能性の更新及び/又は拡張

本発明は、自動車の少なくとも1つの制御装置の処理制御手段の機能性を更新及び/又は拡張するための方法に関する。自動車の少なくとも1つの制御装置の処理制御手段の機能性を更新及び/又は拡張するための周知の方法を改善するために、次のことが提案される:第1制御装置から第1データを読み出し、これらのデータに基づき、処理制御手段のバージョンであって、現在、第1制御装置内で動作するバージョンが検出されること。第2制御装置から第2データを読み出し、これらのデータに基づき、処理制御手段のバージョンであって、現在、第2制御装置内で動作するバージョンが検出されること。処理制御手段のバージョンであって、現在、第2制御装置内で動作するバージョンが、処理制御手段の予め定められたバージョンに対応するかどうか、又はむしろ予め定められたバージョンよりも最新であるかどうかに関し、車両内で第1検査を行なうこと。第1検査の結果が肯定的な場合、第1制御装置内で、処理制御手段のバージョンであって、現在、第1制御装置内で動作するバージョンに対してより最新の及び/又は機能性を拡張するバージョンを記憶すること、及び/又は他の処理制御手段を記憶すること、及び/又は追加的なデータ範囲を記憶すること。 (もっと読む)

ランタイム・セキュリティ保証用の自律型メモリ・チェッカ

ランタイム・セキュリティ保証用の自律型メモリ・チェッカを備えた電子装置のための装置および方法が提供される。自律型メモリ・チェッカは、制御部、制御部に接続されたメモリ参照ファイル、および制御部に接続された認証エンジンを有する。検査が、電子装置のランタイム動作中に行われる。自律型メモリ・チェッカは、メモリ内に格納された信頼される情報に対応するランタイム参照値を生成する。ランタイム参照値は、メモリ参照ファイル内に格納されたメモリ参照値と比較される。メモリ参照値は、メモリ内に格納された信頼される情報から生成される。エラー信号は、ランタイム参照値がメモリ参照値と一致しない場合に生成され、それによって信頼される情報が修正されたことを示す。  (もっと読む)

(もっと読む)

コンピュータ・デバイス用セキュリティ・モデルのための方法及びシステム

コンピュータ・デバイスのグラフィックス・サブシステム内のセキュリティ・モデル及び実行モードのためのシステム、方法及びコンピュータ読取可能媒体が開示されている。独自のセキュリティ方針を有し、独自のセキュリティ・ニーズに基づいてインスタンス化されるときに保護ドメイン内に配置されるオブジェクトを作成するための均一な合理化された柔軟な方法が説明されている。プロセス境界は、セキュリティ・モデルを実行するための一次セキュリティまたは保護境界として使用される。セキュリティ・モデルは、大部分のオブジェクト・モデルはオブジェクトにインタフェースを持たせるという事実を利用する。オブジェクトのインタフェースは、どの呼び出し元オブジェクトがアクセス可能であるのかを判定するために使用される。したがって、オブジェクトの機能のインタフェースへのマッピングがある。オブジェクトは、呼び出し元オブジェクトによる調査と呼び出し元が認識している内容に基づいて、呼び出し元オブジェクトが何に対して資格を有しているのかを判定する。呼び出し元の調査は、呼び出し元が、他のどの態様のオブジェクトに対して資格があるのかを判定する。本発明の方法の態様は、インタフェースの存在を認識している外部オブジェクトからの呼び出しを受信しているターゲット・オブジェクトのインタフェースを含む。ターゲット・オブジェクトでは、第1の呼び出しに基づいて、外部オブジェクトがターゲット・オブジェクトの他のインタフェースにアクセスできるか否かが判定される。アクセスはこの判定に基づいて他のインタフェースに対して許可される。 (もっと読む)

2つの実行空間を備える通信端末

本発明は、一連のアプリケーションを実行するための手段を備えるユーザインタフェースが設けられたコンピュータ装置に関し、前記手段は2つの実行空間を含んでいる。本発明において、第2の実行空間(100,P1,200,P2)のアプリケーションは、第1の実行空間(100,P1,200,P2)のアプリケーションのセキュリティレベルよりも特に高いセキュリティレベルを有しており、前記2つの実行空間は1つの物理処理手段によってホストされ、前記物理処理手段は、この物理処理手段を破壊しなければ2つの部分に分離することができないようになっている。  (もっと読む)

(もっと読む)

安全性試験支援システムおよび方法ならびにプログラム

【課題】システム運用中の変化を自動的に検知する検査を実行し、確実にGLP等を保証できる安全性試験支援システムを提供する。

【解決手段】データ項目および/または操作ごとに機能分割された複数種類の安全性試験に関するアプリケーションを格納する格納部5と、上記複数種類のアプリケーションのうち選択された少なくともいずれかのアプリケーションを起動するアプリケーション起動手段7と、上記複数種類のアプリケーションのそれぞれに対応し、それぞれのアプリケーションにおけるシステム運用中の変化を検知するための複数種類の検査シナリオを格納する検査シナリオ格納部17と、検査実行信号の入力により、上記検査シナリオ格納部17の検査シナリオを順次実行することにより、各アプリケーションにおける変化を検知する検査実行手段19とを備えている。

(もっと読む)

リモートアプリケーションディスカバリのためのウェブサービス

リモートターミナルサービスアプリケーションディスカバリのためのウェブサービスのシステムおよび方法が記載される。一態様では、イントラネットにおけるウェブサービスが提供される。ウェブサービスはパブリックネットワークと結合される。ウェブサービスにより、イントラネット上に配備されたアプリケーションに対応する情報について、パブリックネットワークを介して、リモートクライアントコンピュータディスカバリを容易にする。リモートクライアントコンピュータは、イントラネットの外にある。アプリケーションは、リモートクライアントコンピュータのユーザのためのターミナルサーバベースのアクセスのために構成される。 (もっと読む)

公的にアクセス可能なストレージからデータ処理マシンの状態に関するプライベートデータへのアクセス

本発明の実施の形態によれば、データ処理マシンを動作するための方法が記載され、ここでマシン状態に関するデータは、ストレージにおけるロケーションに書き込まれる。ロケーションは、マシンについて書き込まれるソフトウェアにアクセス可能なロケーションである。書き込まれたステータスデータがエンコードされる。このステータスデータは、デコードプロセスに従ってストレージから回復される場合がある。他の実施の形態もまた記載され、特許請求される。  (もっと読む)

(もっと読む)

耐タンパ・トラステッド仮想マシン

【課題】 オープンソースの耐タンパソフトウェアを書き込むプロセスを容易にして、アプリケーションとその秘密のインテグリティを保証する方法を提供する。

【解決手段】 トラステッドJava(登録商標)仮想マシンにより耐タンパ・アプリケーションをサポートする方法を提供し、アプリケーションと、鍵といったようなその秘密とのインテグリティを確実にする。トラステッドJava仮想マシンはJavaアプリケーションのインテグリティを検証し、Javaアプリケーションのデバッグを回避し、Javaアプリケーションが安全に秘密を記憶、検索するのを可能にする。トラステッドJava仮想マシン環境は、トラステッドディクショナリ、トラステッドバンドル、バイトコードを暗号化および復号する任意の暗号化方法、及び、基となるトラステッドJava仮想マシンにより構成される。暗号化されたトラステッドディクショナリがデータを保護する一方で、トラステッドバンドルはプログラミングコードを保護し、アプリケーションによる秘密データの記憶、およびカウンタの保護を可能にする。アプリケーション設計者は、アプリケーション設計者が明示的にエキスポートするインターフェースにのみトラステッドバンドルのアクセスを制限することができる。オープンソースコードは任意に暗号化され得る。アプリケーションのオープンソース・プログラミングコードにより要求される秘密はトラステッドディクショナリにおいて暗号化される。

(もっと読む)

デバイスの動作モード間の移行を提供するシステム

デバイスの動作モード(304,310)間の移行を提供するシステム。システムは特権(310)および非特権動作モード(304)間の移行を提供する方法を含んでいる。方法は、非特権モード(304)のアプリケーションを実行し、特権機能(322)のサービスを要請するために割り込みを生成し、特権機能(322) を実行するために特権モード(310)に移行することを含み、特権機能(322) はアプリケーションと実行(302) の同じスレッドの一部として実行される。 (もっと読む)

インクリメンタルなコード署名の方法及び装置

本発明は、大きなコンピュータ・プログラムを高速かつ容易に認証するための方法を開示する。まず、システムは、デジタル署名を用いて、コンピュータ・プログラムをインクリメンタルにシールする処理を行う。具体的には、コンピュータ・プログラムはページの集合に分解され、各ページについてハッシュ値が計算される。ハッシュ値の集合はハッシュ値アレイを形成するように整列され、そのハッシュ値アレイはデジタル署名を用いてシールされる。そして、コンピュータ・プログラムは、そのハッシュ値アレイとデジタル署名とともに配布される。コンピュータ・プログラムを認証するために、受取人は、まず、デジタル署名と公開鍵を用いてハッシュ値アレイが適正であるかを検証する。ハッシュ値アレイが適正であると検証された場合、受取人は、ロードするページのハッシュを計算し、シールされたハッシュ値アレイ中の対応するハッシュ値と比較することによって、コンピュータ・プログラムの各ページが適正であるかを検証することができる。ハッシュ値が適合しない場合は、実行を停止してもよい。 (もっと読む)

特にスマートカードにおけるコンピュータプログラムの実行を保護する方法

本発明は、コンピュータプログラムの実行を保護する方法に関するものであり、この方法は、プログラムの命令パイル内に既定値をスタックするステップと、このパイルをスタックポップするステップと、を有し、スタックポップステップは、適宜に異常実行を検出できるように適合されている。  (もっと読む)

(もっと読む)

ソフトウェアアプリケーション実行方法

少なくとも1つの通信リンクを介し付属の計算手段を有する少なくとも1つの対応するユーザインタフェースと結合される配信プロバイダを有する配信システムの1以上のソフトウェアアプリケーションを実行する方法が提供される。本方法は、(a)前記少なくとも1つのユーザインタフェースに係る少なくとも1人のユーザから、少なくとも1つの所望のソフトウェアアプリケーションを実行するための1以上のリクエストを受信するステップと、(b)前記少なくとも1つの所望のソフトウェアアプリケーションが存在するか判断するため、前記少なくとも1つのユーザインタフェースに係るメモリをチェックするステップと、(c)前記少なくとも1つのソフトウェアアプリケーションが前記メモリに既に格納され、検証されていると判明すると、前記少なくとも1つの所望のソフトウェアアプリケーションを前記メモリから前記少なくとも1つのユーザインタフェースに係る計算手段にロードし、その後に前記計算手段において前記ソフトウェアアプリケーションを実行するステップと、(d)前記少なくとも1つのアプリケーションが前記メモリに格納されていないと判明すると、前記配信プロバイダから前記少なくとも1つの所望のソフトウェアアプリケーションを受信し、該少なくとも1つのアプリケーションを前記計算手段にロードし、該計算手段において前記少なくとも1つのアプリケーションを検証し、その後に、前記計算手段において検証されると、前記少なくとも1つのアプリケーションを実行するステップと、を有する。  (もっと読む)

(もっと読む)

541 - 560 / 565

[ Back to top ]