Fターム[5B285AA04]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 機密保護 (2,397)

Fターム[5B285AA04]に分類される特許

2,161 - 2,180 / 2,397

アクセス管理システム等におけるリソース等にアクセスする権限の委任

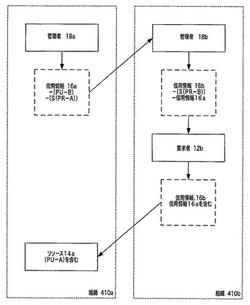

【課題】第1の組織のリソースが、そのリソースへのアクセスを第2の組織の要求者に提供する方法を提供すること。

【解決手段】第1の組織の第1の管理者は、第1の信用情報を第2の組織の第2の管理者に発行する。この第1の信用情報には、第2の管理者が第1の管理者に代わって第2の信用情報を要求者に発行することができるというポリシーが含まれる。第2の管理者は、発行された第1の信用情報を含む第2の信用情報を要求者に発行する。要求者はリソースへのアクセスを要求し、その要求に発行された第1および第2の信用情報を含める。リソースは、発行された第1の信用情報が第1の管理者を第2の管理者に結びつけ、発行された第2の信用情報が第2の管理者を要求者に結びつけるものであることを検証する。したがってリソースは、要求が、第1の管理者から第2の管理者を経由して要求者に委任された権限に基づくものであることを確認することができる。

(もっと読む)

ネットワーク監視方法、ネットワーク監視システム及びネットワーク監視プログラム

【課題】 企業内のネットワークに接続された情報機器において、より確実にウィルス対策やセキュリティ管理等の保安管理を行なうことのできるネットワーク監視方法、ネットワーク監視システム及びネットワーク監視プログラムを提供する。

【解決手段】 支社ネットワークW1や本社ネットワークW2には、クライアント端末10やサーバ20が接続される。支社ネットワークW1及び本社ネットワークW2は、認証サーバ30の管理ネットワークWに接続されている。クライアント端末10が、本社ネットワークW2に接続されているサーバ20からデータを取得する場合には、認証サーバ30にアクセスする。認証サーバ30は、クライアント端末10のウィルス対策ソフトウェアが基準バージョンでない場合には、クライアント端末10のウィルス対策ソフトウェアを基準バージョンに更新した上で、サーバ20への接続許可を行なう。

(もっと読む)

N−次元情報を利用した情報送信システム及び送信方法

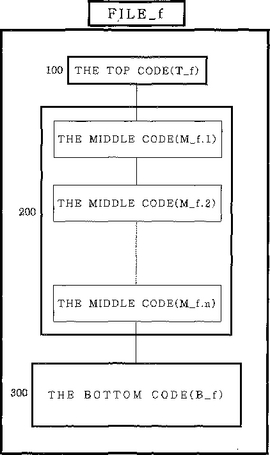

本発明はクライアント・システム(10)とサーバーシステム(20)間、及びクライアント・システム(10)と、クライアント・システム(10)間のデータ伝送過程において、N-次元情報に基づく使い捨て暗号化アルゴリズムを適用した情報伝送システム及び送信方法に関するものである。

N-次元情報の基本単位構造である FILE_fの最上位階層の情報である T_f(100)情報と、上記T_f情報に繋がっている下位階層の情報である M_f.n(200)情報と、上記 M_f.n 情報に繋がっている下位階層の情報である B_f(300)情報で構成された FILE_f情報及び、上記 FILE_f情報の集合である N-次元情報を利用して、クライアント・システム(10)または、サーバー・システム(20)で送受信したい情報についてN−次元情報に基づく暗号化演算過程を適用することで、重要な情報を送信するごとに固有の暗号化アルゴリズムを適用できる効果を得る。  (もっと読む)

(もっと読む)

生体認証機能を有するクライアント・サーバシステムの生体認証不可能時の救済方法

【課題】従来の生体認証機能を有するクライアント・サーバシステムでは、不正利用者を追跡はできるが、パスワード盗み見などで不正にログインされるのを排除出来ないし、装置コストが増大し、特定の生体認証に特化できないことから処理も複雑化する。

【解決手段】生体認証機能を有するクライアント・サーバシステムの生体認証不可能時の救済方法において、生体認証以外の代替手段である救済パスワードを、サーバ2の内部で定期的、かつ自動的に生成する手段を持ち、クライアント1とサーバ2間で該パスワードを共有し、代替手段で救済パスワードを使う場合は、クライアント1でパスワード入力することなく、サーバ2からリモートで救済パスワードを比較することで、クライアント1の利用を認める。

(もっと読む)

ネットワーク接続制御システム,ネットワーク接続対象端末用プログラムおよびネットワーク接続制御プログラム

【課題】ネットワーク運用上の問題が生じたり問題のある好ましくないソフトウエアがネットワーク内に取り込まれたりするのを確実に防止するとともに、コンプライアンスについて未監査の端末がネットワークに接続されるのを確実に防止する。

【解決手段】接続制御サーバ30で利用者の個人認証および端末認証を行なった後、接続制御サーバ30からの実行指示に応じて、接続条件判定手段13により、接続対象端末10の資産がネットワーク接続条件を満たしているか否かを判定するとともに、コンプライアンス監査手段14により、接続対象端末10の資産がコンプライアンス基準に適合するか否かを判定し、接続対象端末10の資産がネットワーク接続条件を満たし且つコンプライアンス基準に適合している場合、サーバ30が接続対象端末10とネットワーク60とを接続するように制御する。

(もっと読む)

サーバ及びプログラム

【課題】どのようなATMにも容易に採り入れることができ、極めて低コストでキャッシュカードの不正使用を防止すること。

【解決手段】銀行サーバ10は、認証サービスサーバ11が、認証用顧客データベース12を参照してATM端末15利用の際の本人確認用パスワードを自動的に生成し、生成したパスワードを携帯電話網20を経由して顧客の携帯電話機31に送信する。キャッシュカード40が紛失・盗難にあっても、顧客の個人情報を元にパスワードを類推したりスキミングなどの不正使用は不可能になり、セキュリティを飛躍的に高めることができる。

(もっと読む)

パスワード入力装置および方法

【課題】 パスワード入力時に簡単な分かりやすい記号列を用いても、第3者からパスワードを盗用されないようにする。

【解決手段】 数字入力キー操作部111から2回数字列を入力する。入力した2つの数字列のそれぞれの数に対してパスワード演算部14で演算例えば和算を行う。パスワード出力部15は演算結果をパスワード検証装置20に送信する。モード切り替えボタン115を用いて通常のパスワード入力手法とパスワードベースによるパスワード入力手法とを切り替える。

(もっと読む)

暗証番号入力装置

【課題】 取引を行う顧客が暗証番号を入力しているときに背後からテンキーの表示を盗み見られた場合、顧客の腕の動きや手の動きから暗証番号を知られる可能性があった。

【解決手段】 暗証番号入力画面10に、同一の数字キー15をそれぞれ複数表示するとともに、数字キー15の表示位置をランダムにして表示する。いずれかの数字キー15が押下されると、その押下された数字キー15の表示されていた位置では再押下できないようにする。

(もっと読む)

サービス提供システムおよびサービス提供装置

【課題】共用端末を用いてサービスを利用しても個人情報が漏洩することなく、個人情報の入力を不要にすることができるサービス提供システムを提供すること。

【解決手段】サービス提供装置が、第1の通信端末に、個人情報を特定するための属性情報、および要求したサービスを特定するセッション情報を送る。個人情報を管理するかまたはその開示許可を行う第2の通信端末が、前記第1の通信装置が受信した属性情報に対応する個人情報を、サービス提供装置に直接送信または、前記開示許可に基づいて個人情報管理サーバ経由で送信する際に、前記セッション情報を付加する。サービス提供装置は個人情報とセッション情報とを確認し、セッション情報に基づいて利用者にサービスを提供する。

(もっと読む)

情報処理装置および方法、記録媒体、並びにプログラム

本発明は、相手との通信時間に基づいて、通信相手と適切に通信することができるようにした情報処理装置に関する。受信制御部41は、送信側の端末11からのランダムチャレンジ(RC)を受信し、生成部42に供給する。受信制御部41はRCを受信した旨を表すRC受信メッセージを送信側に送信する。生成部42は、RCに対してハッシュ処理を施し、その結果得られた認証データを生成部43に供給する。送信制御部44は、送信側からの応答要求コマンドを受信する前のタイミングで、生成部43を制御して、応答要求コマンドに対応した認証データを含む応答メッセージを生成させるとともに、応答要求コマンドを受信したとき、その応答メッセージを送信先の端末に送信する。本発明は、コンテンツ提供システムに適用することができる。  (もっと読む)

(もっと読む)

データ入力・検証システム

【課題】 データセンター側の認証サーバー及びデータ処理サーバー、在宅者側パソコンの基本ソフトの相違にも対応でき、データの機密保持性の高いデータ入力・検証システムを提供すること。

【解決手段】 データセンター側に設置された認証サーバーおよびデータ管理サーバーと、インターネットを介して接続された在宅者側パソコンとを備え、認証サーバー及びデータ管理サーバーと前記在宅者側パソコンの基本ソフトに依存しないシステムであり、前記データ管理サーバーは、原データをイメージ化処理し、1件ごとに在宅者側パソコンに転送する転送手段を有し、在宅者側パソコンにおいては前記イメージデータに基づいて1次入力を行い、データ管理サーバーに転送し、データ管理サーバーにおいては1次入力済データを1件ごとに1次入力者とは異なる在宅者側パソコンに転送する転送手段を有し、在宅者側パソコンにおいて1次入力済データを検証することを特徴とする。

(もっと読む)

セキュアデバイス用の隠蔽されたデータバックアップと検索

ユーザーは、ユニークなデバイスIDを格納するセキュアデバイスを持つ。セキュアデバイスは、入力されたユニークなユーザーPINを不可逆的に暗号化してユーザーIDを生成するとともに、個人情報をユーザーPINにより可逆的に暗号化してコード化された情報を生成し、デバイスID、ユーザーIDおよびコード化された情報をバックアップセンターへ送る。バックアップセンター(BUC)は、受信したデバイスIDおよびユーザーIDを索引として、コード化された情報を保存し、新規アカウントを開設する。またBUCは、新しいセキュアデバイスによるユーザーの旧アカウントの更新と古いデバイスの無効化を行う。  (もっと読む)

(もっと読む)

個人情報の漏洩を回避した個人認証システム

【課題】サーバーから個人情報の漏洩の可能性がない、売買の相手方の個人認証システムを提供する。

【解決手段】会員の個人情報登録を、例えば一方向性ハッシュ関数のような一方向性暗号化手段により生成した暗号化結果をデータベースに登録し、その後速やかに平文の個人情報のデータをシステム内から削除する。このことにより、システムから平文の個人情報が漏洩することがなくなる。

売買の相手方の個人認証は、相手方からメール等で個人情報を入手し、会員登録時に用いた一方向性暗号化手段によって暗号化し、この暗号化結果と、登録されている暗号化結果を比較し、一致すれば相手方の認証が成功したものとする。

(もっと読む)

セキュリティポリシー配布システム及び配布方法

【課題】 組織内のクライアントマシンに対して、ネットワークへのアクセス、クライアントマシン上のファイルへのアクセス、ファイル持ち出し制御等を含むセキュリティポリシーを配布・更新するシステムを提供する。

【解決手段】 クライアントに対してセキュリティポリシーを配布するシステムであって、クライアントのセキュリティレベルに応じた1以上のセキュリティポリシーを保持しており、各クライアントに対していずれのセキュリティポリシーを適用するかを設定する手段と、各クライアントに対してセキュリティポリシーを送信する手段とを備えたサーバと、前記サーバからセキュリティポリシーを受信し、自機に設定されたセキュリティポリシーを適用するクライアントとを含むセキュリティポリシー配布システム。

(もっと読む)

ネットワーク対応型電子機器

【課題】機器からネットワークへの通信に関して、不正アクセスの検知を行い、遮断後自動復旧する方法を提供すること。

【解決手段】電子機器1は、ネットワークと機器の間でやりとりされる通信を解析し、不正アクセスを検知し、その不正な通信を遮断する不正アクセス検知遮断部103と、機器が異常な状態になった場合に、機器の状態をリセットするためのリセット処理部104を備える。不正アクセス検知遮断部103は、不正アクセスを検知し、通信の遮断を行った後も、不正アクセスをモニタリングし続け、不正アクセスが無くなった場合に通信の遮断を解除したり、不正アクセスの原因となっている異常状態に陥った機器アプリケーション部102を復旧させる。

(もっと読む)

携帯端末内蔵認証装置、携帯端末用認証プログラム及びその記録媒体、携帯端末を利用する認証方法

【課題】 情報の漏洩及び要認証データの改ざんを防止することのできる携帯端末内蔵認証装置、携帯端末用認証プログラム及びその記録媒体、認証方法を提供する。

【解決手段】 短期ID発行要求部41は、携帯電話10からホストコンピュータ20に対して予め使用回数及び使用期限が限定された短期IDの発行を要求する。短期ID記憶部42は、ホストコンピュータ20から送信され、携帯電話10が受信した短期IDを記憶する。買物情報記憶部43は、ショップ端末30から携帯電話10に送信された買物情報を記憶する。買物情報加工部44は、買物情報記憶部43から読出した買物情報に、短期ID記憶部42から読出した短期ID及び所定の改ざん防止情報を付加して決済情報を生成する。決済情報送信部45は、携帯電話10からショップ端末30に決済情報を送信させる。

(もっと読む)

インターネットを介して識別情報を安全に開示する方法およびシステム

【課題】インターネットを介して識別情報を安全に開示する方法およびシステムを提供する。

【解決手段】本明細書に開示される例示的な実施形態は、インターネットを介して情報をユーザに提示し識別情報を安全に開示するための方法およびシステムを含むことができ、サーバから情報を受信すること、情報を分析すること、クライアントによって制御される有限数の構成において、妥当性検査のために分析された情報をユーザに提示すること、および、情報をユーザによって妥当性検査することを含む。

(もっと読む)

情報送信システム、及び情報送信方法

【課題】 公開を制限したい情報に対して関連性が高い情報についての保護を可能にする情報送信システムを提供すること。

【解決手段】 この情報送信システム3は、データ入力端末2aから対象情報を受信してユーザ情報格納部308に格納する対象情報受信部302と、データ入力端末2aから種別情報とプライバシー度を受信して秘匿度情報格納部309に格納する秘匿度受信部301と、関連度を一対の種別情報に対応付けて格納する関連度格納部311と、送信種別情報と他の種別情報とに対応する関連度Xが所定値Xthよりも大きい種別情報を抽出する種別情報抽出部304と、種別情報に対応するプライバシー度Yを読み出す秘匿度特定部305と、プライバシー度Yと関連度Xとに基づいて情報公開の可否を判定する判定部306と、送信対象情報をデータ受信端末2bに送信する情報送信部307とを備える。

(もっと読む)

識別情報生成管理装置およびシステムならびにプログラム

【課題】 信頼のおける第三者機関が提供するIDを効率良く管理しながらユーザのプライバシー保護を実現する。

【解決手段】 ID生成ポリシ管理部34が、ユーザとサービス提供者のID生成に関する登録済みのポリシを管理し、ユーザ端末からID生成要求を受信したときに登録済みのポリシを確認してIDの形式を決定する。例えば、同じサービスを利用する場合でも接続毎に毎回異なるIDを利用することでサービス提供者にユーザの行動履歴を秘匿する。

(もっと読む)

アドレスに基づく認証システム、その装置およびプログラム

認証サーバがユーザに割当てたアドレスをユーザ端末から送信するパケットのIPアドレスとし、そのIPアドレスが盗まれても悪用されない。認証サーバ100はユーザ端末から送信されたユーザ認証情報に基いてユーザの認証を行い、認証が成功すると、ユーザ端末にアドレスを割当て、そのアドレスを含むチケットを発行してユーザ端末に返送する。ユーザ端末はチケットに含まれるアドレスを送信元アドレスに設定し、アプリケーションサーバ300にチケットを送信してセッションの確立を要求する。サーバ300はチケットが正当なものと検証した後、チケットを記憶し、ユーザ端末とのセッションを確立する。ユーザ端末は、このセッションを用いて送信元アドレスを含むサービスを要求するサーバ300に送信する。サーバ300は、送信元アドレスと記憶したチケットに含まれるアドレスとが一致すれば、ユーザにサービスを提供する。  (もっと読む)

(もっと読む)

2,161 - 2,180 / 2,397

[ Back to top ]