Fターム[5B285AA04]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 機密保護 (2,397)

Fターム[5B285AA04]に分類される特許

2,241 - 2,260 / 2,397

情報管理システム、情報処理装置及び情報管理方法

【課題】 情報のセキュリティレベルと処理効率との調整を適切に図ることが可能な情報管理システム、情報処理装置及び情報管理方法を提供することを目的とする。

【解決手段】 情報処理装置10,20と、情報管理装置30とがネットワーク60を介して接続される情報管理システム1であって、情報処理装置10は、情報管理装置30にセキュリティレベルの異なる複数の項目から成る情報を格納するとき、所定の信用度に応じて情報の暗号化レベルを可変することにより上記課題を解決する。

(もっと読む)

名前識別子登録プロファイルをセキュアに結合するための方法およびシステム

【課題】名前識別子登録プロファイルが、アイデンティティ・プロバイダおよびサービス・プロバイダなどの、フェデレーテッド・コンピューティング環境内の2つのフェデレーテッド・エンティティ間で、よりセキュアに結合されるよう機能強化されるように、フェデレーテッド・コンピューティング環境内で、名前識別子登録プロファイルを改良するための、方法、システム、装置、およびコンピュータ・プログラム製品を提示すること。

【解決手段】第1のフェデレーテッド・エンティティが、プリンシパルに関する名前識別子登録要求を第2のフェデレーテッド・エンティティに送信した後、第2のフェデレーテッド・エンティティは、そのプリンシパルに関する認証オペレーションを実行する。認証オペレーションが正常に完了したことに応答して、第2のフェデレーテッド・エンティティは、受信された名前識別子登録要求から抽出されたプリンシパルに関する名前識別子を登録または修正する。

(もっと読む)

電子取引および電子送信の承認のためのトークンレス識別システム

【課題】詐欺が起りにくく、実用的で、ユーザが迅速に電子商取引および電子伝送を操作するシステムを提供する。

【解決手段】トランザクションおよび送信を承認するためのトークンレス識別システムおよび方法が開示される。本システムおよび方法は、主として、未知のユーザ本人から直接、収集された、指紋や声紋記録のようなユニークなバイオメトリックサンプルを、以前に得られ格納された同一タイプの認証済みバイオメトリックサンプルと相関的に比較し、さまざまなトランザクションおよび送信を実行する。また、データの改変を検出する能力を提供するデータ隠蔽ステップが包含される。ソフトウェアは、電子的に消去可能なメモリモジュール内に常駐する。

(もっと読む)

電子取引および電子送信の承認のためのトークンレス識別システム

【課題】詐欺が起りにくく、実用的で、ユーザが迅速に電子商取引および電子伝送を操作するシステムを提供する。

【解決手段】トランザクションおよび送信を承認するためのトークンレス識別システムおよび方法が開示される。本発明によるトークンレスシステムおよび方法は、主として、未知のユーザ本人から直接、収集された、指紋や声紋記録のようなユニークなバイオメトリックサンプルを、以前に得られ格納された同一タイプの認証済みバイオメトリックサンプルと相関的に比較することに基づいている。本発明は、その他の独立したコンピュータシステム間の完全な、または部分的な仲立ちとして作用するようにネットワーク化されうるし、あるいは、必要なすべての実行事項をおこなう単独のコンピュータシステムであってもよい。

(もっと読む)

ネットワーク内のサービスホストへのサービス要求を認可する方法

【課題】ネットワーク内のサービスホストへのサービス要求を認可する方法。

【解決手段】ネットワーク内の通信は、ネットワーク内のユーザ端末がルーティング可能なネットワークアドレスに関連づけられるようなルーティングメカニズムに基づく。サービスホスト(B)が、要求メッセージ(CReq)でノンスを要求側ユーザ端末(A)のネットワークアドレスへ送信する。ユーザ端末(A)は、ノンス、または、サービスホスト(B)によっておよびユーザ端末(A)によってノンスから導出可能な値を、応答メッセージ(CRes)でサービスホスト(B)のネットワークアドレスへ返送する。

(もっと読む)

バイオセンサを有するIDカード及びユーザー認証方法

【課題】高い安全性を備えた認証システムの提供

【解決手段】IDカード(10/130)は、バイオセンサ(12)、メモリ(22)及びマイクロプロセッサ(20)を含む。バイオセンサは、検証済みユーザーからの署名バイオメトリック特性を収集するように構成される。メモリは署名バイオメトリック特性を格納するように構成される。マイクロプロセッサは、バイオセンサ及びメモリに結合される。マイクロプロセッサは、署名バイオメトリック特性をメモリから検索し、その署名バイオメトリック特性とサンプルバイオメトリック特性との間で比較を行うように構成される。

(もっと読む)

アクセスが制御される仮想ディスク間のオンラインによるデータのセキュリティ伝送システムおよび、これを通じたセキュリティ伝送方法

本発明は、コンピューター内に記憶されたデータをローカルネットワーク(LAN)または、インターネットを通じて他のコンピューターにセキュリティ伝送するセキュリティ伝送システムおよびセキュリティ伝送方法に関するものであり、さらに詳細には、データセキュリティのために、あるコンピューターに搭載されたディスクの仮想領域を指定し、仮想ディスクを設定し、この仮想ディスク内に記憶されたデータを、他のコンピューターの仮想ディスクにセキュリティを維持して送信することができるセキュリティ伝送システムおよび、これを通じたセキュリティ伝送方法に関するものであり、許可されたアプリケーションプログラムモジュールのみアクセスして、情報データの読み取り・書込み・編集が可能となる仮想ディスク;および、前記仮想ディスク設置時、固有のユーザー情報を生成するユーザー情報生成手段と、生成されたユーザー情報を記憶するユーザー情報記憶手段と、搬出する情報データを前記仮想ディスクで検索して圧縮し、送信者および/または受信者のユーザー情報が含まれた情報データのヘッダー情報を生成して添付する搬出ファイル管理手段と、搬入された情報データのヘッダー情報を読んで圧縮された情報データを解除して、前記仮想ディスクに記憶する搬入ファイル管理手段と、搬出される情報データまたは搬入された情報データの暗号化および復号化を行うファイルセキュリティ手段が含まれたセキュリティ通信アプリケーションモジュール;とからなるものである。  (もっと読む)

(もっと読む)

送信データから代替を生成する方法およびシステム

【課題】可視または可聴の送信の代替案を生成するための、送信データから代替を生成する方法およびシステムを提供する。

【解決手段】オンラインサービス(例えばオンラインゲームのユーザプロフィールなど)またはコンピュータ装置においてオンラインアカウントプロフィールまたはユーザ識別の一部として使用するために、ユーザの可聴または可視の送信データ(ユーザの写真など)から代替表現を生成すること。 オンラインアカウントまたはコンピューティング装置とともに使用するために、特定の表現が選択される。さらに、特定の表示装置(テレビ、セル電話など)に適したユーザの可聴データまたは可視データの特定の表現を生成し、提示することができる。

(もっと読む)

信託委託基盤への参加者を自動的に評価する方法及びシステム

【課題】信託委託基盤への参加者を自動的に評価する方法及びシステムを提供する。

【解決手段】オンライン取引環境における信頼できる売り手を認証するシステムに関し、売り手を調達して評価する集約プロバイダを備える。集約プロバイダは信頼できるプロバイダに必要条件を提出し、信頼できるプロバイダに束縛特性を発行する許可証を与える。信頼できるプロバイダは、まず売り手に見積依頼書を与え、売り手に特性証明書の提出を要求する。信頼できるプロバイダは、提出された特性証明書に基づいて売り手の適格性を評価し、束縛特性を判断して、許可証が売り手に転送される。売り手は束縛特性及び許可証を集約プロバイダに提出する。売り手は、許可証発行した集約サービスプロバイダに許可証を返信する。集約プロバイダは、許可証に基づいて売り手を認証する。集約プロバイダにより、見積依頼書(RFQ)等の所定の取引文書にアクセスする権利に特性が変換される。

(もっと読む)

通信システム

テレコミュニケーションネットワークに使用するためのセキュリティサーバーは、メッセージを受信し、そのメッセージが既知のソースからのものか未知のソースからのものか決定し、その決定の結果に基づいてメッセージを変更し、そしてメッセージをテレコミュニケーションネットワーク内で転送するように構成される。テレコミュニケーションネットワークに使用するためのネットワーク処理要素は、別のネットワーク要素からメッセージを受信し、そのメッセージが変更されたかどうか決定し、その決定の結果に基づいて、メッセージに関して1つ以上のセキュリティチェックを実行するように構成される。  (もっと読む)

(もっと読む)

類似性指標のセキュアな計算

本発明は、少なくとも2つのデータセットの類似性の指標をセキュア計算する方法及びシステムに関する。本発明の基本的アイデアは、2つのデータセットが十分な程度まで互いに類似しているか判断するため、暗号化された2つのデータセットをセキュアに比較するというものである。類似性の指標が所定の基準に従う場合、暗号化されたデータセットが得られる2つのデータセットは、同一であるとみなされる。

(もっと読む)

(もっと読む)

望ましくない状態の検知時に入る特別なPCモード

コンピュータ、とりわけ使用する度に料金を支払うタイプのコンピュータをモニタするためのシステムおよび方法は、分離コンピューティング環境またはスーパーバイザを使用する。分離コンピューティング環境は、オペレーティングシステムに関連するあらゆるブートデバイスよりも先にブートし、オペレーティングシステムと並行して作動し、オペレーション中のコンピュータをモニタして評価する。分離コンピューティング環境は、コンピュータが、要求されているポリシーに準拠していないと判定すると、クロック速度を遅くすることなどの使用上の妨害を与えるか、またはオペレーティングシステムを完全に無効にすることができる。ユーザは、コンピュータを不快な状態から復旧させて、使用できる状態にリセットするためには、そのコンピュータをサービスプロバイダへ返さなければならないかもしれない。  (もっと読む)

(もっと読む)

データの正確性チェックのための方法、システムおよび携帯端末

【課題】送信側の送信者と受信側の受信者との間で送信されるメッセージの完全性のチェックのための方法を提供する。

【解決手段】前記方法において、第1のメッセージから認証値が計算され、ランダムなバイト列が生成される。前記方法によれば、送信側で送信されるべきメッセージから認証値が生成され、ランダムなバイト列が生成される。前記認証値および前記ランダムなバイト列からチェックコードが形成される。第1のメッセージは、第1のチャネルを経由して送信者から受信者に送信され、チェックコードは、第2の安全なチャネルを経由して送信される。受信側では、メッセージが第1のチャネルを経由して受信され、チェックコードが第2の安全なチャネルを経由して受信される。受信側では、少なくとも受信メッセージに基づいて認証チェックが生成される。受信メッセージの完全性は、受信側において所定のチェック値を比較することによりチェックされる。

(もっと読む)

サービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法

【課題】 ユーザに煩雑な作業を強いることなく、セキュリティレベルを維持できるサービス提供システム、情報処理装置、サービス提供サーバ及びユーザ認証方法を提供することを目的とする。

【解決手段】 独立して認証機構を持つ情報処理装置10及びサービス提供サーバ20がネットワークを介して接続され、情報処理装置10及びサービス提供サーバ20が、認証されたユーザからの要求に応じてサービスを提供するサービス提供システムであって、情報処理装置10は、自機で認証されたユーザに対応付けられているサービス提供サーバ20の認証のための情報を取得する情報取得手段と、取得したサービス提供サーバ20の認証のための情報を含む処理要求を、サービス提供サーバ20に対して行なう処理要求手段とを有することにより上記課題を解決する。

(もっと読む)

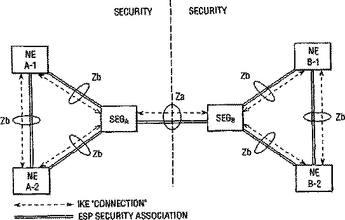

IPsecを使ってネットワーク検疫を提供するシステムおよび方法

【課題】IPsecを使ってネットワーク検疫を提供するシステムおよび方法を提供すること。

【解決手段】無効な、または破損した状態を有するマシンがホストリソースにアクセスするのを制限されるようにするシステムおよび方法が提供される。クライアントマシン上に位置する検疫エージェント(QA)は、複数の検疫ポリシークライアントから健全性ステートメントを獲得する。QAは、それらのステートメントをパッケージ化し、そのパッケージを検疫実施クライアント(QEC)に提供する。QECは、健全性証明書を求める要求と共にそのパッケージを検疫健全性証明書サーバ(HCS)に送る。クライアントが有効な健全性ステートメントを提供した場合、HCSは、IPsecセッション折衝で使用され得るクライアント健全性証明書を与える。

(もっと読む)

画像形成装置、及び画像形成装置の印刷処理プログラム

【課題】 複数のユーザ端末に接続される環境にあるネットワークプリンタシステムにおいて、安価かつ効率的にデータのセキュリティを保持できる画像形成装置を提供する。

【解決手段】 1台のプリンタ8とプリンタドライバがインストールされた複数のPC1〜PCnとがネットワーク9に接続されている。このネットワークプリントシステムの環境において、プリンタ8の操作パネルからユーザIDとパスワードを入力して、出力したいPC1を選択すると共に選択されたPC1内のファイルを選択する。このとき、PC1内のファイルの出力方法もプリンタ8の操作パネルで設定できる。プリンタ8からファイル名(ファイルのパス)と出力データの設定を行って選択されたPC1へ送信すると、PC1のプリンタドライバが受信した出力設定データに基づいてコマンドをプリンタ8へ送信すると、プリンタ8から目的とするファイルを出力することができる。

(もっと読む)

軽量ディレクトリアクセスプロトコルトラフィックのセキュリティ保護

【課題】軽量ディレクトリアクセスプロトコル(LDAP)を使用するトラフィックをセキュリティ保護するために使用され得る技術を提供する。

【解決手段】方法は、クライアントとサーバの間の通信のために、軽量ディレクトリアクセスプロトコル(LDAP)に従って構成されたデータをインターセプトすることを含む。データ内に指定されたLDAP動作の実施が許可されるかどうか判断するために、1つまたは複数のポリシーがデータに適用される。実施が許可されない場合は、LDAP動作は、修正済みのLDAP動作の実施が許可されるように修正される。

(もっと読む)

VoiceOverIP用のステートフルおよび相互プロトコルの侵入検知

【課題】2つ以上のプロトコルのメッセージを使用する侵入を検知する方法を提供すること。

【解決手段】このような侵入はVoice over Internet Protocol(VoIP)システムだけでなく、2つ以上のプロトコルがVoIP以外の何らかのサービスをサポートするシステムでも発生しうる。本発明の例示されている実施形態では、ステートフルの侵入検知システムは、相互プロトコルの前提条件を持つルールを使用することができる。例示されている実施形態は、このようなルールを使用して、さまざまなVoIPベースの侵入の試みだけでなく、呼ハイジャック、BYE攻撃などを認識することができる。さらに、例示されている実施形態は、このようなルールを使用して、2つ以上のプロトコルがVoIP以外のサービスをサポートする他の種類の侵入の試みを認識することができる。例示されている実施形態は、さらに、相互プロトコルの前提条件とともにルールを使用することができるステートフルのファイヤウォールも含む。

(もっと読む)

無許可の人によるパーソナル・コンピュータの使用を防止するためのセキュリティ方法

【課題】許可されたユーザが所有するメイン・コンピュータ装置を無許可の人が使用するのを防止する、公開鍵インフラストラクチャ(PKI)に基づくセキュリティ・システムを提供すること。

【解決手段】メイン秘密鍵およびメインPC公開鍵を含む取り外し可能なセキュリティ部分と、抽出可能なPC秘密鍵および抽出可能なメイン公開鍵を含む取り外し不可能なPCセキュリティ・エリアとが公開鍵インフラストラクチャ(PKI)を構成し、既に取り外された取り外し可能なセキュリティ部分がリモート・コンピュータ装置に挿入された後で、取り外し可能なセキュリティ部分とPCセキュリティ・エリアの相互認証を実行し、それによって許可されたユーザがメイン・コンピュータ装置内に記憶されたデータにアクセスすることが可能になる。

(もっと読む)

アクセスログの管理システム及び管理方法

【課題】

汎用性を維持しつつ、システム運用に際し、不正なアクセス者を特定し、情報の漏洩の原因を的確に追求可能とし、ひいては、情報の漏洩を未然に防止する。

【解決手段】

本発明は、監視プログラム31により、Webサーバ3を介して送受される要求データ及び応答データを取得し、監視プログラム31により、要求データ及び応答データから所定の情報を抽出し、抽出された情報をアクセスログとしてアクセスログデータベース7に蓄積し、ログ分析部94によってアクセスログの分析を行う。

(もっと読む)

2,241 - 2,260 / 2,397

[ Back to top ]