Fターム[5B285CB41]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671)

Fターム[5B285CB41]の下位に属するFターム

機器ID (1,324)

IPアドレス (385)

媒体ID (324)

ソフトウェアID (86)

アクセスチケット・証明書 (1,011)

位置情報(所在地)使用 (332)

接続経路・接続回線 (97)

Fターム[5B285CB41]に分類される特許

61 - 80 / 112

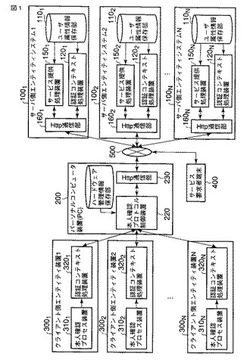

認証システム、統合装置及びプログラム

【課題】複数の処理能力の組合せが実装されたエンティティ装置が複数ある場合にも、各エンティティ装置の組合せを決定可能とする。

【解決手段】要求されるサービス毎に、要求優先度を含むID要求情報を記憶しておき、パーソナルコンピュータ装置200は、サーバ側エンティティシステム100から(サーバ側)エンティティ情報及び本人確認プロファイルID要求情報を受けると、各クライアント側エンティティ装置置3001〜300Nから(クライアント側)エンティティ情報10を受信する。これにより、パーソナルコンピュータ装置200は、ID要求情報内の要求優先度が高い順の本人確認プロファイルID要求情報に基づいて、各クライアント側のエンティティ情報内の本人確認プロファイルID及びサーバ側のエンティティ情報内の本人確認プロファイルIDを決定する。

(もっと読む)

履歴管理装置

【課題】印刷装置などの複数の装置の履歴を収集する際、通信トラフィックを抑制できる履歴管理装置を提供する。

【解決手段】本履歴管理装置であるサーバは、ユーザから集計対象グループを含む集計要求を受け付けると(S521)、当該グループに対応する印刷装置であるMFPを所定のグループデータから抽出し(S522)抽出された各MFPにログ要求を送信する(S523)。各MFPは動作履歴であるログを作成し(S502)、上記要求を受け付けると(S503,S504)作成されたログから送信対象項目を抽出して(S505)送信する(S506)。サーバは各MFPからログを受け取り(S524)集計する(S525)。このように収集すべき履歴の項目や収集対象のMFPが限定されるので、収集される履歴のデータ量を削減することができ、トラフィックを抑制できる。

(もっと読む)

ファイアウォールを越えるターミナルシステムと方法

【課題】ファイアウォールを越えるターミナルシステムと方法の提供。

【解決手段】本発明のファイアウォールを越えるターミナルシステムは、ターミナルと操作される側のコンピューター装置以外に、コンピューター保護装置のファイアウォール装置がある。ターミナルシステムがファイアウォール装置を有するシステムの中で応用できるために、ファイアウォール装置の中にいくらか調整を行う。すなわちターミナルの識別データが合法であると検証した後のみ、ターミナルがファイアウォールシステムを越えてコンピューター装置に対して遠隔操作するのを許可する。

(もっと読む)

電子機器

【課題】偽造された回路基板または不正な改造が行われた真正な回路基板が接続される場合には当該回路基板が使用可能とならない画像形成装置などの電子機器を提供する。

【解決手段】本体装置は、初期化(S101)、システムチェック(S102)の後、増設がある場合(S103)認証対象を選択し(S104)、認証済みでない場合(S105)オプション装置の調査によりそのハードウェア構成情報およびソフトウェア情報からなる装置情報を取得し(S106)、取得できた場合(S107)、取得された装置情報が本体装置の正規品データベースに保存される上記オプション装置の正規品の装置情報と一致すれば正規品であると確認し(S108)、確認できなかった場合には接続を拒否する(S110)。このことにより、正規品とは装置情報が異なるオプション装置を使用可能とならないようにすることができる。

(もっと読む)

パスワード伝達システム

【課題】簡単な手続きにより安全な電子データの送受信を可能にする。

【解決手段】利用者(送信者、受信者)は予め中継装置にメールアドレス、インターネット用パスワード、電話番号、電話用パスワードを登録しておく。送信者は受信者に送付したいデータに対して復号用パスワードを定めた暗号化データに変換し直接受信者に送信する。送信者は受信者のメールアドレスと共に復号用パスワードを中継装置に秘匿性の高い方法により登録する。受信者は中継装置から秘匿性の高い方法により復号用パスワードを取得する。受信者は送信者より直接入手した暗号化データを復号用パスワードによりデータを平文に復号化する。

(もっと読む)

認証サーバ、再生装置、記録媒体及び配信サーバ

【課題】 コンテンツデータの盗用及び他人への配信が防止されるとともに、利用権が与えられたコンテンツデータの異なる再生装置での使用を可能とする認証サーバ、再生装置、記録媒体及び配信サーバを提供すること。

【解決手段】 ネットワーク3を介して、音楽の再生を許可する認証サーバ1と接続され、コンテンツデータの再生を行う再生装置2において、コンテンツデータと該コンテンツデータに付加された識別番号とを読み取るためのデータ入力部と、コンテンツデータに付加された識別番号を前記認証サーバ1に送信することにより、該コンテンツデータを再生するための許可を申請する申請手段と、申請されたコンテンツデータの再生を許可する指示を認証サーバ1から受信した場合のみ、コンテンツデータを再生手段に再生させる再生制御手段とを装備する。

(もっと読む)

サーバシステム

【課題】パスワード等によらない、新たな個体の真正保証方式を実現することである。

【解決手段】サーバ100は、携帯電話機300から所定の発信間隔Tで発信される、各携帯電話機300に固有な端末IDを、受信する。そして、受信した端末IDの発信元である携帯電話機300の位置情報(発信位置)を取得するとともに、受信時刻と対応付けて、端末ID毎に蓄積・記憶する。

それとともに、サーバ100は、端末ID毎に、蓄積・記憶された受信時刻、及び発信位置に基づき、当該端末IDを発信する携帯電話機300が複数存在するか否かを判定する。そして、複数存在する場合には、それぞれの真贋(“本物”であるか否か)を判定する。

(もっと読む)

遠隔操作システムおよびそのシステムを構成する車載端末装置

【課題】認証を受けた操作者の操作端末から送信される遠隔操作要求を所定の場合に限り操作者の再認証なしに受け付け遠隔操作の使い勝手を向上させることができる遠隔操作システムを提供すること。

【解決手段】操作端末Mからの遠隔操作要求に応じて車載装置V4、V5の遠隔操作を実行させる遠隔操作システム100は、操作端末Mを操作する操作者の認証を行う認証手段V10と、認証された操作者による1の遠隔操作要求に応じて遠隔操作を実行させる遠隔操作実行手段V11と、認証された操作者による他の遠隔操作要求に対して再度の認証が必要か否かを判定する認証要否判定手段V12とを備え、遠隔操作実行手段V11は、認証要否判定手段V12により認証が必要ないと判定された場合に、操作者の認証を行うことなく、他の遠隔操作要求に応じて遠隔操作を実行させる。

(もっと読む)

掲示板システムおよびその不正投稿防止方法

【課題】自動投稿プログラムなどによる不正投稿を有効に防止することができる掲示板システムおよび不正投稿防止方法を提供する。

【解決手段】GETメソッド211の中にGETメソッドを特定する識別情報を付加し、POSTメソッド212において識別情報を検査し(213)、識別情報の同一性とPOSTメソッド212を受信するまでの経過時間とに基づいてGETメソッド211を実行した正当なクライアント202か否かを判定する。不正なクライアントからのPOSTメソッドであれば拒否する。

(もっと読む)

設定情報更新システム及び方法

【課題】プレゼンス情報を提供するシステムにおいて、セキュリティを確保しながら、ユーザの利便性にとんだ、設定情報(ポリシー情報)の更新を実現する。

【解決手段】本発明の設定情報更新システムは、登録ユーザに関する状態情報の開示要求を開示要求端末から受け、その開示要求された状態情報の設定情報を参照し、設定情報が開示許可であるとき、その開示要求された状態情報を開示要求端末に通知する状態情報通知システムで管理する設定情報を更新する設定情報更新システムにおいて、登録ユーザ端末が送信した設定情報の更新指示情報を受け取り、その登録ユーザ端末からの設定情報の更新指示情報を中継するアプリケーションサーバと、アプリケーションサーバから受け取った、登録ユーザ端末からの設定情報の更新指示情報に基づいて、設定情報の内容を更新する設定情報更新手段とを備えることを特徴とする。

(もっと読む)

認証方法及び認証システム

【課題】例えばインターネット等の通信を介した商取引において、パスワードの不正使用を防止し、信頼性を高めることが可能な認証方法及び認証システムを提供する。

【解決手段】電気、ガス、水道水等の供給物の供給量を計測した計測値を計測装置1から、供給事業体が管理する計測値管理装置2へ送信して、課金の対象となる計測値を自動管理するロードサーベイシステムを認証に用いる。具体的には、端末装置3から計測装置1へ、計測値を要求する計測値要求を送信し、計測装置1は、受信した計測値要求に基づき計測値を端末装置3へ送信すると共に、計測値管理装置2へ送信し、端末装置3は、中央装置4へ計測値を送信する。そして中央装置4は、端末装置3から受信した計測値、及び計測値管理装置2が計測装置1から受信した計測値の照合結果に基づき認証処理を行う。

(もっと読む)

携帯情報端末認証システム、携帯情報端末認証方法および携帯情報端末認証プログラム

【課題】 セキュリティロックを使用していない時と変わらない利便性で、セキュリティロックを使用できる携帯情報端末向け認証システムを提供する。

【解決手段】 携帯電話のヒンジが特定の状態となることをヒンジ状態検知部1が検知すると、撮像部2を駆動し、携帯電話の操作者の顔を撮影し画像を取得する。続いて顔認証手段31にて、取得した画像中の顔と予め登録されている顔データとが同一人物か否かを判定する。画像中の顔が登録人物と同一人物であると判定された場合、ロック解除手段32にて、携帯電話のセキュリティロックを解除する。

(もっと読む)

IMSアクセス権認証方法及び端末装置

【課題】 本来はIMSへのアクセス権を有しない端末装置からのIMSへのアクセスを可能とさせるIMSアクセス権認証方法を提供する。

【解決手段】 端末装置4が、IMS1へのアクセス権を有する携帯端末装置2より、アクセス権の認証に用いられるIMSアクセス用認証情報を取得する。端末装置4が、取得したIMSアクセス用認証情報をIMS1に送信し、IMS1へのアクセス権の認証処理を要求する。IMS1が、端末装置4から送信されたIMSアクセス用認証情報を用いてアクセス権の認証処理を実行する。アクセス権が認証された場合に、IMS1が端末装置4にIMS1に対するアクセス権を付与する。

(もっと読む)

コールサインを用いたエンドポイント検証

ウェブサイトへの接続を検証するように、コンピュータシステムが構成される。本コンピュータシステムは、ウェブサイトに関連付けたユニフォームリソースロケータおよびコールサインを受信するようにプログラムされたユーザインタフェースを備える。本コンピュータシステムは、ユニフォームリソースロケータ、ウェブサイトに関連付けた公開鍵、およびソルトに基づいてハッシュ値を計算するようプログラムされた検証モジュールであって、ハッシュ値とコールサインを比較し、ウェブサイトへの接続を検証するようにプログラムされるた検証モジュールも備える。  (もっと読む)

(もっと読む)

データ伝送制御方法、コンテンツ伝送制御方法、コンテンツ処理情報獲得方法及びコンテンツ伝送システム

【課題】DRM相互運用環境で效率的にデータを伝送することができるデータ伝送制御方法、それと関係するコンテンツ処理方法、コンテンツ処理情報獲得方法及びコンテンツ伝送システムを提供する。

【解決手段】DRM相互運用システムの多様なデータ伝送形態を提供することができ、特にシングルセッションを利用して多数のデータを送信先システムへ伝送するように制御することができるため伝送效率を高めることができることだけではなく、データの伝送状態をイベントメッセージとして報告を受けることができる。

(もっと読む)

ログイン方法およびログインシステム

【目的】本発明は、システムへログインする時のログイン方法およびログインシステムに関し、利用者のみが知る方位をもとに認証してログインさせることで認証をより強化することを目的とする。

【構成】 システムへログインする時に、ユーザIDおよびパスワードについて必要に応じて入力させて取り込むステップと、取り込む際、あるいは所定のキーが押下、あるいは所定の操作がされたときに内蔵する電子コンパスの方位を取り込むステップと、取り込んだ必要に応じて入力させたユーザID、パスワード、および電子コンパスの方位をもとに、予め登録したテーブルと照合して一致したときにログインを許可あるいは一致しなかったときにログインを不許可するステップとを有する。

(もっと読む)

デジタルデータを記録及び配信する方法及び関連する装置

本発明は、クライアント装置によりディスクにデジタルデータを焼き付ける方法に関し、デジタルデータは、リモートコンテンツサーバによりクライアント装置に送信され、当該方法は、クライアント装置により実行される、コンテンツサーバとセキュアな認証されたチャネルを確立するステップ、コンテンツサーバにより送信されたデジタルデータを受信するステップ、セキュアな認証されたチャネルの存在を確認し、セキュアな認証されたチャネルが存在する間にのみ受信されたデジタルデータの焼付けを許可するステップ、及びブランクディスクに受信されたデジタルデータを焼き付けるステップを含む。また、本発明は、クライアント装置及びデジタルデータを配信する方法に関する。  (もっと読む)

(もっと読む)

ネットワークセキュリティシステムおよび方法

クライアント装置と通信するネットワークのためのセキュリティシステムにおいて、各クライアント装置は、ネットワークを通じて、少なくとも1つのサーバと通信する通信モジュールと、該クライアント装置における1つ以上の操作イベントに関する1つ以上の秘密データ値を格納するデータストレージモジュールと、該格納された秘密データ値に基づいて、少なくとも1つの秘密識別子を生成する秘密識別子生成モジュールとを有する。該秘密識別子は、該サーバへの1つ以上のネットワークメッセージ内に設けられ、または、別の方法でサービスプロバイダへ送信され、また、該ネットワークを通じて受信した特定の要求に応じて、あるいは、ネットワーク通信に一般的に伴う1つ以上のメッセージに定期的に設けてもよい。該サーバは、可能性のあるクローンを検出するために、同じクライアント識別子を有するクライアント装置から受信した秘密識別子を比較する。  (もっと読む)

(もっと読む)

認証システム及び認証方法

【課題】クライアントのシステムに欠陥(ウィルス、改ざん等)がないことを認証できる認証システム及び認証方法を提供する。

【解決手段】認証サーバ20は、複数のクライアント10が有する第1のファイル情報テーブル13と同じ内容の第2のファイル情報テーブル23を有し、クライアント10及び認証サーバ20はそれぞれ第1のファイル情報f1、第2のファイル情報f2を基にして第1の認証鍵k1、第2の認証鍵k2を作成し、認証サーバ20は、第1の認証鍵k1と第2の認証鍵k2とを照合して、両者が同一であればサービスを許容し、両者が異なればサービスを拒絶する。

(もっと読む)

通信方法

【課題】簡素な構成にて、よりセキュリティレベルの高い通信方法を提供すること。

【解決手段】ECUは、テスタから乱数要求を受信すると、乱数αを生成するとともに、その応答時間Δt1をランダムに設定する(ステップ102)。一方、テスタは、その乱数αの応答時間Δt2を測定し(ステップ101〜ステップ104)、この測定された応答時間Δt2を、上記応答により共有された乱数αに基づき演算された要求側鍵情報S2とともにECUに送信する。そして、ECUは、認証側鍵情報S1と要求側鍵情報S2とが一致し(ステップ108:YES)、且つ応答時間Δt2と応答時間Δt1との差が所定の閾値β以下である場合(|Δt1−Δt2|≦β、ステップ109:YES)には、テスタを「正規のテスタ」であると判定する(ステップ110)。

(もっと読む)

61 - 80 / 112

[ Back to top ]