Fターム[5B285CB83]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行タイミング (3,811) | 機器・プログラム実行開始時 (790)

Fターム[5B285CB83]に分類される特許

181 - 200 / 790

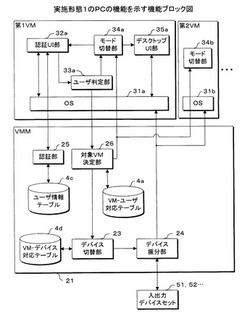

情報処理装置、情報処理方法及びコンピュータプログラム

【課題】各ユーザが使用する入出力デバイスセットと、各ユーザ専用のVMとの対応付けを容易に行なう情報処理装置、情報処理方法及びコンピュータプログラムを提供する。

【解決手段】第1VMが、予め対応付けられている入出力デバイスセット51を介してユーザ情報を取得した場合、VMM21がユーザ情報を認証する。認証できた場合、第1VMが、このユーザ情報が第1VMを割り当てられているユーザのユーザ情報に一致するか否かを判断する。ユーザ情報が一致する場合、第1VMは、デスクトップUI部35aの動作を開始する。ユーザ情報が一致しない場合、VMM21によって、このユーザに対応するVM(第2VM)が特定され、第1VMに対応付けられている入出力デバイスセット51と、特定された第2VMに対応付けられている入出力デバイスセット52とを切り替える。その後、第2VMは、デスクトップUI部35aの動作を開始する。

(もっと読む)

画像処理装置およびプログラム

【課題】入力情報を利用者が手作業で入力しなくても、所定の機能の利用が許可された利用者か否かを判別するための認証処理を実施可能な画像処理装置の提供。

【解決手段】MFPは、認証用画像エリアを読み取り(S475)、読み取ったイメージデータを分析して、第2認証データを抽出する(S480)。抽出に成功した場合(S485:YES)、抽出した第2認証データの候補と画像認証情報記憶部に記憶された第2認証データとの照合を行う(S490)。照合の結果、認証が成立したと判断された場合(S495:YES)、認証ユーザに対する機能制限設定を読み出す(S505)。そして、利用しようとしている機能について、ログイン中の利用者による利用が許可された機能であると判断された場合(S515:YES)、利用者の要求する機能を作動させる。

(もっと読む)

サービス提供システム、サービス提供方法、ならびに、プログラム

【課題】サービスの利用者の認証を適切に行うサービス提供システム等を提供する。

【解決手段】端末装置は、サーバ装置から送信(302)されたURLを画面に表示するが、このURLには、端末装置のユーザ名に紐付けされた識別情報が埋め込まれており、携帯電話などの認証端末により当該URLにアクセス(303)すると、そのURLを管理する認証装置からサーバ装置に識別情報が送信(304)され、サーバ装置は、識別情報からユーザ名を取得して、登録を行い、端末装置からサービス要求が送信(305)されると、サービス応答を返信(306)して、端末装置からユーザにサービスが提供される。認証装置をフィルタリング対象サイトとすると、子供だけでは認証が不可能になり、子供の行動に責任を負う保護者の携帯電話からのアクセスが必要となるので、子供を保護者の監督下に置くことができる。

(もっと読む)

携帯端末、携帯端末の制御方法およびプログラム

【課題】特定のユーザ以外への情報漏洩を防止する携帯端末を提供する。

【解決手段】携帯端末100は、人物の画像を登録画像として記憶する画像記憶部21と、ユーザの認証に用いる認証画像を撮像する撮像部40と、撮像部40により撮像された認証画像と、画像記憶部21に記憶された登録画像と、を比較してそれぞれの一致度を判定し、ユーザの認証を行う認証部11と、認証部11によりユーザを認証できないとき、自機の有する機能のうち少なくとも一つを制限する機能制限部12と、を備える。

(もっと読む)

画像取得装置および認証装置

【課題】大多数の利用者に対して不必要に快適性を損ねることなく、また生体の状態が良くない場合にも快適性の低下を必要最小限にとどめつつ、認証精度を向上する。

【解決手段】撮像装置100は指901を写した生体画像101を撮像し、生体画像取得部210は撮像装置100から生体画像101を取得する。特徴情報抽出部220は生体画像101から特徴情報102を抽出し、抽出情報品質評価部230は特徴情報102が認証処理に必要な品質であるか評価する。特徴情報102が品質NGの場合、ゲイン要素比率決定部250は撮像装置100の制御値(光量Gl、蓄積時間Gt、絞り量Gs、アナログゲインGa、デジタルゲインGd、画像加算枚数Gn、ソフトウェアゲインGs1)を変更し、撮像装置100に生体画像101を再撮像させる。特徴情報102が品質OKの場合、個人認証部240は特徴情報102に基づいて利用者を認証処理する。

(もっと読む)

取り外し可能なセキュリティモジュール、および関連する方法

【課題】プロセス制御装置と共に使用するための例示的な取り外し可能セキュリティモジュール、および関連した方法を提供すること。

【解決手段】例示的な取り外し可能セキュリティモジュールは、プロセス制御装置に取り外し可能な状態で連結されるように構成された本体と、本体の中に配置されたメモリと、該メモリの中に格納された共有秘密キーを含む。また、例示的な取り外し可能セキュリティモジュールには、本体の中に配置され且つメモリに連結されており、プロセス制御装置から情報を読み出してその情報を共有秘密キーと比較してからその比較に基づいてプロセス制御装置を認証するように構成された処理ユニットも含まれている。

(もっと読む)

防災設備の情報システム

【課題】業務を実施する物件の情報以外の情報が、業務実施会社に漏洩されることがない防災設備の情報システムを提供することを目的とする。

【解決手段】業務実施会社が、情報システムサーバ10から物件情報を、直接取得する。このときに、PKIによる業務実施会社の認証が行われる。業務結果を情報システムサーバ10に登録する際に、1次委託先のPKI認証が行われる。1次委託先は、業務実施会社の業務結果を、情報システムサーバ10に接続し、業務結果の内容を確認・チェック・承認する。このときもPKIによる認証が行われる。

(もっと読む)

電子機器、認証制御方法及びプログラム

【課題】不正な利用を防止しながらも、正規の利用者によるパスワード入力に係る煩雑な手間を簡略化する。

【解決手段】商用電源への再接続があったことを記憶するプログラムメモリ28と、電源投入操作時に、プログラムメモリ28の記憶内容に応じて動作のロックを解除するためのパスワード入力の必要性の有無を判断し、パスワード入力が必要と判断した場合には正しいパスワードの入力を受付けて動作のロックを解除するCPU26とを備える。

(もっと読む)

電子音楽システム

【課題】システムを構成する各電子音楽装置に対して簡単かつ任意にIDを付与する。

【解決手段】この電子音楽システムでは、ユーザにより、ネットワークCNで接続された複数の電子音楽装置EM1〜EM5の夫々に、順次、IDカウンタCTを備えた可搬メディアMMを装着/接続(接触)/接近させ、各電子音楽装置EMに可搬メディアMMを認識させると、可搬メディアMMから取得したIDカウンタ値が当該電子音楽装置の機器IDとして登録され、機器IDとして登録される可搬メディアMMのCT値は、各電子音楽装置EMに機器IDが登録される毎にカウントアップ更新される(第1実施形態)。或いは、IDカード(物体)や生体等の認証体AUを各電子音楽装置EMに順次接近させ、ユーザについて物体/生体認証が行われる毎に、付与済み機器IDからカウントアップ更新された機器IDが各電子音楽装置EMに登録される(第2実施形態)。

(もっと読む)

場所に基づくデータにより更なる安全性をプラットフォームに提供するシステム及び方法

【課題】場所に基づくデータにより更なる安全性をプラットフォームに提供する。

【解決手段】幾つかの実施形態で、本発明は、場所に基づくデータを用いてプラットフォームを保護すること、より具体的には、プラットフォームが不正アクセスを受けないことを確かにすべく場所に基づくデータを用いることを伴う。幾つかの実施形態で、第2段階のセキュリティ(例えば、キーフォッブ(key fob)、バッジ、又は識別RFIDを有する他のソース装置)が更なる安全性のために用いられる。他の実施形態についても記載及び請求される。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

画像形成装置

【課題】非接触でのユーザ認証機能を具現化するに際し、なりすましによるジョブの不正利用を可及的に排除する。

【解決手段】当該承認ユーザの実在なし(ステップS22の”No”)であり、当該承認ユーザに係る仕掛かり中のジョブなし(ステップS26の”No”)であって、かつ、当該承認ユーザが実在していない旨の警告メッセージを発してから所定時間が経過(ステップS27の”Yes”)した場合に、こうした状況をそのまま放置しておくと、第三者によるジョブの不正利用がなされる蓋然性が高いことに鑑みて、かかる場合にはセキュリティ機能の維持を図るべく、ジョブ管理部81は、当該承認ユーザに係るジョブの利用を停止(強制ログアウト)させるように、当該承認ユーザに係るジョブの動作管理を行う。

(もっと読む)

ロックされたコンピュータシステムにおける起動前リカバリのための方法、装置、製造品及びリムーバブルストレージデバイス

【課題】コンピュータシステムがロックされている状態から復帰することを可能にする方法、装置、製造品及びリムーバブルストレージデバイスを提供すること。

【解決手段】本方法は、コンピュータシステムのベーシック入出力システム(BIOS)により、起動前に、リムーバブルストレージデバイスがコンピュータシステムに取り付けられているか否かを確認し、リムーバブルストレージデバイスを検出した場合、管理エンジン(ME)とやり取りを行うように、リムーバブルストレージデバイスに格納されている起動前認証(PBA)モジュールに、BIOSが制御を移し、コンピュータシステムをロックされた状態からロックされていない状態へ戻す。

(もっと読む)

情報処理装置

【課題】生体認証デバイスの利用に関わるセキュリティ保護の強化を実現した情報処理装置を提供する。

【解決手段】パスワード確認モジュール101は、指紋認証デバイス111のデバイス−ID153が自らが保有するBIOS−ID151と一致しない場合、指紋認証デバイス111による認証を認めず、BIOSパスワード152の入力による認証を行う。この認証が成立すると、パスワード確認モジュール101は、改めて、(指紋データ154を用いた)指紋認証デバイス111による認証を行い、これが成立したら、自らが保有するBIOS−ID151と一致する値であるデバイス−IDを指紋認証デバイス111に供給して、次回から指紋認証デバイス111による認証が行えるようにする。

(もっと読む)

マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステム

【課題】マネージャビリティエンジンによる企業ネットワークへのシングルサインオンのための方法及びシステムを提供する。

【解決手段】マネージャビリティエンジン(ME)は、起動前認証中にユーザから認証応答を受信し、該ユーザをキー配布センター(KDC)に登録することで、該ユーザが既にパーソナルコンピュータ(PC)に真のユーザであることを首尾良く証明していることを差し示す。KDCはMEに、キー暗号キー(KEK)の形態のシングルサインオン信用証明を提供する。KEKは、後に、企業サーバへの安全なアクセスを構築するために使用される信用証明を取得するためにPCによって使用され得る。

(もっと読む)

認証装置、認証方法およびコンピュータ読み取り可能な記録媒体

【課題】被認証者にとっても利便性を高めることのできる認証装置、認証方法およびコンピュータ読み取り可能な記録媒体を低コストで提供することを目的とする。

【解決手段】本発明の認証装置は、情報処理装置に対して当該情報処理装置の機能を操作するための所定の入力情報を入力可能な情報入力手段に設けられた、ユーザの生体認証情報を取得する生体認証情報取得部と、生体認証情報取得部により取得された生体認証情報に基づいて、ユーザを認証する認証部と、を備える。生体認証情報取得部は、ユーザが情報入力手段を操作する際に生体認証情報を取得可能な位置に設けられる。

(もっと読む)

電子機器

【課題】新たに簡易的な方法を使って、セキュリティ効果を高くすることを実現した電子機器を提供すること。

【解決手段】電子機器1は、入力部13と、操作パターンを検出する操作パターン検出部951と、解除パスワードを記憶するパスワード記憶部941と、解除操作パターンを記憶する操作パターン記憶部942と、入力部13により入力されたパスワードが解除パスワードと一致するか否かを判定するパスワード判定部952と、操作パターン検出部951により検出された操作パターンが解除操作パターンと一致するか否かを判定する操作パターン判定部953と、入力部13により入力されたパスワードが解除パスワードと一致すると判定され、且つ、操作パターン検出部951により検出された操作パターンが解除操作パターンと一致すると判定された場合に、所定の機能の実行を許可する実行制御部954と、を備える。

(もっと読む)

認証装置、認証方法およびコンピュータ読み取り可能な記録媒体

【課題】被認証者にとっても利便性を高めることのできる認証装置、認証方法およびコンピュータ読み取り可能な記録媒体を低コストで提供することを目的とする。

【解決手段】本発明の認証装置は、情報処理装置に対して当該情報処理装置の機能を操作するための所定の入力情報を入力可能な周辺機器に設けられた、ユーザの生体認証情報を取得する生体認証情報取得部と、生体認証情報取得部により取得された生体認証情報に基づいて、ユーザを認証する認証部と、を備える。

(もっと読む)

携帯端末の情報漏洩防止システム、携帯端末の情報漏洩防止方法、及びプログラム

【課題】携帯端末の紛失・盗難時に、その携帯端末内のデータのバックアップと削除を適正に行うことにより、個人情報の漏洩を完全に防止することができるようにする。

【解決手段】携帯端末30は、暗証番号の誤入力回数をカウントし、誤入力回数が閾値を超えた場合は、制御装置10から取得した暗号化鍵を用いて自己に保存されているデータを暗号化すると共に、携帯端末30を探索するために必要な特定機能以外の一般機能を停止する。次に、携帯端末30は、制御装置10から送信されたデータ送信命令とデータ削除命令とに従って、暗号化されたデータを記憶装置20へ送信して格納させると共に、携帯端末30に保存されているデータを削除する。尚、携帯端末30は、予め指定された優先度の順序に従って、暗号化されたデータを記憶装置20へ順次送信する。これにより、携帯端末30内のデータ、及び送信中のデータの漏洩は完全に防止される。

(もっと読む)

情報管理装置、情報管理システム、情報管理プログラム、及び情報管理方法

【課題】コンピュータに格納されていた情報の存在を証明する。

【解決手段】情報管理装置(10)は、情報を作成又は編集等するコンピュータであり、認証情報を有する可搬型記憶媒体(20)が情報管理装置(10)に接続されたとき、認証情報に基づいて情報管理装置(10)を使用可能な状態にするか判断する認証手段と、情報管理装置(10)の使用を中止するとき、情報管理装置(10)に接続されている可搬型記憶媒体(20)に、この時点の情報管理装置(10)に格納されているファイルのファイル情報を書き込むファイル情報書き込み手段とを有する。

(もっと読む)

181 - 200 / 790

[ Back to top ]