Fターム[5B285DA04]の内容

オンライン・システムの機密保護 (82,767) | システム間の通信回線 (5,539) | IP利用回線 (2,996)

Fターム[5B285DA04]の下位に属するFターム

Fターム[5B285DA04]に分類される特許

441 - 460 / 611

ローカル・プロキシにより通信情報を共有する方法

【課題】端末で動作するブラウザと同じプロセスで動作するローカル・プロキシを使用した通信情報を共有する方法を提供する。

【解決手段】端末20で動作するローカル・プロキシ222が、端末20で動作するアプリケーションとサーバ10との間の通信を代理するものとして、端末20で動作するブラウザ221と同じプロセス220で動作するステップと、アプリケーション231が、ローカル・プロキシ222とは異なるプロセス230で動作するステップと、ローカル・プロキシ222が、アプリケーション231が送信したデータを受信し、データをブラウザ221を経由してサーバ10に送信するステップと、ローカル・プロキシ222が、サーバ10からの処理済データをブラウザ221を経由して受信し、処理済データをアプリケーション231に送信するステップと、を含む方法。

(もっと読む)

ファイアウォールを越えるターミナルシステムと方法

【課題】ファイアウォールを越えるターミナルシステムと方法の提供。

【解決手段】本発明のファイアウォールを越えるターミナルシステムは、ターミナルと操作される側のコンピューター装置以外に、コンピューター保護装置のファイアウォール装置がある。ターミナルシステムがファイアウォール装置を有するシステムの中で応用できるために、ファイアウォール装置の中にいくらか調整を行う。すなわちターミナルの識別データが合法であると検証した後のみ、ターミナルがファイアウォールシステムを越えてコンピューター装置に対して遠隔操作するのを許可する。

(もっと読む)

カードレス決済端末装置、カードレス決済ホスト及びカードレス決済システム

【課題】決済にカードを必要としないカードレス決済端末装置、カードレス決済ホスト及びカードレス決済システムを提供する。

【解決手段】ネットワーク21〜23及び通信サーバ24、25を介して通信可能に接続された、ホスト11と端末装置12、13とを備え、ホスト11は、口座を特定する口座特定情報を保持する口座DB111と、原本として登録された登録口座特定指静脈情報及び登録本人認証指静脈情報を保持する認証DB112と、口座DB111及び認証DB112に情報を登録するDB登録更新部113と、認証DB112から照合する登録口座特定指静脈情報を検索するDB検索部114と、本人認証の照合を行う認証指情報照合部115と、を有し、端末装置12、13は、操作者指静脈情報を生成する指静脈情報読取部122と、明細票を出力する単票出力部123と、制御処理部124と、表示部125と、通信部126とを有するように構成される。

(もっと読む)

ネットワーク資源に対するシングルサインオン及び安全なアクセスのためのポリシ駆動の証明情報委譲

【課題】

【解決手段】

証明情報セキュリティサポートプロバイダ(Cred SSP)によって、任意のアプリケーションが、クライアントからクライアント側セキュリティサポートプロバイダ(SSP)ソフトウェアを介して、ターゲットサーバに、サーバ側SSPソフトウェアを介してユーザの証明情報を安全に委譲することができる。Cred SSPは、部分的にポリシのセットに基づいて安全なソリューションを提供する。ポリシはあらゆるタイプの証明情報に対するものとすることができ、所与の委譲状況、ネットワーク状態、信頼レベル等に対して適切な委譲を行うことができるように、種々のポリシが広範囲の攻撃を軽減するように設計される。さらに、信頼されたサブシステム、たとえばローカルセキュリティ機関(LSA)の信頼されたサブシステムのみが平文の証明情報にアクセスすることができ、それによって、サーバ側のCred SSP APIの呼出しアプリケーションもクライアント側のCred SSP APIの呼出しアプリケーションも、平文の証明情報にアクセスすることができない。

(もっと読む)

情報処理装置及びその装置におけるデータ管理方法

【課題】 特定のグループでの運用ポリシィを変更した場合、外部に送出したファイルのAdobe Policy Server 等の管理下にある個別ファイルのセキュリティポリシィも同様に変更したい。

【解決手段】 メモリエリアを複数のボックスに分割し、各ボックスに記憶したデータを管理する情報処理装置において、各ボックスごとに設定された、少なくとも編集条件及び出力条件を含むセキュリティ情報を記憶し(104)、ボックスに記憶されているデータを外部機器に転送する際、当該ボックスに設定されたセキュリティ情報に応じて、転送対象のデータに対するセキュリティ情報を設定し、そのボックスに設定されたセキュリティ情報が変更されると、そのボックスに記憶されたデータに設定されたセキュリティ情報を、その変更に応じて変更する(105)。

(もっと読む)

アクセスサーバの不正アクセス負荷軽減方法

【課題】

インターネット接続サービスにおいて、不正アクセスによりアクセスサーバの負荷が高くなり、正当ユーザの接続処理ができなくなる問題があった。

【解決手段】

認証サーバ102は同一ユーザが一定期間内に規定回数以上認証失敗となった場合、該ユーザからのアクセスを不正アクセスとみなし、アクセスサーバ101へ送信する認証応答に不正ユーザであることを示すメッセージを含め、それを受信したアクセスサーバ101が以降該当ユーザからの接続要求を認証サーバ102へ問い合わせることなく廃棄する。またアクセスサーバ101は一定期間内に同一ユーザ宅内装置から接続要求を規定数以上受信した場合、該ユーザ宅内装置からのアクセスを不正アクセスとみなし、接続処理を行うことなく該ユーザ宅内装置からの接続要求を廃棄する。

(もっと読む)

認証装置及び認証システム及び認証装置の装置確認方法

【課題】認証装置がすり替えられた場合であってもその事実を検知し、あるいは、認証データの解析を困難にし、不正な手段による認証を抑制、防止することを目的とする。

【解決手段】起動時に、他の認証装置から分割データを受信し、自己の分割データと結合して第1の認証データを復元し、所定の時間経過後、他の認証装置から再び分割データを受信し、自己の分割データと結合して第2の認証データを復元し、第1の認証データと第2の認証データを照合して、他の認証装置が正規な装置か判断し、他の認証装置が正規な装置の場合には、複数の認証装置のうちの1の認証装置は、前記第2の認証データを複数の分割データに再分割、再配布し、所定の時間ごとに、分割データから認証データを復元し、復元した認証データと第1の認証データとを照合して他の認証装置が正規な装置か判断することを繰り返す。

(もっと読む)

ユーザ端末認証プログラム

【課題】ネットワークシステムにおけるユーザ端末認証方式に係り、端末の性能を最大限に活用できる認証方式を、複数の認証方式候補の中から、簡単かつ動的に選択可能とする。

【解決手段】認証を行うプログラムが、端末からのサービスリクエストに対応して端末認証に関するデータを示し、機種に依存しない統一形式の端末情報オブジェクトを動的に作成する手順と、そのオブジェクトの内容に対応して、端末に適する認証方式を選択する手順と、選択された認証方式を用いて端末に対する認証手続きを実行する手順とを計算機に実行させる。

(もっと読む)

情報処理システム

【課題】シンクライアントシステムに好適な文書データの署名技術を提供する。

【解決手段】ローカルマシン1、リモートマシン2、文書管理サーバ7、および署名サーバ8を有する。リモーマシン2がローカルマシン1のターミナルサービスを利用して文書管理サーバ7にアクセスし、文書データを当該文書データの識別情報である文書IDに対応付けて文書管理サーバ7に登録する。同様に、署名サーバ8にアクセスし、署名サーバ8に対の署名鍵および検証鍵を生成させ、これらを生体情報読取装置で読み取った生体情報に対応付けて署名サーバ8に登録する。また、署名サーバ8に、生体情報読取装置で読み取った生体情報に対応付けられて署名サーバ8に登録されている署名鍵を用いて、ユーザより受付けた文書IDに対応付けられて文書管理サーバ7に登録されている文書データに対する署名データを生成させる。

(もっと読む)

印刷物付加サービスシステム、その制御方法、およびプログラム

【課題】印刷物を読むのを支援し、該印刷物の内容を提示する印刷物付加サービスシステ

ムを提供する。

【解決手段】 印刷物20の販売時点で、販売者側サービス端末11により印刷物20に

添付されたRFID21に記録された印刷物識別コードを読み取り、サービス取得に必要

な資格認証用のユーザIDを発行する。サービス提供者側管理装置12では、クライアン

ト端末22からのサービス要求をサービス要求取得手段17で受信し、ユーザ認証手段1

8でサービス要求が有効かどうか判定し、有効と判定された場合に記憶手段16に保存さ

れた印刷物20に係る内容データを内容データ送信手段19で送信する。

(もっと読む)

顧客情報登録システム、アプリケーションサーバ及び端末装置

【課題】 操作者の操作権限等に応じた業務処理の実行の制限を容易に行うことができる顧客情報登録システム等を提供する。

【解決手段】 店舗端末10の操作者がログインする際に、ICカードリーダ15を介してICカード1からユーザID,ディレクトリサービスのパスワード等の認証情報が読み出され、ドメインコントローラ60に対するログイン処理が実行される。ショップアプリケーションの起動が指示されると、実行制御部59は、操作者の操作権限と店舗端末10の設置場所区分に応じて使用許可業務を決定し、処理制御部45fに供給する。処理制御部45fは使用許可業務のみの選択を行い得るメニュー画面を生成し、店舗端末10の描画処理部12を介して店舗端末10の表示画面に表示させる。

(もっと読む)

ネットワークアクセス制御システム、端末、アドレス付与装置、端末システム認証装置、ネットワークアクセス制御方法、及び、コンピュータプログラム

【課題】シンクライアントのネットワーク接続時に端末認証を行うとともに、ローカルストレージが使用できないことを確認した上で機密情報へのアクセスを許可する。

【解決手段】DHCPサーバ4は、SCC端末1の起動時に受信したDHCP要求の示すMACアドレス及び端末の種別により正当性を確認し、IPアドレスを割り当てるとともにVLAN制御サーバ3へSCC端末1の属するVLANを接続認証用からOS認証用へ変更するよう指示する。SCC端末1は、NWストレージ6からOSイメージをダウンロードして起動すると、ローカルストレージのチェック状況を通知する。SCCサーバ5は、SCC端末1のローカルストレージが使用制限され、かつ、SCC端末1で起動されたOSがNWストレージ6からダウンロードしたものであると認証した場合、VLAN制御サーバ3へSCC端末1の属するVLANを業務用へ変更するよう指示する。

(もっと読む)

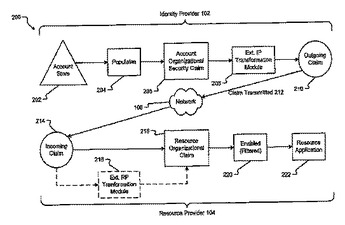

信頼関係に対するクレーム変換

本開示は、信頼関係において複数のクレーム変換モジュールを使用する能力に関する。クレーム変換モジュールは、クレーム又はクレームセットを変換して、信頼されたパートナーおよび/又はアプリケーションにより使用される変換されたクレーム又はクレームセットにする。複数のクレーム変換モジュールに、パイプライン形式でクレーム又はクレームセット上で作動する機会を与えることができる。別の実施形態では、複数のクレーム変換モジュールが存在するが、適切なクレーム変換モジュール(単数又は複数)だけに、クレーム又はクレームセット上で作動する機会を与える。ある実施形態では、関連するクレームは、連合認証システム内の信頼されたパートナー間の認証目的で使用されるセキュリティクレームである。  (もっと読む)

(もっと読む)

セキュリティポリシーファイルの保証方法及び計算機システム

【課題】多数のサーバに搭載し運用するセキュリティポリシーファイルを効率よく運用して、セキュリティポリシーファイルの完全性を保つ。

【解決手段】本発明では、多数のノードから構成される計算機システムにおいて、あるノード1(10−1)が使用するセキュリティポリシーファイル(10−12−1)を、他の複数のノード2,3(11−1,12−1)にも配置する。ノード1(10−1)は、セキュリティポリシーファイル(10−12−1)をアクセスする際、他のノード2,3(11−1,12−1)からセキュリティポリシーファイルを読み出し、該当する項目で多数決をとり、ファイル10−7のアクセス制御を行う。この際、ノード1(10−1)は、ソフトウェアの多数決処理部(10−13−3)で多数決処理を行うため、オーバヘッドを削減するために、並列実行、多数決のタイミングを考慮する。

(もっと読む)

自動取引システム、自動取引方法、サーバ、端末、プログラム

【課題】利用者が簡単に暗証番号を入力可能で、さらに盗聴や推測の危険性が少ない暗証番号認証方法を持つ自動取引システムを、従来の自動取引システムを大幅に変更することなく提供する。

【解決手段】自動取引端末1の入力手段33は、暗証情報を取引金額と組み合わせて取引金額情報として入力させる。取引金額情報はサーバ5に送られ、判定手段53が、口座番号とともに暗証情報記憶手段55に記憶されている暗証情報と一致するか否かを判定し、その判定結果を自動取引端末1に送る。一致した場合には、金銭処理手段37により取引金額情報に含まれる取引金額について取引処理を行う。暗証情報は利用者が決めて登録した固定の数値でもよいし、動的な数値でもよい。暗証情報は、1000円を最小単位とする取引処理では、取引金額の下3桁に暗証情報を埋め込んで入力する。また、取引金額の先頭あるいは末尾に暗証情報を付加して入力してもよい。

(もっと読む)

情報共有システムおよび情報共有方法

【課題】

特定の装置から提供された情報のみを共有することで高い安全性を確保して情報共有できるようにした情報共有システムおよびゲートウェイ装置および情報共有方法を提供する。

【解決手段】

IP電話機同士の通話サービスにより音声セションが確立された状態で、情報提供先ネットワークのゲートウェイ装置21から情報提供元ネットワークのクライアントPC13のIPアドレスを要求し、IPアドレスの開示許可が通知されると、プリントサーバ24とプリンタ23のIPアドレスを前記クライアントPC13に通知し、そのクライアントPC13のIPアドレスをプリントサーバ24に登録する。クライアントPC13では、通知されたプリントサーバ24のIPアドレスを宛て先として印刷データを送信し、受信したプリントサーバ24がその印刷データの送信元のIPアドレスが登録されたIPアドレスであるか判断することで印刷出力を行う。

(もっと読む)

セキュリティシステム及びセキュリティ管理サーバ

【課題】移動端末の情報セキュリティと物理セキュリティを基にしたセキュリティ対策を実行可能なセキュリティシステム及びセキュリティ管理サーバの提供。

【解決手段】セキュリティシステムSは、移動端末1と無線AP装置3とセキュリティ管理サーバ4とから構成される。セキュリティ管理サーバ4が物理的ゾーンに基づくセキュリティルール40,41を有する。セキュリティ管理サーバ4が1以上の無線AP装置3を介してデータを送信してきた移動端末1の物理的な位置を特定する。セキュリティ管理サーバ4が接続した移動端末1の物理的な位置及びセキュリティルール40,41を使用して、移動端末1に対する情報セキュリティレベルと物理セキュリティレベルを決定する。

(もっと読む)

IP網を用いた認証システム

【課題】管理者側の負担の減少にも繋がるものにするとともに、利用者にとって簡単な作業で認証を行えるIP網を用いた認証システムを提供する。

【解決手段】発信者が所持するデジタル通信端末(例えば携帯電話16)と、サーバ17と、がIP網を介して電気的に接続されている認証システムにおいて、サーバ17が発信者のデジタル通信端末の電話番号を用いて発信者の認証を行い、認証結果を外部へ送信している。発信者の所持するデジタル通信端末からサーバ17へ送信される認証要求データには、IP網を介してサーバを識別するサーバ識別情報と、発信者の認証要求に関する認証識別情報とが含まれており、この認証識別情報によって発信者の認証要求を特定する。

(もっと読む)

情報処理装置及び情報処理方法

【課題】 サービスを受けるユーザの権限に応じたソフトウェアのインストール制御を行う。

【解決手段】 ネットワーク対応デバイスは、クライアントデバイスを使用するユーザの識別情報を含む探索情報を受信し(ステップS401)、当該ユーザがサービスを受ける権限を有するか否かを確認する(ステップS402、S403、S405、S407)。そして、ネットワーク対応デバイスは、当該ユーザがサービスを受ける権限を有すると判定した場合、クライアントデバイスからの要求に応じて、クライアントデバイスがサービスに対応するソフトウェアをインストールするための属性情報を送信する(ステップS408)。

(もっと読む)

ドメイン参加処理方法及びドメイン参加処理プログラム

【課題】ユーザが効率的かつ適切にドメインに参加できるようにするためのドメイン参加処理方法及びドメイン参加処理プログラムを提供する。

【解決手段】クライアント端末10の制御部は、ローカルユーザとしてログオン処理を実行し、ローカルユーザの移行データに対して、移動用ユーザのアクセス権限を付与し、ログオフを実行する。次に、クライアント端末10の制御部は、ドメインユーザとしてログオン処理を実行し、ドメインユーザのフォルダを生成し、移動用ユーザのアクセス権限を付与する。そして、ドメインユーザのログオフを実行する。クライアント端末10の制御部は、移動用ユーザとしてログオンして移行データをドメインユーザのフォルダにコピーする。

(もっと読む)

441 - 460 / 611

[ Back to top ]