Fターム[5J104AA16]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 機密保護用情報の管理 (6,709)

Fターム[5J104AA16]に分類される特許

361 - 380 / 6,709

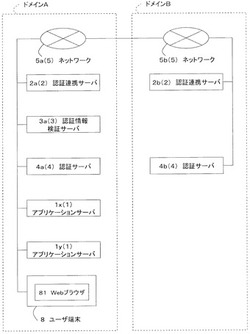

認証連携システム、および、認証連携方法

【課題】複数のWebサービスを連携させた連携サービスを低コストで実現すること。

【解決手段】認証連携システムの認証サーバ4は、認証処理で扱う認証情報を入力として、秘匿化演算処理を行うことにより、認証情報ごとの秘匿認証情報を生成し、認証情報検証サーバ3は、認証サーバ4により生成された秘匿認証情報とその生成元である認証情報を使用するユーザ端末8のユーザを一意に特定するユーザIDとの組み合わせを複数組取得して互いに照合することで、その組み合わせについての流用が発生した複数の認証情報を抽出し、認証連携サーバ2は、ユーザ認証状態を構成する認証結果として、認証情報の流用が発生した認証結果を除外した後のユーザ認証状態が、ポリシを満たしているときにサービスを認可する。

(もっと読む)

通信装置及び通信システム

【課題】SSL/TLS暗号通信では、秘密鍵による公開鍵暗号(復号)処理は非常に重く、この処理に要するCPU等サーバ費用は非常に高い。特に、多数のクライアントと接続するようなインターネット上の公開サーバにおいて、この傾向は顕著である。

【解決手段】サーバのCPU使用率(負荷)が高くなってきたら、クライアントを「SSL/TLS暗号通信のサーバ」に、サーバを「SSL/TLS暗号通信のクライント」とした、リバースのSSL/TLSネゴシエーションを行う。また、サーバは、そのリバースのSSL/TLSネゴシエーションの前に行う通常のSSL/TLSネゴシエーションにおいて、リバースのSSL/TLSネゴシエーションを実行するか否かを、クライントに指示する。

(もっと読む)

暗号化プログラム、復号化プログラム、暗号化方法、復号化方法、システムおよびコンテンツの生成方法

【課題】鍵情報が類推されてしまうことを抑制すること。

【解決手段】暗号・圧縮装置16は、暗号化対象データの一部分である第1のデータ部分を第1の鍵情報に基づいて暗号化する暗号化部16aを有する。暗号・圧縮装置16は、第1のデータ部分及び第1の鍵情報に基づいて所定のアルゴリズムで第2の鍵情報を生成する生成部16bを有する。また、暗号化部16aは、暗号化対象データの第1のデータ部分と異なる一部分である第2のデータ部分を第2の鍵情報に基づいて暗号化する。

(もっと読む)

遊技用システム及び遊技用装置

【課題】暗号通信に使用される鍵が漏洩したとしても、簡単かつ安全な処理によって新たな鍵を配信できる遊技用システム等を提供する。

【解決手段】第1の制御部は、第1の管理装置から送信された第2の鍵と第2の鍵情報とを第1の鍵で復号し、復号した第2の鍵と第2の鍵情報とのうちの第2の鍵情報と、予め記憶している第1の鍵情報とを照合し、両者が異なる場合には、第2の鍵を前記第1の鍵として記憶するとともに、暗号化された状態の前記第2の鍵を前記第2の制御部に供給する。第2の制御部は、第2の鍵を前記第1の制御部から受け取り、受け取った第2の鍵を第1の鍵で復号化し、復号化した第2の鍵を前記第1の鍵として記憶し、第1の制御部と第2の制御部とは、新たに記憶した第1の鍵を用いて暗号通信を行う。

(もっと読む)

データの暗号化方法及びシステム並びにデータの復号方法

【課題】電子装置においてデータ、ソフトウェア、またはアプリケーションプログラムの盗難防止のための改良されたデータの暗号化方法を提供する。

【解決手段】電子装置のためのデータ暗号化方法は、電子装置に対応する識別コードを生成するステップS11と、識別コードに基づいて一時鍵を生成するステップS12と、一時鍵を用いて第1の暗号化メカニズムにより第1のデータを暗号化することによって第1の秘密鍵を生成するステップS13と、第2の暗号化メカニズムを用いて第1の秘密鍵を暗号化することによって被暗号化鍵を生成するステップS14とを含む。第2の暗号化メカニズムは、第1の秘密鍵をデータセグメントに保存せず、コードセグメントに隠蔽しかつ保存する。

(もっと読む)

認証システム、認証装置、認証局、認証方法、及びプログラム

【課題】証明書失効リストの発行タイミング及び取得タイミングに依存することなく、電子証明書の有効性判断を行い得る、認証システム、認証装置、認証局、認証方法、及びプログラムを提供する。

【解決手段】認証システム5は、電子証明書に対して認証を行う認証装置1と、電子証明書を発行する認証局2とを備える。認証局2は、失効予定にある電子証明書を特定する証明書失効予定リストと、失効された電子証明書を特定する証明書失効リストとを作成する。認証装置1は、電子証明書が、証明書失効リスト及び証明書失効予定リストのいずれに含まれるかを判定し、証明書失効リストに含まれる場合は、失効の旨を端末装置3に通知し、証明書失効予定リストに含まれている場合は、失効予定日時が経過しているかを判定する。認証装置1は、経過していない場合は失効の予定を端末装置3に通知し、経過している場合は失効予定日の経過を端末装置3に通知する。

(もっと読む)

ICカード及び認証方法

【課題】本願発明の課題は、既存の認証装置を変更することなく、セキュリティを強化することができる技術を提供することである。

【解決手段】本願発明は、認証情報を入力する際に用いられる入力手段と、認証情報と前記ICカードの所有者の個人情報とが記憶されている記憶部と、前記入力手段を用いて入力された認証情報が前記記憶部に記憶されている認証情報と一致した場合、前記記憶部に記憶されている個人情報へのアクセスを許可する制御手段とを有することを特徴とする。

(もっと読む)

認証システム、認証方法および認証管理サーバ

【課題】オンライン認証の設計思想を変更する必要がある。

【解決手段】認証システム10は、第1分散鍵情報が分配される甲銀行決済サーバ14と、第2分散鍵情報が分配される指定信用情報機関サーバ16と、第3分散鍵情報が分配される認証局サーバ18と、発行局サーバ20と、を備える。発行局サーバ20は、甲銀行決済サーバ14、指定信用情報機関サーバ16および認証局サーバ18から取得される第1、第2および第3分散鍵情報から秘密鍵情報を生成し、ユーザからインターネット6を介して発行要求を取得するとその秘密鍵情報に基づくOTPをユーザに送信する。認証局サーバ18は、ユーザからインターネット6を介してOTPを取得すると、第1、第2および第3分散鍵情報を取得してそれらから秘密鍵情報を生成し、ユーザから取得されたOTPを生成された秘密鍵情報に基づき検証する。

(もっと読む)

認証方法、ネットワーク装置、サーバ装置、携帯電話端末、及び情報処理装置

【課題】セキュリティを高めつつ、利用者の利便性が低くなることを防止できる認証方法を提供する。

【解決手段】一実施形態によれば、PC300を経由してNAS100を利用する利用者に対するNAS100への認証処理を行うための認証方法は、当該利用者の携帯電話端末200が、認証処理に使用されるパスワードを配布できるNAS100との間で呼を確立し、NAS100が、パスワードを所定の変換方式により合成信号音に変換して、該合成信号音を携帯電話端末200に送信し、携帯電話端末200が、NAS100から受信した合成信号音をスピーカ206から出力し、PC300が、携帯電話端末200から出力された合成信号音をマイク308により集音し、PC300が、マイク308により集音した合成信号音を所定の変換方式により変換することでパスワードを復元し、PC300が、復元されたパスワードを認証処理に使用する。

(もっと読む)

秘密分散システム、装置及びプログラム

【課題】 意図しない保管サーバ装置内に複製情報が残っていたとしても、秘密情報を無効化する。

【解決手段】 実施形態の秘密分散システムは、秘密分散装置、複数の第1保管サーバ装置及び少なくとも1つの第2保管サーバ装置を備えている。前記各第1保管サーバ装置においては、前記秘密分散装置から送信された削除要求を受けると、当該受信した削除要求内の名称情報に基づいて、当該名称情報に関連付けられた保管位置情報を前記保管位置情報記憶手段から読出す。前記各第1保管サーバ装置においては、前記読出された保管位置情報に基づいて、前記受信された削除要求内の名称情報により示される分散情報及び複製情報を全て削除する。

(もっと読む)

情報処理装置及び情報処理システム

【課題】機密情報の一部を紛失等した場合でも、第三者による機密情報の復元を効果的に防止し、機密情報のセキュリティを担保する。

【解決手段】情報処理装置は、サーバ及び外部記憶媒体に接続可能で、ファイル又はフォルダのデータから少なくとも2つの分散データを生成する分散部と、少なくとも2つの分散データからファイル又はフォルダのデータを復元する復元部と、分散データを記憶する記憶部を備える。分散部は、データの持ち出し前に、第1分散データと第2分散データを生成し、第1分散データを記憶部、第2分散データをサーバに記憶する。データの持ち出し時に、復元部は第1分散データと第2分散データよりファイル又はフォルダのデータを復元し、分散部は復元したファイル又はフォルダのデータから第3分散データと第4分散データを生成し、第3分散データを記憶部、第4分散データを外部記憶媒体に記憶し、第1分散データを記憶部から削除する。

(もっと読む)

コンテンツデータ再生システムおよびその利用履歴の収集システム

【課題】コンテンツデータの不正利用の防止に有利なコンテンツデータ再生システムおよびその利用履歴の収集システムを提供する。

【解決手段】実施形態によれば、コンテンツデータ再生システムは、コンテンツデータを利用するホスト装置2と、前記コンテンツデータをコンテンツ鍵データで暗号化してなる暗号化コンテンツデータを復号してコンテンツデータを前記ホスト装置において利用可能となるように構成される記憶装置1とを具備する。ホスト装置2は、ホスト装置ごとに固有に割り当てられるデバイスIDを有し、前記記憶装置は、メモリ4と前記メモリを制御するコントローラ3とを備える。前記コントローラ3は、前記ホスト装置から受信したメッセージ内の要素Kseedと前記デバイスIDとから暗号鍵を作成する暗号鍵生成部32と、送信するメッセージ内の要素を前記暗号鍵で暗号化し、暗号化されたメッセージを作成する暗号部31とを有する。

(もっと読む)

情報処理装置およびその制御方法

【課題】 遠隔制御する情報処理装置の画面表示に関して、仮想キーボードを使用しパスワードを入力する場合において、デスクトップ画面の外部への配信を止めることなく、セキュリティを確保できる情報処理装置および方法を提供することを目的とする。

【解決手段】 CPU201は、表示部209に表示されている画像表示情報を、クライアント103に配信しているかを判定し(S501)、仮想キーボードが出力されている画像表示情報か(S502)を判定し、秘匿性を有する情報を入力するための画像表示情報であるかを判定する(S503)。機密情報入力時である場合、仮想キーボードのキーを強調表示を行わず(S504)に画像表示情報をクライアント103に送信し(S506)、サーバ101の表示部209に表示する(S507)。

(もっと読む)

ユーザ情報管理装置

【課題】外部の認証サイトにおけるユーザ認証の結果にもとづいてユーザ情報を特定する処理における効率性と正確性を両立させる。

【解決手段】ユーザ情報管理装置22は、複数のユーザのそれぞれに関する属性情報を、本装置における各ユーザのIDを示す内部IDと対応づけて保持し、また内部IDと、外部の認証サイト20におけるユーザ認証の結果を示す外部認証情報と、外部認証情報のダイジェスト値とを対応付けて保持する。ユーザ情報管理装置22は、ウェブサーバ10から特定ユーザの属性情報の提供要求を受け付けると、認証サイト20から取得された外部認証情報のダイジェスト値が設定されたレコードを特定し、特定したレコードの中から外部認証情報のオリジナル値が設定されたレコードをさらに特定することにより上記特定ユーザの内部IDを確定する。そして、その内部IDと対応づけられた属性情報をウェブサーバ10へ提供する。

(もっと読む)

認証装置、認証方法、および、認証プログラム

【課題】認証に用いられる情報が他人により推定されてしまう可能性を低減する。

【解決手段】認証装置10は、パスワードが入力される入力部11と、認証用カードが挿入される挿入部12と、挿入部12に挿入された認証用カードの挿入方向を識別する識別部13と、識別部13が識別した認証用カードの挿入方向に対応する照合情報を、認証用カードの挿入方向を識別する識別情報と照合情報とが対応付けられて格納された記憶部16から抽出する抽出部14と、入力部11に入力されたパスワードを、抽出部14が抽出した照合情報と照合する照合部15と、を有する。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合にはパケット認証成功とする。更に他の種類の認証処理を実行し、それらの認証結果と予め設定された安全指数に応じてセキュリティレベルを判定し、セキュリティレベルに応じて使用可、機能制限付き使用可、或いは使用不可のいずれかの状態に遷移する。

(もっと読む)

パスワード作成プレート

【課題】パスワード等を作成するとき、他人に推測されない、且つ、パスワードを忘れないため文字列をそのまま記述しないパスワード作成プレートを提供する。

【解決手段】 ランダムに印字されたパスワード候補文字(3)を設けた紙媒体(1)と、文字選択用の印である、パスワード候補文字選択箇所(4)を設けたプレート(2)を重ね、印がついている文字または、表示されている文字をパスワードとする。

紙媒体(1)とプレート(2)は別々に保管する。

(もっと読む)

送信装置、受信装置、配信システム、配信方法、及びプログラム

【課題】簡便に視聴者を限定する配信システム等を提供する。

【解決手段】配信システム10は送信装置20及び受信装置30から構成される。送信装置20は、配信されるファイルをシンボルに分割し、このシンボルからファイルを構築するために必要な情報を暗号化して暗号文とする。送信装置20は、分割されたシンボル及び暗号文を放送波等に重畳して送信する。受信装置30は、受信された放送波等からシンボル及び暗号文を抽出し、暗号文を復号して、シンボルからファイルを構築する。

(もっと読む)

情報提供サーバ

【課題】 情報を適切に送信し得る技術を提供する。

【解決手段】 管理サーバ10は、多機能機200から制限情報要求パケットを受信すると、関連情報記憶領域に記憶されているサーバ証明書と、制限情報要求パケットに含まれるサーバ証明書320と、が一致するのか否かを判断する。サーバ証明書と制限情報要求パケットに含まれるサーバ証明書320とが一致する場合、管理サーバ10は、ユーザID「AAA」に対応する制限情報を、多機能機200に送信する。サーバ証明書と制限情報要求パケットに含まれるサーバ証明書420とが一致しない場合、管理サーバ10は、ユーザID「AAA」に対応する制限情報を、多機能機200に送信しない。

(もっと読む)

情報処理装置

【課題】認証子の付加されたパケットが中継装置間で転送失敗した場合、パケットに付加する認証子の量を削減する。

【解決手段】中継装置10は経路情報記憶部102、鍵情報記憶部103、第2処理部106、認証子生成部109、送信部112などを有する。経路情報記憶部102は最終送信先アドレスと次に送信する宛先アドレスを対応づけて記憶する。認証子を含まないパケットを受信した場合に鍵情報記憶部103において次送信先アドレスを基に抽出した共有鍵を用いて認証子生成部109で認証子を生成してパケットを生成して送信部112が送信する。

(もっと読む)

361 - 380 / 6,709

[ Back to top ]