Fターム[5J104AA36]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 暗号強度の調節 (225)

Fターム[5J104AA36]の下位に属するFターム

秘密レベルによる調節 (104)

暗号鍵、パスワードの長さの調節 (22)

暗号鍵なしでも平文が多少了解できるもの (2)

Fターム[5J104AA36]に分類される特許

1 - 20 / 97

情報端末、コンテンツ移動方法、及びプログラム

【課題】 権利情報が付加されたコンテンツを、ユーザ識別情報が異なる情報端末に移動することができない。

【解決手段】 権利情報が付加されたコンテンツを記憶している情報端末1が、当該コンテンツを外部記憶媒体にバックアップコピーするときには、自端末の識別情報を用いて暗号化する。それに対して、そのコンテンツを情報端末1から情報端末2に移動させるとき、情報端末1では当該コンテンツのIDを復号できないコンテンツのIDとして管理し、情報端末2の識別情報を用いて暗号化する。暗号化されたコンテンツを取得した情報端末2は、取得した当該コンテンツのIDが復号できないコンテンツのIDとして記憶されていないかを調べたうえで復号する。

(もっと読む)

データ配信装置、データ配信方法およびデータ配信プログラム

【課題】 データ配信装置は、暗号化データ生成時の負荷を軽減しかつ暗号化されるデータの有効期限までの秘匿性を維持しつつ有効期限後の有効利用性を保証する。

【解決手段】 データ配信装置は、データの有効期限までに解読されない暗号強度を持つ暗号化方法のうち、リソース消費量評価値に基づいてリソース量に対応する暗号化方法を特定し、特定した暗号化方法によってそのデータを暗号化し、暗号化したデータを配信する際に、その有効期限を経過している、および、宛先で示される配信先にデータが配信される、の二つの条件の少なくともいずれかが満たされる場合に、暗号化方法を識別できる暗号化方法識別子をデータの配信先に送信する。

(もっと読む)

画像暗号化装置及び画像復号装置及び画像暗号化方法及び画像復号方法及び画像暗号化プログラム及び画像復号プログラム

【課題】演算負荷低減と秘匿性を両立し、かつ、負荷と安全性のトレードオフについて、設計者がチューニングをするための指標を与え、かつ、画像データの特性の変化にも対応可能な画像暗号化装置を提供する。

【解決手段】サイズ計算部201は、スライスデータのサイズを示すサイズ情報とスライスデータを構成するマクロブロックの数を示すブロック数情報とに基づいて、スライスデータのうち暗号化される部分のデータサイズ単位である暗号化データサイズ204と、スライスデータのうち暗号化されない部分のデータサイズ単位である非暗号化データサイズ205とを算出する。暗号処理部202は、スライスデータを、先頭から交互に暗号化データサイズ204の第1データと非暗号化データサイズ205の第2データとに分け、各第1データを暗号化して出力する。

(もっと読む)

ハッシュ値演算装置、ハッシュ値演算方法及びハッシュ値演算プログラム

【課題】少ない数の関数を用いつつ、安全性の高いハッシュ関数を構成することを目的とする。

【解決手段】ハッシュ値演算装置10は、3つの異なる非圧縮な内部関数f1,f2,f3を用いて、擬似ランダムオラクルの性質を満たすハッシュ関数を実現する。なお、ハッシュ値演算装置10が実現するハッシュ関数が擬似ランダムオラクルの性質を満たすのは、用いる3つの非圧縮な内部関数f1,f2,f3が、それぞれランダムオラクルの性質を満たす場合である。

(もっと読む)

認証装置、認証方法、および認証プログラム

【課題】認証に失敗した場合の再認証において、高いセキュリティレベルを確保しつつユーザの利便性を考慮した認証装置を提供する。

【解決手段】認証失敗回数に応じて認証画面における表示される画像の個数が増加する。したがって、認証に失敗することにより再認証の際に表示される画像の個数が増加することにより認証が成功する確率を下げることが可能となる。すなわち、認証に失敗した場合には、再認証の際にセキュリティを強化して認証が成功し難くすることが可能となる。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供する。

【解決手段】DES方式と、DES方式とは異なるセキュリティ強度を有するAES方式に対応可能なICカード1であって、 DES方式を用いてICカードの記憶領域に対して行われる所定の操作を禁止するための禁止情報を、AES方式を用いて発行装置5から受信する禁止情報受信部71と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止フラグ設定部74と、 サービス提供装置3または発行装置5から操作の要求を受信する操作要求受信部75と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部77とを備える。

(もっと読む)

暗号化された画像を閲覧権者に応じた強度の不鮮明化処理を施した画像を出力することを特徴とする画像暗号化システム

【課題】監視カメラで撮影された映像を暗号化して保存し,閲覧者に応じて復号化された画像に対して不鮮明化処理を施された画像を表示することで,プライバシーを守りつつ,画像を閲覧することを可能にする.

【解決手段】映像を専用ソフトウェアで暗号化し,それを復号化するためのキーを1つ用意する.このキーを用いて復号化ソフトウェアは予め定められた強度の

モザイク化処理などの不鮮明化処理を施した画像を表示する.閲覧者がどこまで撮影された画像を閲覧してよいかにより利用可能なソフトウェアを配布すること

で,決められた強度の不鮮明化処理が施された画像しか閲覧できなくなる.または,映像を専用ソフトウェアで暗号化し,閲覧することができる者それぞれに異

なる画像閲覧用キーを配布し,さらに復号化ソフトウェアを配布する.復号化ソフトウェアは画像閲覧用キーの内容に基づいた強度で不鮮明化処理を画像に施したものを表示する.

(もっと読む)

整数系列の周期判定方法、周期判定装置及び周期判定プログラム

【課題】任意の大きさの自然数の集合による全単射関数を用いて作成した整数系列の周期を判定する。

【解決手段】順列作成部4は、全単射関数(写像)の入力に対する出力データ(原像に対する像)の並びである順列A(i)を作成する。順列記憶部5は、任意の大きさm(mは2以上の自然数)の全ての全単射関数の入力に対する出力の状態を示す順列S(i,j)を記憶する。周期計算部6は、任意の全単射関数の入力に対する出力データ系列を更に入力とする手順を繰り返し行って、作成する整数系列の周期を計算する。周期記憶部10は、順列数設定部11が指定した周期計算部6の周期計算結果を記憶する。順列数設定部11は、任意のデータ数mの全ての全単射関数の存在数を記憶する。

(もっと読む)

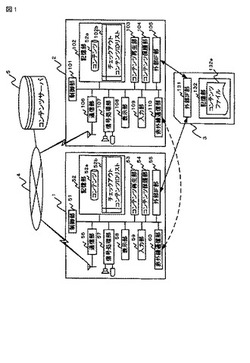

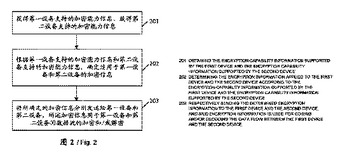

暗号化情報をネゴシエートするための方法、デバイス、およびネットワークシステム

暗号化情報をネゴシエートするための方法、デバイス、およびネットワークシステムが提供される。暗号化情報をネゴシエートするための方法は、第1のデバイスによってサポートされる暗号化機能情報と、第2のデバイスによってサポートされる暗号化機能情報とを取得するステップと、前記第1及び第2のデバイスのそれぞれによってサポートされる暗号化機能情報に従って、第1のデバイスと第2のデバイスとに適用される暗号化情報を決定するステップと、前記の第1のデバイスおよび第2のデバイスに前記暗号化情報を送信するステップとを含み、前記暗号化情報は、前記の第1のデバイスと第2のデバイスとの間のデータフローを符号化および/または復号するために使用される。本発明によって、電話通信クライアント(TC)と、電話通信サーバ(TS)との間で送信されるデータフローのセキュリティを保証することができる。  (もっと読む)

(もっと読む)

電子文書閲覧システム,方法及びコンピュータプログラム

【課題】一つの電子文書に含まれる秘匿不要の情報は誰でも閲覧可能とし,権限の有る者に対してのみ,秘匿不要の情報に加え,秘匿必要の情報をも閲覧可能とするシステムを提供する。

【解決手段】電子文章2の作成に利用される第1のコンピュータにインストールされた暗号プログラム10aは,選択された文字列を暗号化する指示を受けたとき,該文字列を暗号化した暗号データを含む暗号オブジェクトを生成し,該文字列を該暗号オブジェクトの表示データに置き換える処理を実行する。また,電子文書2の閲覧に利用される第2のコンピュータ10bは,カーソルの位置に表示されているチャンクを電子文書から取得し,該チャンクが暗号オブジェクトの表示データの場合,該暗号オブジェクトに含まれる暗号データを復号し,該暗号データを復号して得られる復号データを表示する処理を実行する。

(もっと読む)

モバイル機器を認証する方法及び装置

【課題】あるネットワークの認証モジュールに対して、あるモバイル機器を認証する方法を提供する。

【解決手段】方法は、モバイル機器にチャレンジを転送するステップと、前記モバイル機器が認証されるべき相手先のネットワークが、より高度化されたネットワークである場合には、前記チャレンジに不可逆関数を適用して、変更されたチャレンジを得て、前記変更されたチャレンジに基づいて前記モバイル機器が鍵の導出を行い、前記モバイル機器が認証されるべき相手先の前記ネットワークが、高度化されていないネットワークである場合には、前記変更されていないチャレンジに基づいて前記モバイル機器が鍵の導出を行うステップと、前記鍵の導出の結果を使用して、前記モバイル機器から前記認証モジュールに対して認証プロトコルを実行するステップと、返された前記認証プロトコルの結果を検証することにより前記モバイル機器を認証するステップとを含む。

(もっと読む)

安全な記号ストリングの段階的確立

【課題】複数の安全な記号ストリングを確立する多段階技法を提供すること。

【解決手段】第1の段階では、例示の実施形態は、他のノードのそれぞれと第1段階の記号ストリングを確立する。第1段階のストリングは、第1の、小さな鍵空間から選択されるが、それは、第1段階のストリングを、大きな鍵空間からの高い安全性を有する鍵よりも速やかに確立できることを意味する。第1段階のストリングの利点は、ユーザが、高い安全性を有するストリングで保護されたメッセージよりも速く安全なメッセージを送信できることである。例示の実施形態の欠点は、第1段階のストリングが、大きな鍵空間からのストリングほどは安全ではないことである。しかし、この欠点は、第1段階のストリングが、短い時間量の間、すなわち、第2の段階で第2段階のストリングが確立されるまで使用されるだけであることにより軽減される。

(もっと読む)

暗号化/復号化機能を有するストレージシステムを制御する計算機

【課題】1以上のE/Dストレージでのボリューム(VOL)間のコピーの負荷を軽減する。

【解決手段】1以上のE/Dストレージ(暗号化/復号化機能を有するストレージシステム)に計算機が接続される。計算機は、コピー元VOL及びコピー先VOLに関するセキュリティ方針に関わる情報を含んだ制御情報を基に、コピー先VOLに関するセキュリティ方針が、コピー元VOLに関するセキュリティ方針と同じか否かの判断を行う。その判断の結果が肯定的であれば、計算機は、コピー元VOLに関する暗号鍵/復号鍵を、コピー先VOLに関わる暗号鍵/復号鍵として、コピー先VOLを有するE/Dストレージ(コピー先ストレージ)に設定する。そして、計算機は、コピー元VOLに記憶されているデータの読出し及び非復号化を、コピー元VOLを有するE/Dストレージに指示し、且つ、読み出されたデータの書込み及び非暗号化をコピー先ストレージに指示する。

(もっと読む)

画像形成装置

【課題】コンテンツに応じたセキュリティ性を考慮したデータ通信を実行する画像形成装置を提供する。

【解決手段】保護レベル値を参照する(ステップS11)。そして、次に、CPUは、保護レベル値を決定する(ステップS12)。HDDに格納されている保護レベルテーブルを参照して保護レベル値を決定する。そして、次に、暗号化アルゴリズムを決定する(ステップS13)。複数の暗号化アルゴリズムのうちの決定された暗号化アルゴリズムに基づいて応答データを暗号化して送信する。

(もっと読む)

情報処理装置、情報処理システム、情報処理方法、プログラムおよび記憶媒体

【課題】重複する部分領域について、データサイズを増加することなく、簡便かつ確実に、セキュリティを設定すること。

【解決手段】情報処理装置100において、表示部120と、領域のそれぞれにセキュリティを設定するための複数のセキュリティ鍵を生成する鍵生成部101と、生成されたセキュリティ鍵を用いて領域にセキュリティを設定する領域セキュリティ設定部106と、セキュリティ鍵を領域に対応付けて記憶するHDD110と、重複領域を有する2つの領域のうち下側に位置する第1領域と、上側に位置する第2領域とが重複する領域である重複領域を、複数のセキュリティ鍵のうち、第2領域に対応する第2鍵と第1領域に対応する第1鍵を用いてセキュリティを解除する領域セキュリティ解除部107と、を備えた。

(もっと読む)

データ変換装置、およびデータ変換方法、並びにプログラム

【課題】解析困難性を高めた安全性の高いハッシュ値生成を行うデータ変換装置を実現する。

【解決手段】入力データに対するデータ攪拌処理を実行する攪拌処理部と、データ変換処理対象データであるメッセージデータを分割した分割データを含む入力データに対するデータ圧縮処理を実行する圧縮処理部を有する。複数段の圧縮処理部の一部は、攪拌処理部の出力と、メッセージデータの分割データの双方を入力してデータ圧縮処理を実行する。複数ラウンドの圧縮処理ラウンドの少なくとも一定タイミング毎に攪拌処理を実行させる構成としたので、解析困難性を高めた安全性の高いハッシュ値生成を行うデータ変換装置が実現される。

(もっと読む)

通信装置、リーダ/ライタ、通信システム、および通信方法

【課題】通信装置、リーダ/ライタ、通信システム、および通信方法を提供すること。

【解決手段】リーダ/ライタと非接触通信する非接触通信部と、前記リーダ/ライタから前記非接触通信部により受信された情報要求パケットを解析する解析部と、前記情報要求パケットが自装置に関する複数種類の情報を要求していると前記解析部により解析された場合、前記複数種類の情報を含む応答パケットを生成する生成部と、を備え、前記生成部により生成された前記応答パケットを前記非接触通信部から前記リーダ/ライタへ送信する、通信装置。

(もっと読む)

情報処理装置及び暗号アルゴリズム評価方法及びプログラム

【課題】MD構造を持つハッシュ関数を用いた暗号アルゴリズムが安全であることを証明する。

【解決手段】ランダムオラクル圧縮関数(hRO)とMD構造で構成したハッシュ関数HMD(hRO)とIndifferentiableである追跡ランダムオラクル(ROT)部107を用いて、ハッシュ関数HMD(hRO)を用いる暗号アルゴリズムPの安全性を評価する。攻撃アルゴリズムA2実行部106が、暗号アルゴリズムPを実施する暗号アルゴリズムP実行部111と追跡ランダムオラクル(ROT)部107と通信を行い、条件C2における暗号アルゴリズムPの安全性S2を破る攻撃をシミュレートし、攻撃アルゴリズムA1実行部105が、暗号アルゴリズムPが利用する暗号アルゴリズムXの安全性S1を条件C1のもとで破る攻撃をシミュレートして、暗号アルゴリズムPの安全性を評価する。

(もっと読む)

暗号プロトコルの安全性検証装置、安全性検証方法およびプログラム

【課題】暗号プロトコルを安全性レベルに応じて検証することができる。

【解決手段】認証および鍵交換プロトコルにおいて、列挙した暗号プリミティブについて、危殆化情報を有するものがある場合に、安全ではないと判断する。一方、危殆化情報を有するものがない場合に、暗号プリミティブの役割を設定し、安全性の根拠の設定を行い、フローデータと暗号プリミティブの引数の種類と状態とを設定する。そして、設定したフローデータと暗号プリミティブの引数の種類と状態との関係に正しくないものを含む場合に、暗号プロトコルは安全ではないと判断する。一方、フローデータと暗号プリミティブの引数の種類と状態との関係がすべて正しいと判断した場合に、安全性に関する検証項目の選択を行い、満足しないものを含む場合に、暗号プロトコルは安全ではないと判断し、選択した検証項目をすべて満足する場合に、暗号プロトコルは安全であると判断する。

(もっと読む)

無線通信装置

【課題】通信グループで予め定められた暗号化による最低限のセキュリティレベルを確保して無線通信が可能な無線通信装置を提供する。

【解決手段】無線通信装置は、第1通信グループに属する第1無線通信装置から、第1通信グループに属する無線通信装置との通信に使用可能な1つ以上の暗号化方式を示す第1セキュリティ情報を含むビーコンフレーム又はプローブ応答フレームを受信する受信手段11と、第1セキュリティ情報に含まれる暗号化方式のうちの少なくとも1つを示す第2セキュリティ情報を含み、第1無線通信装置へ接続を要求するための第1接続要求フレームを、第1無線通信装置へ送信し、第1無線通信装置から接続を許可するための接続応答フレームを受信した後に、第2セキュリティ情報が示す暗号化方式によって暗号化されたフレームボディを有するデータフレームを送信する送信手段12とを備える。

(もっと読む)

1 - 20 / 97

[ Back to top ]