Fターム[5J104EA22]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869) | 配送;共有すべき情報それ自身を伝送する (8,180) | 専用媒体を利用するもの (760) | カード等の記憶媒体を利用するもの (576)

Fターム[5J104EA22]に分類される特許

341 - 360 / 576

指静脈登録方法、及び、指静脈登録装置

【課題】

生体認証に必要な生体特徴量や認証プログラムが第三者に解析可能な形で流出してしまうことを防止する。

【解決手段】

認証用の生体特徴量をICカードに登録する際には、生体認証装置で生体特徴量を取得して暗号化し、制御コンピュータを介することなく直接ICカード装置に格納する。また、認証時にはICカードに登録されている暗号化生体特徴量を生体認証装置に入力すると共に、生体認証装置内で生体特徴量を抽出して、入力された生体特徴量と照合して認証する。また、認証装置内の生体認証用プログラムを装置が起動していない時は暗号化して格納する。

(もっと読む)

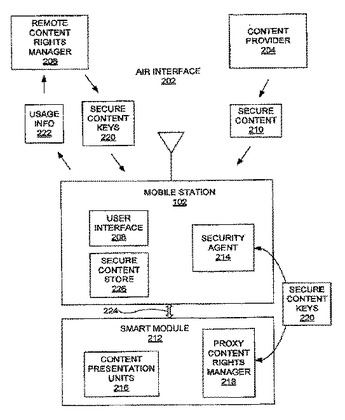

無線通信におけるコンテンツ保護のための方法及び装置

モバイル局において、コンテンツを安全に表示するための方法が開示される。モバイル局は、スマートモジュール、セキュリティエージェント、及び、コンテンツプロバイダ及び遠隔コンテンツ権利マネージャと通信するためのエアインタフェースを有することができる。スマートモジュールは、コンテンツ表示ユニットを格納し、モバイル局がエアインタフェースを用いて遠隔コンテンツ権利マネージャから安全なコンテンツキーを受信できない場合のためのプロキシコンテンツ権利マネージャを有する。方法において、コンテンツ表示ユニットは、格納されるために、遠隔権利マネージャからスマートモジュールへ伝送される。安全なコンテンツキーは、モバイル局が遠隔権利マネージャと通信できない間、要求されたコンテンツの表示を可能にするために、スマートモジュールから要求される。安全なコンテンツキーは、コンテンツの表示を可能にするために、格納されたコンテンツ表示ユニットに基づいて、プロキシコンテンツ権利マネージャからセキュリティエージェントへ伝送される。  (もっと読む)

(もっと読む)

認証管理方法及びシステム

【課題】認証方式および認証に使用する個人認証情報を適用する範囲を、各アプリケーション単位ではなく、各アプリケーションが管理する各サービスに対応した識別データのグループ単位で設定し、また異なる個人認証情報を用いた個人認証を同一の認証アプリケーションで行う。

【解決手段】利用者がICカードを用いて、複数のサービス提供装置からそれぞれサービスの提供を受けることができるシステムにおいて、利用者があるサービスの利用を選択したときに、認証方式識別データにより認証アプリケーションを特定し、選択されたサービスを特定する識別データの属するグループの代表識別データをキーとして認証側代表識別データと照合する。照合の結果、成功した認証側代表識別データが関連する個人認証情報を特定して、特定された認証アプリケーションを実行して利用者の認証を行なう。この認証の結果、成功した場合、選択されたサービスアプリケーションを実行してサービスの提供を許可する。

(もっと読む)

携帯通信機器およびその制御方法

【課題】暗号化コンテンツ再生のための前処理であるバインド処理のためにはプレイヤーが決済機能および通信機能を備える必要があり不便であった。

【解決手段】サーバと通信する通信部(11)、および、固有のメディアIDを備えた記憶部(12)と着脱可能に接続するインターフェイス部(13,14)を備える携帯通信機器であって、通信部を用いてサーバと通信し、インターフェイス部を介して記憶部から取得した記憶部に固有のメディアIDと、暗号化コンテンツに対応するコンテンツIDとをサーバに送信し、携帯通信機器には記憶されない暗号化コンテンツを復号するために必要な、コンテンツIDおよびメディアIDに固有の固有情報をサーバから受信し、インターフェイス部を介して記憶部に記憶するように、通信部および記憶部を制御する制御部(15)を備える携帯通信機器(10)を提供する。

(もっと読む)

ネット機密情報管理システム

【課題】通信端末器や携帯型電子装置に対して、認証情報や個人情報を記憶させる必要がなく、セキュリティを確保させながら、簡易にサイトにアクセスさせることができるネット機密情報管理システムを提供する。

【解決手段】ユーザが操作する通信端末器と、この通信端末器に着脱自在に装着された携帯型電子装置と、ログイン情報を記憶する支援サーバ装置とで構成され、携帯型電子装置は、ユーザを生体認証する生体認証手段を有し、生体認証したユーザを支援サーバにログインさせる生体認証ソフトウェアと、ブラウザと連携動作し、ログイン情報の入力欄を備えたログイン画面が開かれたときには、そのログイン画面のURLを上記支援サーバに通知し、支援サーバから、対応した認証情報が送信されてきたときには、ログイン情報の対応した入力欄に自動記入する一方、ユーザが、入力欄に認証情報を記入してサイトに送信操作したときには、その操作を検出し、記入された認証情報を支援サーバに送信して記憶させるブラウザ連携ソフトウェアとを記憶している。

(もっと読む)

トークンデバイス及びセキュアメモリデバイスのためのバインディング鍵をセキュアに取得するためのコンピュータ実施方法、および、トークンデバイスとセキュアメモリデバイスとをセキュアにバインドするシステム

【課題】ラップトップ、PDA及び携帯電話等の携帯機器を保護するシステム及び方法を提供する。

【解決手段】認証サーバが、装着型トークンのトークン鍵、および携帯機器のセキュアメモリデバイス鍵にアクセスしてバインディング鍵を生成し、装着型トークンおよび携帯機器に格納する。装着型トークンを用い、トークン携帯機器対応認証を実行することによって携帯機器の動作を可能にする。さらに、認証の目的のためにトークンと携帯機器との間で近距離無線通信が使用される。

(もっと読む)

情報再生装置およびセキュアモジュール

【課題】オープンアーキテクチャーを有する情報再生装置の安全性を高める。

【解決手段】セキュアモジュール11は、内部に格納されている情報を外部から参照することができない構造を有する。メモリ10は、外部から参照することが可能な構造を有する。暗号化処理解除手段10aは、メモリ10上に実装され、情報に施されている暗号化処理を所定の鍵を用いて解除する。鍵供給手段11aは、セキュアモジュール11上に実装され、暗号化処理解除手段10aに対して鍵を供給する。正当性検証手段11cは、セキュアモジュール11上に実装され、暗号化処理解除手段10aに対して所定の情報を供給し、その結果として返答される情報を参照し、暗号化処理解除手段10aの正当性を検証する。鍵供給停止手段11bは、セキュアモジュール11上に実装され、正当性検証手段11cによって正当性が認められない場合には、鍵供給手段11aによる鍵の供給を停止する。

(もっと読む)

認証方法、認証プログラム、認証システムおよびメモリカード

【課題】端末またはメモリカードが、紛失または盗難にあっても、情報が漏洩せず、かつ不正アクセスができない認証方法、認証プログラム、認証システムおよびメモリカードを提供する。

【解決手段】メモリカード2は、オペレーティングシステム221が格納されている第1の記憶領域と、アプリケーションプログラム222〜224が格納されている第2の記憶領域と、生体認証情報211が格納されている第3の記憶領域と、電子証明書212が格納されている第4の記憶領域と、を少なくとも含む複数の記憶領域を、少なくとも2つの記憶デバイス21,22に割り振り、さらに少なくとも1つの記憶領域への端末のアクセスを制御するファイルマウント制御部24を備えることを特徴とする。

(もっと読む)

情報処理システム、情報処理装置および方法、並びにプログラム

【課題】利便性を低減させずに、容易に、情報漏洩に対してより安全なシステムを実現することができるようにする。

【解決手段】ICカード22が近接されると、受付端末31は、そのICカード22を検出し、カード情報51を取得し、それを電子マネーサーバ32に供給する。電子マネーサーバ32は、ICカード22の事前認証処理を行い、認証が成功した場合、そのICカード22に対応する専用対称鍵62を特定し、事前認証結果情報52を、セキュアな状態で決済端末33に供給する。決済端末33は、近接されたICカード22と、事前認証結果情報52に含まれる専用対称鍵62を用いて相互認証処理を行う。お互いに認証しあうと、ICカード22および決済端末33は、引き続き、支払処理を行い、決済を完了させる。本発明は、認証処理システムに適用することができる。

(もっと読む)

ICカードを利用した認証システム及び方法並びにそのプログラム

【課題】ネットワーク上にあるサーバにログインする際に、ログイン者の真正性を自動的に確認できるICカードを利用した認証システムを提供する。

【解決手段】 端末103は、ICカード・リーダライタ102を介してICカード101から利用者ID、パスワード、ハッシュ値を読み取ってサーバ105にアクセスする。サーバは、利用者データベースを検索し、受信した利用者ID、パスワードが一致すれば利用者IDとパスワード及びアクセス履歴からハッシュ値を生成し、受信したハッシュ値と一致すれば新しいアクセス履歴と新しいパスワードを生成して更新し、これらのデータと共にログイン成功を端末に送信する。端末は、これを受信してICカード・リーダライタを介してICカードにアクセスし、ICカードは、新しいパスワードと新しいアクセス履歴に更新処理し、カード内の利用者IDとパスワード及びアクセス履歴からハッシュ値を計算して記録する。

(もっと読む)

情報処理装置、耐タンパーデバイス、暗号処理方法及びコンピュータプログラム

【課題】既にオーソライズされている暗号化の手法を活用して安全且つ高速な暗号処理を行うことのできる暗号処理技術を提供する。

【解決手段】耐タンパー性は高いが処理能力は低い耐タンパーデバイス(ICカード)200は、初期ベクトルIVの生成と初期ベクトルIV及び第1の鍵K1を用いて初段暗号演算ブロックE_1を生成する処理のみで行い、それ以降の処理は、処理能力の高いパーソナルコンピュータなどの端末装置100で行う。ブロック暗号におけるアルゴリズムは既存のものを採用することができる。暗号処理は、公知の出力フィードバックモードのように、先に行われたブロック暗号処理の結果情報を利用して、後のブロック暗号処理を繰り返すようなものを利用する。

(もっと読む)

デジタルフォレンジック保全装置

【課題】コンピュータやネットワーク等の資源および環境の不正使用、サービス妨害行為、データの破壊、意図しない情報の開示等への対応を行う。

【解決手段】ヒステリシス署名方式を使用し、ログデータ(Di)の生成・保存、ヒステリシス情報(Ri)の演算・保存、ヒステリシス署名情報(Yi)の保存を行うPC 20と、ヒステリシス署名情報(Yi)の演算・保存をするUSBデバイス30とからなり、USBデバイス30に保存されているヒステリシス署名情報(Yi′)と、PC 10に保存されてステリシス署名情報(Yi)とを比較し、対応する総てのヒステリシス署名情報が一致する場合には、ヒステリシス署名情報は真とし、いずれかのヒステリシス署名情報が不一致の場合には、ヒステリシス署名情報は偽とする。

(もっと読む)

安全なオンライン商取引のための臨時および恒久的な信用証明書を設定するためのシステムおよび方法

【課題】安全なオンライン商取引のための臨時および恒久的な信用証明書を設定する。

【解決手段】このシステムは、第1のデバイスのために臨時の信用証明書を提供するべく構成された臨時スマート・カード106を含み、それによって、その臨時スマート・カード106が第1のデバイスとともに使用されたとき、リモート・データ・ソースに対する臨時の安全なアクセスを当該第1のデバイスに提供する。それに加えてこのシステムは、第2のデバイスのために恒久的な信用証明書を提供するべく構成された登録スマート・カード108を含み、それによって当該第2のデバイスに、登録スマート・カード106もしくは臨時スマート・カード108の存在なしにリモート・データ・ソースに対する恒久的な安全なアクセスを提供する。

(もっと読む)

無線周波数識別タグを用いてアイテムの照合および認証を行う方法およびシステム

【課題】識別子および秘密鍵を保存するメモリと組み込みハッシュ関数とを有するRFIDを含むアイテムを認証する方法を提供する。

【解決手段】本発明の方法によれば、認証対象のアイテムのRFIDの出力が、真正のアイテムのRFIDの出力と照合される。そのために、乱数が、ゼロと共に、パラメータとして認証対象のアイテムへ送信される。RFID識別子と、乱数と、秘密鍵とを連結して組み込みハッシング関数の入力として用い、その結果をRFID識別子と共に出力する。RFID識別子と乱数とは、次いで真正のアイテムのRFIDへ送信され、真正のアイテムのRFIDが、自体の識別子、および認証対象のアイテムのRFID識別子と乱数と秘密鍵とを用いて計算された組み込みハッシング関数の出力を、返送する。両方の組み込みハッシング関数の結果が同一であれば、アイテムは認証され、そうでなければ、アイテムは偽造である。

(もっと読む)

携帯端末装置及び機能設定制御方法

【課題】自動的に起動することが設定されている機能を確実に起動させる。

【解決手段】複数の機能を有し、前記機能のうち少なくとも一の機能を起動する際に認証を要するか否かを設定する認証設定手段と、所定の機能を自動的に起動する設定を行う起動設定手段と、前記起動設定手段により自動起動を設定されている機能が、起動時に認証が必要な機能である場合に、当該機能の起動に関して前記認証設定手段による認証動作が不要である設定になっているか否かを判定する判定手段と、前記判定手段による判定の結果、認証動作が不要である設定になっていない場合に警告メッセージを報知する警告手段とを備える。

(もっと読む)

集積回路搭載カード、携帯通信端末装置、取引システム及びその不正利用防止方法

【課題】集積回路搭載カード及びその暗証番号が第三者に漏洩してしまった場合であっても、この第三者による不正なカード利用を抑制し、もって正当なカード所有者の不測の不利益の発生を未然に防止することを課題とする。

【解決手段】本発明のICカード200は、ATM300へのカード識別情報の受け渡しに先立って、ICカード200の利用者が所持する携帯電話機100から認証情報を取得する認証情報取得手段と、認証情報取得手段により取得された認証情報に基づいて、利用者がICカード200の正当な利用者であるか否かを認証する認証処理部213と、認証処理部213により利用者が正当であると認証された場合にはATM300による取引を許可し、利用者が正当でないと認証された場合にはATM300による取引を不許可とするよう制御する制御部216とを備えた。

(もっと読む)

デジタルデータ送信装置、及び送信制御用プログラム

【課題】映像や音声等のデジタルデータが、特定の装置でのみ再生が許可されうるようにする。

【解決手段】登録日時情報と、認証用読出し手段が読み出した媒体固有情報と発行回数情報と作成日時情報との4つの情報を有する第1の暗号鍵関連情報を暗号鍵情報記憶媒体に書き込む。暗号鍵情報を用いて暗号鍵を生成する。入力されたデジタルデータを暗号鍵を用いて暗号化データとする。その暗号化データを、第1の暗号鍵関連情報と共に、送信対象として設定された受信装置に送信する。暗号化データの受信装置への送信前に、受信装置内に記憶されている第2の暗号鍵関連情報の送信を要求する要求信号を送信手段により受信装置に対して送信させ、受信装置から送信される第2の暗号鍵関連情報を受信する。受信した前記第2の暗号鍵関連情報に応じて暗号化データの送信を制御する。

(もっと読む)

電子タグシステム、および電子タグシステムが行うデータ処理方法

【課題】電子タグに複雑な論理回路を実装することなく、安価で安全性の高いシステムを提供する。

【解決手段】電子タグ10と、リーダ・ライタ装置20と、を有するシステムにおいて、リーダ・ライタ装置10に、電子鍵131および電子タグ固有のキーワードを所定の不可逆関数で演算してパスワードを生成するパスワード生成部1100を設け、そのパスワードをキイに所定の暗号化関数を用いて電子タグ20が貼付される商品の商品情報を暗号化し、暗号化した商品情報およびキーワードを電子タグ20に書き込む。また、リーダ・ライタ装置10は、電子タグ20から、暗号化した商品情報およびキーワードを読み出し、パスワード生成部1100にキーワードを用いてパスワードを演算させ、そのパスワードをキイにして読み出した暗号化した商品情報を復号化する。

(もっと読む)

自動オペレーティングシステムログイン機能付きのワークシステム及びその使用方法

【課題】 本発明は、自動オペレーティングシステムログイン機能付きのワークシステムを提供する。

【解決手段】 指紋モバイルディスクは、ユーザーの指紋情報を捕獲する指紋捕獲ユニットと、当該ユーザーの指紋情報を記憶する記憶装置とが含有され、コンピューティング装置は、当該ユーザーの指紋情報に基づいて、それぞれ、ドメイン名とユーザー名及びオペレーティングシステムログインパスワードを設定することを授権するログインパスワード設定ユニットと、オペレーティングシステムログインインターフェースとするログインパスワードキーインユニットとが含有される。これにより、当該コンピューティング装置をオンして当該ログインパスワードキーインユニットにオンする時、当該ログインパスワードキーインユニットにより、自動的にそれぞれ、当該記憶装置に記憶されたドメイン名とユーザー名及びオペレーティングシステムログインパスワードを読取って、自動的に、当該コンピューティング装置のオペレーティングシステムにログインする。

(もっと読む)

デジタルデータ送受信装置及び送信・復号化制御用プログラム

【課題】映像や音声等のデジタルデータが、特定の装置でのみ再生が許可されうるようにする。

【解決手段】第1の暗号化データの受信装置への送信前に、受信装置内に記憶されている第3の暗号鍵関連情報の送信を要求する要求信号を第1の送信手段により受信装置に対して送信させ、受信装置から送信される第3の暗号鍵関連情報を受信する。受信した前記第3の暗号鍵関連情報に応じて第1の暗号化データの送信を制御する。第2の暗号化データの送信元となる送信装置からの第1の暗号鍵関連情報の送信を要求する要求信号を、第2の暗号化データより前に第2の受信手段により受信した場合、送信装置に対して前記第1の暗号鍵関連情報を送信する。第1、第2の暗号鍵関連情報により第2の暗号化データの復号化を制御する。

(もっと読む)

341 - 360 / 576

[ Back to top ]