Fターム[5J104KA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | 端末認証 (2,502)

Fターム[5J104KA02]に分類される特許

2,421 - 2,440 / 2,502

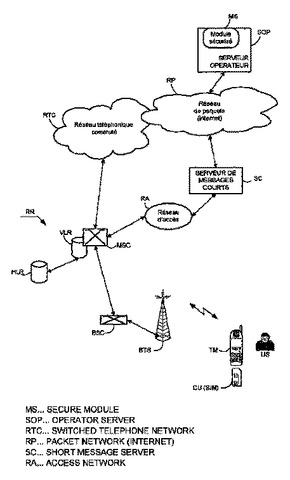

移動端末を安全にロック解除するための方法

本発明は、使用期間終了後に移動端末(TM)をロック解除し、端末を販売した第1のオペレータがその使用前に妥当な支払いを確実に受け取れるようにする方法に関する。前記目的のために、端末の識別番号がセーブされ、オペレータが知らないセキュリティ・アルゴリズムが、オペレータが管理するサーバ(SOP)内に導入されるセキュリティ・モジュール(MS)内で実施される。使用期間終了後、セキュリティ・モジュールは、サービス・エンティティが送信した要求に従って、セキュリティ・アルゴリズムにセキュリティ・モジュールが送信した端末識別番号およびオペレータ・コードを適用することにより得られる秘密鍵を決定する。端末で暗号化される決定した秘密鍵は、オペレータの無線通信ネットワーク(RR)を通して送信され、移動端末内で解読され、そのためこの秘密鍵をセーブしている秘密鍵と比較することができ、比較した秘密鍵が一致する場合に、移動端末がロック解除される。  (もっと読む)

(もっと読む)

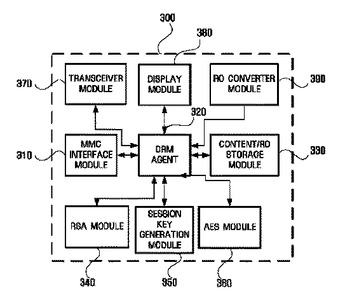

デバイスと携帯型保存装置との間にデジタル権利オブジェクトの形式を変換して送受信する装置及び方法

【課題】デバイスと携帯型保存装置との間に変換された形式のデジタル権利オブジェクトを送受信する装置及び方法を提供する。

【解決手段】 権利オブジェクト発行者から権利オブジェクトを受信する送受信モジュール、送受信モジュールから受信した権利オブジェクトを携帯型保存装置と通信可能な形式に変換する権利オブジェクト変換モジュール、携帯型保存装置と連結のためのインターフェース、インターフェースによって連結された携帯型保存装置と相互認証をする公開キー暗号化モジュール、相互認証された携帯型保存装置と共有するセッションキーとを生成するセッションキー生成モジュール、及び権利オブジェクト変換モジュールによって変換された権利オブジェクトを携帯型保存装置に提供して携帯型保存装置から変換された権利オブジェクトを提供されるDRMエージェントを含むデジタル権利オブジェクトの形式を変換する装置。これにより、デバイスが権利オブジェクトの形式を変換して携帯型保存装置と通信することで携帯型保存装置の負荷を減らしてデバイスと携帯型保存装置との間の通信の効率を高めうる。

(もっと読む)

(もっと読む)

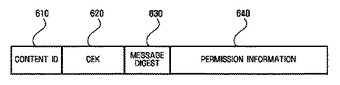

デバイスと携帯型保存装置との間の権利客体情報伝達方法及び装置

本発明は、デバイスと携帯型保存装置との間の権利客体情報伝達方法及び装置に関する。本発明によるデバイスと携帯型保存装置との間の権利客制情報伝達方法は、携帯型保存装置がデバイスから所定の要請を受ける段階、デバイスの要請によって特定される権利客体についての情報を含む現在の許可状態フォーマットを生成する段階、及び現在の許可状態フォーマットをデバイスに伝送する段階を含む。本発明によれば、デバイスと携帯型保存装置との間に権利客体についての情報を伝達するに当って、オーバーヘッドを減らし、情報伝達の迅速性を高めうる。

(もっと読む)

(もっと読む)

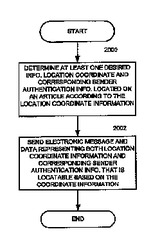

電子メッセージ認証を与える方法及び装置

電子メッセージ認証を与える方法は、送信者認証情報と、行及び列の見出しのような位置情報とを含むカード、ステッカー、又は他の適当な物品のような物品を使用する。一実施例において、各当該受信者には、行及び列の識別子のような対応する位置情報により識別可能な独特の送信者認証情報を具現化する物品が発行される。装置及び方法の両方において、電子メッセージの送信者がメッセージを当該受信者へ送信したいときに、送信者は、電子メッセージと、位置情報、及びこの位置座標情報により識別される座標に位置する対応する望ましい送信者認証情報の両方とを送信する。送信された望ましい送信者認証情報が、物品に見つかった認証情報に一致する場合には、メッセージの送信者を信頼できる。  (もっと読む)

(もっと読む)

取引端末

医薬製品パッケージングは、複数のコード化データ部分を含むコード化データをその上またはその中に配置することによって特徴付けられ、各コード化データ部分が、前記医薬製品の識別情報を表す。前記コード化データは、放射を放出し、受け取るセンサを用いて、読み取られることができる。好ましくは、前記コード化データは、前記パッケージングに含まれる前記医薬製品に一意な様々な情報を含む。前記コード化データは、センサとコンピュータデータベースの統合システムと共に使用された場合に、前記パッケージングが追跡され、認証されることを可能にする。 (もっと読む)

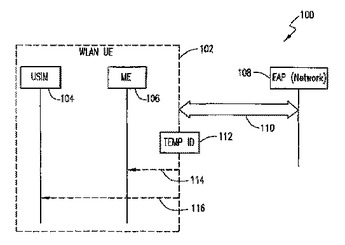

I−WLANの一時アイデンティティを記憶する方法及びシステム

ユーザ装置のための一時アイデンティティ記憶方法は、認証チャレンジ(呼びかけ)情報と、1以上の一時アイデンティティとを受信する工程と、前記認証チャレンジ情報を処理する工程と、前記処理する工程において認証が成功したか否かを判定する工程と、を備える。ここで、ユーザ装置は、携帯装置と加入者アイデンティティ・モジュールを備えている。前記認証が成功したという判定に応じて、前記受信された1以上の一時アイデンティティは正当であると見なされる。前記受信された1以上の一時アイデンティティが1以上の仮名であり、前記1以上の仮名を格納するための適切なデータファイルが前記加入者アイデンティティ・モジュールで利用可能な場合は、前記加入者アイデンティティ・モジュールにおいて、前記1以上の仮名が格納され、以前格納された全ての仮名が上書きされる。前記受信された1以上の一時アイデンティティが1以上の仮名であり、前記1以上の仮名を格納するための適切なデータファイルが前記加入者アイデンティティ・モジュールで利用可能ではない場合は、前記携帯装置において、前記1以上の仮名が格納され、以前格納された全ての仮名が上書きされる。この要約書は、技術的開示の主題を調査者や他の読者が素早く確認できるようにするために、要約書を必要する規則に適合するものである。この要約書は、請求項の技術的範囲や意味を解釈又は制限するためには、用いられないという理解の下で提出されている。  (もっと読む)

(もっと読む)

識別システム

本発明は次のように要約できる。本発明は識別システムに関する。該システムでは、識別体は不均一材料からなる物体であり、該物体の識別は、それを機械的振動、特に音響振動にかけ、その機械的振動の伝搬が物体中に存する異質物によってどのように影響されるかを観測し、以前の観測に基づいて物体を認識することによって行われる。そのような識別体は、情報担体と関連付けられていることもできる。それにより信頼できる情報担体の認証、限定アクセスもしくはコピー保護方式が許容される。本発明に基づく物体の音響識別は、当技術分野において既知の光学的識別への代替と見ることができる。この代替は、光学的識別に比べ、より高い堅牢性、識別システムにおけるさまざまな簡素化、およびより低い実装費用を特徴とする。本発明は、鍵の生成のために応用されることもできる。  (もっと読む)

(もっと読む)

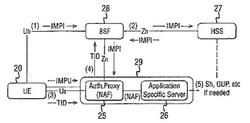

エンティティの第1のIDおよび第2のIDの検証方法

エンティティの第1のIDおよび第2のIDの検証方法であって、確認エンティティにおいて第1のID情報を受信するステップと、第2のID情報を前記エンティティから前記確認エンティティへ送信するステップと、前記第1および第2のIDがいずれも前記エンティティに属することを検証するステップと、前記第1および第2のID情報のいずれか1つを使用してキーを生成するステップとを含む方法。 (もっと読む)

IPネットワークの信頼できるドメインにおけるアイデンティティの処理

ユーザーのアイデンティティおよびプライバシの処理方法であって、第1のSIPプロキシが、次のSIPプロキシにSIPリクエストを転送しようとしており、TLSが、次のSIPプロキシへのホップにおいてサポートされているかどうかを判断するステップを含む。該方法は、TLSがサポートされている場合には、次のSIPプロキシへのホップにTLS接続を確立するステップ、次のSIPプロキシへ証明書をリクエストするステップ、証明書を受信するステップ、証明書および次のSIPプロキシのネットワークの信頼性を検証するステップ、証明書およびネットワークの信頼性が検証された場合に、アイデンティティ情報を保持するステップを含む。TLSがサポートされていない場合や証明書が検証されていない場合、ネットワークの信頼性が検証されていない場合には、アイデンティティ情報は取り除かれる。その後、TLS接続を通じてSIPリクエストが転送される。 (もっと読む)

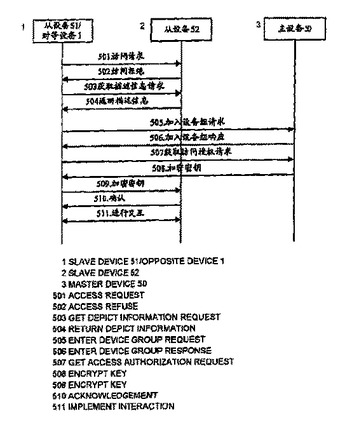

デバイス組分け及び組分けデバイス同士の会話を実現する方法

本発明は、デバイス組分け及び組分けデバイス同士の会話を実現する方法であって、ネットワークにおいてデバイスグループを作成するデバイスが、自身の属しているデバイスグループの識別子情報を搭載した宣言メッセージをネットワークに送信し、該当するデバイスグループに加入必要なネットワークデバイスが、宣言メッセージを受信してから宣言メッセージに識別されたデバイスグループに加入し、二つのネットワークデバイスが会話するときに、当該方法は、発起デバイスがアクセス先デバイスにアクセス要求を送信し、アクセス要求を受信したデバイスが、アクセス要求を送信するデバイスが自分の信頼しているデバイスであるか否かを判断し、信頼のデバイスであれば両方が会話し、信頼のデバイスでなければ、当該アクセス要求を拒否し、発起デバイスと共通の信頼可能な第三者を確定し、発起デバイスが、確定された共通信頼可能な第三者からアクセス先デバイスの鍵情報を取得し、取得された鍵情報を利用してアクセス先デバイスと会話する。当該方法は、デバイス管理を便利にするとともに、同じデバイスの異なるグループに対する加入をサポートし、任意デバイス同士の安全認証に基づく通信会話を可能にする。  (もっと読む)

(もっと読む)

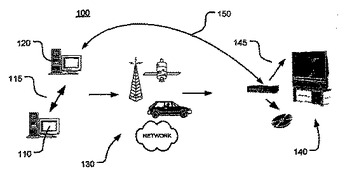

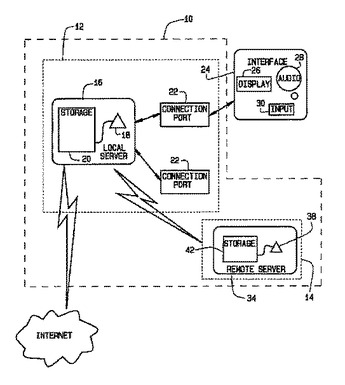

コンテンツへのアクセスを選択的に提供する方法及びシステム

デジタルプログラム再生装置を動作する方法は、第1の通信ネットワークを介してプログラムを表す暗号化データ部分を含むデータストリームを受信し、受信データストリームからプログラムに関連する識別子を識別し、第2の通信ネットワークを介してプログラム識別子とデジタルプログラム再生装置に関連する装置識別子とを認証装置に送信し、第2の通信ネットワークを介して送信に応じて復号化鍵を受信し、復号化鍵を使用してデータストリームを復号化し、プログラムを再生する出力信号を生成することを有する。  (もっと読む)

(もっと読む)

個人情報を開示することのない信頼性のないゲートウェイの認証

システムおよび方法は、サーバに取扱いに慎重を要するユーザ情報を提供せずに、サーバの使用についてのユーザ承認を提供する。ユーザインターフェイスと遠隔承認サーバとの間には、安全な承認リンクが確立される。承認リンクは、ローカルサーバを通過する一方で、ローカルサーバからは読取不可となっている。ユーザ承認データは、承認リンクを介して、ユーザインターフェイスから承認サーバに送信される。承認サーバはそこで、承認リンクを介して、リダイレクトされた確認メッセージをユーザインターフェイスに返す。リダイレクトされた確認メッセージに含まれるデータに基づいて、ユーザインターフェイスとローカルサーバとの間にローカルリンクが確立される。ユーザインターフェイス、ローカルサーバおよび承認サーバの間のすべての通信は、ユーザインターフェイスウェブブラウザを用いて行なわれる。よって、ローカルサーバによって制御されたサービスの利用についての承認を行なう上で、ユーザインターフェイスに、そのようなリンクを確立し、かつ、そのような通信を行なうための専用のソフトウェアをロードする必要はない。  (もっと読む)

(もっと読む)

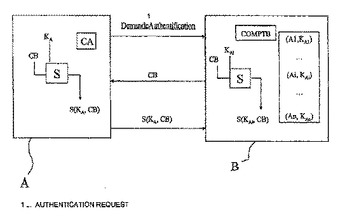

匿名認証方法

本発明は、各々が、特定されるべきクライアントエンティティ(Ai)と関連付けられる、いくつかの秘密鍵(KAi)を有する認証エンティティ(B)による、クライアントエンティティ(A)の認証方法に関する。本発明の方法は、認証要求の後に、認証エンティティ(B)からクライアントエンティティ(A)に認証カウンタ値(CB)を送信するステップと、クライアントエンティティの側において、受信されたカウンタ値が、クライアントエンティティに記憶されるカウンタ値(CA)より厳密に大きいことを検証するステップと、クライアントエンティティの側において、カウンタ署名(S(KA,CB))を算出し、それを認証エンティティに伝送するステップと、クライアントエンティティによって記憶されるカウンタ値(CA)を認証カウンタ値(CB)に更新するステップと、認証エンティティ(B)の側において、対応するカウンタ署名(S(KAi,CB))が受信されたカウンタ署名(S(KA,CB))に一致する、特定されるべきクライアントエンティティ(Ai)を探すステップと、認証カウンタ(COMPTB)を増加させるステップとを有する。

(もっと読む)

(もっと読む)

認証に擬似ランダムビット列を採用するセキュア・クレジットカードおよびその認証方法

【課題】認証に擬似ランダムビット列を採用するセキュア・クレジットカードおよびその認証方法を提供する。

【解決手段】セキュア・クレジットカードがペアの乱数を生成するペアのリニア・フィードバック・シフト・レジスタ(LFSR)をもつ。LFSRはそれぞれ固有の初期状態およびフィードバック・タップ構成をもつ。そのため、LFSRはそれぞれ固有の数のシーケンスを生成する。金融取引が行われるとき、LFSRはランダムなクロック・サイクル数の間動作して、符合するペアの乱数を生成する。発行される各カードは固有のLFSR設定をもつため、特徴的な乱数を生成することになる。金融機関側はLFSR設定が分かっているため、金融機関はペアの乱数が本物であるかどうかを計算によって判断できる。アクティベイション用の秘密のセキュリティコードをもつクレジットカード、および金融機関と双方向「ハンドシェイク」通信をするクレジットカードなど、多数の変型がある。また、LFSRの1つはバイナリ・カウンタ、又は同様なカウンタに代えてもよい。

(もっと読む)

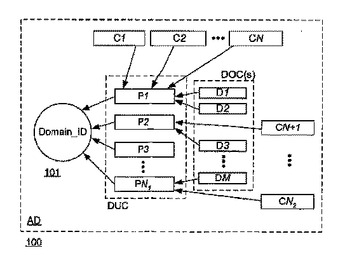

オーソライズド・ドメイン生成方法及びシステム

本発明は、オーソライズド・ドメイン(AD)を生成するシステム及び方法に関するものであり、この方法は、認証ドメインを一意的に識別するドメイン識別子(Domain_ID)を選択するステップと、少なくとも1人のユーザ(P1, P2, P3,...,PN1)を前記ドメイン識別子(Domain_ID)に結び付けるステップと、少なくとも1つの装置(D1, D2, D3,...,DM)を前記少なくとも1人のユーザ(P1, P2, P3,...,PN1)に結び付けるステップと、これにより、前記オーソライズド・ドメイン(100)内のコンテンツ項目(C1, C2, C3,...,CN2)にアクセスすることを承認された複数の装置(D1, D2, D3,...,DM)及び複数のユーザ(P1, P2, P3,...,PN1)を得るステップとを具えている。

これにより、前記オーソライズド・ドメイン(100)内のコンテンツ項目にアクセスすることを承認された、確認済みの複数の装置(D1, D2, D3,...,DM)及び確認済みの複数の人物(P1, P2, P3,...,PN1)が得られる。これに加えて、承認された所定の装置が所属する人物の情報が与えられているので、前記オーソライズド・ドメイン(100)に属する装置上にインポートされたコンテンツの自動的な割り当てを可能にすることができる。さらに、ドメイン境界を実現する単純かつ効率的な方法が可能になる。  (もっと読む)

(もっと読む)

デジタル権利に関する情報の獲得と除去のための方法及び装置

デバイスと携帯型保存装置との間のデジタル権利客体に関する情報の獲得及びデジタル権利客体の除去のための方法及び装置が提供される。デジタル権利客体に関する情報の獲得方法は、デバイスから保存された権利客体についてのデータを要請されるステップと、デバイスの要請に応じて権利客体に接近して権利客体についてのデータを加工するステップと、加工されたデータをデバイスに提供するステップと、を含む。デバイスが携帯型保存装置に権利客体に関する情報を要請し、携帯型保存装置から権利客体に関する情報を伝送され、不要な権利客体を除去することによってデジタル権利客体を容易かつ効率的に管理できる。

(もっと読む)

(もっと読む)

プロキシ証明書の生成によるグリッド相互認証

【課題】 プロキシ証明書の生成によるグリッド相互認証のための方法、装置、及びプログラムを提供すること。

【解決手段】 リソース・コンピュータのグリッド内にある二次リソースの相互認証のための機構が提供される。一次リソースがグリッド・コンピューティング・ジョブをオフロードしたいと願うとき、一次リソースは、プロキシ証明書要求をユーザ・マシンに送る。プロキシ証明書要求に応答して、ユーザ・マシンは、二次リソースとの間の認証を行う。二次リソースとの間の認証がうまくいった場合、ユーザ・マシンは、有効プロキシ証明書を生成し、戻す。次に、一次リソースは、二次リソースとの間の相互認証を行う。二次リソースとの間の認証に失敗した場合、ユーザ・マシンは、無効プロキシ証明書を生成し、戻す。無効プロキシ証明書であるために、一次リソースと二次リソースとの間の相互認証に失敗する。一次リソースは、別の二次リソースを選択し、ユーザ・マシンとの間の相互認証をパスするリソースが見つかるまでプロセスを繰り返す。

(もっと読む)

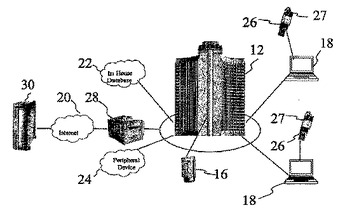

無線LANアプリケーションのための安全認証およびネットワーク管理システム

Wi−Fiローカルエリアネットワークのための認証およびネットワーク管理システムは、ネットワーク管理装置と、ネットワーク管理装置に接続された複数個のWiーFiローカルエリアネットワークとを備える。各ローカルネットワークは、Wi−Fiラジオを有する少なくとも1個のアクセスポイント装置を備える。複数個のエンドユーザ装置は、そのノードを形成するネットワークに装着自在であり、各エンドユーザ装置がそこに付属品を接続するための、USBポートなどの入力プラグを有する。ネットワークに装着されたエンドユーザ装置を認証するための認証装置は、ネットワークに設けられている。複数個の認証キーが設けられ、各キーがエンドユーザ装置の入力プラグに装着自在である。各キーは確認証を含み、認証装置は、ネットワークへのアクセスを許可する前に、エンドユーザ装置に接続されたキー上に現在の確認証が存在するかどうかを検証する。  (もっと読む)

(もっと読む)

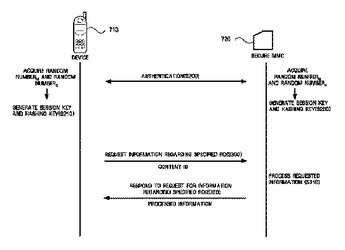

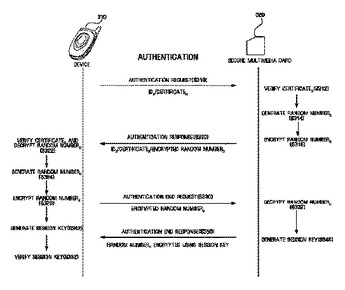

デバイスと携帯型保存装置との相互認証

デジタル著作権管理のためのデバイスと携帯型保存装置との間の相互認証に関する。デバイスの携帯型保存装置との相互認証方法は、デバイスが携帯型保存装置に第1キーを送る段階と、前記携帯型保存装置が前記第1キーで第1乱数を暗号化して得た第1暗号化された乱数と第3キーとを送れば、これを受信し、前記第1キーに対応する第2キーを用いて前記第1暗号化された乱数を復号化する段階と、第2乱数を前記第3キーで暗号化して得た第2暗号化された乱数を前記携帯型保存装置に送る段階と、前記第1乱数と前記第2乱数でセッションキーを生成する段階と、を含む。本発明によれば、デバイスと携帯型保存装置との間のDRMのための安全な相互認証が可能である。

(もっと読む)

(もっと読む)

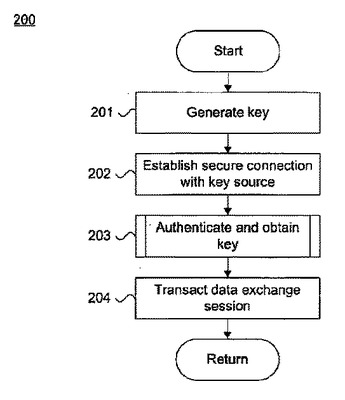

移植可能医療デバイスを用いたデータ交換セッションの安全な認証

移植可能医療デバイス(103)を用いてデータ交換セッション(182)を安全に認証するためのシステム(161)および方法(200)が提供される。移植可能医療デバイス(103)と独自に関連する暗号キー(122)が、データ交換セッション(182)の間、データ(131)を認証するために規定される。安全接続(181)は、暗号キー(122)を安全に保持する安全キーリポジトリ(163)と、外部ソース(161)から確立される。移植可能医療デバイス(103)におけるデータ(131)をアクセスするための認証は、安全キーリポジトリ(163)から暗号キー(122)を安全に引き出すことによって認証される。  (もっと読む)

(もっと読む)

2,421 - 2,440 / 2,502

[ Back to top ]