Fターム[5J104NA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589)

Fターム[5J104NA02]の下位に属するFターム

ワーキングキー・セッションキー (54)

Fターム[5J104NA02]に分類される特許

1,801 - 1,820 / 5,535

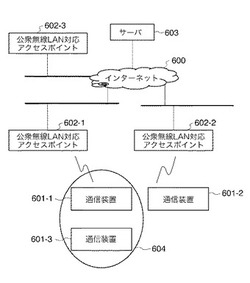

通信装置、通信装置の制御方法及びコンピュータプログラム

【課題】 コンテンツデータを他の通信装置との間で共有する際のセキュリティの向上を図る。

【解決手段】 他の通信装置との間で無線ネットワークを介して通信するための通信パラメータを共有する共有手段と、前記共有手段により前記通信パラメータを共有するために使用した第1の暗号鍵、または、前記共有手段により共有された前記通信パラメータに基づく第2の暗号鍵の少なくとも何れか一方を記憶する記憶手段と、前記他の通信装置との間で共有するコンテンツデータを、前記記憶手段により記憶された前記第1の暗号鍵、または前記第2の暗号鍵により暗号化する暗号化手段と、前記暗号化手段により暗号化された前記コンテンツデータを外部装置へ送信する送信手段と、を有する。

(もっと読む)

受信装置、送信装置、システム及び制御方法

【課題】新RMP方式において、デバイス鍵及びワーク鍵を更新(取得)している間であってもブラックアウトの発生を回避することができる技術を提供する。

【解決手段】受信手段が現在のデバイス鍵を無効にして新しいデバイス鍵に更新する通知を受信した場合に、抽出手段が関連する情報を抽出して、生成手段が新しい第3のデバイス鍵を生成し、当該新しいデバイス鍵を用いて暗号化された新しいワーク暗号鍵を復号化し、当該新しいワークを用いてスクランブル鍵を生成するまでは、現在のデバイス鍵に対応する現在のワーク鍵を用いてスクランブル鍵を復号化するように前記生成手段を制御し、且つ、当該スクランブル鍵を用いて放送信号に含まれる暗号化されたコンテンツを復号化するように復号化手段を制御する制御手段を有することを特徴とする受信装置を提供する。

(もっと読む)

証拠保全装置、証拠保全方法及びプログラム

【課題】低コストで、電子書類がユーザ本人によって作成、登録されたという証拠を保全する。

【解決手段】ユーザが証拠保全装置100にユーザにしか知りえないパスワードを入力すると、入力部101は、パスワードの入力を受け付ける。情報付与部107は、電子書類に入力部101が入力を受け付けたパスワードを付与する。署名部108は、パスワードを含む電子書類に電子署名を付与する。タイムスタンプ付与部110は、電子署名を付与した譲渡証書にタイムスタンプを付与する。

(もっと読む)

録画装置、及びその制御方法

【課題】コンテンツの著作権保護の実効性を大きく損ねずに、コンテンツの管理に関するユーザの利便性を向上させる。

【解決手段】録画装置であって、各個別情報が、異なる第1暗号鍵で暗号化された第2暗号鍵と当該第1暗号鍵を識別する識別情報とを含む、複数の個別情報と、当該第2暗号鍵で暗号化された第3暗号鍵を含む共通情報と、当該第3暗号鍵で暗号化されたコンテンツとを含む番組データを取得する取得手段と、他の録画装置から、当該他の録画装置が利用可能な第1暗号鍵を識別する識別情報を受信する受信手段と、前記受信手段が受信した識別情報を含む個別情報以外の個別情報を前記番組データから削除する削除手段と、前記削除手段による削除がなされた番組データを保存する保存手段と、前記保存手段が保存した番組データを前記他の録画装置へ送信する送信手段と、を備えることを特徴とする録画装置を提供する。

(もっと読む)

ストレージノード用再暗号化システム及び方法

【課題】 ストレージノード上での再暗号化の際に、平文データを生成することながないストレージノード用再暗号化システムを提供する。

【解決手段】 暗号化データを新しい鍵で再暗号化する場合には、二重暗号化部3が、データ保存部2に記憶された暗号化データK1(F)を第2の暗号鍵K2により二重に暗号化して二重暗号化データK1K2(F)を作成する。そして復号化部4は、二重暗号化データK1K2(F)を第1の暗号鍵K1を用いて復号して再暗号化データK2(F)を作成し、データ保存部2に保存されている暗号化データK1(F)を再暗号化データK2(F)で置き換える。第1の暗号鍵K1及び第2の暗号鍵K2は、ネットワークNWを介してつながる鍵サーバ5に登録されている。

(もっと読む)

カード認証システム

【課題】複数のICカードを用いて認証処理を行うカード認証システムにおいて、操作性を重視しつつセキュリティ性を効果的に強化しうる構成を提供する。

【解決手段】カード認証システム1では、利用者カード30が保有するカードID(IDa)を、カード処理端末10を介して認証カード20に転送しており、認証カード20は、その転送されたカードID(IDa)に基づいて自身が保持する認証データ(A1)を暗号化し、カード処理端末10に出力している。更に、カード処理端末10は、その出力された暗号データ(B1)を利用者カード30に転送しており、利用者カード30は、その暗号データ(B1)を、自身が保有するカードID(IDa)に基づいて複合化している。そして、その復号データをメモリ35に記憶される認証データ(A1)と比較して認証を行っている。

(もっと読む)

光送信装置及び光送信方法

【課題】

光通信量子暗号のデータ解読に対する安全性を一層強化し、多値強度変調による暗号の盗聴を防止する。

【解決手段】

第1の暗号鍵を用いて第1のRunning鍵を生成するための第1の擬似乱数発生部と、第1の擬似乱数発生部による第1のRunning鍵を用いて、送信するデータをビット単位の多値信号として生成する多値変調信号発生部と、第2の暗号鍵を用いて第2のRunning鍵を生成する第2の擬似乱数発生部と、第2の擬似乱数発生部による第2のRunning鍵を用いて、送信するデータの光搬送波の位相または周波数を変化させる第1の変調器と、第1の変調器によって位相又は周波数が変化された光搬送波を受けて、多値変調信号発生部より生成される多値信号により、光搬送波の光強度基底を変化させた光信号を生成する第2の変調器と、を有し、第2のRunning鍵によって光搬送波の周波数又は位相を経時的、かつランダムに変化させる。

(もっと読む)

端末装置におけるユーザ認証方法、認証システム、端末装置及び認証装置

【課題】改善されたユーザ認証方法を提供する。

【解決手段】本発明は、端末装置のユーザ(5)を認証する方法に関し、該端末装置において、利用権検証用装置(15)を利用して認証用プロトコルが実行される。利用権検証用装置(15)は端末装置(5)と接続される。利用権検証用装置(15)で、拡張可能な認証用プロトコルインタフェースが利用され、このインタフェースを介して、認証機能のうちの少なくともいくつかの機能が実行される。

(もっと読む)

商品購入システム

【課題】これまでよりもユーザがセキュリティ面での安心感を持つことのできる、より万全なセキュリティ環境でオンラインショッピングができるようにする。

【解決手段】ユーザは、復号キーとペアで作成された暗号キーと、クレジットカードに対応した識別子とが記憶されたクレジットカードデバイス2を所有する。ユーザ端末装置におけるオンラインショッピングでの商品の購入決定操作に応じては購入決定された商品の情報と識別子から成る購入情報と認証情報を送信する。認証情報は、購入情報のハッシュ値を暗号キーにより暗号化する。レジサーバ3は、購入情報と認証情報を受信すると、識別子と対応する復号キーにより認証情報を復号してハッシュ値を得る。また購入情報のハッシュ値を得る。これらのハッシュ値を比較して認証処理を実行する。

(もっと読む)

三要素のピア認証(TePA)に基づくトラステッドプラットフォームの検証方法

【課題】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法を提供する。

【解決手段】三要素のピア認証TePAに基づくトラステッドプラットフォームの検証方法。当該方法には、A)第二証明システムが第一証明システムへファーストメッセージを送信するステップと;B)第一証明システムがファーストメッセージを受信してから、第二証明システムへセカンドメッセージを送信するステップと;C)第二証明システムがセカンドメッセージを受信してから、トラステッドサードパーティTTPへサードメッセージを送信するステップと;D)トラステッドサードパーティTTPがサードメッセージを受信してから、第二証明システムへフォースメッセージを送信するステップと;E)第二証明システムがフォースメッセージを受信してから、第一証明システムへフィフスメッセージを送信するステップと;F)第一証明システムがフィフスメッセージを受信してから、訪問制御を実行するステップと、を含む。本発明の三要素のピア認証に基づくトラステッドプラットフォームの検証方法は、三要素のピア認証のセキュリティアーキテクチャを採用し、トラステッドプラットフォームの評価プロトコルの安全性を高め、証明システムの間の双方向のトラステッドプラットフォームの評価を実現し、応用範囲を拡大させた。

(もっと読む)

NFCを使用する遠隔ユーザ認証

本発明は、第1の認証エンティティ(MOB_OP_SRV)と、NFCアンテナ(MP_A)を備え、かつ第1の認証エンティティ(MOB_OP_SRV)に対して携帯用通信機器(MP)のユーザを認証するための手段(SIM)を含む携帯用通信機器(MP)とを含むシステム(S)に関する。システム(S)は第2の認証エンティティ(3RD_PTY_SRV)と、NFCアンテナ(SC_A)を備える携帯用認証機器(SC)とをさらに含む。携帯用認証機器(SC)は第2の認証エンティティ(3RD_PTY_SRV)に対してユーザを認証するための認証信用証明書(3RD_PTY_K)を記憶する。携帯用通信機器(MP)はNFCアンテナ(MP_A、SC_A)を介して携帯用認証機器(SC)と通信することにより第2の認証エンティティ(3RD_PTY_SRV)に対してユーザを認証するための手段を含む。本発明はまた携帯用通信機器(MP)、および認証エンティティ(3RD_PTY_SRV)に対してユーザを認証するための方法に関する。  (もっと読む)

(もっと読む)

情報処理システム、情報処理装置、情報処理方法、および情報処理プログラム

【構成】 情報処理システム10は、第1情報処理装置12およびこれと互換性を有する第2情報処理装置14を含む。第2半導体メモリ18は、第1半導体メモリ16を含む構成であり、第1半導体メモリ16および半導体メモリ18は、いずれも第1情報処理装置12および第2情報処理装置14に着脱可能である。第1半導体メモリ16および第2半導体メモリ18は、セキュアなモードでは、装着されている情報処理装置12,14からの暗号化されたコマンドを受信し、復号したコマンドに従って、暗号化したデータを送信する。また、第2半導体メモリ18にのみ設けられる領域(72,74)は、第2情報処理装置14によってのみアクセス可能とされる。

【効果】 開発コストを可及的に抑えつつ、高いセキュリティを確保することができる。

(もっと読む)

SHAアルゴリズム基盤のメッセージスケジュール演算方法、メッセージ圧縮演算方法及びこれを行う暗号装置

【課題】本発明はSHAアルゴリズム基盤のメッセージスケジュール演算方法、メッセージ圧縮演算方法及びこれを行う暗号装置に関するものである。

【解決手段】本発明はメッセージスケジュール演算を行う時、1つの加算器を利用して順次にメッセージスケジュール演算を行う。また、メッセージスケジュールを演算する時に入力される演算データを貯蔵するメモリを17番目ラウンドからはメッセージスケジュール演算によって生成される中間データを貯蔵するために使用する。さらに、本発明はメッセージ圧縮演算を行う時にも1つの加算器を利用して順次にメッセージ圧縮演算を行う。

(もっと読む)

移動局

【課題】RA#3内で待ち受けを行っている状態からTA#2内で待ち受けを行っている状態に遷移した場合に、確実にTA#2内で使用可能な鍵を生成する。

【解決手段】本発明に係る移動局UEは、位置登録情報管理部13によって第1位置登録エリアTA#2が管理されており、かつ、位置登録要否情報によってISRが適用されていると示されている状態で、第2状態(C)から第1状態(D)に移動局UEが遷移した後、発信処理を行うトリガが検出された際に、鍵生成部12によって第1鍵KASMEが生成されていない場合には、位置登録処理部15は、第1鍵KASMEを生成するために必要な情報及び発信処理の開始を要求する情報を含む位置登録要求信号を送信するように構成されている。

(もっと読む)

情報処理装置及び情報処理装置の制御方法

【課題】記憶媒体(例えばSDカード)上で暗号化コンテンツのコピー先の機器に対するコピー状況を一元管理し、データ削除に関し、ユーザの利便性を向上させる。

【解決手段】暗号化コンテンツを処理する機器に着脱自在に接続される記憶媒体であって、前記暗号化コンテンツのコンテンツ鍵と、前記暗号化コンテンツの格納先となる複数の格納装置を示す情報を含み、かつ前記暗号化コンテンツのマスターデータをいずれの格納装置が保持しているかを示すマスターフラグを含むコピー管理リストとを格納したことを特徴とする。

(もっと読む)

情報処理システム、情報処理装置、認証装置、認証方法および認証プログラム

【課題】高いセキュリティを保って認証を行なうことができる情報処理システムを提供する。

【解決手段】第1ユニット1001内のロック部352は、ユニット内の情報へのアクセス制限を行い、指示作成部353は、鍵データの作成指示を第2ユニット1002に送信し、書込部354は、第2ユニット1002からの鍵データを記憶装置に格納し、要求作成部355は、アクセス制限の解除要求を受け付けると、記憶部330に格納された鍵データ333を第2ユニット1002に送信し、ロック解除部356は、認証が成功したとの認証結果を受け取ると、アクセス制限を解除する。第2ユニット1002内の鍵作成部452は、暗号を施した鍵データを作成し、第1ユニット1001に送信し、認証部453は、第1ユニット1001からの鍵データ333を復号化して認証し、認証結果を第1ユニット1001に送る。

(もっと読む)

電子文書管理装置および電子文書管理方法

【課題】電子文書に改版があっても、電子文書に対して十分な真正性の保証の確保をはかると同時に、保証をするための処理量を軽減することのできる電子文書管理装置を提供する。

【解決手段】複数の構成要素からなる電子文書を真正性保証可能に管理する電子文書管理装置100であって、一の電子文書を構成する構成要素ごとの改版を指示する改版情報を受け付けて、一の電子文書の構成要素に改版があった場合に、改版となる構成要素の識別情報と、改版となる構成要素の各々についてのハッシュ値と、生成したハッシュ値を結合したデータに対しての電子署名との対応を関係付けた更新管理情報で、管理情報を更新する。

(もっと読む)

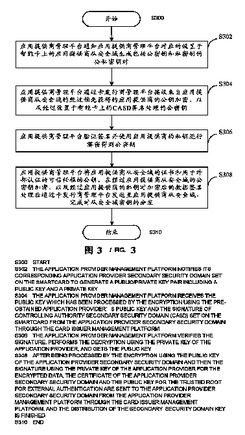

鍵の配布方法及びシステム

本発明は、鍵の配布方法及びシステムを開示した。当該方法は、応用プロバイダー管理プラットフォームがその対応するスマートカードに設置された応用プロバイダーセコンダリー・セキュリティドメインを通知して、公開鍵と秘密鍵を含める公開・秘密鍵のペアを生成させることと、応用プロバイダー管理プラットフォームがカード発行者管理プラットフォームより応用プロバイダーセコンダリー・セキュリティドメインからの予め取得された応用プロバイダーの公開鍵で暗号化され、及びスマートカードに設置されたCASDでサイン処理された公開鍵を受信することと、応用プロバイダー管理プラットフォームがサインを認証し応用プロバイダーの秘密鍵を使用して復号して公開鍵を取得することと、応用プロバイダー管理プラットフォームが応用プロバイダーセコンダリー・セキュリティドメインの証明書と外部認証に使用される信用ルートの公開鍵を、応用プロバイダーセコンダリー・セキュリティドメインの公開鍵で暗号化され、及び応用プロバイダーの秘密鍵で暗号化された後のデータをサイン処理した後でカード発行者管理プラットフォームより応用プロバイダーのセコンダリー・セキュリティドメインへ送信することとを含める。  (もっと読む)

(もっと読む)

通信装置上のデータを保護するシステムおよび方法

【課題】本発明の目的は、通信装置上のデータを保護するシステムおよび方法を提供することである。

【解決手段】通信装置上のデータを保護するシステムおよび方法が提供される。システムは、複数の暗号鍵を格納するように構成される鍵ストアと、データを格納するように構成されるメモリと、データを受信するように構成されるデータ保護システムとを備える。通信装置が第1の動作状態にあるときに受信されるデータが第1の暗号鍵およびアルゴリズムを用いて暗号化される。通信装置が第2の動作状態にあるとき、受信データは第2の暗号鍵およびアルゴリズムを用いて暗号化される。受信データは暗号化された形式で通信装置に格納される。

(もっと読む)

暗号化ドライブに対するアクセスのためのSID管理の方法およびシステム(暗号化ドライブに対するアクセスのためのSID管理)

【課題】 ロックされたかまたはロック解除することができない記憶デバイスをロック解除するための方法およびシステムを開示する。

【解決手段】 ビットを除去しビットを追加することによってキーからヒントを発生する。除去ビットの位置、追加ビットの位置、除去ビット数、および追加ビット数を、セキュリティ上安全に記憶し知らせる。キーに対応する記憶デバイスをこのキーがロック解除することができない場合、除去ビットの位置、追加ビットの位置、除去ビット数(N)、および追加ビット数を検索する。次いで、ヒントにおいて追加ビットを除去する。除去ビットの位置においてヒントにそれぞれ可能なNビットを配置して、2Nの可能なキーを発生する。次いで、記憶デバイスをロック解除するために、2Nの可能なキーの各々を試す。

(もっと読む)

1,801 - 1,820 / 5,535

[ Back to top ]