Fターム[5J104NA27]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602)

Fターム[5J104NA27]の下位に属するFターム

Fターム[5J104NA27]に分類される特許

2,141 - 2,160 / 3,043

デジタル放送受信システム及びデジタル放送受信装置

【課題】デジタル放送受信システムにおいて、コンテンツの保護機能を強化する。

【解決手段】プログラムファイル4の内、記憶部310上に展開されて実行可能になったローダ41Aに基づいて、監視プロセス42及びメインプロセス43は、インターフェース(I/F)33及びインターフェース(I/F)22を介してデジタル放送受信装置2のプロセス復号部212に送信される。続いて、プロセス復号部212は、復号鍵記憶部211に記憶されている復号鍵を用いて暗号化されている監視プロセス42及び暗号化されているメインプロセス43を復号する。メインプロセス42にMAC及び暗証が付加された後、監視プロセス42及びメインプロセス43は記憶部310上に展開される。

(もっと読む)

通信システム、通信プログラム、および通信端末

【課題】アクセスポイントと通信端末との間で、簡単かつ少ない処理負荷で接続処理を行うことができる通信システム、通信プログラムおよび通信端末を提供すること。

【解決手段】所定のバイナリデータからWEPキーを生成し、アクセスポイントに記憶させておく。また、当該バイナリデータを所定の変換アルゴリズムを用いてSSIDに変換する。そして、アクセスポイントは、当該SSIDをビーコンに載せて発信する。携帯ゲーム装置は、上記SSIDを受信し、SSIDを所定の変換アルゴリズムを用いて、上記バイナリデータに復元する。当該復元したバイナリデータから、上記WEPキーの生成に用いた生成アルゴリズムと同じアルゴリズムを用いてWEPキーを生成する。そして、当該WEPキーを用いて、アクセスポイントと携帯ゲーム装置との間で暗号化通信を行う。

(もっと読む)

暗号化プログラムおよび復号化プログラム

【課題】安全性や機密性を保ちつつ、処理に要する時間を短縮させることのできる技術を提供する。

【解決手段】データを暗号化するための暗号化プログラムにおいて、データは圧縮符号である。暗号化プログラムは、圧縮符号の長さよりも短い長さを有する乱数列を生成する。データの圧縮率に応じた長さで、乱数列を順次切り出す。切り出された各乱数列を用いて、圧縮符号における、切り出された各乱数列に対応する所定の箇所について暗号化する。

(もっと読む)

ジョブ処理システム、指示書作成装置及び画像読取装置

【課題】画像読取装置でスキャンしたスキャン画像のファイルに対し操作制限の設定を行う際の、ユーザの入力操作負担を軽減する。

【解決手段】ユーザは、指示書エディタ22を用いて、スキャンした画像のファイルに対し、操作制限及びフルアクセス権限者を指定する処理を示す指示書データを作成する。この指示書データには、指定されたフルアクセス権限者の公開鍵証明書のデータが組み込まれる。作成された指示書データは指示書プールサーバ30に登録される。ユーザが複合機10を操作して指示書プールサーバ30からその指示書データをダウンロードし、実行を指示すると、複合機10は原稿をスキャンし、その結果得られるスキャンファイルに対し、指示書データに記述された操作制限を設定し、更にその指示書データに含まれるフルアクセス権限者の公開鍵証明書を用いてフルアクセス権限者を設定する。

(もっと読む)

暗号通信装置

【課題】異常な暗号特有データを検出することにより、データ保護と外部進入に対して解析困難な応答をして、耐タンパ性を向上する。

【解決手段】この発明の暗号通信装置は、通信データのデータフィールド内のデータを暗号化処理あるいは復号化処理する際に、一連のデータのやり取りを示す同一通信トランザクション内で認証用チャレンジデータとして時刻情報を受信した回数であるチャレンジデータ受信回数をカウントするチャレンジデータカウント手段と、チャレンジデータカウント手段がカウントしたチャレンジデータ受信回数を、予め装置内に記憶している最小チャレンジカウント値と比較し、比較結果に基づいて、不正終了の処理を行う制御手段とを備えて、執拗な攻撃者によるアクセスを早期に、容易に検出する。

(もっと読む)

アクセスセキュリティシステム

【課題】本発明は、迅速かつ正確に文字列を選別、正当又は不正なウェブアクセス要求を判定し、その要求を受信するための受信部を具備するアクセスセキュリティシステムを提供することを目的とする。

【解決手段】上記課題は、第1の記憶部(2)に記憶された文字列を暗号化するための第1の暗号化部(3a)と、暗号化した暗号文を格納する第2の記憶部(4)と;受信部(5)が受信した通信情報に含まれる所定の情報を抽出する情報抽出部(6)と、前記情報抽出部が抽出した情報を暗号化するための第2の暗号化部(3b)と、暗号文を記憶するための第3の記憶部(7)と、前記第2の記憶部に記憶された暗号文と、前記第3の記憶部が記憶した暗号文とが関連するかどうか判断するための関連性判定部(8)とを具備するアクセスセキュリティシステムなどにより解決される。

(もっと読む)

復元装置、プログラム、情報システム、復元方法、保管装置、保管システム及び保管方法

【課題】秘密情報を安全に保管するとともに安全に復元する。

【解決手段】秘密情報をしきい値秘密分散法により分散して生成したN個(Nは3以上の整数)の分散情報のそれぞれについて、当該分散情報に基づく画像及び(Ka−1)個(Kaは1<Ka<Nを満たす整数)の画像を互いに異なる混合比率で混合することにより生成した複数の混合画像を、複数のサーバに分散して記憶するサーバ群と通信する通信部と、使用者により入力されたKb個(Kbは1<Kb<Nを満たす整数)のパスワードを、通信部を介して複数のサーバへ送信し、Kb個の分散情報のそれぞれについて少なくともKa個の混合画像を複数のサーバから取得する取得部と、Kb個の分散情報のそれぞれを、当該分散情報について取得された少なくともKa個の混合画像に基づいて復元する第1復元部と、復元されたKb個の分散情報から秘密情報を復元する第2復元部とを備える復元装置を提供する。

(もっと読む)

サーバ、ファイル転送方法およびファイル転送プログラム

【課題】ユーザ端末に暗号化及び復号化や高速転送などの高度なファイル転送手段が備わっていない場合でも、ユーザ端末間で高度なファイル転送機能を提供する。

【解決手段】サーバは、ファイル転送元となるユーザ端末からの要求により暗号化などの機能を有するファイル転送手段をユーザ端末へ送信する。サーバは、このファイル転送手段によりユーザ端末から送信されたファイルを保存し、ファイル転送先となるユーザ端末へファイル情報や位置情報(URLなど)を通知する。ファイル転送先ユーザ端末のユーザは、この通知情報によりサーバに対して復号化などの機能を有するファイル転送手段を要求し、サーバは、この要求を受けファイル転送手段を転送先ユーザ端末へ送信する。サーバは、このユーザ端末上のファイル転送手段の要求によりファイルをこのユーザ端末へ送信する。

(もっと読む)

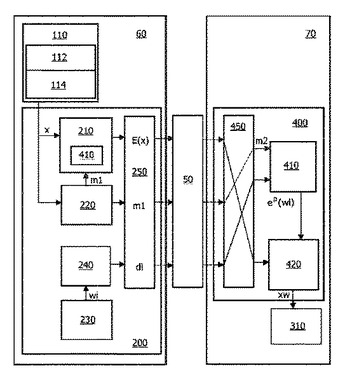

セキュアな透かしの埋め込みのための知覚マスキング

サーバ・クライアント構成(60、70)においてセキュアに透かしを埋め込む方法及びシステムを記載している。方法は、データ信号(x)を暗号化する工程(210)と、透かし(Wi)が含まれた復号鍵を生成する工程(240)とを含む。クライアントは、暗号化データ信号を復号して(420)、透かしを入れたデータ信号(xw)を得る。本発明によれば、暗号化機構及び復号鍵を、知覚マスク(m1,m2)に依存させて、埋め込んだ透かしを最終的によりロバストにする。  (もっと読む)

(もっと読む)

グループ暗号通信方法、認証方法、計算機及びプログラム

【課題】 サーバと通信することなく、複数の利用者の計算機間で、グループ暗号通信を行えるようにする。

【解決手段】 計算機1-A,1-Bがグループ暗号通信を行っている時、計算機1-Cがグループ加入要求を計算機1-Aに発信すると(S202-3)、計算機1-A〜1-C間で交換鍵が交換される(S210-1,S210-3)。各計算機1-A,1-B,1-Cは、受信した交換鍵に基づいてグループ秘密鍵を生成する(S211-1〜S211-3)。以後、このグループ秘密鍵を使用してグループ暗号通信が行われる。Diffie-Hellman型鍵交換方式に従った場合、計算機1-A,1-Cの交換鍵α,Zは、gamod p,gzmod pとなり、計算機1-A,1-Cが計算するグループ秘密鍵は、Zamod p、αzmod pとなり、同一値gazmod pとなる。即ち、サーバを使用せずに、グループ秘密鍵を用いたグループ暗号通信を行うことが可能になる。

(もっと読む)

通信システム、通信装置及び通信方法、並びにコンピュータ・プログラム

【課題】お互いの認知や通信路の暗号化に必要となる情報を簡易な操作により機器間で共有する。

【解決手段】セキュアなデータ通信に必要となるデータを、セキュリティ・デバイスを媒介にして機器間で共有する。ある機器からデータをセキュリティ・デバイスによって読み出し、さらに、そのセキュリティ・デバイスを他の機器から読み出すことでデータを伝達する。伝達するデータとして、機器毎に固有の識別情報、機器同士の通信に必要な設定値又は通信路の暗号化に用いる暗号鍵及び暗号鍵の生成に必要な情報、セキュリティ・デバイスに固有の情報などである。

(もっと読む)

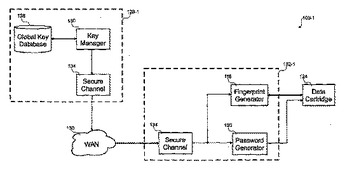

安全なデータカートリッジ

本発明に従って、データカートリッジへのアクセスを認証するための認証システムが開示される。認証システムは、コード、データカートリッジインターフェース、指紋プロセッサ、パスワードジェネレータ、および認証エンジンを含む。コードは、データカートリッジ外部から取得される。データカートリッジインターフェースは、データカートリッジからデータを読み取るために使用され、データには第1の情報および指紋が含まれる。指紋ジェネレータは、少なくともコードを使用して第2の情報を生成する。パスワードジェネレータは、コードおよびデータを使用してデータカートリッジを解除する。認証エンジンは、パスワードジェネレータまたは指紋プロセッサのうちの少なくとも1つに結合される。データまたは第2の情報のうちの少なくとも一部が、データカートリッジを認証するために比較される。  (もっと読む)

(もっと読む)

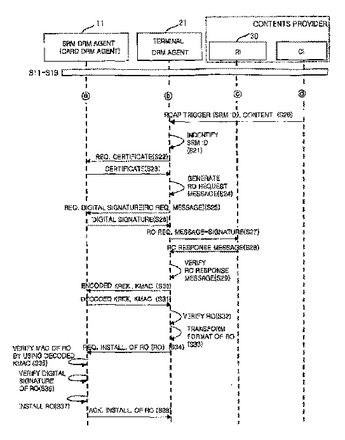

SRMのデジタル著作権管理方法及び装置

本発明は、デジタル著作権管理システムにおけるSRMの使用権利管理方法及び装置に関する。前記SRM名義の使用権利を管理する方法は、使用権利発行者から端末にROAPトリガを伝送する過程と、前記端末から使用権利発行者にRO要求メッセージを送信し、前記RO要求メッセージに対する応答メッセージを使用権利発行者から端末に送信する過程と、前記応答メッセージに含まれる使用権利を端末のDRMエージェントからSRMのDRMエージェントに伝送し、SRMにインストールする過程とを含む。従って、前記SRMは、SRM名義の使用権利を使用権利発行者から端末を介して受信できる。  (もっと読む)

(もっと読む)

サーバ、処理装置及びプログラム

【課題】電子ペンを利用して取得した記入情報に基づいて本人認証を行うと共に、その筆跡に連動した電子署名を行うことで、デジタル化された記入情報に対する原本性を担保することができる電子署名付与システムを提供する。

【解決手段】電子署名付与システム100において、利用者は、電子ペン10を使用して帳票3に記入を行う。本人認証サーバ5は、取得した記入情報からサイン項目情報を抽出し、筆跡パターンDB7に基づいて、帳票3に記入されたサインと一致する筆跡パターンを特定する。一致する筆跡パターンを特定できた場合、本人認証サーバ5は、当該サインは利用者本人のものであると認証する。さらに、筆跡パターンを特定できた場合、電子署名サーバ6は、証明書管理DB8を参照することにより、特定した筆跡パターンに対応する電子証明書を特定する。そして、電子署名サーバ6は、特定した電子証明書により任意のデータに電子署名を付与する。

(もっと読む)

情報処理装置および方法、設定装置および方法、並びにプログラム

【課題】サービスに対応した鍵情報を算出するためのモジュールを外部から指定することができるようにする。

【解決手段】サービスの利用者であるユーザが携帯しているICカードに埋め込まれているICチップのメモリには、サービス毎に、それぞれのサービスを実現するのに必要なデータが管理されるサービス領域が形成されている。SAMには、異なるICカードの、異なる領域にアクセスするための鍵情報を算出するロジック12−1乃至12−nがそれぞれ用意されている。SAMに用意されているロジックのうち、サービスプロバイダによる操作に応じて生成されたロジック識別情報により特定されるロジックがサービスの提供に用いられる。本発明は、ICカードを用いたサービスを実現する情報処理装置に適用することができる。

(もっと読む)

デジタルコンテンツ無断複製防止システム

【課題】ダウンロードされたデジタルコンテントが無断複製され配布できることを防止するためのデジタルコンテント無断複製防止システムを提供する。

【解決手段】本発明のデジタルコンテント無断複製防止システムは外部入力の第2登録要請信号に応じて第1認証資格キー及び第1認証資格キー情報を生成出力する権限付与手段10と、前記権限付与手段10に第2登録要請信号を出力し、前記権限付与手段10から入力される第1認証資格キー及び第1認証資格キー情報を保存し、外部から入力される第3登録要請信号に応じて第2認証資格キー及び第2認証資格キー情報を生成し出力するコンテント供給手段30と、前記コンテント供給手段30に第3登録要請信号を出力し、前記コンテント供給手段30から入力される第2認証資格キー及び第2認証資格キー情報を保存する第1コンテント出力手段40とからなることを特徴とする。

(もっと読む)

時刻及び位置認証装置、方法及びプログラム

【課題】 無線を用いた位置認証に対する一般化された再送攻撃を阻止し、信頼性を向上させる。

【解決手段】 移動端末10においては、算出受信時刻情報/算出位置情報検証部19が、各放送源の放送源位置情報のうち、3つの放送源位置情報と地球の中心位置とからなる三角錐の境界又は内側領域に、自装置の位置情報が含まれる場合、無線放送を再送無しと判定するので、一般化された再送攻撃を防止できる。

(もっと読む)

タイムスタンプ情報検証支援サーバ装置及び方法

【課題】 電子文書のタイムスタンプ監査者の検証を軽減する装置を提供する。

【解決手段】 タイムスタンプ情報検証装置3の検証部33は、監査者端末2から電子文書のタイムスタンプ情報と、TSTとを、受信部31を介して取得する。読み取り位置指定部301は、監査者の指示に従って、電子文書のタイムスタンプ情報読み取り位置を判定し、読み取った情報を読み取り部302、または日時データ候補抽出部303に入力する。この日時データ候補と、記憶部23から読み込んだTSTと、から差分時刻計算部304で、差分を計算する。検証結果出力作成部305は、電子文書、TSTおよび差分時刻一覧表を作成する。制御装置21は電子文書、TSTおよび差分時刻一覧表を送信部22を介して監査者端末2に送信する。

(もっと読む)

画像処理システム、画像処理方法、プログラムおよび記憶媒体

【課題】 第三者の目にそれとわかることなく、暗号化された記録媒体と復号のための情報を物理的に一つのものとして取り扱うことで、高いセキュリティの確保と管理のし易さを同時に提供する。

【解決手段】 記録媒体へ格納するデータを暗号化し、その復号のための情報を記録媒体ラベル面に印刷する画像に多重化して印刷する。データ復号時には画像を読み取り、中に含まれる付加情報を分離して使用する。

(もっと読む)

セキュリティシステム、セキュリティ管理方法、クライアント端末及び認証情報記憶媒体

【課題】一つの認証情報記憶媒体だけで、入退室管理システム及び情報セキュリティシステムを利用することができるようにする。

【解決手段】入退室認証装置160A、160Bでは、カード180のカードID記憶部181又は入退室ID記憶部182に記憶されている情報を用いて入退室の管理を行い、クライアント端末170では、カードID記憶部181又は入退室ID記憶部182に記憶されている情報を用いて暗号化された電子証明書を取得し、暗号鍵記憶部183に記憶されている暗号鍵を用いて復号することで、情報のセキュリティ管理を行う。

(もっと読む)

2,141 - 2,160 / 3,043

[ Back to top ]