Fターム[5J104NA27]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602)

Fターム[5J104NA27]の下位に属するFターム

Fターム[5J104NA27]に分類される特許

281 - 300 / 3,043

情報処理装置、およびその情報処理方法、プログラム、記録媒体

【課題】有効期間が重複する複数の証明書の切替処理において、重複する有効期限の任意のタイミングで切替設定を可能とすると共に、認証エラー時には、他の証明書による認証処理を実行可能とする。

【解決手段】既に登録されている第一の証明書から切り替える第二の証明書を登録する登録手段と、第一の証明書と第二の証明書の有効期限が重複する期間であって、入力画面を介してユーザにより入力される切替日時を設定する設定手段と、設定手段により設定された切替日時に、第一の証明書から第二の証明書へ切り替える処理を実行する切替処理手段と、EDIサーバに対して、送信時点において有効な証明書として設定されている前記第一の証明書または前記第二の証明書を送信する送信手段と、送信手段により送信した証明書に対するEDIサーバから受信した認証結果を判定する判定手段とを有し、判定の結果、認証結果が失敗の場合、他方の証明書を送信する。

(もっと読む)

顧客個人情報冊子、顧客個人情報管理システム及びその方法

【課題】個人情報を暗号化で保護しつつ、容易に必要な個人情報を認識することができる、顧客個人情報冊子、顧客個人情報管理システム及びその方法を提供すること。

【解決手段】顧客個人情報冊子1は、それぞれが顧客個人情報項目領域30と顧客個人情報項目領域30に対応する顧客非個人情報項目領域40とを含む複数の顧客情報領域20と、所定の顧客情報領域20が複数の顧客情報領域20のいずれかにあることを特定する顧客情報特定情報に関する情報が記載されている顧客情報目次領域65と、を備える。複数の顧客個人情報項目領域30には、それぞれ、複数のQRコード45が記載されている。各QRコード45は、複数の顧客の個人情報をそれぞれ暗号化した複数の暗号化顧客個人情報のそれぞれを変換したものである。顧客非個人情報項目領域40には、これに対応する顧客個人情報項目領域30に記載された顧客個人情報に関する顧客関連情報の記入欄がある。

(もっと読む)

認証用プログラム、認証要求プログラム、認証システム、クライアント装置、認証方法および認証要求方法

【課題】認証サーバ装置同士の接続ができない場合であっても、或る認証サーバ装置が作成した証明書に関連付けされた認証情報を有するクライアント装置が他の認証サーバ装置により認証を受けることができ、かつ、認証サーバ装置の負荷を抑える。

【解決手段】クライアント装置200は、認証サーバ装置700が発行した証明書によって、認証サーバ装置700による認証を受けることができるが、認証サーバ装置800によっては、基本的に認証を受けられない。認証サーバ装置800は、クライアント装置200の証明書の認証に失敗したとき、その関連情報を、管理サーバ装置600へ送信する。管理サーバ装置600は、受信した関連情報を自機が作成したと判断すると、認証を許可する情報を認証サーバ装置800に返す。これに応じて、認証サーバ装置800は、認証を依頼してきたクライアント装置200に対し、認証が成功した情報を送信する。

(もっと読む)

サーバーレス分散ファイルシステムにおけるセキュアリカバリ

【課題】オーセンティケータにセキュアファイル書き込みが伴う場合に、惨事発生後、セキュアファイル書き込みを行うためのシステムおよび方法をサーバーレス分散ファイルシステム内の認証されていないチャネル上で実装する。

【解決手段】サーバーレス分散ファイルシステムは、fをシステムが許容できるフォールトの数を表す値として、少なくとも3f+1個の参加コンピュータメンバーを含む。グループは、ファイル作成およびファイルアップロード用に少なくとも1つのオーセンティケータを必要とする。メンバー間に格納されているファイルへの変更は、ファイル変更がオーセンティケータによりセキュリティ保護され、グループがオーセンティケータを検証することができる場合に、非認証チャネル上で行うことができる。

(もっと読む)

コンテンツ通信システム、コンテンツ出力装置、USB装置、およびコンテンツ処理装置

【課題】コンテンツ通信システム、コンテンツ出力装置、USB装置、およびコンテンツ処理装置を提供すること。

【解決手段】コンテンツ出力装置から第1の鍵で暗号化されたコンテンツデータがUSB通信により入力される第1のUSB通信部と、前記第1のUSB通信部に入力されたコンテンツデータを前記第1の鍵で復号する復号部と、前記復号部により復号されたコンテンツデータを、他のUSB装置を介してコンテンツ処理装置に送信する送信部と、第2の乱数を生成する第2の乱数生成部と、楕円暗号用の第1の原点座標を前記第2の乱数生成部により生成された前記第2の乱数と乗算する第2の乗算部と、前記コンテンツ出力装置において生成され、前記第1の原点座標が乗算された第1の乱数に、前記第2の乱数生成部により生成された前記第2の乱数を乗算することにより前記第1の鍵を得る第2の鍵取得部と、をUSB装置に設ける。

(もっと読む)

認証システム、記憶媒体、認定装置、および検証装置

【課題】認証する装置と検証する装置とが相互に通信できない環境において、物の認証を実行する技術を提供する。

【解決手段】記憶媒体10の使用の可否を認証する認証システムであって、認証する装置(管理装置30、図1(a))と検証する装置(検証装置20、図1(b))とが、相互に通信できない環境にある。この環境において、図1(a)に示すように、記憶媒体自身を識別するIDを記憶する記憶媒体10cを管理装置30に接続して、秘密鍵を用いた登録(認証)を実行する。そして、その登録(認証)処理によって、記憶媒体10cに電子署名が記憶され記憶媒体10dを作成する。次に、記憶媒体10dを検証装置20に接続したときに、公開鍵を用いた検証処理が実行される。そして、その記憶媒体10dの正当性の判定が実行される。

(もっと読む)

可搬記憶媒体およびプログラムおよび可搬記憶媒体の情報保護システムおよび可搬記憶媒体の情報保護方法

【課題】 可搬記憶媒体の情報保護に対する信頼性を高める。

【解決手段】 可搬記憶媒体1は、コントローラ部2と、記憶部3とを備える。記憶部3は、保護対象記憶領域4を含んでいる。また、記憶部3には、所定の認証用情報Nが格納されている。コントローラ部2は、記憶部3の情報の読み出しおよび書き込みを制御するものである。当該コントローラ部2は、保護対象記憶領域4の情報の読み出しを阻止する機能を備えている。さらに、コントローラ部2は、装着した装置から所定の情報を取り込み当該取り込んだ情報が所定の条件に適合して所定の認証処理による認証済みの情報であることを確認し、かつ、当該認証済みの情報と、認証用情報Nとの組み合わせが所定の組み合わせ条件を満たすと判断した場合に、保護対象記憶領域4の情報の読み出し阻止動作を解除させる情報読み出し許可判断機能を備えている。

(もっと読む)

無線通信装置及び無線通信システム

【課題】作業の煩雑さを抑制しつつ、無線通信の認証を安全に行う。

【解決手段】シンク側の無線通信装置は、メモリと、ケーブルポートと、ケーブルポートにケーブルを介して接続された外部装置から、該ケーブルでの通信方式で使用する表示装置識別情報を取得する手段と、取得された表示装置識別情報に基づき、外部装置がソース側の無線通信装置であるか否かを判別する判別手段と、外部装置がソース側の無線通信装置であると判別された場合に、有線で接続された状態にあるソース側の無線通信装置との間で認証処理を行うと共に、認証処理により得られた認証情報をメモリに格納する手段と、シンク側の有線通信装置がケーブルポートに有線接続された状態で、メモリに格納された認証情報に基づき、ソース側の有線通信装置が有線接続された状態にあるソース側の無線通信装置との間で、無線通信を行う無線通信手段と、を備えている。

(もっと読む)

分散情報生成装置、秘密情報復元装置、分散情報生成方法、秘密情報復元方法およびプログラム

【課題】巨大な拡大体上の秘密情報を、任意の小規模な有限体上で分散あるいは復元するとともに、分散情報の大きさを削減する。

【解決手段】拡大体GF(qm)上の秘密情報(m次元ベクトル)をLm個の有限体GF(q)上の部分秘密情報に分割し、m(k−L)個の有限体GF(q)上の乱数を生成する。次に、GF(q)[x]上のm次原始多項式f(x)に対応するコンパニオン行列とそのコンパニオン行列の累乗とを生成し、生成されたコンパニオン行列とそのコンパニオン行列の累乗との構成に基づいて定まる組み合わせに応じて、部分秘密情報と生成された乱数とを有限体GF(q)上で演算を行い、mn個の部分分散情報を出力する。そして、その出力された部分分散情報をm個ずつ連結して、n個の分散情報を生成し、分散情報の各管理者に、生成した分散情報を送信する。

(もっと読む)

認証システムおよび認証方法

【課題】ICカードを利用するシステムにおける不正利用を低減し、不正利用が行われても事後的に不正利用の有無を追跡可能なシステムおよび方法を提供する。

【解決手段】ICカードは、利用者ごとの第1の識別子を2つ以上格納する。ICカードに対してデータを読み書き可能なクライアント端末に対する認証処理を実施するシステムは、第2の識別子を格納する手段と、クライアント端末から受信した認証要求データに基づいて利用者の認証可否を判定する手段と、クライアント端末から送信される最新日付の第1の識別子を受信する手段と、受信した最新日付の第1の識別子と当該利用者に関連付けられる最新日付の第2の識別子とを照合する手段と、乱数生成手段と、生成された乱数を第1の識別子としてICカードに書き込むためにクライアント端末に送信し、当該乱数を第2の識別子として格納手段に格納する手段と、を含む。

(もっと読む)

鍵管理方法

【課題】メモリカードなどの記録媒体における安全な鍵管理を実現する。

【解決手段】記録媒体(20)において、ホスト装置(10)との相互認証を経ずにアクセス可能な通常記憶領域(21)および相互認証を経てアクセス可能な認証記憶領域(22)のいずれにもMKBが格納されていない場合、ホスト装置(10)が有するMKB(151)を通常記憶領域(21)および認証記憶領域(22)に書き込む。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 ハードウエア暗号記憶装置における暗号鍵の安全な管理方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶し、譲渡、廃棄、レンタル時等における、重要度、種類に応じて任意に情報を無効化する方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶している場合において、廃棄時等において、どのような情報が記憶されているか判断することなくデータを無効化する方法の提供。

【解決手段】 複数のパーティションを設定するステップと、各パーティションにそれぞれ固有のパーティション鍵を生成するステップと、パーティション鍵を暗号化するステップと、ホストから特定パーティションデータ無効化コマンドが発行されたとき、そのパーティション鍵の消去を実行するステップを実行する。

(もっと読む)

記憶媒体管理装置、記憶媒体管理システム、記憶媒体管理方法、及び記憶媒体管理用プログラム

【課題】複数の拠点間を移動するUSBメモリ等の記憶媒体を管理する。

【解決手段】利用者が、持ち出しするUSBメモリ自体のデータ保持機能を使用せずUSBメモリに物理的に付加された識別情報と、USBメモリの利用場所を、管理サーバに事前登録する。その際に、管理サーバは、USBメモリ内のデータを暗号化・復号化するための一対の非対称な暗号鍵・復号鍵を生成して、暗号鍵のみを利用者へ発行する。利用者は、ユーザ端末上で、発行された暗号鍵を用いてデータを暗号化し、USBメモリの持ち出し時には、利用場所における入退室履歴を、管理サーバに自動記録する。USBメモリの利用時には、管理サーバは、その都度、入退室履歴と照合して、復号鍵を発行し、復号鍵を利用者へ送信する。利用者は、復号鍵を用いて暗号化の解除を行う。

(もっと読む)

シンクライアント管理方法及びシステム、並びにシンクライアント管理用プログラム

【課題】ファイルのデータを機密性高く保管でき、データを記憶媒体に格納した上で持ち出す際の安全性が保証され、ユーザが記憶媒体を紛失して他者の手に渡って使用されても、情報漏洩を充分に安全性高く防止できるシンクライアント管理システムを提供する。

【解決手段】このシステムでは、接続先管理サーバPC211のファイル213のデータをシンクライアント201側でICカード207の暗号鍵218に基づいて暗号化した暗号化データをUSBメモリ20の暗号化ファイル210に格納し、接続先管理サーバPC211側ではそのデータを暗号化して保管する。USBメモリ20を持ち出して紛失しても、暗号化データに対応する暗号鍵208を収めたICカード207が無いと参照できず、参照されるとシンクライアント201側でファイル返却とみなしてUSBメモリ20に暗号化データがあればこれを暗号鍵208と合わせて削除してからオンライン機能を働かせる。

(もっと読む)

データ管理システム、データ書き込み装置、およびデータ読み出し装置

【課題】セキュリティを向上すると共に、操作性を向上したデータ管理システムを提供することである。

【解決手段】パソコンは、ログインIDを用いてログインされる(S21)。そうすると、パソコンは、ログインIDを保持部に保持する(S22)。また、パソコンは、USBメモリがパソコン装着部に装着されたことを検知する(S23)。そうすると、ドライバは、USBメモリに書き込まれた第2のユーザIDを読み出す(S24)。そして、パソコンが保持している第1のユーザIDと、読み出した第2のユーザIDとが一致するか否かを判断する(S25)。そして、一致する場合には(S25において、YES)、USBメモリに書き込まれたアプリケーションソフトウェアを用いて、暗号化された画像のデータを復号化するよう制御する(S26)。

(もっと読む)

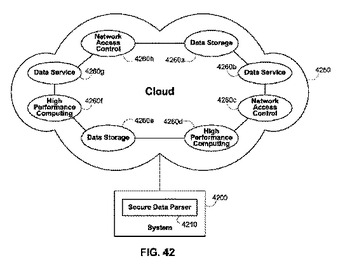

クラウド内にデータを確保するシステムおよび方法

クラウドコンピューティングリソースに確実にデータを記憶し、それとデータを通信する任意の好適なシステムに統合され得る確実なデータパーサを提供する。確実なデータパーサは、データを解析し、次いで、区別して記憶または伝達される複数の部分にデータを分割する。元のデータ、データの複数部分、または両方の暗号化が、付加的な安全性のために採用されてもよい。データの暗号化は、データの第1の解析、分割、および/または分離の前または後に行われてもよい。加えて、暗号化ステップは、1つ以上のデータ部分について繰り返されてもよい。  (もっと読む)

(もっと読む)

情報処理装置、制御方法、コンピュータプログラム及び記憶媒体

【課題】たとえば、汎用の記憶媒体であっても情報の漏洩を抑制しやすい、コスト的に有利なセキュリティ機能を提供する。

【解決手段】本発明は、たとえば、着脱可能な記憶媒体を接続するインターフェースと、記憶媒体に記憶されているセキュリティプログラムを、インターフェースを介して、読み出して実行する制御手段とを備えた情報処理装置に適用できる。制御手段は、セキュリティプログラムをすることで、記憶媒体に確保されたセキュリティ領域へのデータの書き込みとセキュリティ領域からのデータの読み出しを許可する読み書き制御手段として機能する。

(もっと読む)

記録装置及びコンテンツデータ再生システム

【課題】クローンカードの流布を防止する。

【解決手段】メモリカード100は、メモリ10と、メモリ10を制御するコントローラ20とを備える。コントローラ20は、コントローラ鍵Kc、及び固有の識別情報SNを有すると共に、コントローラ鍵Kc及び識別情報SNに従ってコントローラ20毎に固有のコントローラユニーク鍵Kcを生成可能に構成されている。メモリ10は、MKBと、デバイス鍵セットKdsをコントローラユニーク鍵Kcuで暗号化してなる暗号化デバイス鍵セットEnc(Kcu:Kds)とを記憶する。コントローラ20は、暗号化デバイス鍵セットEnc(Kcu:Kds)をコントローラユニーク鍵Kcuで復号してデバイス鍵セットKdsを得る。

(もっと読む)

管理装置、ノード装置、ノードプログラム、ページ情報送信プログラム、及びページ情報送信方法

【課題】コンテンツデータの属性情報等のレコードの改竄を確実に防止することができ、且つ、探索効率を上げることが可能なコンテンツカタログ情報等の管理情報を各ノード装置に送信する。

【解決手段】生成された葉ページから根ページ情報までの節ページ情報と根ページ情報とのシリアル番号及びチェック情報を、葉ページ情報の生成に基づいて更新し、ネットワークを介して、更新されたページ情報をノード装置に送信する。

(もっと読む)

記憶装置認証

記憶装置を認証するシステムおよび方法。一実施では、記憶装置を認証するための、コンピュータで実行される方法を提供する。該方法に従って、宛先を識別する目録が受信される。転送ステーションは、記憶装置からデジタル署名を読み出す。デジタル署名は、有効性を立証され、デジタル署名の有効性を立証に基づき、記憶装置からの転送ステーションを介した1つ以上のファイルの転送が、目録中で識別される宛先に許可される。 (もっと読む)

281 - 300 / 3,043

[ Back to top ]