Fターム[5J104NA37]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | 暗号鍵記録用 (4,789)

Fターム[5J104NA37]に分類される特許

2,101 - 2,120 / 4,789

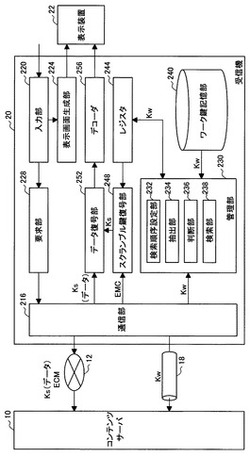

受信装置、受信方法、およびプログラム

【課題】受信装置、受信方法、およびプログラムを提供すること。

【解決手段】暗号化されている第1の鍵を該第1の鍵に対応する第2の鍵を利用して復号し、暗号化されているコンテンツのストリーミングデータを該ストリーミングデータに対応する復号された第1の鍵を利用して復号する受信装置であって、1または2以上の前記第2の鍵を記憶する記憶部と、前記第2の鍵の利用履歴に基づいて少なくとも1の第2の鍵を前記記憶部から抽出する抽出部234と、前記抽出部により抽出された前記少なくとも1の第2の鍵を保持するレジスタ244と、前記受信部により受信される前記暗号化されている第1の鍵を前記レジスタに保持されている第2の鍵を利用して復号する鍵復号部と、前記鍵復号部により復号された第1の鍵を利用して前記受信部により受信される前記ストリーミングデータを復号するデータ復号部252とを備える。

(もっと読む)

電子認証装置、電子認証システム、電子認証方法およびこの方法のプログラム

【課題】システム構築を簡易にしながら、相互認証のセキュリティ性を高めた電子認証ができる。

【解決手段】ICカード20には秘密鍵及びクライアント証明書を記憶する。認証装置10は、ユーザ端末30からHTTP形式のリクエストを受け、ICカードからクライアント証明書を読み込み、サーバ40に対してHTTPS形式による相互認証、SSL通信を行う。

クライアント証明書や暗号化された認証用データはユーザ端末を経由することなく、直接にサーバに送信される。暗証番号は認証装置に直接に入力する。認証装置の許可リストに記述されているドメイン名(URL)以外の通信はすべて遮断する。認証装置は自身IPアドレスを持たない。認証装置側でサーバ証明書の正当性を自動で確認可能とする。

(もっと読む)

組成情報提供装置、組成情報提供システム、組成情報提供システムの制御方法及びプログラム

【課題】回収された電子部品や電子機器からレアメタル情報を簡単に取得できると共に、レアメタル情報を秘匿できるようにする。

【解決手段】RFIDチップ21に、レアメタル情報を暗号化して保持し、電子部品や電子機器40に装着しておく。リサイクル時には、RFIDリーダ62により、RFIDチップ21の情報を読み取る。記憶部67に復号化鍵K2が記憶されている場合には、記憶されている復号化鍵K2を使って、レアメタル情報を復号する。復号化鍵K2が記憶されていない場合には、情報処理端末61と鍵管理サーバ51との間で認証を行い、認証が成立すると、鍵管理サーバ51から情報処理端末61に送られてくる復号化鍵K2を使って、レアメタル情報を復号する。正規のリサイクル工場では、レアメタル情報を簡単に取得することができ、また、それ以外に対しては、レアメタル情報を秘匿できる。

(もっと読む)

安全ファクシミリ送信方法および装置

本発明は、文書の安全なファクシミリ送信方法に関し、前記文書の少なくとも1つの画像を生成するステップ(ステップa))と、前記少なくとも1つの画像の画素を読み取り、一連の所定サイズのブロックとするステップ(ステップb))と、変換テーブルに基づいて、前記一連のブロックをキャラクタ・ストリングに変換するステップ(ステップc))と、前記キャラクタ・ストリングを暗号化して、暗号化キャラクタ・ストリングを作成するステップ(ステップd))と、前記暗号化したキャラクタ・ストリングを圧縮して、スクランブル化画像を作成するステップ(ステップe))と、前記スクランブル化画像を送信するステップ(ステップf))とを備えており、標準暗号化モードと最適暗号化モードとの間で選択肢を設け、標準暗号化モードでは、ステップa)において、前記文書全体から1つの画像を生成し、前記最適暗号化モードでは、ステップa)において、各画像が前記文書の1本のラインに対応する、一連の画像を生成し、ステップb)において前記一連の画像の各画像の画素を読み取って所定サイズの一連のブロックとし、ステップc)において、各画像に対応する前記一連のブロックを、各々、1つのキャラクタ・ストリングに変換して、画像当たり1つのキャラクタ・ストリングを得て、ステップd)において、少なくとも1つの白でない画素を有する画像に対応するキャラクタ・ストリングのみを暗号化する。更に、本発明は、この本発明の方法を実行する装置にも関する。 (もっと読む)

ディジタル信号送信方法

【課題】

ディジタル信号バスでコンテンツを送受信すれば、品質の劣化が無いために著作権の保護が問題となり、認証処理が必要になる。しかし、認証処理は処理量が多く処理に時間がかかる為、従来のアナログ接続のような操作性を実現することと、ユーザーが意識することなくコンテンツの著作権を保護することが課題となる。

【解決手段】

上記課題は、電源投入時や、ディジタル信号バスに接続されたとき、ディジタル信号バスと接続された入力端子を選択した時に、ディジタル信号バスに接続された機器間で、著作権管理のための認証処理を行うこと、

また、これらの機器間で暗号化の鍵を共有することによって実現できる。

(もっと読む)

データベース装置、データベース装置の制御方法、プログラム

【課題】異なる属性を有する情報の集合である個人情報等を記録するデータベース装置の情報管理の安全性を高める。

【解決手段】データベース装置は、第1記録部122Bと第2記録部122Cを備える。第1記録部122Bには、ユーザ毎に割振られたユニークなIDと、氏名、生年月日等の異なる属性を有するそのユーザの記述情報が、互いに紐付けた状態で記録される。同じIDに紐付けられた記述情報は一まとめの組記述情報として扱われ、異なる鍵で暗号化されている。第2記録部122Cには、ある属性を有する記述情報のすべてをそれら記述情報が紐付けられているIDと対にしてなる検索用情報が、幾つかの記述情報について記録されている。検索用情報のそれぞれは、異なる鍵で暗号化されている。データベース装置は、組記述情報と検索用情報を復号化する復号化部122Fを備える。

(もっと読む)

認証システムのメタデータプロビジョニング方法、システム、そのプログラムおよび記録媒体

【課題】ユーザ利用端末からサービス提供サーバへのログイン認証に際し、ユーザが所有しているデバイスを認証デバイスとして利用可能とする。

【解決手段】サービス提供サーバ21が利用端末10からのメタデータ登録の要求を受け付け、サービス提供サーバ21は認証デバイス31との間でセッションを確立する。認証デバイス31は自身の公開鍵証明書を含むメタデータをサービス提供サーバ21に送信する。サービス提供サーバ21は認証局40の公開鍵証明書により認証デバイス31の公開鍵証明書の署名を検証して、真正であることが確認されるとメタデータを登録する。

(もっと読む)

復号鍵管理サーバ及び復号鍵要求プログラム

【課題】全ユーザ端末を管理することも、通信のために特別なソフトウェアをも必要としない復号鍵管理サーバを提供する。

【解決手段】ネットワーク40を介して、プロバイダ端末30からの要求に応じて暗号化実行ファイルの復号鍵を鍵管理DB21に備えて管理し、暗号化実行ファイルの復号鍵要求を行う複数のユーザ端末10に通信可能に接続された管理サーバ20であって、暗号化実行ファイルの参照ファイルID毎に、暗号化実行ファイルの暗号化復号鍵と、復号鍵要求の有効期限と、復号鍵要求の復号試行残回数と、参照パスワードとを格納し、復号鍵要求があったときに、復号試行残回数が1以上か否かを判断して、1以上と判断されたときに、復号鍵要求に伴うパスワードと参照パスワードとを照合して認証を行い、認証が得られたときに有効期限内の復号鍵要求であるか否かを判断し、有効期間内と判断されたとき、対応する暗号化復号鍵を返信する構成を有する。

(もっと読む)

キー配信用の方法、システムおよび機器

キー配信用の方法、システムおよび機器が開示されている。クライアントノードと第三者機器間の共有キー(Kab)の算出時、該共有キー(Kab)は、一定のパラメータを使用するのではなく、可変パラメータをキーイング材料に導入することによって算出される。該共有キー(Kab)が漏洩されると、該可変パラメータを更新することによって簡単かつ遅れずに更新可能である。そしてメッセージの送信セキュリティが改良される。メッセージのセキュリティ保護およびセキュリティ検証方法もまた、メッセージ偽造や応答攻撃によってもたらされるメッセージセキュリティへの危険を効果的に防止するために使用される。したがってメッセージの送信セキュリティはさらに改良される。 (もっと読む)

属性認証システム、同システムにおける属性認証方法およびプログラム

【課題】属性認証の際に、クライアント端末の演算能力が非力であってもその演算処理を高速に行う。

【解決手段】ユーザが、秘密鍵を生成し、これから公開鍵を生成する。CAは、ユーザが生成した公開鍵に対して保有する署名鍵で署名を行い、属性証明書として発行する。また、CAは、乱数を用いて事前計算した属性情報を生成する。ユーザは、SPサーバにサービスの提供要求を送信し、SPサーバは、自身の秘密鍵と公開鍵を生成する。また、生成した乱数rに基づいて計算したチャレンジをユーザに送信する。ユーザは、乱数fを生成し、これを用いて、属性証明書を変形する。また、属性情報を用いて、SPサーバからのチャレンジに対する署名値を算出する。さらに、変形した属性証明書と算出した署名値とをSPサーバに送信する。SPサーバは、ユーザから受信した属性証明書と署名値を検証する。そして、属性証明書および署名値の正当性が確認されたときに、ユーザに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

情報端末、情報管理サーバ、情報処理システムの制御方法、情報端末の制御方法、情報管理サーバの制御方法、情報処理システム

【課題】煩雑な仕組みを必要とすることなく、情報端末で生成された暗号化鍵の安全性を向上させる。

【解決手段】情報端末101に決済情報Dpを暗号化情報Deに暗号化するための暗号化鍵Kekが格納される耐タンパ記憶部209の他に、暗号化情報Deを格納するための記憶部207を別に設け、暗号化鍵Kekは、複数の分割鍵情報として情報管理サーバ102を介して他の情報端末101に分散して保持させる。不正操作や誤操作等によって特定の情報端末101で耐タンパ機能が動作して耐タンパ記憶部209の暗号化鍵Kekが消去されても暗号化情報Deは記憶部207に残る。情報管理サーバ102は、暗号化情報Deを不正操作のあった情報端末101から回収するとともに、他の複数の情報端末101から分割鍵情報を回収して暗号化鍵Kekを復元し、暗号化情報Deから決済情報Dpを復号する。

(もっと読む)

制御機器

【課題】交換したセキュリティ機器に新たに暗号鍵を設定することができる制御機器を提供すること。

【解決手段】認証データCを記憶してある本体共通鍵Aにより暗号化してセキュリティ機器2に送信する一方、セキュリティ機器2から再度暗号化された認証データCを受信し、暗号化した認証データCと受信した認証データCとが一致した場合にセキュリティ機器2を認証する制御機器であって、暗号化した認証データCと受信した認証データCが一致しない場合に、認証データCを記憶してある機器出荷鍵により暗号化してセキュリティ機器2に送信する一方、セキュリティ機器2から再度暗号化された認証データCを受信し、さらに、機器出荷鍵により暗号化した認証データCと受信した認証データCとが一致した場合に新たな機器共通鍵を生成するための機器共通鍵生成データD+Eをセキュリティ機器2に送信するようにした。

(もっと読む)

無線網に対するキーロールオーバ戦略を用いてのセキュリティキーの分配

【課題】無線網に対するキーロールオーバ戦略を用いてのセキュリティキーの分配を提供する。

【解決手段】無線網に対するキーロールオーバ戦略を用いるセキュリティキー分配方式が開示される。複数のキーが、通常はアクセスポイントによって生成され、標準モードと混合モードにて動作することができる。標準モードにおいては、網上の各デバイスはキーの自動更新をサポートする。混合モードにおいては、無線網上の一つ或いは複数のデバイスは固定キーを要求する。両方のモードにおいて、所定の数のキーが決められ、無線網にアクセスしているクライアントデバイスに送信される。この所定の数はクライアントデバイスが無線網との間の通信を失わず、ある数の認証期間をミスすることを許されるように決定される。好ましくは、アクセスポイントによって使用される送信キーとは異なる送信キーがキーの自動更新をサポートするクライアントデバイスによって使用される。

(もっと読む)

プロキシ認証サーバ

【課題】 クライアントが特定のNTLM認証コードを有することを要求することなく、NTLM認証プロトコルを用いてクライアントがMicrosoft Windows Serverによる認証を受けることを可能にする技術を提供すること。

【解決手段】

本発明の一特徴は、コンピュータにより実現されるクライアントを認証する方法であって、プロキシ認証サーバが、クライアントからデジタル証明書リクエストを受け付けるステップと、前記プロキシ認証サーバが、前記デジタル証明書リクエストに応答して、認証局が常駐する特定のサーバと認証処理をやりとりするステップとを有する方法に関する。

(もっと読む)

管理装置用カード、計測装置、ヘルスケアシステム、及び生体データの通信方法

【課題】計測装置から体重などの生体データを収集する際に生体データの秘匿性をユーザごとに保証することができる利便性の高い管理装置用カードを提供する。

【解決手段】管理機器105に装着される管理機器用カード106は、計測機器101から計測機器101に固有の第1固有情報及び計測機器101の利用者を識別する識別情報を取得するカードi/f部1061と、管理機器用カード106に固有の第2固有情報を格納しているカードID記録部1062と、第1固有情報、第2固有情報及び識別情報を用いて計測機器101が利用する暗号鍵に対応する復号鍵を生成する鍵計算部1063と、生成された復号鍵を格納する鍵記録部1064と、計測機器101から暗号化された生体データを受信する通信部1069と、暗号化された生体データを復号鍵を用いて復号化する復号部1066とを備える。

(もっと読む)

シンクライアントシステムおよびそのデータ編集方法ならびにデータ編集プログラム

【課題】ネットワークが遮断された状態でもシンクライアント端末上でテキスト編集を可能にし、かつ安全に編集データを保持することで情報漏洩も防ぐことができるシンクライアントシステムのデータ編集技術を提供する。

【解決手段】シンクライアントシステムにおいて、ネットワークとの遮断時に、シンクライアント端末100に接続したストレージデバイス207内の耐タンパ領域211に暗号鍵209を保存し、この暗号鍵209で暗号化した暗号化メモファイル208を一時保存領域210に保存し、ネットワークとの接続時に、一時保存領域210に保存した暗号化メモファイル208を耐タンパ領域211に保存した暗号鍵209で復号化し、この復号化したメモファイル202を情報処理装置201に転送することで、ネットワーク遮断時でもシステム上で安全な情報漏洩のリスクの少ないデータ編集機能を実現する。

(もっと読む)

記憶装置、暗号化データ処理方法

【課題】更新前の暗号鍵によって暗号化されたデータが更新後の暗号鍵によって復号化され出力されることを防ぐ記憶装置、暗号化データ処理方法を提供する。

【解決手段】データを記憶媒体に保存する記憶装置であって、更新された暗号鍵と暗号鍵の識別情報を設定する暗号鍵更新部と、暗号化データに暗号鍵更新部により設定された識別情報を付加して記憶媒体に保存する保存部と、暗号化データと暗号化データに付加された識別情報を読み取る読み取り部と、読み取り部により読み取られた暗号化データに付加されて保存された識別情報と暗号鍵更新部により設定された識別情報とが一致するかどうかを判断する判断部と判断部において、暗号化部により暗号化データに付加された識別情報と暗号鍵更新部により設定された識別情報とが一致する場合、暗号鍵更新部により設定された暗号鍵に基づいて暗号化データを復号化し、復号化されたデータを出力する復号化部を備えた。

(もっと読む)

携帯記憶媒体

【課題】 予め定めた暗号鍵の使用回数を超えた場合には、自動的に当該暗号鍵を使用できないようにし、また他の暗号鍵に切り替えることができるようにして、ICカードなどの携帯記憶媒体に記憶されている暗号鍵の不正解読を防止できるようにした携帯記憶媒体を提供する。

【解決手段】 暗号鍵を記憶可能で、その暗号鍵を使用した暗号処理を実行可能な携帯記憶媒体において、前記暗号鍵を使用した暗号処理の実行回数を記録する記憶手段と、前記実行回数に応じて当該暗号鍵の使用を禁止する使用禁止手段とを有し、前記記憶手段には、予め複数種類の暗号鍵について、それぞれ使用回数限度数が記憶され、前記使用禁止手段は、前記記憶手段に記憶された暗号鍵を使用した暗号処理の実行回数と、当該暗号鍵の使用回数限度と比較して、前記実行回数が前記使用回数限度を超えた場合に、前記暗号鍵の使用を禁止させる機能を有する。

(もっと読む)

電子機器、コンテンツ再生制御方法、プログラム、記憶媒体、集積回路

【課題】ユーザの権利を不当に制限することなく、タイマ割り込み等を用いず、コンテンツの利用にかかる権利を管理してコンテンツの再生を制御する装置を提供する。

【解決手段】例えばコンテンツの再生の合計時間など、コンテンツの利用にかかる権利を管理しながらコンテンツの再生を行うために、電子機器は、権利一時記憶部59に権利情報を記憶して、フレームの復号にかかる処理において、コンテンツの利用が許可されているかの判定を行う。また、権利一時記憶部59に記憶されている権利情報の更新を行う。そして、再生するフレームが所定番目になると、権利一時記憶部59に記憶されている権利情報を、保存領域20に記憶させる。

(もっと読む)

個人認証デバイスとこのシステムおよび方法

【課題】フレキシブルで不正変更できないように作られた認証システムまたは個人認証デバイス(PAD)を提供する。

【解決手段】PADは証明局(CA)に関連づけられた少なくとも1つの公開キーを記憶させ、1つ以上のデジタル証明書を受信する。このデジタル証明書は記憶されているCA公開キーに基づいて認証される。PADはアプリケーションにしたがってサービスキーを出力する。このサービスキーは制御された空間へのアクセスを獲得するため、ある行動をとる許可を得るため、あるいはいくつかのサービスを受信するために使用される。PADの動作およびサービスキーの性質は、動作中にPADが受信するデジタル証明書により決定される。秘密を保持されている記憶されたPAD秘密キーを使用して、PADはさまざまなセキュリティ関連のタスクを実行する。

(もっと読む)

2,101 - 2,120 / 4,789

[ Back to top ]