Fターム[5J104PA07]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 用途 (12,721) | コンピュータ・ネットワーク、インターネット (6,922)

Fターム[5J104PA07]の下位に属するFターム

Fターム[5J104PA07]に分類される特許

81 - 100 / 6,614

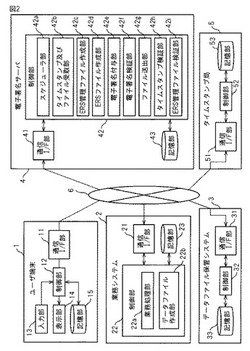

タイムスタンプ付与装置及びタイムスタンプ検証装置

【課題】一つのタイムスタンプが付与されたファイル間の関係を、改竄検知可能に保持することができるタイムスタンプ付与装置を提供する。

【解決手段】スケジューラ部42aは、タイムスタンプ付与対象となる複数の任意ファイルを指定する。ERS管理ファイル作成部42cは、複数の任意ファイル間の関係を含むERS管理ファイルを作成する。タイムスタンプ及びデータファイル受取部42bは、複数の任意ファイル及びERS管理ファイルに対して一つのタイムスタンプの発行要求をタイムスタンプ局5に行い、タイムスタンプ局5が発行したタイムスタンプを通信I/F部41を通じて取得する。ERSファイル作成部42dは、複数の任意ファイル及びERS管理ファイルに対して、タイムスタンプの有効性を検証可能な検証用ファイルをそれぞれ作成する。

(もっと読む)

バッチジョブ実行システム、ジョブ管理サーバ、ジョブ認証情報更新方法および更新プログラム

【課題】一元管理されていない認証情報を含むジョブに対しても、認証情報の更新を容易かつ確実に行うことを可能とするバッチジョブ実行システム等を提供する。

【解決手段】バッチジョブ実行システム1で、複数の実行手段を有するジョブ実行サーバ20が、各実行手段が使用する相互に独立した複数の認証情報を予め記憶しており、ジョブ管理サーバ10が、バッチジョブの内容を定義するジョブネットワーク定義116を予め記憶している記憶手段12と、ジョブネットワーク定義に登録された認証情報の一覧を作成してジョブ管理端末に表示させるジョブ内認証情報抽出手段114と、表示された認証情報の一覧に基づいてジョブ管理端末から送信される操作指令に従ってジョブ実行サーバ内における認証情報の更新対象を判断する更新対象判断手段113と、更新対象の認証情報を更新するよう指令する認証情報送信手段112とを備える。

(もっと読む)

非有形商品の電子商取引方法

【課題】非有形商品自体、需要、情報の電子商取引方法の提供。

【解決手段】本発明の非有形商品の電子商取引方法は、ポータルサイト、データベース、セキュリティ検証モジュール、ネットワーク伝送インターフェイス、サーバーを含み、ユーザーがポータルサイトからログインし、非有形商品自体または非有形商品に対する需要のアップロードまたはダウンロード、非有形商品に関連のまたは関連しない情報提供を行うステップと、データベースにより非有形商品自体、需要、情報を保存するステップと、セキュリティ検証モジュールによりログイン情報、取引手続き、非有形商品自体の保護、暗号化、検証を行うステップと、サーバー及びネットワーク伝送インターフェイスによりポータルサイトを運営するステップを含む。

(もっと読む)

通信装置、プログラム、および通信システム

【課題】制御機能が正規に利用されていることを保証することができる通信装置、プログラム、および通信システムを提供する。

【解決手段】制御方式送信部21は、自装置が実施するデータ通信に係る制御の方式を示す方式情報と、自装置の位置に応じた周囲の環境を示す環境情報とを他の通信装置へ送信する。制御方式決定部24は、他の通信装置から受信した方式情報および環境情報に基づいて、他の通信装置が実施する制御の内容を決定し、決定した制御の内容を示す制御情報とその電子署名とを生成する。制御予定送信部25は、他の通信装置へ制御情報および電子署名を送信する。署名検証部12は、他の通信装置から受信した電子署名の正当性を検証する。電力量制御部10は、電子署名の正当性の検証に成功した場合、他の通信装置から受信した制御情報が示す制御の内容に基づいて、他の通信装置とのデータ通信に係る制御を行う。

(もっと読む)

暗号化情報利用システム

【課題】 利用者端末においてデータを利用させる際に、正規ユーザーであって、かつ限定された区域内のみで暗号化されたデータを復号して、当該データを利用可能な暗号化情報利用システムを提供する。

【解決手段】 発信器識別情報を発信する信号発信手段(20)と、当該信号を受信する信号受信手段(31)と、発信器識別情報、端末識別情報、個人識別情報からなる認証情報を送信する認証情報送信手段(32)と、当該認証情報を認証情報管理テーブル(44)にて管理する認証情報管理手段(41)と、認証情報を受信する認証情報受信手段(42)と、受信した認証情報の組み合わせが認証情報管理テーブルに存在する場合に、当該認証情報を送信した利用者端末(30)に対して暗号解除情報を送信する暗号解除情報送信手段(43)と、暗号解除情報を受信した場合に、暗号化された情報を復号する復号手段(34)とを備える。

(もっと読む)

暗号鍵更新方法、暗号鍵更新装置、及び暗号鍵更新プログラム

【課題】更新後の鍵をグループ内にのみ安全に配布する。

【解決手段】例えば、グループG2,2の新たな鍵k’2,2をグループG2,2の暗号鍵とグループG0,1の暗号鍵との連接のハッシュ値で暗号化してマルチキャストする。グループG2,2のグループヘッドは、これを受信し、ノードn以外のノードに転送する。これにより、ノードnはグループG2,2から排除される。

(もっと読む)

鍵認証方式

【課題】少なくとも1組の通信者間で情報を送受信するのに用いる通信システムにおいてセキュリティを向上させる方法を提供すること。

【解決手段】一般に、通信者間で行われる通信は、一方の通信者が、所定のアルゴリズムの算術的属性に応じた鍵対を生成し、その一方の鍵、即ち公開鍵を証明書付きで相手側に送信すると共に、鍵対のうち秘密鍵を用いて署名を生成および送信する工程と、受信者が、相手側の通信者に上記署名を送信して上記署名を確認する工程とを有する。本発明は、さらに、上記所定のアルゴリズムの要件により決定される算術的属性に合致する公開鍵を確認する工程を提供する。

(もっと読む)

撮像装置及び撮像方法

【課題】通常の使用時にはパスコードを入力する面倒な操作を行うことなく簡単にネットワークにアクセスできるようにする。

【解決手段】信頼できる場所情報を記憶媒体に保存する記憶手段と、現在場所情報を検出する場所情報検出手段と、サーバにネットワーク接続して通信を行うネットワーク通信手段と、前記ネットワークにアクセスするユーザインタフェース手段と、装置全体の制御を行う制御手段とを設け、前記制御手段により、現在場所情報を検出する場所情報検出処理と、前記場所情報検出処理で検出した現在場所情報と、前記記憶媒体に記憶されている信頼できる場所情報とを比較する比較処理と、前記比較処理の結果に基づいて、前記ネットワークにアクセスするユーザインタフェースを切り替える切り替え処理とを行わせ、特定の場所にいる場合のみ、予め記憶されているアカウント情報を使用してネットワーク接続できる様にする。

(もっと読む)

アクセス制御システム、アクセス制御装置、アクセス制御方法

【課題】 Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とする。

【解決手段】アクセス制御システム1は、ユーザ端末10と、パスワード強度の異なるWebサービス31A〜31Cを有するWebサービス群30と、ユーザ端末10からWebサービス群30へのアクセスを制御するアクセス制御装置20とを備え、アクセス制御装置20は、各Webサービス31A〜31Cのパスワード強度(A)を記憶するパスワードポリシー記憶部26、ユーザ認証用のパスワードを受信しパスワード強度(B)をパスワード強度(A)に基づき決定するパスワード登録部21、受信したパスワードとパスワード強度(B)を記憶するID情報記憶部22、ユーザ端末10からWebサービス31A〜31Cへアクセス要求された場合にパスワード強度(A)とパスワード強度(B)とに基づきアクセス要求の許否を判別するパスワード強度判別処理部24、を備える。

(もっと読む)

電子機器及びプログラム

【課題】障害から復帰した際に、認証を行う手間をなくすこと。

【解決手段】通信ネットワークNを介してセンタサーバ40との通信を行う通信部36、通信部16と、通信部36、通信部16介してセンタサーバ40から認証を許可する認証OK信号を受信した際、認証トークンを生成するCPU11と、CPU11により生成された認証トークンを記憶する不揮発性のEEPROM17と、CPU11により生成された認証トークンを記憶する揮発性のRAM33と、障害から復帰した際、RAM33に認証トークンが記憶されている場合に、EEPROM17により記憶された認証トークンとRAM33により記憶された認証トークンとが一致するか否かを検証し、一致する場合に、センタサーバ40との認証状態を継続させるCPU11と、を備える。

(もっと読む)

暗号化処理装置、暗号化処理方法及びプログラム

【課題】通信の発生と終了の特性を考慮してSAを高速なSRAMと大容量なシステム共有メモリに適応的に配置する手法を活用し、暗号通信の高速化を図る。

【解決手段】IPパケット長を元に、今後使用される可能性の高いSA、あるいは使用されない可能性の高いSAを分析する。具体的には同一の通信対向相手に対して同一のIPパケット長が連続して送信されている場合、そのSAは今後も使用される可能性が高いと判断する。また、同一の通信対向相手に対して同一のIPパケット長が連続して送信された後に、短いIPパケットが送信された場合、そのSAは当面使用される可能性が低いと判断する。

(もっと読む)

サーバ装置、対応付け方法、及び携帯機器用プログラム

【課題】ユーザを識別するための識別情報をユーザに発行しなくても、カラオケシステムのセキュリティを保ちながら携帯機器とカラオケ装置との対応付けを可能とする。

【解決手段】サーバ装置は、カラオケ装置の利用権限があることを示す権限情報であり予め定められた時間間隔で変化する権限情報の出力指令を、カラオケ装置または選曲装置の少なくとも何れか一方に送信し、携帯機器から、権限情報と、カラオケ装置を識別する識別情報であり携帯機器により取得された識別情報とを受信し、受信された権限情報と識別情報とに基づいて、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すかを判定し、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すと判定された場合、権限情報を送信した携帯機器と、識別情報により識別されるカラオケ装置とを対応付ける処理を実行する。

(もっと読む)

セキュリティ・アソシエーションを確立するための方法および装置

【課題】サービス・ノードからクライアントに情報をプッシュ配信するためセキュリティ・アソシエーションをクライアントとサービス・ノードとの間に確立するための方法を提供する。

【解決手段】クライアントと鍵サーバは基本秘密を共有し、サービス鍵の生成および提供に対する要求をサービス・ノードから鍵サーバに送信する。当該要求はクライアントおよびサービス・ノードを識別する、ステップと、クライアントおよびサービス・ノードの識別情報、基本秘密、付加情報を使用してサービス鍵を鍵サーバで生成し付加情報と一緒にサービス鍵をサービス・ノードに送信するステップと、付加情報をサービス・ノードからクライアントに転送するステップと、受信した付加情報および基本鍵を使用してクライアントでサービス鍵を生成するステップとで構成する。同様な手法はp2p鍵管理にも適用出来る。

(もっと読む)

移動局とセキュアゲートウェイとの間のシグナリングおよびメディアパケットのためのヌル暗号化を有する方法および装置

【課題】無線ローカルエリアネットワーク上で、移動局とセキュアゲートウェイとの間のパケットの効率的な輸送方法を提供する。

【解決手段】移動局とセキュアゲートウェイとの間で、第1のタイプのパケットの輸送のために暗号化セキュリティアソシエーションが確立される。次に、移動局とセキュアゲートウェイとの間で、第2のタイプのパケットの輸送のためにヌル暗号化セキュリティアソシエーションが確立される。第1のタイプのパケットは暗号化を要求するパケットで、暗号化セキュリティアソシエーションを使用して輸送される。第2のタイプのパケットは既に暗号化されているパケット(例えば、SIPシグナリング、VoIPなど)で、ヌル暗号化セキュリティアソシエーションを使用して輸送される。

(もっと読む)

ユーザ認証システム、方法、プログラムおよび装置

【課題】多様なデータアクセスを提供することができる。

【解決手段】本実施形態に係るユーザ認証システムは、データを提供するシステムの種別、前記属性、およびデータの少なくとも1つに基づく、データにアクセスするための認証方式を格納する。ユーザ認証システムは、第1ユーザから第1データの要求があった場合、ユーザ情報と第1ユーザの第1アクセス権限とを参照して、第1ユーザが第1データにアクセス可能であるかどうかを判定する。ユーザ認証システムは、第1データの第1認証方式に応じた、第1ユーザの認証に必要な第1認証情報を端末から受信する。ユーザ認証システムは、第1認証方式および第1認証情報に基づいて、第1ユーザを認証する。ユーザ認証システムは、第1ユーザが第1データにアクセス可能であると判定され、かつ認証が成功した場合に、第1データが提供可能であることを示す結果情報を通知する。

(もっと読む)

原本検証方法および原本検証プログラム

【課題】、原本検証を正確に実行すること。

【解決手段】原本検証装置300は、署名装置100から署名データを取得し、切り出し装置から部分ストリームデータと、部分署名データを取得する。原本検証装置300は、部分ストリームデータに含まれる各TSパケットに対して連続するシリアル番号を付与した後に、部分ストリームデータを種別毎に分割し、シリアル番号を含めて分割した単位毎にハッシュ値を求めることで、原本検証を実行する。

(もっと読む)

通信装置及び通信方法、通信システム、並びにコンピューター・プログラム

【課題】外部ネットワークを経由した相互認証及び鍵交換手続きを許容しつつ、コンテンツの不正配信を防止する。

【解決手段】WAN140とホームネットワーク150の間に入ってこれら2つのネットワークを接続する中継機器120で、受信機器130までのRTTを得るための測定を行なうようにしている。このRTT値が上記の閾値以下であることを送信機器110からのコンテンツ配信条件とすることで、ホームネットワーク150内のコンテンツ利用について、現状のDLNA並びにDTCP−IPを使うシステムと同等の利用環境を実現ができる。

(もっと読む)

認証装置及び認証方法

【課題】低コストで、高度のセキュリティを確保することができる認証技術を実現する。

【解決手段】認証装置は、複数の導電部が配置されたデバイスと、複数の導電部の位置を同時に検出するタッチスクリーンと、デバイスの導電部の配置パターンを蓄積するデバイス情報蓄積部62と、タッチスクリーンが検出した導電部の位置から導出される配置パターンと、蓄積された配置パターンとの照合によりデバイスを識別する接地デバイス及び接地面検出処理部81と、識別されたデバイスの識別情報とアクセス対象に予め対応付けられているデバイスの識別情報とを照合する接地デバイス照合処理部84と、ユーザがデバイスをタッチスクリーン上で操作することによって得られる筆跡情報を蓄積する筆跡情報蓄積部61と、デバイス照合処理部84による照合が正しい場合に、タッチスクリーン上に描かれた軌跡と筆跡情報とを照合するアクション照合処理部85とを具備する。

(もっと読む)

周辺装置、アクセス認証サーバ、アクセス認証方法

【課題】周辺装置の使用環境が異なる場合において柔軟にセキュリティレベルを変更でき、利便性を向上させた周辺装置が求められていた。

【解決手段】自装置に接続されたホスト端末とデータ通信を行うデータ通信手段と、自装置の使用を許可するかどうかの認証処理に必要とする情報の収集指示を受信する第1受信処理と、認証処理の結果を受信する第2受信処理と、を行う受信手段と、第1受信処理で受信した収集指示に基づいて、認証処理で用いられる認証情報を収集する認証情報収集手段と、自装置の使用許可を要求する使用許可要求を送信する第1送信処理と、認証情報収集手段で収集された認証情報を送信する第2送信処理と、を行う送信手段と、第2受信処理で受信した認証処理の結果に基づいてホスト端末から自装置へのアクセスの許可又は拒否を制御する制御手段と、を備える。

(もっと読む)

暗号化通信方法、要求元装置、要求先装置、及びプログラム

【課題】なりすましによる情報漏洩を防止する。

【解決手段】要求元10と要求先20との間で暗号化通信を行う際の暗号化通信方法であって、要求元10と要求先20との間の通信時のトラフィック情報を要求元10と要求先20の両方が保存する保存ステップと、要求元10に保存されているトラフィック情報に基づいて暗号化用又は復号化用の種を要求元10が生成するとともに、要求先20に保存されているトラフィック情報に基づいて暗号化用又は復号化用の種を要求先20が生成する生成ステップと、要求元10と要求先20とが種を用いて暗号化通信を行う通信ステップとを備える。

(もっと読む)

81 - 100 / 6,614

[ Back to top ]