Fターム[5K030GA15]の内容

広域データ交換 (118,342) | 目的、効果 (15,207) | 信頼性の向上、保守・管理性の向上 (9,758) | セキュリティ、機密保護、暗号化、認証 (2,361)

Fターム[5K030GA15]に分類される特許

81 - 100 / 2,361

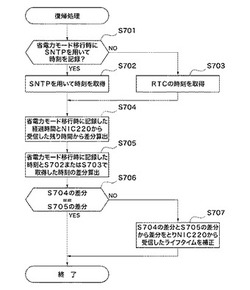

通信装置及びその制御方法、並びにプログラム、ネットワークインタフェース装置

【課題】IPsecのライフタイム情報を引き継いでも通信可能な通信装置及びその制御方法、並びにプログラム、ネットワークインタフェース装置を提供する。

【解決手段】通信装置は、第1の電力モードでの稼働から第2の電力モードでの稼働に移行する場合に、移行時の移行時刻、及び当該移行時刻における第1管理手段により管理された第1ライフタイム情報を記憶手段に記憶するように制御し、第2の電力モードでの稼働から第1の電力モードでの稼働に復帰する場合に、復帰時の復帰時刻、当該復帰時刻における第2管理手段により管理された第2ライフタイム情報、記憶手段により記憶された移行時刻、及び第1ライフタイム情報から第2ライフタイム情報を補正する。

(もっと読む)

通信システム

【課題】利用端末から既定サーバに通信を行うシステムにおいて、利用端末にインストールされた情報傍受プログラム、または利用端末に接続された外部端末内の情報傍受プログラムによって、通信内容が外部に漏洩する危険性があった。

【解決手段】利用端末内通信プログラムが、通信時に利用端末内の他のインストールされた他のプログラムおよび外部端末への接続を確認し、許可されていないプログラムのインストールまたは外部端末への接続が認識された場合は、既定サーバへの通信を行わないことにより、通信内容の外部漏洩の危険性を低減させる。

(もっと読む)

ネットワークマネジメントシステム及びサーバ

【課題】外部からの不正アクセスによる設定変更等の危険を抑制する。

【解決手段】ネットワークマネジメントシステム1は、設定情報によりネットワーク間の通信を制御する1つ又は複数のネットワーク機器3と、所定のネットワーク機器3に対して、設定情報を操作するためにリモート接続し、設定情報に対してアクセスする1つ又は複数のクライアント端末4と、ユーザ毎のユーザアカウント、パスワード、及び設定情報に対する操作権限を示す操作制限情報と、ネットワーク機器3の機器情報とを記憶するデータベースを有するサーバ2とを備える。サーバ2は、クライアント端末4のリモート接続要求に基づき、データベースから操作制限情報を読み出し、操作権限を設定するようにネットワーク機器3を制御し、クライアント端末4からネットワーク機器3への操作を中継し、ネットワーク機器3への操作履歴を示す操作履歴情報をデータベースに保存する。

(もっと読む)

アクセス制御システム、およびアクセス制御方法

【課題】 ホームネットワークに接続された多種多様なホーム機器に対して、外部ネットワークから確実かつ安全にアクセスすることが可能なアクセス制御システム、およびアクセス制御方法を提供する。

【解決手段】 リモート端末15からホーム機器14へのアクセス要求が送信されたときに、当該ホーム危機14に対応するHGW13が、VPNで利用するポートを開けるようにFW設定を行ってリモート端末15とHGW13との間にVPNを確立させ、VPN上のアドレスに到達したアクセス要求を対象ホーム機器に転送するようにNAT設定ないしはリバースプロキシ設定を行い、リモート端末15からのアクセス要求を、管理ページから対象ホーム機器14に、確立されたVPNを経由して遷移させる。

(もっと読む)

検疫ネットワークシステム及び検疫方法

【課題】検疫ネットワークにおける安全性を確保しつつ、検疫ネットワークに隔離されている仮想端末へのリモート端末からのアクセスを可能にし得る、検疫ネットワークシステム、及び検疫方法を提供する。

【解決手段】検疫ネットワークシステム10は、仮想端末720〜740とリモート端末100との通信経路に設置される中継装置400と、セキュリティポリシーへの適合を判定する、検疫サーバ500と、適合しない仮想端末を検疫ネットワークに接続させる端末隔離装置710とを備える。検疫サーバ500は、適合しない仮想端末の業務ネットワークでのIPアドレス、検疫ネットワークでのIPアドレス、許可される特定のポートを中継装置400に通知する。中継装置400は、通知を受けると、リモート端末から送信されたIPパケットの送信先のIPアドレスを検疫ネットワークでのIPアドレスに変換し、特定のポートを用いた通信のみを許可する。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

フィルタリング最適化装置、フィルタリング最適化方法及びフィルタリング最適化プログラム

【課題】高速にフィルタリングすること。

【解決手段】受信した要求アイテム群名及び要求フィルタ名に対応する重み関数を対応関係格納テーブルから取得し、受信した要求アイテム数に対して当該重み関数を積算した値をフィルタの処理対象アイテム数とする。

(もっと読む)

アクセス制御システム、およびアクセス制御方法

【課題】 ホームネットワークに接続された多種多様なホーム機器に対して、外部ネットワークから確実かつ安全にアクセス可能なアクセス制御システム、およびアクセス制御方法を提供する。

【解決手段】 リモート端末15からホーム機器14へのアクセス要求が送信されたときに、対象ホーム機器14の第1ローカルアドレスを取得し、さらに外部ネットワーク30上のリモート端末15とホーム機器14との間にVPNを確立するためのホーム機器14の第2ローカルアドレスを取得し、第1ローカルアドレスを元に該アクセス要求に応じたNAT/FW設定を行うHGW13と、この設定により、外部ネットワーク30に接続されたアプリケーションサーバ10がリモート端末15とHGW13との間にVPNを確立し、リモート端末15からのアクセス要求を、管理ページから対象ホーム機器14に、確立されたVPNを経由して第2ローカルアドレスを元に遷移させる。

(もっと読む)

分散ルーティング処理装置およびコンピュータプログラム

【課題】フルメッシュに通信リンクが存在しない通信ネットワークを対象にした分散ルーティング処理でノードの秘密情報を当該管理者以外の者に秘匿すること。

【解決手段】自ノードの局所トポロジー情報を用いて閾値秘密分散法により複数の分散情報を生成する秘密分散部13と、自局所ノード群内のノード間で複数の分散情報を分散して保持する分散情報格納部15と、複数の分散情報を変換分散情報構成要素に変換する分散情報変換部17と、自局所ノード群に隣接する局所ノード群との間で変換分散情報構成要素を交換して変換分散情報を生成する変換分散情報交換部18と、自局所ノード群内の各ノードと連携して所定の関数を分散して計算するSMCを解決するSMC部と、自局所ノード群内の各ノードと連携して次ホップ情報の複数の分散情報から次ホップ情報を復元する秘密分散復元部14と、を備える。

(もっと読む)

クライアント装置、通信システム、生存確認方法、及びプログラム

【課題】処理負担軽減と異常状態検出時間の短縮という相反する条件を満たす生存確認の技術を提供する。

【解決手段】サーバ装置との間に構築されたトンネルを介してデータ通信を行うクライアント装置は、データパケット送信がない場合に、第1の時間間隔で生存確認要求を前記サーバ装置に送信し、生存確認要求応答を受信した場合に、生存確認要求応答受領を前記サーバ装置に送信し、データパケット送信がある場合において、生存確認要求応答を前記サーバ装置から受信した後の第2の時間経過内に、生存確認要求応答受領付きデータパケットを前記サーバ装置に送信し、当該第2の時間経過後に、生存確認要求付きデータパケットを前記サーバ装置に送信し、生存確認要求応答を前記サーバ装置から受信しないで第3の時間が経過した場合に、前記トンネルの状態が悪化したと判定する。

(もっと読む)

VPN装置及び管理装置及び通信方法及びプログラム

【課題】VPN装置を複数設置して負荷分散を行う際の設定作業を効率化する。

【解決手段】通信システム10は、VPN11を介して接続された複数の拠点のそれぞれに、LAN20側の経路選択装置21、複数のVPN装置30、VPN11側の経路選択装置22を備える。各拠点において、VPN装置30には条件や宛先の異なるセキュリティポリシー情報が設定される。VPN装置30は、自身に設定されたセキュリティポリシー情報からルーティング情報を生成し、経路選択装置21に送信する。経路選択装置21は、ルーティング情報に基づき、ルーティングテーブルを動的に構築する。

(もっと読む)

ゲートウェイ装置、情報処理装置、処理方法およびプログラム

【課題】コンピュータから主体的にマルウェアを取得させる仕組みに対する防御手段を提供する。

【解決手段】LAN100と外部ネットワークとの間に設けられるプロキシサーバ20であって、このプロキシサーバ20は、予め定められたタイミングでマルウェアを配信する可能性のあるウェブサイトにアクセスする。これにより、LAN100内のクライアント端末10よりも先にプロキシサーバ20がそのようなウェブサイトにアクセスする。プロキシサーバ20は、ウェブサイトから受信したマルウェアを処理(削除、隔離等)する。そして、この後にLAN100内のクライアント端末10がウェブサイトにアクセスする場合に、ウェブサイトが既にマルウェアを送信したクライアント端末10であるかのように偽装する。

(もっと読む)

フロー別流量監視制御方法、通信装置、およびプログラム

【課題】複数フローが平等なフロー廃棄になるように制御するとともに、DoS攻撃からの通信装置を適切に防御するフロー別流量監視制御方法および通信装置を提供する。

【解決手段】受信したパケットのヘッダ情報を抽出するステップと、フロー情報と、該フロー情報に対応するアドレス情報が関連づけられたテーブルを用い、前記ヘッダ情報に示されるアドレス情報からフローを検索するステップと、前記フローが前記テーブルに存在した場合には、前記フローに関連するアドレス情報に検索履歴情報を関連づけて検索履歴管理情報格納手段に格納するとともに、前記アドレス情報に対応したフローの処理情報を取得するステップと、前記検索履歴情報と前記フローの処理情報を用いて前記受信したパケットのキューイングを行なうステップと、前記検索履歴情報によりサービス妨害攻撃の発生を検出する。

(もっと読む)

情報処理装置

【課題】認証子の付加されたパケットが中継装置間で転送失敗した場合、パケットに付加する認証子の量を削減する。

【解決手段】中継装置10は経路情報記憶部102、鍵情報記憶部103、第2処理部106、認証子生成部109、送信部112などを有する。経路情報記憶部102は最終送信先アドレスと次に送信する宛先アドレスを対応づけて記憶する。認証子を含まないパケットを受信した場合に鍵情報記憶部103において次送信先アドレスを基に抽出した共有鍵を用いて認証子生成部109で認証子を生成してパケットを生成して送信部112が送信する。

(もっと読む)

トラヒック通過経路解析方法、プログラム及び装置

【課題】汎用的なファイアウォール装置において通常利用可能な機能に基づいてトラヒックフローを省力かつ高精度に把握可能とする。

【解決手段】所定の複数のファイアウォール装置より、各トラヒックの到達日時と、到達したファイアウォール装置と、送信元及び宛先と、の情報を対応付けて取得して個別トラヒック情報とする段階S2と、個別トラヒック情報を、その送信元及び宛先の一致並びに到達日時の所定基準内での近接に基づいてグループ化して集約トラヒック情報とする段階S3と、各集約トラヒックに対して、当該集約トラヒックに属する各個別トラヒックの到達日時の順に、各個別トラヒックが到達したファイアウォール装置の順列を求め、該順列を当該集約トラヒックに共通の送信元から宛先へ至るトラヒックフロー全体としての通過経路として推定する段階S4とを備えてトラヒック通過経路解析方法を提供する。

(もっと読む)

ノード装置、サーバ装置およびノード接続管理方法

【課題】通信ネットワークのトポロジーも考慮して適切な機器の接続管理を行えるようにするノード装置、サーバ装置およびノード接続管理方法を提供する。

【解決手段】実施形態のノード装置は、取得部と、第1の送信部と、受信部と、接続制御部とを備える。取得部は、従属ノードとの間で論理接続を確立するのに先立ち、従属ノードから従属ノード認証情報および従属ノード識別情報を取得する。第1の送信部は、従属ノード認証情報を認証サーバに送信するとともに、トポロジー検証情報をトポロジー検証サーバに送信する。受信部は、認証サーバによる認証結果とトポロジー検証サーバによる検証結果を受信する。接続制御部は、認証サーバにより従属ノードが認証され、かつ、トポロジー検証サーバにより従属ノードとの間の論理接続が正当であると判断された場合に、従属ノードとの間の論理接続を確立する。

(もっと読む)

接続先制限システム、接続先制限方法

【課題】端末が論理的に直接外部サーバ等に接続することを防止する。

【解決手段】通信管理サーバ11は、キーパケット送信AP21を実行することによって、内部ネットワーク4に対して、キーパケットを間欠的に同報送信する。ローカル端末15(リモート端末16)は、キーパケット受信AP23を実行することによって、内部ネットワーク4に同報送信される情報を受信し、通信管理サーバ11からのキーパケットの受信有無に基づいて、受信フラグを設定する。また、ローカル端末15(リモート端末16)は、接続先制限AP25を実行することによって、受信フラグに基づいて、自らが内部ネットワーク4に物理的に接続されているか否かを判定し、自らが内部ネットワーク4に物理的に接続されていると判定した場合には、論理的な接続要求に対して、接続処理を実行する。

(もっと読む)

メール分類方法、メール分類プログラム

【課題】メールの分類精度を向上させる。

【解決手段】分類部300は、メールの分類ルールを設定したスパム語句リスト150及びブラックリスト160に基づいて受信メールをスパムメール又は正常メールに分類する。分類部300は、スパムメールに分類したメールを隔離用メールボックス130に格納する一方、正常メールに分類したメールをメールボックス120に格納する。ユーザは、隔離用メールボックス130を参照し、誤ってスパムメールに分類されたメールがあれば、隔離用メールボックス130からメールボックス120にメールを移動させる。ルール更新部330は、ユーザの移動操作に応じて、スパム語句リスト150及びブラックリスト160を更新する。

(もっと読む)

ホームゲートウェイ遠隔制御システム、ホームゲートウェイ遠隔制御方法、ホームゲートウェイ遠隔制御プログラム及びホームゲートウェイ

【課題】ホームゲートウェイのオペレーティングシステムで動作する機能の不正使用を低コストで防止すること。

【解決手段】アプリケーション配信サーバ100が、OSGi標準技術に基づいたアプリケーションであって、オペレーティングシステムの機能をオフに制御することを要求する機能オフ要求アプリケーションをホームゲートウェイ300に配信し、ホームゲートウェイ300は、配信された機能オフ要求アプリケーションを受信してインストールし、OSGi標準技術に基づいたアプリケーションであって、機能オフ要求バンドルのインストールを検知した場合に、当該機能オフ要求アプリケーションでの要求を命令する制御命令をオペレーティングシステムに通知する監視アプリケーションにより当該通知を行い、当該制御命令に基づいてオペレーティングシステムの機能のオンオフを制御する。

(もっと読む)

システムオンチップ基盤のパケットフィルタリングを提供できるデバイス及びパケットフィルタリング方法

【課題】システムオンチップ基盤のパケットフィルタリングを提供できるデバイス及びパケットフィルタリング方法を提供すること。

【解決手段】パケットフィルタリングのためのルールDBを保存する第1保存部と、前記ルールDBを適用してパケットの送信を許容又は遮断するファイアウォールエンジンとを有するチップと、ユーザからパケットフィルタリングのためのルールを受け取って、ルールリストに保存するための形態に変換するルールコンバーターとを備え、前記チップは、前記ルールコンバーターにより変換されたルールリストを受信して、前記第1保存部にルールDBとして保存することを特徴とするデバイスが開示される。

(もっと読む)

81 - 100 / 2,361

[ Back to top ]